بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

چطور تبلیغات آینده با ما حرف میزند، نه به ما؟

تا همین چند سال پیش، تبلیغات بیشتر شبیه فریاد بود. برندها با صدای بلند پیام خود را تکرار میکردند تا شاید در میان انبوه صداها شنیده شوند. اما در دنیای امروز، این روش دیگر جواب نمیدهد.

کاربران یاد گرفتهاند فریادها را نشنوند. آنها از پیامهایی که بهجای گفتوگو، دستور میدهند...

22/08/1404 - 16:30

PyQt پلی میان پایتون و Qt

حمیدرضا تائبی

کارگاه, برنامه نویسی

PyQt یک کتابخانه قدرتمند و محبوب در پایتون است که به توسعهدهندگان این امکان را میدهد تا با استفاده از زبان ساده و خوانای پایتون، رابطهای کاربری گرافیکی (GUI) زیبا و کاربردی بسازند. این کتابخانه در واقع یک رابط (binding) بین پایتون و فریمورک Qt است که به طور گستردهای در...

راهنمای جامع برای درک ISO 27001 (ایزو امنیت اطلاعات)

حمیدرضا تائبی

امنیت

ایزو ۲۷۰۰۱ یک استاندارد بینالمللی است که چارچوبی برای ایجاد، پیادهسازی، نگهداری و بهبود مستمر سیستم مدیریت امنیت اطلاعات (ISMS) در یک سازمان ارائه میدهد. این استاندارد که توسط سازمان بینالمللی استانداردسازی (ISO) و کمیسیون بینالمللی الکتروتکنیک (IEC) منتشر شده است، مجموعه...

تحلیل علل ریشه ای (Root Causes Analysis) چیست؟

حمیدرضا تائبی

عصرشبکه

تحلیل ریشهای علت (RCA) سرنام Root Cause Analysis روشی سیستماتیک برای شناسایی علل اصلی مشکلات و مسائل است. به جای تمرکز بر علائم سطحی، تحلیل ریشهای به دنبال یافتن ریشه اصلی مشکل است تا بتوان با رفع آن، از تکرار مشکل در آینده جلوگیری کرد. این روش در صنایع مختلفی مانند تولید،...

KDE یا K Desktop Environment چیست؟

حمیدرضا تائبی

کارگاه

محیط دسکتاپ کی (K Desktop Environment یا KDE) یک محیط دسکتاپ متنباز و قدرتمند است که برای سیستمعاملهای شبهیونیکس مانند لینوکس طراحی شده و به دلیل انعطافپذیری، قابلیتهای پیشرفته و رابط کاربری زیبا و کاربرپسند شناخته میشود. KDE در سال ۱۹۹۶ با هدف ارائه یک محیط دسکتاپ...

رمزنگاری داده چیست: انواع، الگوریتمها، تکنیکها و روشها

حمیدرضا تائبی

امنیت

رمزنگاری داده یکی از روشهای رایج و مؤثر برای تأمین امنیت اطلاعات است و گزینهای مناسب برای حفاظت از دادههای یک سازمان محسوب میشود. اما با وجود روشهای مختلف رمزنگاری، چگونه میتوان بهترین گزینه را انتخاب کرد؟ در دنیایی که جرایم سایبری در حال افزایش است، خوشبختانه روشهای...

KPI و OKR چه تفاوتهایی دارند؟

حمیدرضا تائبی

عصرشبکه

در دنیای به شدت رقابتی امروز، ارزیابی عملکرد و تعیین هدفها موضوعی کلیدی و مهم است. دو رویکرد محبوب برای این منظور KPI و OKR هستند که بهترتیب شاخصهای کلیدی عملکرد و اهداف و نتایج کلیدی به شمار میروند. هر دو ابزار به منظور ارزیابی و اندازهگیری پیشرفت و تضمین تحقق اهداف...

گرافانا (Grafana) چیست و چه ویژگیهایی در اختیار کارشناسان تحلیل داده قرار میدهد؟

حمیدرضا تائبی

کارگاه

گرافانا یک پلتفرم متنباز و قدرتمند برای تجسم و تحلیل دادهها است که به کاربران امکان میدهد دادههای پیچیده را از منابع مختلف بهصورت بصری و قابلفهم نمایش دهند. این ابزار که در سال ۲۰۱۴ توسط توبا گوستافسون توسعه یافت، به دلیل رابط کاربری انعطافپذیر، قابلیتهای گسترده و...

Gateway چیست و چه نقشی در شبکه دارد؟

حمیدرضا تائبی

فناوری شبکه

در دنیای فناوری اطلاعات، اصطلاح دروازه (Gateway) به مفاهیم مختلفی اشاره دارد، اما به طور کلی، یک گیتوی نقطهای است که به عنوان واسط بین دو شبکه یا سیستم مختلف عمل میکند. در واقع، گیتوی به عنوان یک دروازه ورود و خروج، ترافیک داده را بین این دو شبکه یا سیستم مدیریت میکند.

اقتصاد دیجیتال چیست و چرا مورد توجه کشورها قرار گرفته است؟

عصرشبکه

از برنامههای تحویل غذا گرفته تا خدمات پخش زنده اینترنتی، هر روزه مخاطبان بیشتر و بیشتری بهسوی اقتصاد دیجیتال جذب میشوند. حتا برندهای لوکس که نشانههای انحصاری آنها مدتها وابسته به اقلام فیزیکی بودهاند، در متاورس مشغول هستند و با شرکتهای بازیهای ویدیویی مشارکت میکنند. با...

مدیر محصول (Product Manager) کیست و چه ویژگیهایی دارد؟

حمیدرضا تائبی

عصرشبکه

مدیر محصول فردی است که مسئولیت کلی طراحی و نظارت بر یک محصول یا مجموعهای از محصولات را بر عهده دارد. او از بالاترین سطوح مدیریت تا تیمهای توسعه و پیادهسازی، بر چشمانداز محصول نظارت دارد و اغلب به عنوان "مدیر اجرایی" آن محصول شناخته میشود.

چگونه بهترین رک را برای تجهیزات دیتاسنتر انتخاب کنیم؟

فناوری شبکه

رک سرور (Server Rack) یا کابینت سرور، یک محفظه مستطیلی شکل است که برای نگهداری تجهیزات الکترونیکی مثل سرورها، سوئیچها، روترها، فایروالها و دستگاههای شبکه استفاده میشود. بهطور معمول، رکها بدنه فلزی دارند و دارای درهای جلو و پشت هستند که توسط مکانیزمهای امنیتی قدرتمندی...

معرفی ۱۵ کامپایلر آنلاین پایتون

حمیدرضا تائبی

کارگاه, برنامه نویسی

کامپایلرهای آنلاین پایتون ابزارهای قدرتمندی هستند که به برنامهنویسان اجازه میدهند کدهای پایتون خود را بدون نیاز به نصب نرمافزار خاصی بر روی دستگاه خود بنویسند، اجرا کنند و آزمایش کنند. این پلتفرمها معمولاً یک محیط تعاملی فراهم میکنند که در آن میتوانید کد را تایپ کرده،...

صفحهها

تماشا کنید: مصاحبه اختصاصی با دکتر محمد جواد بابایی، فعال و متخصص در ساخت و توسعه مراکز داده کشور و پروژه ملی DCAS

پروژه ملی DCAS بهعنوان نظام ممیزی و رتبهبندی مراکز داده کشور، یکی از مهمترین برنامههای زیرساختی حوزه فناوری اطلاعات است که بر اساس مصوبه ۲۴۷ کمیسیون تنظیم مقررات شکل گرفته و دبیرخانه آن در سازمان نظام صنفی رایانهای مستقر است.

ایشان با اشاره به ۲۰ سال تجربه در حوزه مراکز...

منصور گنجی

05/07/1404 - 14:00

آشنایی با بهترین و قدرتمندترین سرورهای موجود بازار

حمیدرضا تائبی

فناوری شبکه

شرایط اقتصادی و نوسانات موجود در بازار تجهیزات شبکه باعث شده تا شرکتهایی که به دنبال خرید سرورها هستند، نسبت به سالهای گذشته با گزینههای محدودتری روبهرو شوند. گزارشی که موسسه گارتنر منتشر کرده، نشان میدهد در حال حاضر، آیبیام، اچپیئی و دل سه بازیگر اصلی این حوزه هستند...

سیستمهای سانترال تحت شبکه IP PBX چه قابلیتهایی در اختیار شرکتها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه

سامانههای سانترال تحت شبکه IP PBX نه تنها میتوانند ویژگیهای اصلی و سنتی PBX (نگه داشتن مکالمه، هدایت مکالمه، انتظار مکالمه، تماس ویدیویی و موارد مشابه) را ارائه کند، بلکه ویژگیهای پیشرفتهتری نظیر ایمیل صوتی، پخش موزیک انتظار، همراهی خودکار و قابلیتهای این چنینی را ارائه...

چگونه یک مودم همراه خوب خریداری کنیم؟

حمیدرضا تائبی

فناوری شبکه

شبکههای ارتباطی سیار باعث شدهاند بسیاری از کاربران، اینترنت ADSL را به عنوان یک راهحل پشتیبان در نظر بگیرند و به سراغ اینترنت همراه بروند. اینترنتی که در شرایط ایدهآل سرعت بیشتری نسبت به اینترنت ثابت ADSL دارد. برای آنکه بتوانید از اینترنت همراه به بهترین شکل استفاده کنید...

Cisco FabricPath چیست و چگونه به یاری کارشناسان شبکه میآید؟

حمیدرضا تائبی

فناوری شبکه

با گسترش روزافزون سرویسهای ابری و نیاز به تحرکپذیری، پروتکل درخت پوشا (STP) نمیتواند پاسخگوی نیازهای مراکز داده امروزی باشد. کارشناسان شبکه برای حل این مشکل، استاندارد ارتباط متقابل شفاف مبتنی بر تعداد زیادی پیوند TRILL سرنام Transparent Interconnection of Lots of Links...

سیستم های مشوایفای چه قابلیتهایی در اختیار شرکتها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه

سیستمهای مشوایفای سازمانی راهحل جامعی در اختیار موسسات، شرکتها، مجتمعها، هتلها و مراکزی قرار میدهند که به دنبال دسترسی بدون سیم و کابل به اینترنت هستند. سامانههای مش وایفای به شکل همزمان روی دو باند 2.4 و 5 گیگاهرتز دستیابی به سرعتهای بالا مثل 1167 مگابیت بر ثانیه را...

مراکز داده سنتی چگونه کار میکنند و چه تفاوتی با نمونههای ابرمحور دارند؟

حمیدرضا تائبی

فناوری شبکه

تقریبا تمامی صنایع مهم امروزی و شرکتهایی که فعالیتهای آنلاین انجام میدهند، برای تعامل با مشتریان، ذخیرهسازی اطلاعات، حسابداری و کارهای روزمره به سامانهها و شبکههای کامپیوتری متکی هستند. سامانهها و شبکههایی که دسترسی ایمن به منابع را ارائه میدهند و تضمین میکنند هیچ...

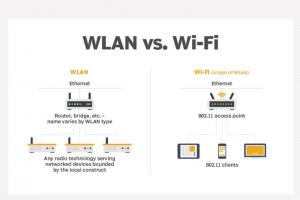

در این مقاله با تفاوتهای میان WLAN و Wi-Fi آشنا میشوید

حمیدرضا تائبی

فناوری شبکه

WLAN یک شبکه محلی است که از فناوری رادیویی به جای سیمکشی برای اتصال گرههای شبکه استفاده میکند. برای بررسی ساختار شبکه محلی بیسیم عمومی، ابتدا باید معنی شبکه محلی را بررسی کنیم. شبکه محلی عموما شبکهای است که داخل یک ساختمان یا محوطه دانشگاهی قرار دارد و محدوده جغرافیایی...

Failover در دنیای شبکه به چه راهحلها و تکنیکهایی اشاره دارد؟

فناوری شبکه

یکی از مشکلات بزرگی که تجهیزات شبکه با آن روبهرو هستند، خرابی است. تقریبا تمامی مولفههای سختافزاری و نرمافزاری شبکه مستعد خرابی هستند، بر همین اساس، مهندسان شبکه برای غلبه بر این مشکل به سراغ تکنیکهای مختلفی مثل افزونگی و Failover میروند. Failover به توانایی تغییر خودکار و...

چگونه نظارت دقیقی بر عملکرد سرور اعمال کنیم؟

فناوری شبکه

در شبکههای اینترانت یا اینترنت، دسترسی غیرمجاز به سرورهای کلیدی یک اتفاق رایج است، اما این مسئله به قیمت نشت اطلاعات محرمانه تجاری، کنترل از راه دور سرورها، هک پایگاه دادههای مهم و موارد دیگر تمام میشود. بر اساس گزارش Global Statcounter، در میان سیستمعاملهای مختلفی که برای...

چگونه امنیت ویندوز سرور را تامین کنیم؟

حمیدرضا تائبی

فناوری شبکه

هر زمان سازمانی تصمیم به پیادهسازی یک شبکه محلی میگیرد، مجبور به استقرار تجهیزات مختلفی است که یکی از آنها سرور است. سرورها ستون فقرات شبکههای سازمانی هستند و به کارمندان کمک میکنند تا دادهها را بهاشتراک بگذارند و فعالیتهای روزمره خود را انجام دهند. سرورها چه در یک شرکت...

مخابرات فیبر نوری و FTTX چیست؟

حمیدرضا تائبی

فناوری شبکه

این روزها درباره فیبرنوری و مخابرات فیبر نوری زیاد صحبت میشود. یک فناوری قدرتمند که پهنای باند بسیار بالایی در اختیار کاربران قرار میدهد و سرعت دانلود و بارگذاری فایلها را به میزان قابل توجهی کاهش میدهد. فیبرنوری به دلیل مزایای متعددی که دارد از سوی بسیاری از شرکتها و...

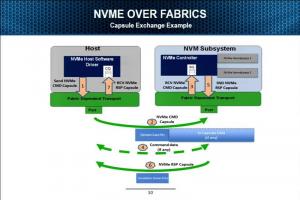

فناوری NVMe over Fabrics چیست و چه کاربردی در دنیای شبکههای کامپیوتری دارد؟

حمیدرضا تائبی

فناوری شبکه

NVMe-oF سرنام NVMe over Fabrics که به نام حافظه غیرفرار روی بافت شناخته میشود، پروتکلی است که برای اتصال میزبانها به فضای ذخیرهسازی در بافت شبکه با استفاده از پروتکل NVMe مورد استفاده قرار میگیرد. این پروتکل مکانیزم انتقال دادهها بین میزبان و سیستم ذخیرهسازی را با...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

افزونه المنتور چیست و چه کاربردی دارد؟

المنتور یک افزونه صفحهساز وردپرس است که به شما امکان میدهد صفحات وب را بدون نیاز به کدنویسی طراحی کنید. این افزونه با استفاده از رابط کاربری کشیدن و رها کردن (Drag & Drop) به شما امکان میدهد عناصر مختلف را به راحتی در صفحات خود قرار دهید و آنها را سفارشی کنید. المنتور...

حمیدرضا تائبی

28/02/1404 - 13:10

در هنگام استخدام یک توسعهدهنده سیشارپ به چه نکاتی باید دقت کنیم؟

برنامه نویسی

همهگیری کرونا باعث شد تا تقاضای دورکاری روزبهروز افزایش یابد. امروزه، مشاغل و کسبوکارهایی که بهدنبال سودآوری بیشتر هستند، سعی میکنند تمام یا بخشی از فعالیتهای تجاری خود را دیجیتالی و تماممکانیزه کنند. به همین دلیل است که بسیاری از شرکتها بهدنبال توسعهدهندگان واجد...

۲۵ سوالی که باید قبل از استخدام یک توسعهدهنده وب در سال ۱۴۰۱ بپرسید

برنامه نویسی

تحقیقات نشان میدهند ۳۸ درصد از بازدیدکنندگان وبسایتها در صورت مشاهده چیدمان یا محتوای غیرجذاب، آنرا ترک میکنند. بههمین دلیل است که تقاضا برای توسعهدهندگان حرفهای وب از سال ۲۰۲۲ میلادی افزایش یافته است. با اینحال، یافتن و استخدام یک توسعهدهنده وب حرفهای کار سادهای...

آیا بوتکمپهای برنامهنویسی شانس استخدام را بیشتر میکنند؟

برنامه نویسی

بوتکمپهای برنامهنویسی در یک دهه اخیر مورد توجه کارآفرینان، کارشناسان آموزش و علاقهمندان به دنیای برنامهنویسی قرار گرفتهاند. بوتکمپها با هدف پاسخگویی به نیازهای صنعت پدید آمدهاند، زیرا پروژهمحور هستند و در نتیجه بهجای آنکه تنها روی آموزشهای تئوری متمرکز شوند، بیشتر...

14 توصیه ناب که برنامهنویسان تازهکار برای موفقیت در شغل برنامهنویسی باید به آن دقت کنند

برنامه نویسی

اگر در حال آموختن کدنویسی و ساخت اولین برنامه خود هستید یا اینکه در اولین شغل خود بهعنوان توسعهدهنده نرمافزار فعالیت دارید، یا قصد دارید برای اولین بار وارد این صنعت شوید، توجه به نکات زیر کمک میکند وظایف خود را به بهترین شکل انجام دهید و ارتقاء شغلی دور از دسترس نباشد.

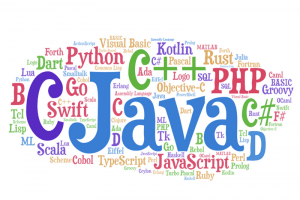

کدامیک از زبانهای برنامهنویسی در سال ۱۴۰۱ شانس استخدام را بیشتر میکنند؟

برنامه نویسی

یکی از مهمترین مهارتهای دنیای امروز، آگاهی در مورد ساخت برنامههای کامپیوتری است، زیرا تمامی مشاغل بزرگ صنعت از کامپیوترها و برنامههای کامپیوتری که برخی از آنها کاملا هوشمند هستند، استفاده میکنند. بههمین دلیل است که بخش عمدهای از آگهیهای استخدامی سایتهای کاریابی اختصاص...

۱۰ سایت آموزش رایگان پایتون به زبان فارسی

پریسا جعفری

دانش کامپیوتر, برنامه نویسی

پایتون بهدلیل تطبیقپذیری، انعطافپذیری و ویژگیهای شیءگرا، یکی از محبوبترین زبانهای برنامهنویسی توسعهدهندگان، مهندسان داده، مهندسان نرمافزار و حتا هکرها است. پایتون یک زبان برنامهنویسی مورد تقاضا و قدرتمند با جامعه روبهرشد و فعالی از کاربران است. این زبان همهکاره در...

بازار کار کدام زبان برنامهنویسی داغتر میشود؟

محمد کاملان

برنامه نویسی

در اینکه برنامهنویسی بازار پررونقی دارد هیچ شکی نیست؛ با این حال شما باید زبان برنامهنویسیای را فرا بگیرید که آینده پررونقتری در پیشرو داشته باشید. باید اعتراف کرد انتخاب زبان برنامهنویسیای که در سالهای ۲۰۲۵ تا ۲۰۳۰ بازار پررونقتری دارد، کار چندان سادهای نیست. به همین...

چگونه برنامهنویسی به بدترین گزینه من برای انتخاب شغل تبدیل شد

برنامه نویسی

من یک برنامهنویس کامپیوتر هستم و اخیراً بهخاطر انتخاب این شغل خاص، به حماقت و بدشانسی خودم لعنت میفرستم. برنامهنویسی دستمزد کمی دارد، رو به زوال است و تمام وقت آزاد شما را میگیرد تا صرفاً در این بازی جلوتر بمانید؛ نه اینکه شغل جدیدی هم پیدا کنید.

آیا به «پایان دوران کدنویسی» نزدیک میشویم؟

برنامه نویسی

شاید روزی برسد که دیگر نیازی به کدنویسی نباشد. من تحقیقات گستردهای در این زمینه انجام دادهام و وقتش رسیده تا نظر خودم را در اینباره با دیگران بهاشتراک بگذارم. پس این مطلب را تا انتها مطالعه کنید. من در حال توسعه وب بودم که این سوال به ذهنم خطور کرد:«چرا زمان زیادی برای...

تحلیل الگوریتمی و روش اعتبارسنجی چرا نقش مهمی در بهبود کیفیت نرمافزارها دارند؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

مبحث تحلیل الگوریتمها به تعیین میزان منابعی که برای اجرای هر الگوریتم نیاز است اشاره دارد. در این زمینه منابع ارزشمندی مثل زمان، حافظه، پهنای باند ارتباطی یا سختافزار مورد بحث قرار میگیرند. بخش عمدهای از الگوریتمهای طراحی برای کار با ورودیهای با طول اختیاری طراحی میشوند....

آیا سرمایهگذاری روی یادگیری زبان برنامهنویسی جاوا (java) ارزشمند است؟

کارگاه, برنامه نویسی

در پنج سال گذشته، برخی زبانهای برنامهنویسی با اقبال بهتری از سوی توسعهدهندگان روبرو شدهاند. بهطور سنتی، دو زبان برنامهنویسی سیپلاسپلاس و جاوا در حوزههای مختلف و در سطح وسیعی مورد استفاده برنامهنویسان قرار دارد، اما با ظهور زبانهای دیگری مثل پایتون، جاوااسکریپت،...

اگر به دنبال یادگیری برنامهنویسی PHP هستید این مطلب برای شما است (بخش پایانی)

حمیدرضا تائبی

کارگاه, برنامه نویسی

PHP یکی از پرکاربردترین زبانهای برنامهنویسی وب است که برای ساخت برنامههای وبمحور و سایتها از آن استفاده میشود و به توسعهدهندگان اجازه میدهد ایدههای خلاقانه خود را به بهترین شکل متجلی کنند. در شماره گذشته، با مفاهیم اولیه این زبان برنامهنویسی آشنا شدیم. اکنون قصد داریم...