بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

چطور تبلیغات آینده با ما حرف میزند، نه به ما؟

تا همین چند سال پیش، تبلیغات بیشتر شبیه فریاد بود. برندها با صدای بلند پیام خود را تکرار میکردند تا شاید در میان انبوه صداها شنیده شوند. اما در دنیای امروز، این روش دیگر جواب نمیدهد.

کاربران یاد گرفتهاند فریادها را نشنوند. آنها از پیامهایی که بهجای گفتوگو، دستور میدهند...

22/08/1404 - 16:30

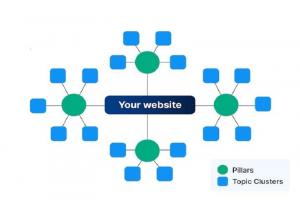

پیلار کلاستر در سئو چیست و چگونه از آن استفاده کنیم؟

حمیدرضا تائبی

کارگاه

در مبحث بهینهسازی موتورهای جستجو (SEO)، عبارت پیلار کلاستر (Pillar Cluster) به روشی اشاره دارد که برای سازماندهی و تنظیم محتوا در یک وبسایت استفاده میشود. این روش مبتنی بر ایده اصلی این است که یک محتوای مرجع مهم و جامع (پیلار محتوا) به همراه مجموعهای از مطالب جانبی و مرتبط (...

مشکل نشت حافظه در زبان جاوا چیست و چگونه آن را برطرف کنیم؟

حمیدرضا تائبی

کارگاه

نشت حافظه (Memory Leak) در زبان جاوا زمانی رخ میدهد که یک برنامه جاوا منابع حافظه را نتوانسته آزادسازی کند. این مسئله میتواند منجر به افزایش مصرف حافظه توسط برنامه شود و در نهایت باعث کاهش کارایی و عملکرد برنامه و سیستم شود. در این مقاله قصد داریم با دلایل بروز این مشکل و...

برنامهنویسی پویا (Dynamic Programming) چیست؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

برنامهنویسی پویا یک پارادایم برنامهنویسی است که برای حل مسائل بهینهسازی و تصمیمگیری با ساختارهای تکراری استفاده میشود. در برنامهنویسی پویا، مسئله اصلی به چند زیرمسئله کوچکتر تقسیم میشود و سپس بهصورت بازگشتی، حل بهینه زیرمسئلهها محاسبه میشود. نتایج بهدستآمده از...

چگونه فرآیند یادگیری ماشین را با پایتون آغاز کنیم؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه, برنامه نویسی

یادگیری ماشین یک زمینه مهم در علم دادهها و هوش مصنوعی است که به کامپیوترها امکان میدهد از دادهها یاد بگیرند و الگوها و روابط پنهان در دادهها را تشخیص دهند. پایتون یک زبان برنامهنویسی پرطرفدار است که بسیاری از کتابخانهها و ابزارهای موردنیاز برای یادگیری ماشین را برای آن...

10 شغل میانرده، اما پردرآمد دنیای فناوری در سال 1402

پرونده ویژه

یکی از مزایای شاخصی که صنعت فناوری اطلاعات در مقایسه با صنایع دیگر دارد، تنوع مشاغل است که به متخصصان اجازه میدهد شغلی متناسب با علایق و مهارتهای خود برگزینند. به بیان دقیقتر، پویایی صنعت فناوری اطلاعات باعث شده تا مشاغل این حوزه نیز ماهیت پویا داشته باشند. به عبارت دیگر، هر...

شناخت خود، درک بهتر از زندگی

حمیدرضا تائبی

دیدگاه و یاداشت

خودشناسی به معنای شناخت خود و فرایندی است که فرد در آن به دنبال درک و فهم بهتری از خودش، عملکرد و عواطف خود است. خودشناسی به ما کمک میکند با شناخت دقیقتری از خودمان با مشکلات و چالشهای زندگی بهتر روبهرو شویم و تصمیمات بهتری اتخاذ کنیم.

آشنایی با شبکههای عصبی مبتنی بر گراف (Graph Neural Networks)

حمیدرضا تائبی

هوش مصنوعی, کارگاه

شبکههای عصبی مبتنی بر گراف (Graph Neural Networks) یکی از دستاوردهای مهم حوزه یادگیری عمیق بهشمار میروند که برای کاربردهایی مانند تحلیل شبکههای پیچیده، پردازش زبان طبیعی و شناسایی الگوهای پیچیده در دادهها به کار میرود. در شبکههای عصبی مبتنی بر گراف، ورودی به شکل گراف...

فرا-یادگیری (Meta-learning) در یادگیری ماشین چیست؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه

Meta-learner، یکی از مفاهیم مهم در حوزه یادگیری ماشین است که به مدل یا الگوریتمی اشاره دارد که قادر است از تجربههای یادگیری قبلی خود استفاده کند و رویکردی خودکار برای تعمیم دانش به مسائل جدید، ارائه دهد. بهطور کلی، مفهوم «متا» در اینجا به معنای یک سطح بالاتر است و بیانگر...

Seaborn چیست و چگونه از آن استفاده کنیم؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

Seaborn یک کتابخانه متنباز و محبوب در زمینه تجزیهوتحلیل دادهها و مصورسازی است که بر پایه کتابخانهی Matplotlib ساخته شده است. این کتابخانه معمولا برای تجزیهوتحلیل دادههای آماری و ایجاد نمودارهای زیبا و اطلاعاتی برای تجسم دادهها استفاده میشود. Seaborn از قابلیتهای...

آپاچی هدوپ چیست و چگونه از آن استفاده کنیم؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

آپاچی هدوپ (Apache Hadoop) یک فریمورک متنباز و مقیاسپذیر برای پردازش و ذخیرهسازی کلاندادهها است. این فریمورک برای پردازش موازی و توزیع شده دادهها بر روی یک مجموعه از سرورها مورد استفاده قرار میگیرد. هدوپ بر اساس مدل MapReduce برای پردازش دادهها استفاده میکند و از...

چگونه از زبان برنامهنویسی سیشارپ در حوزه هوش مصنوعی استفاده کنیم؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه

زبان سیشارپ (#C) یک زبان برنامهنویسی شیءگرا و قابلاجرا بر روی بستر داتنت است. این زبان توسط شرکت مایکروسافت توسعه داده شده و برای توسعه برنامههای ویندوز، برنامههای وب، اپلیکیشنهای موبایل و برنامههای دیگر مورد استفاده قرار میگیرد. زبان سیشارپ با الهام از زبان سی و سی...

هوش مصنوعی و تفکر سیستمی

هرمز پوررستمی

دیدگاه و یاداشت

اولین آشنایی آقای انسان با تفکر سیستمی، او را بسیار حیرتزده کرد. متوجه شد که سالهاست با این نوع تفکر آشنا بوده است. به یاد اولین باری که برای درد زانوهایش به دکتر رفته بود افتاد. در زانوهایش احساس کمی درد داشت. ابتدا گذاشت به حساب جابهجایی لوازم خانه در چند روز پیش. اما درد...

صفحهها

تماشا کنید: مصاحبه اختصاصی با دکتر محمد جواد بابایی، فعال و متخصص در ساخت و توسعه مراکز داده کشور و پروژه ملی DCAS

پروژه ملی DCAS بهعنوان نظام ممیزی و رتبهبندی مراکز داده کشور، یکی از مهمترین برنامههای زیرساختی حوزه فناوری اطلاعات است که بر اساس مصوبه ۲۴۷ کمیسیون تنظیم مقررات شکل گرفته و دبیرخانه آن در سازمان نظام صنفی رایانهای مستقر است.

ایشان با اشاره به ۲۰ سال تجربه در حوزه مراکز...

منصور گنجی

05/07/1404 - 14:00

ویژگی تجمیع لینک در سوییچها چه قابلیتی ارائه میکند؟

حمیدرضا تائبی

فناوری شبکه

تجمیع لینک یکی از مهمترین فناوری موجود در دنیای شبکههای کامپیوتری است. یک ویژگی کاربردی که سوییچها نقش مهمی در پیشبرد آن دارند. زمانیکه یک سوییچ اطلاعات دستگاههای متصل را به سمت سوییچهای بالاتر ارسال میکند با مشکل حجم زیاد بستهها روبرو میشود. سوییچها برای غلبه بر این...

تستر شبکه و سوییچ KVM چه کاری انجام میدهد؟

حمیدرضا تائبی

فناوری شبکه

پس از پیادهسازی یک شبکه کامپیوتری در مرحله بعد لازم است تمام پریزهای شبکه، پچپنلها و سوکتهای شبکه آزمایش شوند تا پیش از راهاندازی شبکه مشکلات احتمالی شناسایی و به سرعت برطرف شوند. همچنین اگر شبکهای در سازمانی بهطور کامل پیادهسازی شده و اکنون دچار مشکل شده، تستر اجازه می...

10 قابلیت SD-WAN که هنوز از آنها استفاده نکردهاید

محسن آقاجانی

فناوری شبکه

زیرساخت شبکه گسترده نرمافزار محور (SD-WAN) با چنان سرعتی در حال پیشرفت است که ممکن است حتا شبکههایی که فقط چند ماه از پیادهسازی آنها میگذرد به قابلیتهای جدیدی نیاز پیدا کنند تا بهرهوری و امنیت آنها ارتقا پیدا کرده و کار متخصصان فناوریاطلاعات سادهتر شود.

نکات مهم جهت خرید مودم روتر ADSL: نگاهی به امکانات و تفاوتها

علی حسینی

فناوری شبکه

یکی از رایجترین فناوریهای اینترنت پرسرعت و باندپهن، ADSL است. برای متصل شدن به اینترنت، دستگاهی موسوم به مودم لازم است. مودمهای مخصوص اینترنت ADSL را مودم ADSL مینامند. بهرغم سربرآوردن فناوریهای نوینی همچون اینترنت VDSL، اینترنت TD-LTE و اینترنت سیار نسل چهار (4G)، هنوز...

11 ابزار کاربردی برای نظارت جامع بر شبکهها و مدیریت آنها

حمیدرضا تائبی

فناوری شبکه

شبکههای کامپیوتری به اندازهای پیچیده شدهاند که به سختی میتوان بدون وجود ابزارهای نظارتی به مدیریت آنها پرداخت. بهطور مثال، در یک سازمان ممکن است ترکیبی از شبکههای سیمی، بیسیم، زیرشبکهها، شبکههای محلی مجازی و شبکههای ذخیرهساز (SAN) را بر مبنای توپولوژی (همبندی) خاصی...

آشنایی با کابلهای کراساور Crossover و Rollover

فناوری شبکه

در این مطلب با کابلهای کراساور (Crossover) و Rollover و موارد استفاده این کابلها آشنا خواهید شد.

مقایسه دوربینهای مداربسته وایفای (بیسیم) و دوربینهای مداربسته PoE (باسیم)

علی حسینی

فناوری شبکه

دوربینهای مداربسته را میتوان به دو دسته کلی بیسیم (وایفای) و باسیم تقسیم کرد. دوربینهای مداربسته وایفای با امواج وایفای به روتر بیسیم شبکه متصل میشوند. دوربینهای مداربسته باسیم با کابل اترنت به سوئیچ شبکه وصل میشوند. برخی از دوربینهای مداربسته باسیم از فناوری...

نگاهی به 5G و زمان تجاری سازی آن در ایران

حمیدرضا تائبی

اخبار ایران, فناوری شبکه

نسل پنجم شبکه تلفن همراه (5G) جدیدترین نسل شبکههای ارتباطی سیار معرفی شده پس از نسل چهارم است. نسل جدید از طیف فرکانسی شامل موجهای باند بالا (بالای ۶ گیگاهرتز)، باند متوسط(۳ تا ۶ گیگاهرتز) و باند پایین (زیر ۳ گیگاهرتز) را شامل میشود. باند پایین فرکانسی نسل پنجم شبکه های...

اترنت گیگابیت 1000BASE-T چیست و چگونه کار میکند

محسن آقاجانی

فناوری شبکه

اترنت گیگابیت (1GE) نسخه توسعه یافته اترنت 100 مگابيت در ثانیه (100 Mbps) است که اغلب در قالب نسخه 100BASE-T استفاده میشد. همانگونه که از نام این فناوری مشخص است، اترنت گیگابیت (1GE) امکان انتقال دادهها در سرعت 1000 مگابيت در ثانیه (1Gbps) را فراهم میکند. نصب آن آسان است،...

نکاتی که در زمان خرید و نصب رک سرور باید به آن ها دقت کنید

حمیدرضا تائبی

فناوری شبکه

رکهای شبکه و سرور یکی از تجهیزات مهم اتاق سرور و مراکز داده هستند. این تجهیزات ضمن آنکه زیبایی خاصی به اتاق سرور میبخشند به مدیران مرکز داده کمک میکنند به شکل ساخت یافته به مدیرت تجهیزات بپردازند و همچنین نقش بسیار مهمی در خنکسازی تجهیزاتی همچون سرورها دارند. با توجه به این...

چرا مودم یا روتر به اینترنت وصل نمیشود + راهحلها

حمیدرضا تائبی

فناوری شبکه

عدم اتصال به اینترنت دلایل مختلفی دارد. گاهی اوقات عدم اتصال دلیل خارجی دارد و مشکل از شرکت ارائهدهنده خدمات اینترنتی است. در چنین شرایط کار چندان خاصی از ما بر نمیآید و باید صبر کنید تا شرکت ارائهدهنده خدمات مشکل را شناسایی و برطرف کند. با این حال در بیشتر موارد مشکل از...

آشنایی با لایه ها و پروتکلهای رایج به کار گرفته شده در اینترنت و شبکههای کامپیوتری

حمیدرضا تائبی

فناوری شبکه

اینترنت و شبکههای محلی که روزانه در محل کار یا خانه از آنها استفاده میکنید طیف گستردهای از پروتکلها را به کار میگیرند تا بتوانید بستههای اطلاعاتی را منتقل کنید یا بستههای ارسال شده توسط تجهیزات دیگر را دریافت کنید. هر یک از این پروتکلها برای کاربردهای خاصی استفاده می...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

افزونه المنتور چیست و چه کاربردی دارد؟

المنتور یک افزونه صفحهساز وردپرس است که به شما امکان میدهد صفحات وب را بدون نیاز به کدنویسی طراحی کنید. این افزونه با استفاده از رابط کاربری کشیدن و رها کردن (Drag & Drop) به شما امکان میدهد عناصر مختلف را به راحتی در صفحات خود قرار دهید و آنها را سفارشی کنید. المنتور...

حمیدرضا تائبی

28/02/1404 - 13:10

10 زبان برنامهنویسی محبوب و تأثیرگذار سال

حمیدرضا تائبی

برنامه نویسی

هر صنعتی بهواسطه ورود فناوری دستخوش تغییرات اساسی میشود. به همین دلیل است که رهبران کسب و کار، فناوری را نقطه تمرکز استراتژیهای راهبردی خود قرار دادهاند. اما در قلب همه فناوریهای مورد استفاده صنایع، زبانهای برنامهنویسی قرار دارند. این زبانهای برنامهنویسی هستند که به...

میخواهید برنامه نویسی یاد بگیرید؟ پس بازی کنید

محسن آقاجانی

دانش کامپیوتر, برنامه نویسی

همه ما خوب میدانیم که غول دنیای فناوری گوگل یک شرکت پیشگام در نوآوری و ایدههای خلاقانه است. این بار هم طبق آخرین گزارشات دریافتی مشخص شده است که این شرکت یک اپلیکیشن رایگان اندروید و iOS را برای یادگیری برنامه نویسی عرضه کرده است. گوگل قصد دارد هر طور که شده حتی به شیوه بازی...

5 راهکار برتر برای بهدست آوردن اولین شغل برنامهنویسی

محسن آقاجانی

برنامه نویسی, پرونده ویژه

سؤالی که برای خیلی از توسعهدهندگان جوان مطرح میشود این است که چگونه میتوان به اولین شغل برنامهنویسی دست پيدا کرد، وقتی اکثر پیشنهادات شغلی برنامهنویسی نیاز به سابقه کار و تجربه قبلی دارند؟ در اینجا هم فلسفه مرغ و تخممرغ مطرح است. برای اینکه اولین شغل در این زمینه را به دست...

در صورت داشتن این نشانهها بهدنبال شغلی غیر از برنامهنویسی باشید!

حمیدرضا تائبی

کارگاه, برنامه نویسی

برنامهنویسی شغلی مختص یک گروه خاص از افراد جامعه نیست. در نتیجه هر فردی که به دنیای فناوری و صنعت نرمافزار علاقه دارد، این شانس را دارد تا برنامهنویسی را فرابگیرد. با وجود این، باید به این موضوع توجه داشته باشید هر فردی که به دنیای برنامهنویسی قدم میگذارد، موفق نخواهد بود....

10 چهارچوب برتر توسعه وب در سالی که گذشت

محسن آقاجانی

برنامه نویسی

با پیشرفت وب و تنوع فضای آنلاین که به سرعت در حال رشد است، روش ساخت برنامههای کاربردی غنی میتواند به مراتب پیچیدهتر شود. این روزها دیگر راضی نگه داشتن مشتريان تنها با ارائه یک محیط آنلاین به آنها کار راحتی نیست، چرا که همه میخواهند از آخرین رویکردهای فناوری برخوردار باشند...

ویژگیهای تازه Microsoft .Net Framework

محسن آقاجانی

برنامه نویسی

مایکروسافت یک بسته مخصوص توسعه دهنده را برای نسخه بتای .Net Framework 4.7.2 ارائه کرده است که شامل تکنیک تزریق وابستگی (dependency injection) برای فرمهای وب ASP.Net و چند ویژگی شاخص دیگر است.

30 درصد کل سایتهای دنیا وردپرس هستند

حمیدرضا تائبی

اخبار جهان, برنامه نویسی

اگر خبری که سال گذشته در ارتباط با وردپرس منتشر کردیم را به یاد داشته باشید به خوبی به یاد دارید که در آن مطلب به شما گفتیم نزدیک به 25 درصد سایتهای وب با سامانه مدیریت محتوای وردپرس طراحی شدهاند. اما گزارشی که به تازگی منتشر شده نشان میدهد که این رقم در سال جدید به 30 درصد...

چهارچوب کاربردی برای ساخت اپلیکیشنهای وب بدون نیاز به جاوااسکریپت

محسن آقاجانی

کارگاه, برنامه نویسی

اگر وظیفه شما بهعنوان یک طراح ساخت برنامههای تحت وب است و از طرفی تمایلی ندارید در برنامههای خود از جاوا اسکریپت استفاده کنید، خوششانس هستید. بهدلیل اینکه دیگر برای ساخت یک اپلیکیشن MVVM سازگار با جاوا اسکریپت نیازی به نوشتن حجم عظیمی از کدهای آن ندارید. DotVVM همه این...

چگونه از طریق جاوا به یک پایگاه داده MySQL متصل شویم

محسن آقاجانی

برنامه نویسی

زبان برنامه نویسی جاوا JDBC (Java DataBase Connectivity) را به عنوان بخشی از کیت توسعه نرم افزار (SDK) جاوا فراهم کرده است. با استفاده از این API امکان اتصال به یک پایگاه داده رابطهای (relational database) بسیار راحت میشود و اجرای عملیات رایج از قبیل کوئری گیری، وارد کردن داده...

سه روش برای ساخت اسناد HTML در زمان اجرا

محسن آقاجانی

برنامه نویسی

ساخت اسناد HTML در زمان کار و اجرای صفحات وب بعضی اوقات ضروری است. این که شما بخواهید یک صفحه اطلاعیه را به نمایش بگذارید و یا یک iframe با محتوای کل صفحه را فراخوانی کنید، اگر سند به اندازه کافی ساده باشد میتوان اینها را کنار یکدیگر قرار داده و از طریق داده URL یا جاوا...

آینده توسعه برنامههای کاربردی در دستان جاوااسکریپت است

محسن آقاجانی

برنامه نویسی, پرونده ویژه

ماهیت فناوری بهگونهای است که نمیتوان آینده آن را به طور دقیق پیشبینی کرد و غافلگيریهای زیادی به همراه دارد. چیزهایی که هرگز قرار نبود برای معروف شدن طراحی شوند ناگهان معروف شدند و در این میان هیچکدام غافلگيركنندهتر از جاوا اسکریپت نبود که اخیراً در صدر زبانهای شیءگرا...

React و React Native دو چهارچوب شگفتانگیز جاوااسکریپتی

حمیدرضا تائبی

برنامه نویسی

React از سوی فیسبوک به عنوان راهحلی برای حل مشکل برنامههای گسترشپذیری که ترافیک سنیگی دارند ابداع شد. زمانی که این شبکه اجتماعی با مشکلات مربوط به زمان بارگذاری در شبکه تبلیغاتی خود روبرو شد و از طرفی به بارگذاری پیوسته نیازمند بود، رویکردی که در نهایت کندی بارگذاری صفحات...