بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

تاکسیهای هوایی و هوش مصنوعی

در سرمقاله ۲۷۴، اسفند ۱۴۰۲، قول داده بودم که به شیوههای نوین حمل و نقل و یا تامین انرژی برای حمل و نقل بهصرفه و در عین حال پایدار که تلفات انسانی کمتری داشته باشد بپردازم. در یادداشتهای گذشته توضیح دادم که سالانه میلیونها نفر بهطور مستقیم و یا غیرمستقیم بر اثر حوادث...

هرمز پوررستمی

12/04/1403 - 12:00

پایتون یا آر، کدامیک در زمینه علم دادهها عملکرد بهتری دارد؟

پرونده ویژه

پایتون و آر دو زبان برنامهنویسی متنباز محبوب در حوزه علم دادهها هستند که شباهتهای زیادی به هم دارند و مزایای قابل توجهی در اختیار متخصصان علم دادهها قرار میدهند. درست است که هر دو زبان آینده درخشانی دارند و به متخصصان در انجام کارها کمک میکنند، اما در زمینه هوش مصنوعی،...

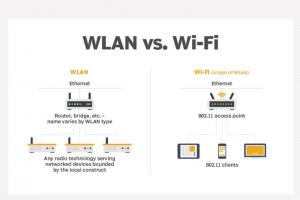

در این مقاله با تفاوتهای میان WLAN و Wi-Fi آشنا میشوید

حمیدرضا تائبی

فناوری شبکه

WLAN یک شبکه محلی است که از فناوری رادیویی به جای سیمکشی برای اتصال گرههای شبکه استفاده میکند. برای بررسی ساختار شبکه محلی بیسیم عمومی، ابتدا باید معنی شبکه محلی را بررسی کنیم. شبکه محلی عموما شبکهای است که داخل یک ساختمان یا محوطه دانشگاهی قرار دارد و محدوده جغرافیایی...

آینده علم دادهها و چشمانداز شغلی این حرفه به چه صورتی است؟

پرونده ویژه

امروزه، دانشمندان داده مورد توجه شرکتهای مختلف هستند. به بیان دقیقتر، این متخصصان تنها در صنعت فناوری اطلاعات مشغول به کار نیستند، صنایع مختلفی مثل بانکداری، بورس، تبلیغات و بازاریابی، خردهفروشیهای آنلاین و غیره بهدنبال جذب این متخصصان هستند، زیرا سازمانهایی که موفق به...

پانداس، کتابخانهای که یادگیری آن برای هر دانشمند داده ضروری است

پرونده ویژه

پانداس (Pandas) یک کتابخانه منبعباز است که برای تعامل مستقیم با دادههای رابطهای یا برچسبدار مورد استفاده قرار میگیرد. پانداس، ساختارها و توابع مختلفی را برای دستکاری دادههای عددی و سریهای زمانی ارائه میکند. این کتابخانه تعامل نزدیکی با کتابخانه نامپای (NumPy) دارد و...

اگر این 9 نشانه را دارید یک برنامهنویس ارشد هستید

حمیدرضا تائبی

کارگاه

یک توسعهدهنده ارشد خوب چه کسی است و چگونه متوجه شویم به درجهای از مهارت رسیدهایم که در رزومههای کاری خود را توسعهدهنده ارشد معرفی کنیم؟ در این مقاله پاسخی برای این پرسشها ارائه خواهیم کرد. در این مقاله، سعی کردیم به معرفی 9 مهارت کلیدی بپردازیم که نشان میدهند یک برنامه...

Failover در دنیای شبکه به چه راهحلها و تکنیکهایی اشاره دارد؟

فناوری شبکه

یکی از مشکلات بزرگی که تجهیزات شبکه با آن روبهرو هستند، خرابی است. تقریبا تمامی مولفههای سختافزاری و نرمافزاری شبکه مستعد خرابی هستند، بر همین اساس، مهندسان شبکه برای غلبه بر این مشکل به سراغ تکنیکهای مختلفی مثل افزونگی و Failover میروند. Failover به توانایی تغییر خودکار و...

امنیت دادهها چیست و چگونه باید از دادهها محافظت کرد؟

حمیدرضا تائبی

امنیت

امنیت دادهها به فرآیند محافظت از اطلاعات دیجیتالی از دسترسیهای غیرمجاز، از دست دادن تصادفی، افشا، دستکاری یا خرابی آنها اشاره دارد. محافظت از دادهها، کلید حفظ اصول سهگانه «محرمانگی، یکپارچگی و دسترسپذیری» از داراییهای سازمانی است. محرمانگی به حفظ خصوصی دادهها و عدم...

Gatsby چیست و چرا مورد توجه توسعهدهندگان قرار گرفته است؟

کارگاه

گتسبی (Gatsby) یک چارچوب متنباز است که عملکردهای React ،GraphQL و Webpack را در قالب یک ابزار واحد با هدف ساخت وبسایتها و برنامههای وبمحور ایستا ترکیب میکند. گتسبی بهدلیل عملکرد سریع در فرآیند طراحی و توسعه وبسایتها و ارائه ویژگیهای چشمگیر مثل تفکیک کدها و ارائه یک...

نقشه راهی که شما را به یک دانشمند داده خبره تبدیل میکند

پرونده ویژه

بررسی انجامشده توسط هاروارد بیزینس ریویو (Harvard Business Review)، نشان میدهد دانشمند داده (Data Scientist) بهعنوان جذابترین شغل قرن بیستویکم شناخته شده است. در دنیای فناوری اطلاعات، عصر کلاندادهها (Big Data) زمانی پدیدار شد که سازمانها با دادههایی در مقیاس پتابایت و...

چگونه نظارت دقیقی بر عملکرد سرور اعمال کنیم؟

فناوری شبکه

در شبکههای اینترانت یا اینترنت، دسترسی غیرمجاز به سرورهای کلیدی یک اتفاق رایج است، اما این مسئله به قیمت نشت اطلاعات محرمانه تجاری، کنترل از راه دور سرورها، هک پایگاه دادههای مهم و موارد دیگر تمام میشود. بر اساس گزارش Global Statcounter، در میان سیستمعاملهای مختلفی که برای...

چگونه کدهای نوشتهشده در پایتون را بهینهسازی کنیم؟

حمیدرضا تائبی

کارگاه

در حال حاضر پایتون پراستفادهترین زبان برنامهنویسیای است که قادر است برای ساخت طیف گستردهای از پروژههای نرمافزاری مورد استفاده قرار گیرد. آمارها نشان میدهند طیف گستردهای از برنامهنویسان سراسر جهان از زبان برنامهنویسی پایتون برای توسعه برنامههای دسکتاپی و وبمحور...

علم دادهها چیست، چه کاری انجام میدهد و چرا مورد توجه شرکتها قرار دارد؟

حمیدرضا تائبی

پرونده ویژه

علم دادهها به شما میگوید که چگونه دادهها، بینشهای تجاری روشنیبخشی در اختیارتان قرار میدهند، تحول دیجیتال را شتاب میبخشند و اجازه میدهند تصمیمات مبتنی بر دادهها را اتخاذ کنید. در این مقاله، به بررسی این موضوع خواهیم پرداخت که اساسا علم دادهها به چه معنا است.

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

آشنایی با انواع خطوط DSL

فناوری شبکه

مادامی که به گونه خاصی از خطوط DSL اشارهای نداشته باشید، در حالت کلی DSL به نام فناوری xDSL نامیده میشود. زمانی که از عبارت DSL استفاده میکنید، در حقیقت در حال اشاره کردن به خطوط ADSL، G.Lite، HDSL، SDSL، VDSL و SHDSL هستید. تمامی این خطوط به دو دسته Asymmetrical و...

راهنمای خرید بهترین تلفنهای VoIP مخصوص کسب و کارهای کوچک

محسن آقاجانی

فناوری شبکه, راهنمای خرید, پرونده ویژه

تلفن تحت شبکه VoIP سرنام (Voice over internet protocol) به معنای انتقال همزمان مکالمات تلفنی روی شبکه دیتا است و امکان استفاده از اینترنت برای مکالمات تلفنی را فراهم میکند. پیدا کردن بهترین سیستم تلفن VoIP برای کسبوکارهای کوچک و نوپا به ویژه اگر با محدودیت بودجه روبرو باشند...

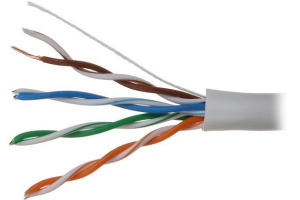

آشنایی با کابل زوج به هم تابیده (Twisted-Pair)

حمیدرضا تائبی

فناوری شبکه

کابل زوج به هم تابیده (Twisted-Pair) شامل جفت سیمهای رنگی به تابیده شدهای هستند که هر کدام قطر 0.4 تا 0.8 میلیمتر دارند. در این مقاله به بررسی انواع کابل زوج به هم تابیده (STP و UTP)، مقایسه آنها و انواع استانداردهای کابلهای Twisted-Pair پرداختیم.

آشنایی با معماری چهار مرحلهای یک سامانه مبتنی بر اینترنت اشیا

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

معماری چهار مرحلهای در ارتباط با زیرساختهای اینترنت اشیا و پردازش دادهها اجازه میدهد تجهیزات هوشمند به شکل دقیقتر و هدفمندتری در یک سازمان یا واحد تولید به کار گرفته شوند. برای انجام اینکار به سطح جدیدی از جداسازی و طبقهبندی مراحل نیاز است. در این مطلب بهطور اجمالی با هر...

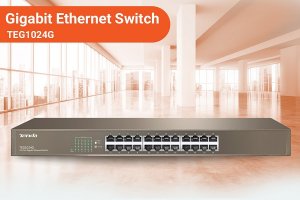

آشنایی با سوییچ غیر مدیریتی Tenda TEG1024G

فناوری شبکه

برند تندا در سال 1999 میلادی در کشور چین با ایده طراحی محصولاتی منحصر بهفرد و برخواسته از طرحیهای نوآورانه تاسیس شد. این شرکت با سرمایهگذاری کلان در حوزه تحقیق و توسعه موفق شد در حوزه شبکه محصولات قدرتمندی همچون تجهیزات SOHO، سوییچهای مدیریتی و غیر مدیریتی شبکه، گیتویها،...

آشنایی با سوییچ مدیریتی Tenda TEG3224P

فناوری شبکه

سوییچ TEG3224P یکی از سوییچهای خوشنام و قدرتمند شرکت تندا است. یک سوییچ منحصر به فرد که اجازه میدهد شبکهای ایمن، هوشمند و ساخت یافته را طراحی کنید. پورتهای PoE تعبیه شده در این سوییچ اجازه میدهند کابلکشی را به حداقل برسانید و به دستگاههای تحت شبکه اجازه دهید انرژی...

بهترین ذخیرهسازهای متصل به شبکه (NAS) موجود در بازار ایران

فناوری شبکه, راهنمای خرید

دستگاههای ذخيره ساز متصل به شبکه (NAS) سرنام Network-Attached Storage عملکردی شبیه به سرویسهای ذخیرهساز ابری دارند و اجازه میدهند از هر مکانی به تمام فایلهای شخصی یا سازمانی دسترسی داشته باشید. شما میتوانید با استفاده از یک درایو NAS مجموعهای از ویدیوها و موزیکهای مورد...

هر آنچه باید در مورد خرید کابلهای اترنت بدانید

حمید رضا تائبی

فناوری شبکه, راهنمای خرید, پرونده ویژه

کابلهای اترنت در شکلها و اندازههای مختلف عرضه میشوند. انواع مختلفی از کابلهای اترنت وجود دارد که همگی آنها برای اتصال دستگاهها به شبکههایی مثل اینترنت استفاده میشوند، با این وجود هر یک توان عملیاتی خاص خود را دارند. به همین دلیل باید از میان انواع مختلف این کابلها...

راهنمای خرید رک سرور مناسب با فعالیتهای کسبوکار

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

رک (Rack) یک محفظه ایمن مکعب شکل است که تجهیزات شبکه همچون سرورها، روترها، کابلها، یوپیاسها، پچپنلها و هرآن چیزی که با زیرساخت شبکه در ارتباط است در آن قرار میگیرد. رکها با هدف تامین امنیت و محافظت از سرورها، روترها و سوئیچها در برابر صدمات فیزیکی و دسترسی غیرمجاز به...

راهنمای خرید بهترین روترهای موجود در بازار ایران

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

برای آنکه یک شبکه ارتباطی با کیفیت و پر سرعت راهاندازی کنید باید روتری با عملکرد بالا خریداری کنید. زمانیکه درباره خرید روترهایی با عملکرد بالا صحبت میکنیم، منظورمان این نیست که همیشه باید گرانقیمتترین محصول بازار را خریداری کنید، بلکه باید بر مبنای نیاز کاری و بودجهای که...

آموزش CEH (هکر کلاه سفید): آشنایی با مباحث اولیه امنیت اطلاعات

حمیدرضا تائبی

ترفند امنیت, فناوری شبکه, امنیت

روشها و فرآیندهای مختلفی برای محافظت از اطلاعات و سیستمهای اطلاعاتی به منظور پیشگیری از دسترسی غیر مجاز به اطلاعات، افشای اطلاعات و ویرایش غیر مجاز اطلاعات وجود دارد. هرم سهگانه محرمانگی، یکپارچگی و دسترس پذیری تضمین میکند که اطلاعات ثبت شده درون بانکهای اطلاعاتی از هرگونه...

چه آیندهای پیش روی نسل بعدی فناوریهای ارتباطی PON است

محسن آقاجانی

فناوری شبکه

بهترین روش برای بهرهمندی از حداکثر توان فناوریهای نوظهوری همچون اینترنت اشیا (IoT)، استریم ویدیو با کیفیت بسیار بالای 4K و آخرین نسل از تجهیزات بیسیم، در اختیار داشتن یک زیرساخت شبکه مناسب است. چنین زیرساختی به تمامی کسب و کارها کمک میکند تا پویاتر و کارآمدتر باشند، زیرساختی...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

چگونه با لیست در پایتون کار کنیم؟

در پایتون، لیست (List) یک نوع داده ساختار مهم و قدرتمند است که به شما امکان میدهد تعداد متغیرهای مرتب و قابل تغییر را در یک مجموعه ذخیره کنید. لیستها دارای ویژگیها و عملکردهایی هستند که میتوانند در حل بسیاری از مسائل و برنامهها مفید باشند.

حمیدرضا تائبی

31/03/1403 - 13:45