بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

چطور تبلیغات آینده با ما حرف میزند، نه به ما؟

تا همین چند سال پیش، تبلیغات بیشتر شبیه فریاد بود. برندها با صدای بلند پیام خود را تکرار میکردند تا شاید در میان انبوه صداها شنیده شوند. اما در دنیای امروز، این روش دیگر جواب نمیدهد.

کاربران یاد گرفتهاند فریادها را نشنوند. آنها از پیامهایی که بهجای گفتوگو، دستور میدهند...

22/08/1404 - 16:30

مدیریت منابع انسانی چیست و چرا ارزش زیادی برای سازمانها دارد؟

عصرشبکه

مدیریت منابع انسانی محصول جنبش روابط بشری در اوایل قرن بیستم است، زمانی که محققان شروع به مستندسازی روشهای ایجاد ارزشهای کسبوکار به وسیله مدیریت استراتژیک نیروی کار کردند. این تابع در ابتدا تحت تأثیر کارهای معاملاتی، مانند سازمان حقوق و مزایا بود، اما با توجه به جهانی شدن،...

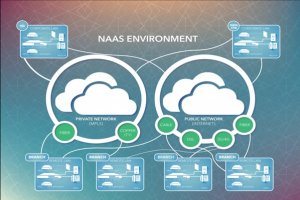

NaaS چیست؟

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

شبکه به عنوان سرویس (NaaS) سرنام Network As a Service یک مدل سرویس ابری است که در آن مشتریان خدمات شبکه را از ارائهدهندگان ابر اجاره میکنند. NaaS به مشتریان اجازه میدهد تا شبکههای خود را بدون نگرانی از بابت حفظ و پشتیبانی زیرساختهای شبکه پیادهسازی و مدیریت کنند. مانند سایر...

DRaaS چیست؟

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

بازیابی فاجعه به عنوان سرویسDRaaS سرنام disaster recovery as a service به فرآیندی اشاره دارد که یک شرکت از سرورهای فیزیکی یا مجازی ثالث در کنار سرورهای اصلی استفاده میکند تا در صورت بروز یک فاجعه طبیعی توسط یک نیروی انسانی، یا حملههای سایبری، امکان بازیابی پس از فاجعه به...

مدلسازی معنایی دادهها چیست و چه کاربردی دارد؟

عصرشبکه

مدل داده (Data model) نوعی مدل انتزاعی است که عناصر دادهای را سازماندهی کرده و نحوه ارتباط و تعامل دادهها با یکدیگر را قانونمند میکند. علاوه بر این، نحوه ارتباط دادهها با خصلتهای مرتبط با نهادهای جهان واقعی را نیز قانونمند میکند. بهطور مثال، یک مدل داده تعیین میکند که...

10 کاری که تصور نمیکردید گوشی هوشمدتان قادر به انجام آنها باشد

ترفند موبایل, ترفند اندروید

آیا از این نکته اطلاع داشتید که گوشی همراهتان قادر به انجام کارهایی است که شاید در مورد آنها اطلاعی نداشتید. بهطور مثال، این امکان فراهم است تا با استفاده از یک قطره آب عکسهایی با جزییات بسیار ریز تهیه کنید، در حالی که لنز دوربین گوشی ماکرو نیست، یا حتا این امکان فراهم است...

چگونه امنیت بانک های اطلاعاتی را تامین کنیم؟

امنیت

امنیت اطلاعات به محرمانگی، یکپارچگی و در دسترس بودن دادهها مربوط است. امنیت در حوزه فناوری اطلاعات رایانه بر حصول اطمینان از در دسترس بودن و عملکرد صحیح رایانهها متمرکز است. واقعیت این است که امنیت اطلاعات یک فرایند پیچیده نرمافزاری و سختافزاری رایانهای است. بهطوری که...

چگونه هوش مصنوعی مانع خروج کارمندان برجسته یک سازمان میشود؟

حمید نیکروش

هوش مصنوعی, پرونده ویژه

پردازش زبان طبیعی یکی از شاخههای اصلی دنیای هوش مصنوعی است که قدمت نسبتا زیادی دارد. یک فناوری قدیمی اما مهم که این روزها بازار داغی داشته و در حوزههای مختلفی از آن استفاده میشود. بهطور مثال، در مبحث دادهکاوی پردازش زبان طبیعی به بهبود فرآیند یادگیری مدلها کمک فراوانی می...

CaaS چیست؟ دو معنای کاملا متفاوت از یکدیگر!

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

CaaS با CaaS فرق دارد! یکی از جنبههای جالب توجه دنیای فناوری همنام بودن اختصارات با یکدیگر و متفاوت بودن معنای آنها از یکدیگر است. محتوا به عنوان سرویس (CaaS) سرنام Content As a Service یا محتوای مدیریت شده به عنوان یک سرویس (MCaaS) یک مدل سرویسگرا است و به معماری اشاره دارد...

کدام کشور سکان هوش مصنوعی را به دست خواهد گرفت؟

حمید نیکروش

هوش مصنوعی, پرونده ویژه

هوش مصنوعی و بهویژه یادگیری عمیق که عملکردی مشابه با ذهن انسانها دارد، اولین بار در ایالات متحده ظهور کرد. این موفقیت جایگاه ایالات متحده به عنوان کشوری پیشرو در عرضه هوش مصنوعی را تثبیت کرد. اما در برخی از شاخهها شرکتهای اروپایی نیز با اقتدار ظاهر شدند و به موفقیتهایی دست...

HaaS چیست؟

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

سختافزار به عنوان سرویس (HaaS) سرنام Hardware as a Service به خدمات مدیریت شده یا محاسبات مشبک گفته میشود. مکانی که توان محاسباتی از یک ارایهکننده مرکزی دریافت (اجاره) میشود. مدل HaaS مشابه سایر مدلهای مبتنی بر سرویس است که در آن کاربران داراییهای فنی یک ارایهدهنده خدمات...

سرور از چه بخشهایی ساخته شده است؟

حمیدرضا تائبی

فناوری شبکه

سرور یکی از ارکان سختافزاری اصلی شبکههای کامپیوتری است که ستون فقرات شبکههای کامپیوتری را شکل میدهد. بهطور معمول، کاربرد اصلی سرورها در ساخت شبکههای کلاینتسروی است. سرور همانند کامپیوترهای شخصی مجموعهای متشکل از مولفههای سختافزاری مثل حافظه اصلی، فضای ذخیرهسازی،...

PaaS چیست؟

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

پلتفرم بهعنوان سرویس PaaS سرنام Platform as a Service یک مدل رایانش ابری است که در آن ارایهدهنده شخص ثالث ابزارهای سختافزاری و نرمافزاری را از طریق کانال ارتباطی اینترنت به کاربران تحویل میدهد. بهطور معمول، این ابزارها در ارتباط با توسعه برنامههای کاربردی نوین کاربرد...

صفحهها

تماشا کنید: مصاحبه اختصاصی با دکتر محمد جواد بابایی، فعال و متخصص در ساخت و توسعه مراکز داده کشور و پروژه ملی DCAS

پروژه ملی DCAS بهعنوان نظام ممیزی و رتبهبندی مراکز داده کشور، یکی از مهمترین برنامههای زیرساختی حوزه فناوری اطلاعات است که بر اساس مصوبه ۲۴۷ کمیسیون تنظیم مقررات شکل گرفته و دبیرخانه آن در سازمان نظام صنفی رایانهای مستقر است.

ایشان با اشاره به ۲۰ سال تجربه در حوزه مراکز...

منصور گنجی

05/07/1404 - 14:00

دوربین پنج مگاپیکسلی مناسب محیطهای باز

فناوری شبکه

شرکت «دیلینک» در ادامه معرفی محصولات نظارت تصویری و اینترنت اشیا خود، دوربینی گنبدیشکل مبتنی بر شبکه و IP پنج مگاپیکسلی برای استفاده در محیطهای فضای باز معرفی کرد. این دوربین با نام DCS-6517 که برای شرکتهای کوچک و متوسط بازار مناسب است، از سنسور CMOS 1.3 و کیفیت تصویر پنج...

مادربوردهای سرور جدید گیگابایت روی پلتفرم Xeon D

فناوری شبکه

ماه گذشته میلادی، شرکت گیگابایت چهار مدل مادربورد سرور/ایستگاه کاری معرفی کرد که از تازهترین پلتفرم پردازندههای سرور شرکت اینتل بهره میبرند. Xeon D اجازه استفاده از پردازندههای برادول هشت هستهای، 24 خط تبادل اطلاعات PCIe 3.0، دو درگاه شبکه اترنت ده گیگابیتی و کنترلرهای USB/...

ذخیرهساز مالتیمدیا دو کشویی دِکاس

فناوری شبکه

Thecus یکی از شرکتهای صاحب نام در حوزه تجهیزات ذخیرهسازی شبکه است. این شرکت نیز به تبعیت از برندهای معروف بازار سعی دارد برای هر رده از کسبوکارهای فعال بازار یک مدل NAS طراحی و روانه بازار کند.

لینکدن سوییچ صد گیگابایت مخصوص خودش را ساخت

فناوری شبکه

شرکتهایی بسیار بزرگ بازار مانند گوگل و فیسبوک که با حجم انبوهی از اطلاعات روبرو هستند و باید روی این اطلاعات پردازشها و الگوریتمهای خاص خودشان را پیادهسازی و دادهکاوی کنند، تجهیزات سختافزاری مرکزداده خاص خودشان را طراحی و تولید میکنند.

+Synology DS216؛ ذخیرهسازی ارزانقیمت برای کف بازار

فناوری شبکه

شرکت سینولوژی یک مدل NAS جدید به نام +DS216 برای کسبوکارهای کوچک و متوسط بازار که توان پرداخت هزینههای بالا را ندارند و از سوی دیگر نیازی به دستگاههای NAS بسیار قدرتمند ندارند؛ معرفی کرد.

جنون سرعت در رگهای شبکه

فناوری شبکه

کسبوکارهای بزرگ و گسترده در کنار شرکتهای ارائهدهنده خدمات نیاز به شبکههای کامپیوتری هوشمند با قابلیتهای پاسخگویی مبتنی بر تقاضا و بیدرنگ دارند. در حال حاضر، میتوان از دو فناوری SDN (سرنام Software Defined Networking) و NFV (سرنام Network Functions Virtualization) نام...

سختافزار اوپنسورس هوش مصنوعی فیسبوک

فناوری شبکه

فیسبوک میخواهد موفقیتهایش را در ساخت سرورهای اوپنسورس سفارشی برای سختافزارهای هوش مصنوعی نیز تکرار کند. این شرکت برنامهای را اعلام کرده است تا طبق آن بتواند آخرین نسل فوق پیشرفته سرورهای اوپنسورس با کارایی بالا را برای شبکههای عصبی پروژه Open Compute Project بسازد.

آغاز فروش پاورلاینهای MIMO تیپیلینک

فناوری شبکه

شرکت تیپیلینک در نمایشگاه CES 2015 بود که نسل جدیدی از محصولات آداپتور پاورلاین مجهز به فناوری MIMO را رونمایی کرد و وعده داد در همان سال آن را وارد بازار کند.

معرفی ذخیرهسازهای مجهز به HDMI و پردازندههای برادول اینتل

فناوری شبکه

شرکت کیونپ که تبحر خاصی در ساخت محصولات ذخیرهساز تحت شبکه دارد و همیشه در پی آن است ویژگیهای جدیدی بدانها بیفزاید، نسل جدیدی از ذخیرهسازهای خود را با نام TS-x53A معرفی کرد.

پنج استراتژی برای موفقیت مرکز داده نرمافزار محور

میثاق محمدیزاده

فناوری شبکه

راهکارهای جدید مبتنی بر فناوریهای نرمافزارمحور (Software-Defined) در صنعت شبکه تحولهای عظیم و شگرفی ایجاد کردند. زیرساختهای نرمافزارمحور به شرکتها چالاکی و کارآمدی بیشتر را هدیه میکنند و از سوی دیگر انعطافپذیری و صرفهجویی در هزینه را به دنبال خواهند داشت ولی نیازمند...

ذخیرهساز جدید سینولوژی برای بازارهای خانگی و اداری کوچک

فناوری شبکه

شرکت سینولوژی یکی از غولهای بازار NAS و تجهیزات ذخیرهسازی است. این شرکت به فراخور سیاستهای خود و همچنین نیازهای مشتریان هرماه چندین محصول جدید را روانه بازار میکند. در ماه دسامبر، این شرکت از یک NAS رده SOHO به نام DS216 رونمایی و فروش آن را آغاز کرد.

رونمایی از اولین اکسسپوینت و دانگل لایفای + گالری عکس

حمید نیکروش

فناوری شبکه

این روزها صحبت از لایفای بهجای وایفای است. فناوری که استفاده از فرکانسهای رادیویی را کنار گذاشته و از طیفهای نوری قابل دید استفاده میکند. فناوری هیجانانگیزی که چندین سال است محققان در حال تحقیق بر روی آن هستند. امسال در جریان نمایشگاه MWC 2016؛ مدیر پیورلایفای؛ هارالد...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

افزونه المنتور چیست و چه کاربردی دارد؟

المنتور یک افزونه صفحهساز وردپرس است که به شما امکان میدهد صفحات وب را بدون نیاز به کدنویسی طراحی کنید. این افزونه با استفاده از رابط کاربری کشیدن و رها کردن (Drag & Drop) به شما امکان میدهد عناصر مختلف را به راحتی در صفحات خود قرار دهید و آنها را سفارشی کنید. المنتور...

حمیدرضا تائبی

28/02/1404 - 13:10