بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چیست و چرا به مهمترین فناوری قرن تبدیل شده است؟

هوش مصنوعی (Artificial Intelligence)، شاخهای از علم کامپیوتر است که به طراحی و توسعه سیستمهایی میپردازد که میتوانند با استفاده از الگوریتمهای خاص، اطلاعات را تحلیل و پردازش کرده، تصمیماتی را اتخاذ کرده و وظایفی را انجام دهند که بهنظر میرسد تنها توسط انسان قابل انجام است....

17/02/1403 - 17:10

اینترنت وایرلس سازمانی چیست؟

گزارش آگهی

با پیشرفت تکنولوژی و افزایش تأثیر اینترنت بر فعالیتهای روزمره، استفاده از ارتباطات بیسیم (Wireless) با سرعت بسیاری در حال گسترش است. در حال حاضر، فعالیت بسیاری از سازمانها و مراکز اداری بزرگ، به داشتن یک شبکه اینترنت پرسرعت وابسته است؛ به همین دلیل بسیاری از این مراکز برای...

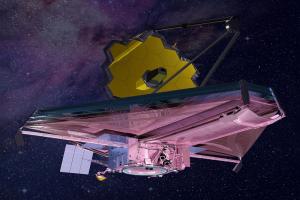

دستیابی تلسکوپ فضایی جیمز وب به دستاوردهایی فراتر از انتظار

شاهراه اطلاعات

بدون تردید، ساخت و ارسال موفقیتآمیز تلسکوپ فضایی جیمز وب به فضا، یکی از مهمترین دستاوردهای بشر در یک صد سال اخیر بوده است. تلسکوپ جیمز وب ماحصل تلاش طیف گستردهای از متخصصان و دانشمندان حوزههای مختلف علوم پایه و مهندسی است. تلسکوپی که موفق شده تصاویر کمیابی را رصد و برای...

توسعهدهندگان بکاند باید بهفکر یادگیری این دوازده چارچوب کلیدی باشند

حمیدرضا تائبی

پرونده ویژه

هنگامی که صحبت از انتخاب یک چارچوب مرتبط با بکاند بهمیان میآید، گزینههای زیادی در اختیار توسعهدهندگان قرار دارد. چارچوبهایی که نقاط ضعف و قدرت خود را دارند، اما در عین حال ویژگیهای منحصربهفردی نیز دارند که روند انتخاب گزینه مناسب را ساده میکنند. در این مقاله قصد داریم...

مقایسه مدل کسبوکار سامسونگ با اپل

مهسا قنبری

موفقیت و کارآفرینی

منطقی است که هیچ مهر و علاقهای بین شرکت اپل و سامسونگ وجود ندارد. آنها در یک کارزار جهانی قرار دارند که از سال 2010 شروع شد، سامسونگ که در آن زمان تامینکننده شرکت اپل بود، محصولی بسیار شبیه به آیفون را از طریق مجموعه برند گلکسی خود عرضه نمود. استیو جابز، مدیر عامل فقید شرکت...

دورههای آموزش شبکههای کامپیوتری و لینوکس

گزارش آگهی

دوره آموزشی نتورک پلاس (+Network) برای افرادی که عاشق ارتباطات شبکهای و وایرلس هستند و سروکله زدن با چالشها و تهدیدات اینترنتی را دوست دارند فرصتی عالی و باورنکردنی است؛ زیرا هم در انتهای این دوره مدرکی معتبر و بینالمللی از شرکت مطرح آمریکایی کامپتیا دریافت میکنید هم می...

رنج جدید شماره سیمکارتهای هوشمند شاتلموبایل به بازار عرضه شد

گزارش آگهی

شاتل موبایل از عرضه رنج جدید شماره سیم کارت های خود با پیش شماره ۰۹۹۸ و کد ۱۸ به بازار ارتباطات کشور خبر داد.

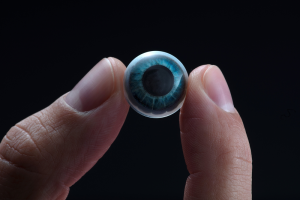

در آینده نزدیک، عینکهای واقعیت افزوده جای گوشیهای هوشمند را خواهند گرفت

شاهراه اطلاعات

اگر نگاهی به سیر تکامل فناوریها داشته باشیم، مشاهده میکنیم که واقعیتهای جایگزین (Alternate Realities) نقش مهمی در صنعت فناوری اطلاعات و بهویژه بازهای ویدیویی داشتهاند. از بهکارگیری واقعیتهای مجازی و افزوده در آموزشها و فیلمها گرفته تا داستانهای علمی تخیلی، این واقعیت...

آشنایی با زبانهای برنامهنویسی پرکاربرد دنیای بکاند

پرونده ویژه

اگر تازه به دنیای فناوری اطلاعات و برنامهنویسی وب وارد شدهاید، با اصطلاحات مختلفی روبهرو میشوید که برخی از آنها ممکن است ناآشنا بهنظر برسند. بهطور کلی، توسعدهنگان وب به دو گروه بکاند و فرانتاند تقسیم میشوند. توسعه بکاند روی منطق، یکپارچهسازی و کدنویسی سمت سرور مثل...

واقعیت افزوده و لنزهای هوشمند دید شما را فراطبیعی خواهند کرد

شاهراه اطلاعات

اگر به اخبار دنیای فناوری اطلاعات علاقهمند باشید، بهخوبی از این نکته اطلاع دارید که سالها است شرکتهای بزرگ دنیای فناوری در مورد لنزهای تماسی واقعیت افزوده صحبت میکنند. اکنون پس از سالها انتظار این فناوریهای منحصربهفرد در یک قدمی ما قرار گرفتهاند.

ایدههای بزرگ به منابع مالی نیازمند هستند

حمیدرضا تائبی

عصرشبکه

فرض کنید برای راهاندازی کسبوکار خود ایدهای بکر و ناب در اختیار دارید. برای پیادهسازی و عملیاتی کردن طرح خود، برنامهریزی انجام دادهاید؟ بدون شک در اولین گام به یک سایت، تیم خوب و محلی که بتوانید در آن کار کنید نیاز دارید. اما برای سازماندهی مواردی که به آنها اشاره شد به...

آشنایی با نمونه پرسشها و پاسخهای استخدام توسعهدهنده بکاند

حمیدرضا تائبی

پرونده ویژه

توسعهدهندگان بکاند تنها مسئولیت کدنویسی پروژهها را بر عهده ندارند، بلکه وظیفه نگهداری از نرمافزارها، ویرایش کدها یا اضافه کردن ماژولها بر عهده این افراد است. بر همین اساس، مهم است هنگامی که قصد آمادهسازی تیمی از توسعهدهندگان را دارید، شایستهترین افراد را انتخاب کنید،...

تحقیقات بازاریابی و طراحی آزمایش چیست؟

عصرشبکه

بازاریابان برای آنکه بتوانند در کار خود موفق باشند باید در ارتباط با بازار هدف تحقیقات مفصلی انجام دهند و بر مبنای تکنیکهای مختلف اقدام به جمعآوری اطلاعات کنند. بر همین اساس در صنعت بازاریابی مفاهیم مختلفی ابداع شده که «تحقیقات بازاریابی» و «طرح آزمایش» دو اصطلاح معروف در این...

صفحهها

فناوری ویپ (VoIP) چیست، چه انواعی دارد و چگونه کار میکند؟

VoIP سرنام Voice over Internet Protocol، روشی برای برقراری ارتباطات صوتی است که از طریق آن، اصوات بهشکل دیجیتالی از طریق اینترنت انتقال داده میشوند. در حقیقت، ویپ فناوریای است که برقراری تماسهای تلفنی را بر بستر شبکه امکانپذیر میکند. در این روش، صدا بهشکل دیجیتال تبدیل و...

حمید رضا تائبی

13/02/1403 - 11:50

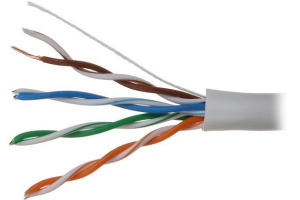

آشنایی با کابل زوج به هم تابیده (Twisted-Pair)

حمیدرضا تائبی

فناوری شبکه

کابل زوج به هم تابیده (Twisted-Pair) شامل جفت سیمهای رنگی به تابیده شدهای هستند که هر کدام قطر 0.4 تا 0.8 میلیمتر دارند. در این مقاله به بررسی انواع کابل زوج به هم تابیده (STP و UTP)، مقایسه آنها و انواع استانداردهای کابلهای Twisted-Pair پرداختیم.

آشنایی با معماری چهار مرحلهای یک سامانه مبتنی بر اینترنت اشیا

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

معماری چهار مرحلهای در ارتباط با زیرساختهای اینترنت اشیا و پردازش دادهها اجازه میدهد تجهیزات هوشمند به شکل دقیقتر و هدفمندتری در یک سازمان یا واحد تولید به کار گرفته شوند. برای انجام اینکار به سطح جدیدی از جداسازی و طبقهبندی مراحل نیاز است. در این مطلب بهطور اجمالی با هر...

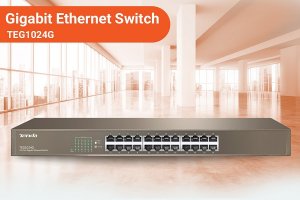

آشنایی با سوییچ غیر مدیریتی Tenda TEG1024G

فناوری شبکه

برند تندا در سال 1999 میلادی در کشور چین با ایده طراحی محصولاتی منحصر بهفرد و برخواسته از طرحیهای نوآورانه تاسیس شد. این شرکت با سرمایهگذاری کلان در حوزه تحقیق و توسعه موفق شد در حوزه شبکه محصولات قدرتمندی همچون تجهیزات SOHO، سوییچهای مدیریتی و غیر مدیریتی شبکه، گیتویها،...

آشنایی با سوییچ مدیریتی Tenda TEG3224P

فناوری شبکه

سوییچ TEG3224P یکی از سوییچهای خوشنام و قدرتمند شرکت تندا است. یک سوییچ منحصر به فرد که اجازه میدهد شبکهای ایمن، هوشمند و ساخت یافته را طراحی کنید. پورتهای PoE تعبیه شده در این سوییچ اجازه میدهند کابلکشی را به حداقل برسانید و به دستگاههای تحت شبکه اجازه دهید انرژی...

بهترین ذخیرهسازهای متصل به شبکه (NAS) موجود در بازار ایران

فناوری شبکه, راهنمای خرید

دستگاههای ذخيره ساز متصل به شبکه (NAS) سرنام Network-Attached Storage عملکردی شبیه به سرویسهای ذخیرهساز ابری دارند و اجازه میدهند از هر مکانی به تمام فایلهای شخصی یا سازمانی دسترسی داشته باشید. شما میتوانید با استفاده از یک درایو NAS مجموعهای از ویدیوها و موزیکهای مورد...

هر آنچه باید در مورد خرید کابلهای اترنت بدانید

حمید رضا تائبی

فناوری شبکه, راهنمای خرید, پرونده ویژه

کابلهای اترنت در شکلها و اندازههای مختلف عرضه میشوند. انواع مختلفی از کابلهای اترنت وجود دارد که همگی آنها برای اتصال دستگاهها به شبکههایی مثل اینترنت استفاده میشوند، با این وجود هر یک توان عملیاتی خاص خود را دارند. به همین دلیل باید از میان انواع مختلف این کابلها...

راهنمای خرید رک سرور مناسب با فعالیتهای کسبوکار

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

رک (Rack) یک محفظه ایمن مکعب شکل است که تجهیزات شبکه همچون سرورها، روترها، کابلها، یوپیاسها، پچپنلها و هرآن چیزی که با زیرساخت شبکه در ارتباط است در آن قرار میگیرد. رکها با هدف تامین امنیت و محافظت از سرورها، روترها و سوئیچها در برابر صدمات فیزیکی و دسترسی غیرمجاز به...

راهنمای خرید بهترین روترهای موجود در بازار ایران

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

برای آنکه یک شبکه ارتباطی با کیفیت و پر سرعت راهاندازی کنید باید روتری با عملکرد بالا خریداری کنید. زمانیکه درباره خرید روترهایی با عملکرد بالا صحبت میکنیم، منظورمان این نیست که همیشه باید گرانقیمتترین محصول بازار را خریداری کنید، بلکه باید بر مبنای نیاز کاری و بودجهای که...

آموزش CEH (هکر کلاه سفید): آشنایی با مباحث اولیه امنیت اطلاعات

حمیدرضا تائبی

ترفند امنیت, فناوری شبکه, امنیت

روشها و فرآیندهای مختلفی برای محافظت از اطلاعات و سیستمهای اطلاعاتی به منظور پیشگیری از دسترسی غیر مجاز به اطلاعات، افشای اطلاعات و ویرایش غیر مجاز اطلاعات وجود دارد. هرم سهگانه محرمانگی، یکپارچگی و دسترس پذیری تضمین میکند که اطلاعات ثبت شده درون بانکهای اطلاعاتی از هرگونه...

چه آیندهای پیش روی نسل بعدی فناوریهای ارتباطی PON است

محسن آقاجانی

فناوری شبکه

بهترین روش برای بهرهمندی از حداکثر توان فناوریهای نوظهوری همچون اینترنت اشیا (IoT)، استریم ویدیو با کیفیت بسیار بالای 4K و آخرین نسل از تجهیزات بیسیم، در اختیار داشتن یک زیرساخت شبکه مناسب است. چنین زیرساختی به تمامی کسب و کارها کمک میکند تا پویاتر و کارآمدتر باشند، زیرساختی...

14 ترفند قدرتمند برای اتصال به وایفای عمومی

حمیدرضا تائبی

ترفند اینترنت و وایفای, فناوری شبکه

کارشناسان امنیتی پیشنهاد میدهند کاربران فضای مجازی بهتر است از وایفای عمومی استفاده نکنند و تنها در شرایط بسیار خاص به هاتاسپاتهای وایفای عمومی متصل شوند، زیرا وایفای عمومی به هکرها اجازه میدهد با کمترین زحمت ممکن فعالیتهای مجرمانه سایبری را انجام دهند. واقعیت این است که...

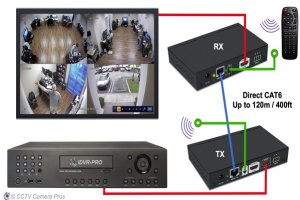

دوربین تحت شبکه چیست و چه کاربردی دارد؟

حمیدرضا تائبی

فناوری شبکه

در مکانهای پر تردد و محیطهای بزرگی که امکان کنترل همه چیز توسط نیروهای محافظتی امکانپذیر نیست، شرکتها از دوربینهای تحت شبکه یا مداربسته استفاده میکنند. دوربین تحت شبکه با اتصال به شبکه داخلی یا از طریق اینترنت اجازه میدهد در هر لحظه و مکانی تصاویر مربوط به محیط را مشاهده...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

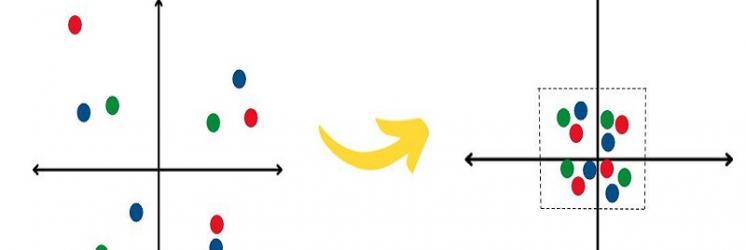

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40