بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

تماشا کنید: مصاحبه اختصاصی درباره همکاری در حوزه مشاوره مدیریت و فناوری اطلاعات با تمرکز بر تحول دیجیتال

در یک مصاحبه با دکتر علی حکیمجوادی و دکتر سعید احمدیان، همکاریهای استراتژیک میان سازمان نظام صنفی رایانهای و انجمن مشاوران مدیریت بررسی شد. دکتر حکیمجوادی به اهمیت تحول دیجیتال و برنامه هفتم توسعه اشاره کرد و دکتر احمدیان بر جایزه بزرگمهر با تمرکز بر هوش مصنوعی تأکید نمود....

منصور گنجی

16/07/1403 - 14:24

متلب چیست و چرا مورد توجه محققان و دانشگاها قرار دارد؟

کارگاه

همانند بیشتر زبانهای برنامهنویسی معروف مثل جاوا، سیشارپ و غیره، متلب (MATLAB) یک محیط توسعه یکپارچه (IDE) و مجموعهای از کتابخانههای غنی در اختیار توسعهدهندگان قرار میدهد و قادر است از پارادایمهای مختلف برنامهنویسی پشتیبانی کند. بنابراین، امکان استفاده از پارادایمهای...

قانون 5 ساعت یادگیری مادامالعمر، رمز پیشرفت

عصرشبکه

شما هرروز سخت تلاش میکنید، برای بهبود وضعیت زندگی خود به هر دری میزنید، اما تغییری در زندگی خود نمیبینید. احساس میکنید در وضعیت فعلی خود گیر کردهاید و نمیتوانید پیشرفت داشته باشید. در اطراف خود دوستان و همکارانتان را میبینید که در حال پیشرفت هستند، ترفیع میگیرند، خانه و...

کراس، تنسورفلو، پایتورچ؛ تفاوتهای کلیدی سه چارچوب یادگیری عمیق

حمیدرضا تائبی

کارگاه

یادگیری عمیق، یکی از زیرمجموعههای مهم یادگیری ماشین است که در چند دهه اخیر محبوبیت زیادی پیدا کرده است. همانند هر فناوری نوظهوری، کارفرمایان و صاحبان صنایع این پرسش را مطرح میکنند که آیا امکان بهکارگیری فناوری فوق برای مسائل دنیای واقعی وجود دارد؟ پاسخ مثبت است. یادگیری عمیق...

چرا سازندگان هارددیسک روی ذخیرهسازی دادهها در DNA سرمایهگذاری میکنند؟

شاهراه اطلاعات

تقاضا برای ذخیرهسازی دادههای دیجیتالی تولیدشده در اینترنت بهطور تصاعدی افزایش یافته است. این در حالی است که رسانههای ذخیرهساز سنتی، توانایی محدودی برای ذخیرهسازی این حجم از اطلاعات دارند. همین مسئله باعث شده تا کارشناسان به سراغ راهحل ذخیرهسازی دیانایمحور بروند....

میکروسرویس چیست و چرا به جریان غالب در توسعه نرمافزار تبدیل شده است؟

حمیدرضا تائبی

پرونده ویژه

ریزسرویسها (Microservices) یا معماری ریزسرویسها (Microservices Architecture)، رویکردی در زمینه توسعه برنامههای کاربردی است که در آن یک برنامه کاربردی بزرگ به مولفهها یا سرویسهای ماژولار شکسته میشود، بهطوری که هر ماژول مسئول اجرای یک وظیفه است، رابط کاربری سادهای دارد و...

منظور از حمله و آسیبپذیری روز صفر چیست؟

گزارش آگهی

کسبوکارها از جهت رعایت قانون و برای ایمن نگه داشتن کارکنان، مشتریان و دادههای خود، مسئول محافظت از سازمانهای خود در برابر حملات سایبری هستند. یکی از رایجترین این آسیبپذیریها، «آسیبپذیری روز صفر» است. اما بیایید ببینیم آسیبپذیری روز صفر چیست و چگونه هکرها از آن سوءاستفاده...

الگوی یادگیری هوش مصنوعی تا چه اندازه شبیه به مغز انسانها است؟

شاهراه اطلاعات

در یک دهه گذشته، پیشرفتهای چشمگیری در حوزه هوش مصنوعی رقم خورده و برخی از سیستمها بر مبنای پایگاه عظیمی از دادههای آموزشی و دادههای برچسبگذاریشده به تجهیزات الکترونیکی هوشمندی تبدیل شدهاند. امروزه، شبکههای عصبی مصنوعی میتوانند بهگونهای آموزش ببینند تا فرق میان گربه...

کانبان چیست و چه نقشی در مدیریت زمان و پیشرفت پروژه دارد؟

عصرشبکه

متدولوژی چابک (Agile) یکی از روشهای قدرتمند در زمینه مدیریت پروژه است. در این روش، پروژه به مراحل کوچکی تقسیم میشود تا کارها بهشکل سادهتری بهاتمام برسد. کسبوکارها برای پیشرفت بهتر کارها و کارآمدتر شدن مدیریت پروژهها میتوانند از چارچوبهای مختلفی استفاده کنند که از مهم...

چگونه از زیرساختها در برابر حمله DDoS محافظت کنیم؟

امنیت

یکی از دغدغههای مهم کارشناسان حوزه شبکه و امنیت، عدم دسترسی کاربران به سرویسها و زیرساختهای تجاری است. هکرها میتوانند از طریق پیادهسازی بردار حمله انکار سرویس توزیعشده (DDoS) بدون نگرانی از بابت ردیابی و شناسایی شدن، کاری کنند که کاربران عادی قادر به استفاده از خدمات یک...

چگونه یک شرکت گمنام چینی توانسته است بازار باتری خودروهای الکتریکی را قبضه کند؟

عصرشبکه

بیش از 90 درصد زنجیره تامین لیتیوم جهان برای ساخت باتریهای قابل شارژ در اختیار شرکتهای چینی قرار دارد. شرکت CATL در سکوت خبری، بازار باتریهای لیتیومیونی را قبضه کرده است. شرکت CATL در یکی از آسمان خراشهای شهر نینگده چین مستقر است. ساختمانی که معماری آن تصویر باتری...

مراکز داده سنتی چگونه کار میکنند و چه تفاوتی با نمونههای ابرمحور دارند؟

حمیدرضا تائبی

فناوری شبکه

تقریبا تمامی صنایع مهم امروزی و شرکتهایی که فعالیتهای آنلاین انجام میدهند، برای تعامل با مشتریان، ذخیرهسازی اطلاعات، حسابداری و کارهای روزمره به سامانهها و شبکههای کامپیوتری متکی هستند. سامانهها و شبکههایی که دسترسی ایمن به منابع را ارائه میدهند و تضمین میکنند هیچ...

کارشناسان امنیتی چگونه بر مدیریت دسترسی نظارت میکنند؟

حمیدرضا تائبی

امنیت

کارشناسان امنیتی برای انجام فعالیتهای روزمره خود به ابزارهای تخصصی نیاز دارند. کارشناسان شاغل در سازمانهای بزرگ نه تنها به ابزارهای امنیتی رایج برای انجام هرچه بهتر وظایف خود نیاز دارند، بلکه به ابزارهایی برای مدیریت و دسترسی به حسابهای کاربری نیاز دارند. همین مسئله باعث شده...

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

آشنایی با انواع خطوط DSL

فناوری شبکه

مادامی که به گونه خاصی از خطوط DSL اشارهای نداشته باشید، در حالت کلی DSL به نام فناوری xDSL نامیده میشود. زمانی که از عبارت DSL استفاده میکنید، در حقیقت در حال اشاره کردن به خطوط ADSL، G.Lite، HDSL، SDSL، VDSL و SHDSL هستید. تمامی این خطوط به دو دسته Asymmetrical و...

راهنمای خرید بهترین تلفنهای VoIP مخصوص کسب و کارهای کوچک

محسن آقاجانی

فناوری شبکه, راهنمای خرید, پرونده ویژه

تلفن تحت شبکه VoIP سرنام (Voice over internet protocol) به معنای انتقال همزمان مکالمات تلفنی روی شبکه دیتا است و امکان استفاده از اینترنت برای مکالمات تلفنی را فراهم میکند. پیدا کردن بهترین سیستم تلفن VoIP برای کسبوکارهای کوچک و نوپا به ویژه اگر با محدودیت بودجه روبرو باشند...

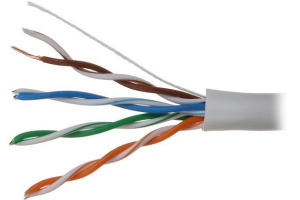

آشنایی با کابل زوج به هم تابیده (Twisted-Pair)

حمیدرضا تائبی

فناوری شبکه

کابل زوج به هم تابیده (Twisted-Pair) شامل جفت سیمهای رنگی به تابیده شدهای هستند که هر کدام قطر 0.4 تا 0.8 میلیمتر دارند. در این مقاله به بررسی انواع کابل زوج به هم تابیده (STP و UTP)، مقایسه آنها و انواع استانداردهای کابلهای Twisted-Pair پرداختیم.

آشنایی با معماری چهار مرحلهای یک سامانه مبتنی بر اینترنت اشیا

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

معماری چهار مرحلهای در ارتباط با زیرساختهای اینترنت اشیا و پردازش دادهها اجازه میدهد تجهیزات هوشمند به شکل دقیقتر و هدفمندتری در یک سازمان یا واحد تولید به کار گرفته شوند. برای انجام اینکار به سطح جدیدی از جداسازی و طبقهبندی مراحل نیاز است. در این مطلب بهطور اجمالی با هر...

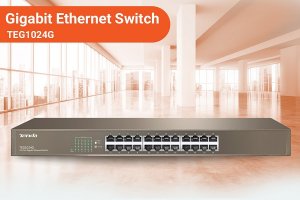

آشنایی با سوییچ غیر مدیریتی Tenda TEG1024G

فناوری شبکه

برند تندا در سال 1999 میلادی در کشور چین با ایده طراحی محصولاتی منحصر بهفرد و برخواسته از طرحیهای نوآورانه تاسیس شد. این شرکت با سرمایهگذاری کلان در حوزه تحقیق و توسعه موفق شد در حوزه شبکه محصولات قدرتمندی همچون تجهیزات SOHO، سوییچهای مدیریتی و غیر مدیریتی شبکه، گیتویها،...

آشنایی با سوییچ مدیریتی Tenda TEG3224P

فناوری شبکه

سوییچ TEG3224P یکی از سوییچهای خوشنام و قدرتمند شرکت تندا است. یک سوییچ منحصر به فرد که اجازه میدهد شبکهای ایمن، هوشمند و ساخت یافته را طراحی کنید. پورتهای PoE تعبیه شده در این سوییچ اجازه میدهند کابلکشی را به حداقل برسانید و به دستگاههای تحت شبکه اجازه دهید انرژی...

بهترین ذخیرهسازهای متصل به شبکه (NAS) موجود در بازار ایران

فناوری شبکه, راهنمای خرید

دستگاههای ذخيره ساز متصل به شبکه (NAS) سرنام Network-Attached Storage عملکردی شبیه به سرویسهای ذخیرهساز ابری دارند و اجازه میدهند از هر مکانی به تمام فایلهای شخصی یا سازمانی دسترسی داشته باشید. شما میتوانید با استفاده از یک درایو NAS مجموعهای از ویدیوها و موزیکهای مورد...

هر آنچه باید در مورد خرید کابلهای اترنت بدانید

حمید رضا تائبی

فناوری شبکه, راهنمای خرید, پرونده ویژه

کابلهای اترنت در شکلها و اندازههای مختلف عرضه میشوند. انواع مختلفی از کابلهای اترنت وجود دارد که همگی آنها برای اتصال دستگاهها به شبکههایی مثل اینترنت استفاده میشوند، با این وجود هر یک توان عملیاتی خاص خود را دارند. به همین دلیل باید از میان انواع مختلف این کابلها...

راهنمای خرید رک سرور مناسب با فعالیتهای کسبوکار

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

رک (Rack) یک محفظه ایمن مکعب شکل است که تجهیزات شبکه همچون سرورها، روترها، کابلها، یوپیاسها، پچپنلها و هرآن چیزی که با زیرساخت شبکه در ارتباط است در آن قرار میگیرد. رکها با هدف تامین امنیت و محافظت از سرورها، روترها و سوئیچها در برابر صدمات فیزیکی و دسترسی غیرمجاز به...

راهنمای خرید بهترین روترهای موجود در بازار ایران

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

برای آنکه یک شبکه ارتباطی با کیفیت و پر سرعت راهاندازی کنید باید روتری با عملکرد بالا خریداری کنید. زمانیکه درباره خرید روترهایی با عملکرد بالا صحبت میکنیم، منظورمان این نیست که همیشه باید گرانقیمتترین محصول بازار را خریداری کنید، بلکه باید بر مبنای نیاز کاری و بودجهای که...

آموزش CEH (هکر کلاه سفید): آشنایی با مباحث اولیه امنیت اطلاعات

حمیدرضا تائبی

ترفند امنیت, فناوری شبکه, امنیت

روشها و فرآیندهای مختلفی برای محافظت از اطلاعات و سیستمهای اطلاعاتی به منظور پیشگیری از دسترسی غیر مجاز به اطلاعات، افشای اطلاعات و ویرایش غیر مجاز اطلاعات وجود دارد. هرم سهگانه محرمانگی، یکپارچگی و دسترس پذیری تضمین میکند که اطلاعات ثبت شده درون بانکهای اطلاعاتی از هرگونه...

چه آیندهای پیش روی نسل بعدی فناوریهای ارتباطی PON است

محسن آقاجانی

فناوری شبکه

بهترین روش برای بهرهمندی از حداکثر توان فناوریهای نوظهوری همچون اینترنت اشیا (IoT)، استریم ویدیو با کیفیت بسیار بالای 4K و آخرین نسل از تجهیزات بیسیم، در اختیار داشتن یک زیرساخت شبکه مناسب است. چنین زیرساختی به تمامی کسب و کارها کمک میکند تا پویاتر و کارآمدتر باشند، زیرساختی...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

ریاکت، یک کتابخانه قدرتمند برای ساخت رابطهای کاربری

ریاکت (React) یک کتابخانه متنباز جاوا اسکریپت است که توسط فیسبوک توسعه داده شده و برای ساخت رابطهای کاربری پیچیده و پویا در وب اپلیکیشنها به کار میرود. این کتابخانه به شما این امکان را میدهد تا رابط کاربری را به صورت اجزای قابل استفاده مجدد (components) بسازید و مدیریت...

حمیدرضا تائبی

20/06/1403 - 11:35