بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

الگوریتم های خط مبنا (Baseline) در پایتون چیست؟

الگوریتمهای خط مبنا (Baseline Algorithms)، به عنوان الگوریتمهای پایه یا مقایسهای مورد استفاده قرار میگیرند تا با سایر روشها یا الگوریتمها مقایسه شوند و عملکرد آنها را ارزیابی کنند. این الگوریتمها به عنوان نقطه شروع برای ارزیابی الگوریتمهای جدید، بررسی کارایی و ارزیابی...

حمیدرضا تائبی

02/03/1403 - 12:25

آموزش CEH (هکر کلاه سفید): آسیبپذیریهای امنیتی ذاتی در مدل OSI

حمیدرضا تائبی

امنیت

برای آنکه شناخت درستی از تکنیکها و ابزارهایی داشته باشید که هکرها از آنها استفاده میکنند باید نحوه ارتباط سیستمها و دستگاهها را به درستی درک کنید. هکرها به خوبی از این مسئله اطلاع دارند و در زمان برنامهریزی برای حمله به یک سامانه یا ساخت ابزارهای هک ابتدا ارتباط میان...

نگاهی به گوشی هوشمند هوآووی Nova 5T

موبایل

در چند روز گذشته اخبار مختلفی پیرامون خروج دو شرکت الجی و سامسونگ از بازار ایران و جمعآوری بنرهای تبلیغاتی این دو شرکت به گوش میرسد. به همین دلیل برخی از کاربران نگران این مسئله هستند که اگر دو شرکت یاد شده بهطور کامل و همیشگی از بازار ایران خارج شوند چه گزینههای جایگزین...

اعطای اولین گواهینامه پایه 2 مشاوران سازمان نظام صنفی رایانهای به مدیر عامل تیام شبکه

اخبار ایران

در مراسم گردهمایی مشاوران سازمان نصر تهران، مهندس بابک رشیدی، مدیرعامل شرکت تیامشبکه اولین مشاور پایه ۲ سازمان نظام صنفی رایانهای ایران معرفی شد.

نقش اینترنت اشیا در ویژگیهای شهر هوشمند

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

دو اصطلاح شهر هوشمند و اینترنت اشیا با یکدیگر عجین شدهاند، زیرا در یک شهر هوشمند دهها یا حتا صدها هزار دستگاه فیزیکی و حسگر متصل به شبکه در اقصا نقاط شهر قرار میگیرند که قابلیت اتصال به اینترنت را دارند و در صورت لزوم به یکدیگر متصل میشوند. دستگاههایی که تمامی آنها بهطور...

آشنایی با انواع خطوط DSL

فناوری شبکه

مادامی که به گونه خاصی از خطوط DSL اشارهای نداشته باشید، در حالت کلی DSL به نام فناوری xDSL نامیده میشود. زمانی که از عبارت DSL استفاده میکنید، در حقیقت در حال اشاره کردن به خطوط ADSL، G.Lite، HDSL، SDSL، VDSL و SHDSL هستید. تمامی این خطوط به دو دسته Asymmetrical و...

چگونه در اندروید به Developer Options دسترسی پیدا کنیم

ترفند اندروید

در این مطلب در 5 مرحله آموزش میدهیم که چگونه در اندروید به Developer Options دسترسی پیدا کنید.

راهنمای خرید بهترین تلفنهای VoIP مخصوص کسب و کارهای کوچک

محسن آقاجانی

فناوری شبکه, راهنمای خرید, پرونده ویژه

تلفن تحت شبکه VoIP سرنام (Voice over internet protocol) به معنای انتقال همزمان مکالمات تلفنی روی شبکه دیتا است و امکان استفاده از اینترنت برای مکالمات تلفنی را فراهم میکند. پیدا کردن بهترین سیستم تلفن VoIP برای کسبوکارهای کوچک و نوپا به ویژه اگر با محدودیت بودجه روبرو باشند...

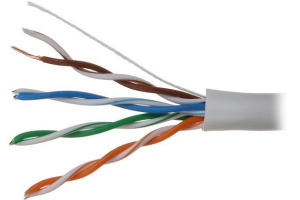

آشنایی با کابل زوج به هم تابیده (Twisted-Pair)

حمیدرضا تائبی

فناوری شبکه

کابل زوج به هم تابیده (Twisted-Pair) شامل جفت سیمهای رنگی به تابیده شدهای هستند که هر کدام قطر 0.4 تا 0.8 میلیمتر دارند. در این مقاله به بررسی انواع کابل زوج به هم تابیده (STP و UTP)، مقایسه آنها و انواع استانداردهای کابلهای Twisted-Pair پرداختیم.

آشنایی با معماری چهار مرحلهای یک سامانه مبتنی بر اینترنت اشیا

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

معماری چهار مرحلهای در ارتباط با زیرساختهای اینترنت اشیا و پردازش دادهها اجازه میدهد تجهیزات هوشمند به شکل دقیقتر و هدفمندتری در یک سازمان یا واحد تولید به کار گرفته شوند. برای انجام اینکار به سطح جدیدی از جداسازی و طبقهبندی مراحل نیاز است. در این مطلب بهطور اجمالی با هر...

آموزش CEH (هکر کلاه سفید): آشنایی با مراحل فنی پیادهسازی یک حمله سایبری

حمیدرضا تائبی

امنیت

مهاجمان از یک روش ثابت برای نفوذ به سامانهها استفاده میکنند. به همین دلیل برای مغلوب کردن هکرها باید همانند یک هکر فکر کنید. مراحلی که یک هکر برای حمله به سامانه یا شبکهای بر مبنای آن کار میکند به شش مرحله شناسایی و ردیابی، پویش و سرشماری، به دست آوردن دسترسی/ حفظ دسترسی،...

کاشتنیها در آستانه ورود به مغز با هدف بازیابی خاطرات

حمیدرضا تائبی

شاهراه اطلاعات

اگر به تحولات چند ساله اخیر دنیای پزشکی به ویژه در حوزه علوم اعصاب نگاهی داشته باشید، به خوبی مشاهده میکنید که دانشمندان پیشرفتهای قابل ملاحظهای در رابطه با مغز داشتهاند. بهطوری که اکنون دانشمندان به دنبال بهکارگیری کاشتنیهایی در مغز هستند که به افراد اجازه میدهد بر...

نگاهی اجمالی به گوشی گلکسی A51

موبایل

افرادی که به دنبال یک گوشی میان رده خوب سامسونگی هستند نباید از گلکسی A 51 غافل شوند. یک گوشی خوشساخت که به تازگی به بازار وارد شده و قابلیتهای کاربردی فراوانی نسبت به A50 در اختیار کاربران قرار میدهد. در این مطلب بهطور اجمالی با برخی از قابلیتهای این گوشی قدرتمند آشنا می...

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

فرآیند استخراج، بارگذاری و تبدیل (Transform، Load، Extract) چیست؟

ELT به معنای تبدیل، بارگذاری و استخراج است. ELT یک روش کارآمد برای پردازش حجم زیادی از دادهها است که قرار است در زمینه تحلیل مورد استفاده قرار گیرند. این روش مراحلی را در بر میگیرد که دادهها از منابع مختلفی استخراج شده، سپس تبدیل و پاکسازی میشوند و در نهایت به سیستم مقصد یا...

حمیدرضا تائبی

28/02/1403 - 03:45