بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

الگوریتم های خط مبنا (Baseline) در پایتون چیست؟

الگوریتمهای خط مبنا (Baseline Algorithms)، به عنوان الگوریتمهای پایه یا مقایسهای مورد استفاده قرار میگیرند تا با سایر روشها یا الگوریتمها مقایسه شوند و عملکرد آنها را ارزیابی کنند. این الگوریتمها به عنوان نقطه شروع برای ارزیابی الگوریتمهای جدید، بررسی کارایی و ارزیابی...

حمیدرضا تائبی

02/03/1403 - 12:25

اینترنت هوشمند، کاربر هوشمند میخواهد

گزارش آگهی

اینترنت ابزار تولید و دسترسی به حجم وسیعی از اطلاعات در مقیاس جهانی است. بنابراین مانند هر ابزار دیگری که در اختیار ما قرار گرفته است، باید ابعاد مختلف کارکرد و مصرف آن شناسایی و بیشترین کارآیی در آن ایجاد شود. تا کمتر از 10 سال پیش اینترنت تنها بهصورت Dial-Up وجود داشت و ما...

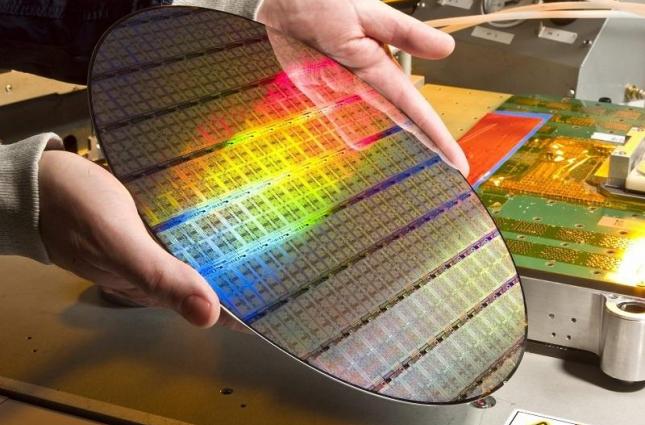

تراشههای جدید کوآلکام بازار موبایل را دگرگون خواهد کرد!

مصطفا پورمحمدی

اخبار, موبایل

با توجه به پیشرفت کیفیت بازیها و سیستم عاملها، گوشیهای هوشمند برای اجرای اپها و بازیهای سهبعدی باید متحمل فشار بیشتری شوند و این مسئله میتواند باعث ضعف در عملکرد آنها شود. از این رو، شرکتهای سازنده تراشه مانند کوآلکام، مجبور به ارتقای کیفیت محصولات خود هستند تا شرکتهای...

بهترین نرمافزارهای رایگان برای برقراری تماسهای صوتی و تصویری

حمیدرضا تائبی

کارگاه

اجازه دهید در این مقاله نه نرمافزار کاربردی را به شما معرفی کنیم که همانند اسکایپ قابلیتهای قدرتمندی در زمینه برقراری ارتباط صوتی و تصویری در اختیار شما قرار میدهند. ابزارهایی که همگی آنها به بهترین و حرفهایترین قابلیتهای چت تجهیز شده و همچنین از حریم شخصی شما به خوبی...

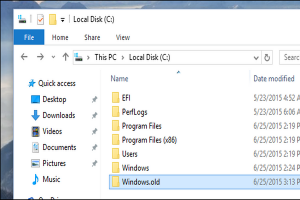

فولدر Windows.old چیست و چگونه میتوان آن را حذف کرد؟

محسن آقاجانی

کارگاه

اگر از یک نسخه قدیمیتر ویندوز به نسخه فعلی ویندوز 10 خود ارتقا پیدا کرده باشید به احتمال زیاد با یک فولدر به نام Windows.old در کامپیوتر خود مواجه خواهید شد که حجم زیادی از فضای دیسک شما را اشغال كرده است. شما میتوانید آن را حذف کنید، اما روش حذف آن با شیوه معمول حذف یک فولدر...

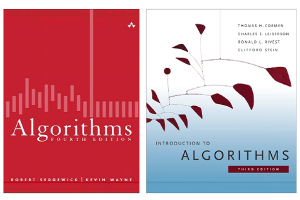

مقایسه دو کتاب مرجع الگوریتم نویسی دانشگاهی CLRS و Sedgewick

بهروز نوعی پور

دانش کامپیوتر

در شمارههای پیشین ماهنامه شبکه در زمینه اهمیت شیوه آغاز تحصیل در رشته کامپیوتر به تفصیل صحبت کردیم. یکی از مهمترین عوامل تاثیرگذار در این زمینه، کتابهایی هستند که به عنوان مرجع درسی و دانشگاهی به دانشجویان معرفی میشود تا با یک مبحث مهم علمی در رشته کامپیوتر آشنا شوند. چنانکه...

نقد و بررسی قسمت دهم از فصل دوم سریال Westworld

فرشاد رضایی

هنر و سرگرمی

پس از 10 هفته و پخش 10 قسمت جذاب و پرهیجان، در نهایت به پایان فصل دوم وست ورلد رسیدیم. در این 20 قسمتی که از سریال گذشت، وست ورلد توانست امتیاز 8.9 را توسط کاربران سایت IMDB کسب کند و در لیست سریالهای تلویزیونی تنها چند مورد را بالاتر از خود میبینید.

چگونه فروشگاهها از طریق ابر به یکدیگر متصل میشوند؟

گزارش آگهی

در سال 1320 که اولین فروشگاه زنجیرهای در کشور افتتاح شد کسی فکر نمیکرد تغییر روند زندگی، این فروشگاهها را تا حدی در سطح کشور گسترده خواهد کرد که چندین سال بعد بیش از 52 فروشگاه زنجیرهای با 1400 شعبه در کشور فعال باشند.این فروشگاهها به عنوان یکی از کسبوکارهای روبه رشد به...

روشها و تکنیکهای موفقیت در یادگیری (قسمت دوم)

بهروز نوعی پور

دانش کامپیوتر

نیاز به یادگیری پیوسته، برای اهالی دنیا و دانش کامپیوتر خبر تازهای نیست. بسیاری از دانشجویان رشتههای کامپیوتر پس از اتمام تحصیلات دانشگاهی تازه متوجه میشوند که چیزهای زیادی هست که نمیدانند و برای کسب یک مهارت فنی باید به کلاسهای آزاد آموزشی رجوع کنند. سیر پرشتاب فناوری و...

آزمودن آنتنهای 5G با دو ربات

مهدی صنعتجو

شاهراه اطلاعات

محققان انستیتوی ملی استاندارد و فناوری (NIST) به دنبال یافتن روشهای جدیدی برای سنجش توانایی آنتنهای 5G هستند. این سامانه جدید با نام LAPS ( سرنام Large Antenna Positioning System) دو بازوی روباتیک دارد و قادر به جابجایی سریع آنتنهای مورد آزمایش است.

چگونه میتوانیم از شبکه، سرورها و نقاط پایانی کسبوکارمان در برابر هکرها محافظت کنیم؟

حمیدرضا تائبی

ترفند امنیت, امنیت

اگر مالک یک شرکت یا مدیر بخش فناوری اطلاعات سازمانی هستید، بدون تردید درباره خطرات بدافزارها، آسیبپذیریهای روز صفر و باجافزارهایی همچون واناکرای یا ناتپتیا خبرهای مفصلی را خوانده یا شنیدهاید. واقعیت این است که در چند وقت اخیر حملات هکری رشد روزافزونی به خود گرفتهاند که به...

دلیل گرانی موبایل چیست؟

راهنمای خرید, موبایل

اوضاع بازار موبایل خیلی پیچیده به نظر میرسد. البته در این بین چیزی وجود ندارد که نتوانیم آن را با دلایل منطقی توضیح دهیم؛ اما شاید نتوان به همه واقعیتهای اقتصادی و اجتماعی در این جا اشاره کنیم. به همین دلیل، تصمیم داریم تنها به صورت اجمالی به دلایل گرانی گوشی بپردازیم.

خسته نباشید

مصطفا پورمحمدی

اخبار

داستان ایران در جام جهانی 2018 روسیه تمام شد؛ اما این پایان ماجراجویی یوزپلگها نخواهد بود.

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

فرآیند استخراج، بارگذاری و تبدیل (Transform، Load، Extract) چیست؟

ELT به معنای تبدیل، بارگذاری و استخراج است. ELT یک روش کارآمد برای پردازش حجم زیادی از دادهها است که قرار است در زمینه تحلیل مورد استفاده قرار گیرند. این روش مراحلی را در بر میگیرد که دادهها از منابع مختلفی استخراج شده، سپس تبدیل و پاکسازی میشوند و در نهایت به سیستم مقصد یا...

حمیدرضا تائبی

28/02/1403 - 03:45