بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

پردازش تصویر چیست، چگونه انجام میشود و چه کاربردهایی دارد؟

یادگیری عمیق و هوش مصنوعی در سالهای گذشته تاثیر چشمگیری بر حوزههای مختلف فناوری داشته است. یکی از مباحث داغ و بهروز در این حوزه، بینایی ماشین است. بینایی ماشین به معنای توانایی رایانهها برای مشاهده و تفسیر دنیای اطرافشان است. پردازش تصویر (Image Processing) به مجموعه...

18/02/1403 - 16:10

راهنمای جامع آشنایی با مدل زبانی بزرگ (Large Language Model)

حمیدرضا تائبی

هوش مصنوعی, کارگاه

مدل زبانی بزرگ (Large Language Model) یک نوع مدل هوشمند است که به طور خاص برای پردازش و تولید متن استفاده شود. این مدلها معمولا با استفاده از شبکههای عصبی عمیق (Deep Neural Networks) پیادهسازی میشوند و میتوانند دادههای زیادی را در حافظه خود ذخیره و تحلیل کنند.

جادوی هوش مصنوعی؛ ترکیب قدرت جاوااسکریپت با هوش مصنوعی

حمیدرضا تائبی

هوش مصنوعی, کارگاه

ترکیب هوش مصنوعی (Artificial Intelligence) و جاوااسکریپت میتواند به شکلهای مختلفی صورت بگیرد و امکانات قدرتمندی در توسعه برنامههای وب فراهم کند. به طور مثال، میتوانیم با استفاده از کتابخانهها و فریمورکهای هوش مصنوعی مانند TensorFlow.js یا Brain.js، پردازش زبان طبیعی را در...

دوازده پرسشی که هر مدیرعاملی باید درباره هوش مصنوعی بپرسد

حمیدرضا تائبی

دانش کامپیوتر, هوش مصنوعی

هوش مصنوعی (AI) به سرعت در حال متحولسازی صنایع است و سطوح بیسابقه ای از کارایی، شخصیسازی و نوآوری را به ارمغان میآورد. بهعنوان یک مدیر، درک اینکه چگونه این فناوری میتواند بر سازمان شما تاثیر بگذارد ضروری است. در این مقاله به طور اجمالی و کوتاه دوازده پرسشی را که میتواند...

دامین کنترلر و اکتیو دایرکتوری چه تفاوتی با یکدیگر دارند؟

حمیدرضا تائبی

فناوری شبکه

اکتیو دایرکتوری (Active Directory) و دامین کنترلر (Domain Controller) از مولفههای کلیدی و مهم سیستم عامل ویندوز هستند که در محیط شبکه استفاده میشوند. اکتیو دایرکتوری، یک سرویس توزیع شده است که برای مدیریت و کنترل دسترسی کاربران، سرویسها و منابع در یک شبکه مبتنی بر سیستم عامل...

Bash در سیستم عامل ویندوز و لینکوس چیست؟

حمیدرضا تائبی

کارگاه

Bash یک محیط یا مفسر خط فرمان (shell) است که در سیستمهای عامل یونیکس و لینوکس و البته ویندوز ( به شیوه نصب روی این سیستم عامل) استفاده میشود. Bash مخفف Bourne Again SHell است و به عنوان نسخه بهبود یافته و گسترش یافته shell معروف به Bourne Shell شناخته میشود.

شماره 268 ماهنامه شبکه با پرونده ویژه دادهکاوی منتشر شد

اخبار ایران

در سرمقاله شماره 268 ماهنامه شبکه در ادامه سلسله مقالات هوش مصنوعی، اینبار با تفکر سیستمی آشنا میشوید، در فصل هوش مصنوعی با 7 نوع هوش مصنوعی پرکاربرد آشنا میشوید، در فصل فناوری شبکه راهنمای کاربردیای ارائه شده برای انتخاب بهترین رک برای تجهیزات دیتاسنتر، در فصل امنیت با مفهوم...

چگونه پروژههای پایتون خود را با Pipenv مدیریت کنیم؟

حمیدرضا تائبی

کارگاه

Pipenv یک ابزار مدیریت بسته پایتون است که بر پایه pip ساخته شده است و برای مدیریت وابستگیها و محیط مجازی پروژههای پایتون مورد استفاده قرار میگیرد. با استفاده از Pipenv، میتوانید وابستگیهای پروژه را به صورت دقیق مدیریت کنید و مانع بروز تداخل با وابستگیهای دیگر شوید. این...

Torchtext چیست و چه قابلیتهایی در اختیار توسعهدهندگان قرار میدهد؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه

Torchtext یک کتابخانه متنکاوی است که برای پردازش و پیشپردازش متون در پروژههای یادگیری عمیق و یادگیری ماشین توسعه پیدا کرده است. این کتابخانه برای کار با دادههای متنی و اجزای آن مانند کلمات، جملات و متون، ابزارها و توابعی را در اختیار برنامهنویسان قرار میدهد.

پایگاه داده SQL Server چیست و چه قابلیتهای کاربردیای دارد؟

حمیدرضا تائبی

کارگاه

پایگاه داده SQL Server یک سامانه مدیریت پایگاه داده رابطهای (RDBMS) است که توسط شرکت مایکروسافت توسعه و پشتیبانی میشود. SQL Server از زبان استاندارد پرس و جوی ساخت یافته SQL سرنام Structured Query Language برای مدیریت و دسترسی به دادهها استفاده میکند. این پلتفرم قابلیتهای...

مرکز داده مجازی چیست و چگونه پیادهسازی میشود؟

حمیدرضا تائبی

فناوری شبکه

مرکز داده مجازی (Virtual Data Center) یک زیرساخت مجازیسازی است که به شرکتها و سازمانها امکان میدهد تا منابع محاسباتی، شبکه و ذخیرهسازی را به صورت منطقی و مجازی در اختیار داشته باشند. در یک مرکز داده مجازی، ماشینهای مجازی، شبکههای مجازی و ذخیرهسازی مجازی بر روی یک زیرساخت...

چگونه یک مجموعه داده برای مدلهای هوشمند ایجاد کنیم؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه

مجموعه داده (Dataset) مجموعهای از اطلاعات ساختارمند است که بهصورت سیستماتیک جمعآوری شده و برای تحلیل، پژوهش، آموزش ماشین و سایر فعالیتهای مرتبط با دادهها استفاده میشود. هر مجموعه داده میتواند شامل یک یا چند متغیر (فیلد) باشد که اطلاعات مربوط به موضوع خاصی را نمایان می...

هوش مصنوعی داده محور و عملکرد آن به چه صورتی است؟

حمیدرضا تائبی

دانش کامپیوتر, هوش مصنوعی

هوش مصنوعی دادهمحور (Data-Centric Artificial Intelligence) که برخی منابع آن را Data-Driven Artificial Intelligence نیز توصیف میکنند به استفاده از دادهها به عنوان محور اصلی در فرایند تصمیمگیری و آموزش مدلهای هوش مصنوعی اشاره دارد. در هوش مصنوعی دادهمحور، دادهها بهعنوان...

صفحهها

فناوری ویپ (VoIP) چیست، چه انواعی دارد و چگونه کار میکند؟

VoIP سرنام Voice over Internet Protocol، روشی برای برقراری ارتباطات صوتی است که از طریق آن، اصوات بهشکل دیجیتالی از طریق اینترنت انتقال داده میشوند. در حقیقت، ویپ فناوریای است که برقراری تماسهای تلفنی را بر بستر شبکه امکانپذیر میکند. در این روش، صدا بهشکل دیجیتال تبدیل و...

حمید رضا تائبی

13/02/1403 - 11:50

چرا شبکه میهمان روتر امنیت شما را افزایش میدهد و چگونه ایجاد می شود؟

حمیدرضا تائبی

فناوری شبکه, امنیت

مودمروترهای شما دروازه دسترسی به اینترنت و ورود به دنیای وب است، با اینحال مجرمان سایبری نیز میتوانند بدون مشکل از طریق این دستگاه زیربنایی شبکه به زیرساخت ارتباطی شما نفوذ کرده و به بهرهبرداری از آسیبپذیریهای موجود در آن بپردازند. بنابراین کاربران خانگی و البته تجاری باید...

بازنگری در امنیت تلفنهای همراه در محل کار در زمان پساکرونا

حمیدرضا تائبی

فناوری شبکه, امنیت

آیا اقدامات امنیتی ماه مارس 2020 شرکتها برای مقابله با بیماری همهگیر کووید 19 را به خاطر میآورید؟ اقداماتی که باعث شدند تا کسبوکارها بخش عمدهای از فعالیتهای تجاری خود را برونسپاری کرده و به کارمندان اجازه دهند از راه دور وظایف محوله را انجام دهند؟ در حالی که همگان انتظار...

راهنمای جامع آشنایی با HPE iLO 5

پریسا جعفری

فناوری شبکه

سوئیچ غیرمدیریتی چیست؟

پریسا جعفری

فناوری شبکه

سوئیچها، نقش مهمی در شبکههای کامپیوتری دارند و برای ارتباط دستگاههایی مانند کامپیوترها، بهکار گرفته میشوند. انواع مختلفی از سوئيچها وجود دارند که ما در این مطلب، سراغ سوئیچ غیرمدیریتی رفته و کاربردها و تفاوتهای آن با سوئیچهای مدیریتی را بررسی کردهایم. این سوئیچها،...

زیرساخت دسکتاپ مجازی (VDI) چه مزایایی برای سازمانها به همراه دارد؟

حمیدرضا تائبی

فناوری شبکه

فناوری زیرساخت دسکتاپ مجازی (VDI) سرنام Virtual Desktop Infrastructure راهکاری برای میزبانی محیطهای دسکتاپ در یک سرور مرکزی است. این فناوری بستری مجازی فراهم میکند تا دسکتاپهای کاربران روی سرور یا سرورها قرار بگیرد. در فناوری مجازیسازی دسکتاپ، دسکتاپهای مجازی مختلفی روی...

فناوری RAID چیست و چرا نقش مهمی در حفظ و تداوم شبکه دارد؟

حمیدرضا تائبی

فناوری شبکه

آرایه چندگانه دیسکهای مستقل (RAID) سرنام Redundant Array of Independent Disksراهکاری برای ذخیره اطلاعات روی چند دیسک سخت برای محافظت از دادهها در برابر خرابی دیسکهای سخت است. دیسکهای سختی که اینگونه پیکربندی میشوند به شکل یک دیسک سخت منطقی به سیستمعامل نشان داده میشوند...

مشکل تصادم در شبکه چیست و چگونه باید به فکر حل آن باشیم؟

حمیدرضا تائبی

فناوری شبکه

شبکههای کامپیوتری در 20 سال گذشته بهطور تصاعدی رشد کرده و تعاملپذیرتر شدهاند. با اینحال، رشد آنها تدریجی بود. یکی از عوامل موثر بر رشد تدریجی شبکهها، همسویی با نیازهای اساسی و مهم کاربران، بهاشتراکگذاری دادهها و پشتیبانی از چاپگرهایی بود که بارهای کاری مضاعفی به آنها...

راهکارهایی که برای تامین امنیت سرور باید به آنها دقت کنید

حمیدرضا تائبی

فناوری شبکه, امنیت, پرونده ویژه

یکی از مهمترین نکاتی که پس از خرید سرور فیزیکی یا مجازی باید به آن دقت کنید تامین امنیت سرور است. با توجه به اینکه سرورها قلب تپنده زیرساخت ارتباطی هر سازمانی هستند و تمامی اطلاعات حساس سازمان و اطلاعات کارمندان روی آنها ذخیرهسازی میشود و کارمندان اسناد و مدارک مهمی را روی...

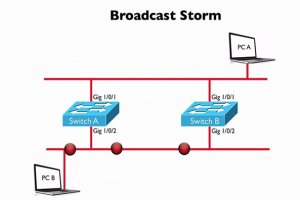

مشکل Broadcast storms در شبکههای LAN چیست و چگونه برطرف میشود؟

فناوری شبکه

پروتکل درخت پوشا (STP) سرنام Spanning Tree Protocol یکی از موثرترین راهکار برای حل مشکل حلقه در شبکههای سوییچ شده است. پروتکل درخت پوشا، وظیفه مدیریت لینکها جهت فراهم کردن افزونگی (redundancy) مسیر و پیشگیری از ایجاد حلقه را دارد. مشکلی که شبکههای کامپیوتری دارند این است که...

پروتکل ARP چیست و چرا نقش مهمی در دنیای امروز دارد؟

حمیدرضا تائبی

فناوری شبکه

پروتکل تفکیک آدرس ARP سرنام Address Resolution Protocol یکی از پروتکلهای مهم دنیای شبکه است. هنگامی که یک سامانه متصل به شبکه قصد دارد پیامی از طریق شبکه ارسال کند، باید دادهها را در لایههای مدل OSI قرار دهد. بنابراین در هر لایه باید تمام اطلاعات سرایند مثل پورتهای TCP/UDP...

چگونه IOS تجهیزات سیسکو را با TFTP به حالت اولیه بازگردانیم؟

حمیدرضا تائبی

فناوری شبکه

کارشناسان شبکه توصیه میکنند، بهترین روش آشنایی با تجهیزات شبکه و برطرف کردن عیوب دستگاهها، انجام کارها و پیکربندیها به شیوه عملی است، زیرا هیچگاه نمیتوانید مفاهیم عملی را تنها با دانش تئوری بهدست آورید. البته انجام اینکار روی تجهیزاتی که عمر آنها رو به پایان است و دیگر...

چرا مهندسان شبکه باید شناخت دقیقی از VPC داشته باشند؟

حمیدرضا تائبی

فناوری شبکه

هنگامی که به عنوان مهندس شبکه تصمیم میگیرید در شرکتی مشغول به کار شوید که خدمات زیرساختی شبکه و ابر را عرضه میکند باید با اصطلاحاتی مثل MPLS WAN، VRF، SD-WAN و واژگان تخصصی حوزه کاری خود آشنا باشید تا بتوانید وظایف را به بهترین شکل انجام دهید. یکی از مباحث مهم و جدی این روزهای...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

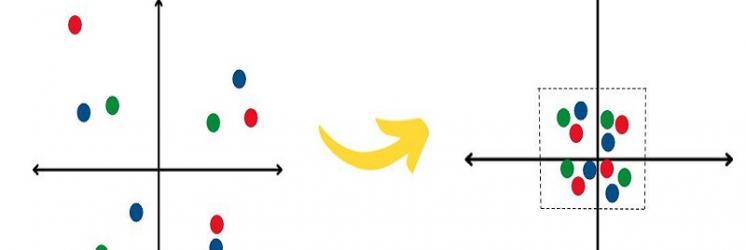

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40

آنگولار 4 و آنگولار 5 چه تفاوتهایی با هم دارند؟

حمید نیکروش

اخبار جهان, دانش کامپیوتر, برنامه نویسی

اگر طراحی وب انجام میدهید و با آنگولار کار میکنید حتما میدانید که آخرین نسخه منتشر شده آن آنگولار 5 است. اما آیا از تفاوتهای آنگولار 5 با نسخه پیشین یعنی آنگولار 4 مطلع هستید؟

جاوا یک زبان برنامهنویسی سازمانی همچنان مقتدر

محسن آقاجانی

برنامه نویسی, پرونده ویژه

زبان برنامهنویسی جاوا بیست و پنجمین سالگرد حضور خود در دنیای فناوری را جشن گرفت. 23 می 2020 بیست و پنج سال از زمانی میگذرد که شرکت سان مایکروسیستمز (Sun Microsystems ) برای اولین بار جاوا را به دنیا معرفی کرد. این زبان برنامهنویسی حتا با وجود رقبای قدرتمندی مثل پایتون و Go...

چرا یادگیری برنامهنویسی برای مهندسان شبکه یک ضرورت است؟

حمیدرضا تائبی

فناوری شبکه, برنامه نویسی, پرونده ویژه

اواخر دوران تحصیلم در دانشگاه زمانی که برای اولین بار در یک جلسه مصاحبه شرکت کردم، مصاحبهکننده از من پرسید دوست دارم در کدامیک از این مسیرها گام بردارم: "مهندس شبکه" یا "توسعهدهنده نرمافزار"؟ پاسخ دادم به هر دو موضوع علاقه دارم و در مورد آنها مطالعه کرده...

7 نکته برای نوشتن کدهایی بهتر و پاکیزهتر

محسن آقاجانی

برنامه نویسی

مهندسی نرم افزار تنها به یادگیری یک زبان برنامه نویسی و ساخت چند نرم افزار محدود نمیشود. از شما به عنوان یک مهندس یا توسعه دهنده نرم افزار انتظار میرود تا نرم افزار را خوب بنويسید. حال سوال اینجا است که چه چیزی باعث میشود یک نرم افزار خوب به نظر برسد؟

11 پروژه جذاب برنامهنویسی که مردم از آن استفاده میکنند

حمیدرضا تائبی

کارگاه, برنامه نویسی

یکی از بزرگترین چالشهای برنامهنویسان و تیمهای برنامهنویسی انتخاب پروژهای است که با استقبال عمومی روبرو شود. برخی از توسعهدهندگان بر مبنای علایق شخصی به سراغ ساخت پروژههایی میروند به این امید که با استقبال روبرو شود، اما زمانی که پروژه به شکل عمومی منتشر میشود...

چگونه اطلاعات مسیر (paths) را در پایتون پیدا کنیم

محسن آقاجانی

برنامه نویسی

به منظور استفاده از کدها در یک ماژول، پایتون باید قادر باشد ماژول را پیدا کرده و آن را در حافظه بارگیری کند. اطلاعات مکانی به عنوان مسیر (paths) درون پایتون ذخیره شده است. هر زمان که شما از پایتون میخواهید که یک ماژول را وارد کند، این زبان برنامه نویسی تمام فایلهای موجود در...

اگر به دنبال برنامهنویسی یادگیری ماشین با پایتون هستید از این 10 کتاب غافل نشوید

حمیدرضا تائبی

کارگاه, برنامه نویسی

هوش مصنوعی و موضوعات زیر مجموعه این فناوری بازار بسیار داغی دارند و اغلب توسعهدهندگان دوست دارند در این مسیر گام بدارند. پایتون اصلیترین انتخاب در این زمینه است که به افراد علاقهمند به مبحث یادگیری ماشین اجازه میدهد کدهای خود را به سادهترین شکل نوشته و از مزایای بالقوه این زبان...

چگونه یک فایل را در پایتون حذف کنیم

محسن آقاجانی

برنامه نویسی

اگر چه شما میتوانید با استفاده از ویرایشگر پایتون اطلاعات درون فایلها را پاک کنید، اما گاهی اوقات پیش میآید که شما دیگر به کل فایل احتیاجی ندارید. در چنین شرایطی میتوانید با استفاده از ماژول os در پایتون فایل مورد نظر را حذف کنید.

توسعهدهندگان به این 12 ابزار کاربردی ویژه کوبرنتیس نیاز دارند

محسن آقاجانی

کارگاه, برنامه نویسی

کمتر زیرساخت محاسباتی (حتا آنهایی که قدرت و گسترشپذیری زیادی دارند) پیدا میشود که بتواند تمام نیازهای یک توسعهدهنده را برطرف کند. کوبرنتیس (Kubernetes) به استانداردی برای مدیریت کانتینرها و پیادهسازی سیستمهای توزیعی پیچیده تبدیل شده است. هر چند کوبرنتیس ذاتا یک زیرساخت...

چگونه یک توسعهدهنده برنامههای کاربردی اندروید و iOS شویم؟

حمید نیکروش

برنامه نویسی

اگر یک توسعهدهنده نرمافزارهای کاربردی هستید یا علاقهمند هستید به دنیای برنامهنویسی دستگاههای همراه وارد شوید، اما نقطه شروع را نمیدانید در این مطلب پاسخ پرسشهای خود را پیدا میکنید. در این مطلب با مهارتها و اطلاعاتی که برای تبدیل شدن به یک سازنده اپلیکیشن به آنها نیاز...

آیا شغل برنامهنویسی حرفهای مناسب شما است؟

برنامه نویسی

تغییر شغل کار سادهای نیست و افرادی که تصمیم میگیرند در برههای از زمان شغل خود را تغییر دهند قابل ستایش هستند. برخی از مردم تصور میکنند برنامهنویسی سادهترین راه برای تغییر شغل با هدف کسب درآمد بیشتر است و برنامهنویسان همواره در امنیت شغلی قرار دارند، در حالی که واقعیت این...

کاربرد محاسبات تکاملی در برنامهنویسی هوش مصنوعی چیست؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه, برنامه نویسی

محاسبات تکاملی/ الگوریتمهای تکاملی (Evolutionary Computation) یکی از مهمترین مباحث هوش مصنوعی است. محاسبات تکاملی به برنامهنویسان اجازه میدهند از تئوری فرآیندهای تکاملی (Evolutionary Process) و شبیهسازی (Simulation) برای حل مسائل دنیای واقعی و مسائلی که پیش از این راهحلی...