امنیت سختافزار/سفتافزار

برای آنکه امنیت سختافزارها و سفتافزار تجهیزات را تامین کنید به توصیههای امنیتی زیر دقت کنید تا محیطی با کمترین چالشهای امنیتی را داشته باشید.

■ FDE/SED: همانگونه که اشاره شد، رمزگذاری کامل دیسک (FDE) سرنام full disk encryption یک ویژگی امنیتی است که به دستگاه اجازه میدهد کل دیسک سخت را رمزگذاری کند تا در مواردی که دستگاه گم یا دزدیده شد، اطلاعات محرمانه بمانند. همچنین، میتوانید از یک درایو رمزگذاری خودکار (SED) سرنام self-encrypting drive برای ایمنسازی دادهها استفاده کنید. این مدل هارددیسکها مجهز به قابلیت ویژهای هستند که بهطور خودکار محتویات درایو را بدون نیاز به نرمافزار اضافی یا ورودی کاربر رمزگذاری میکند. به عنوان مثال، میتوانید از یک درایو Opal استفاده کنید که یک هارد دیسک مستقل است که بهطور خودکار همیشه دادههای درایو را رمزگذاری میکند.

■ TPM: هنگام کار با رمزگذاری کامل دیسک، میتوانید از ماژول پلتفرم مورد اعتماد (TPM) که یک تراشه رایانهای است که روی مادربرد قرار دارد، برای ذخیره کلیدهای رمزگذاری مرتبط با ویژگی FDE استفاده کنید.

■ محیطهای HSM که به سطح بالایی از امنیت نیاز دارند، میتوانند از یک ماژول امنیتی سختافزاری (HSM) استفاده کنند که یک کارت افزودنی یا دستگاه جداگانهای است که توانایی مدیریت کلیدهای رمزگذاری را دارد.

■ UEFI/BIOS: دو مولفه بایوس و UEFI ویژگیهای امنیتی دارند که میتوان آنها را برای کمک به بهبود امنیت سختافزاری فعال کرد. بهعنوان مثال، با یک سیستم فعال بایوس، میتوانید یک رمز عبور راهاندازی برای دستگاهها اضافه کنید، از بوت شدن از طریق درایوهای نوری یا درایوهای USB جلوگیری کنید و از برنامه راهاندازی بایوس با رمز عبور محافظت کنید. با رابط میانافزار توسعهپذیر یکپارچه (UEFI) و ویژگیهای بوت امنیتی پیشرفتهتری مانند Secure Boot که یکپارچگی دستگاه بوت را در هنگام راهاندازی تأیید میکند، بالاترین سطح امنیتی برای مقابله با تهدیدات بدافزاری را در اختیار دارید.

■ Secure Boot: راهاندازی ایمن و تأییدیه راهاندازی ایمن یک ویژگی امنیتی سختافزاری است که میتوان آنرا فعال کرد تا فقط فایلهای دارای امضا دیجیتالی هنگام راهاندازی سیستم اجرا شوند. در این حالت، سیستم فقط فایلهای امضا شده دیجیتالی را در هنگام راهاندازی بارگیری میکند. رویکرد فوق مانع راهاندازی سیستم عامل توسط فایلهای آلوده به بدافزارها میشود.

■ Supply Chain: زنجیره تأمین اشاره به فهرستی از سازمانها و افرادی دارد که نقش مهمی در رساندن محصول به دست مشتریان دارند. اطمینان حاصل کنید هیچگونه شکافی در زنجیره تامین که باعث نقص اطلاعات شود وجود ندارد.

■ EMI/EMP: تداخل الکترومغناطیسی (EMI) اشاره به یک منبع خارجی دارد که توانایی تحریف اطلاعات در زمان انتقال را دارد. اطمینان حاصل کنید که برای محافظت از دادههای خود از فناوریهایی استفاده میکنید که در برابر EMI/EMP مصون هستند، مانند کابلکشی فیبر نوری بهجای کابلکشی جفت درهم تنیده شده.

ایمنسازی سیستمعامل و ضد بدافزار

اولین قدم برای تامین امنیت میزبان، قفل کردن یک سیستم یا دستگاه با ایمنسازی دستگاه و نصب ضدبدافزارها انجام میشود. برای تامین امنیت سیستمها ضروری است به نکات زیر دقت نظر خاصی داشته باشید:

■ امنیت سیستم عامل و تنظیمات آن: اطمینان حاصل کنید که تنظیمات دستگاه و سیستم عامل به شکل درستی پیکربندی شده است. تا آنجا که ممکن است، تنظیمات را طوری تغییر دهید که پیشفرض نباشند، زیرا هکرها تنظیمات پیشفرض را میدانند و انتظار دارند از آنها استفاده کنید.

■ یکی دیگر از نکاتی که برای ایمنسازی سیستم عامل باید به آن دقت کنید این است که ویژگیها و سرویسهای غیر ضروری را غیرفعال یا حذف کنید. هر ویژگی دارای آسیبپذیریهایی است، بنابراین حذف آنها آسیبپذیریهای سیستم را کاهش میدهد.

■ مطمئن شوید که آخرین سفتافزار روی دستگاهها نصب شدهاند و تمامی نرمافزارها وصله شدهاند.

بسته به نوع سیستم عاملی که در حال استفاده از آن هستید، باید مراحل مشخصی را برای ایمنسازی سیستم انجام دهید. از سیستم عاملها و تجهیزاتی که ممکن است در دوران کاری با آنها کار کنید به موارد زیر باید اشاره کرد:

■ Network: یک سیستم عامل شبکه برای اجرا روی سرورها طراحی شده است. مطمئن شوید که فقط سرویسهایی را که برای سیستم عامل شبکه ضروری است فعال کردهاید تا تعداد آسیبپذیریهای سرور کمتر شوند.

■ Server: سیستمهای عامل سرور برای ارائه منابع به مشتریان مانند فایلها و چاپگرها طراحی شدهاند. بنابراین تنها نرمافزارهایی که به آنها نیاز دارید را روی سرور نصب کرده و آنها را بهروز نگهدارید.

■ Workstation: ایستگاه کاری به دستگاهی اشاره دارد که کاربر برای دسترسی به منابع شبکه از آن استفاده میکند. بنابراین فراموش نکنید که نرمافزار ضد بدافزار را روی آنرها نصب کنید.

■ Appliance: دستگاهی است که توسط کاربران استفاده میشود. حتماً هر سرویس یا پروتکلی را که روی دستگاه اجرا میشود بررسی کنید تا در صورت نیاز بتوانید آنرا غیرفعال کنید.

■ Kiosk: کیوسک یک سیستم رایانهای در یک مکان عمومی، مانند سرسرای جلوی ساختمان است که افراد میتوانند برای دسترسی به برخی خدمات از آنها استفاده کنند. مطمئن شوید که کیوسک را قفل کرده و برنامههایی را که میتوانند روی آن اجرا شوند محدود کردهاید.

امنیت نرمافزار، سیستم عامل و تجهیزات سیار

برای محافظت از سیستمهای رایانهای و سیستمعاملهای تلفن همراه، میتوانید چند قدم اضافهتر بردارید. از تکنیکهای مهمی که برای بهبود امنیت نرمافزارهای سیار و سیستم عاملهای سیار به آنها دقت کنید به موارد زیر باید اشاره کرد:

■ مطمئن شوید که همه نرمافزارها و سیستم عامل دستگاههای همراه بهروز هستند.

■ پورتها و سرویسهای غیرضروری نرمافزارها را به دقت بررسی کنید و پورتهای غیرضروری که باز هستند و سرویسهای غیرضروری در حال اجرا را غیرفعال کنید.

■ حتماً پیکربندی سیستم یا دستگاه را مرور کنید و همه ویژگیهای امنیتی را فعال کنید. به عنوان مثال، یک دستگاه تلفن همراه باید دارای ویژگی قفل خودکار فعال باشد.

■ فهرست سفید/فهرست سیاه برنامهها: میتوانید نرمافزارهایی را که مجاز به اجرا در سیستم در فهرست سفید قرار دهید یا نرمافزارهایی که نباید اجرا شوند را در فهرست سیاه مشخص کنید.

■ از یک سیستم عامل قابل اعتماد استفاده کنید که چند لایه امنیتی مانند تأیید اعتبار و احراز هویت را پیادهسازی میکند تا مشخص کند چه کسی میتواند به یک سیستم دسترسی داشته باشد و چه کاری میتواند انجام دهد.

■ فایروالهای مبتنی بر میزبان: فایروالهای مبتنی بر میزبان را برای کنترل ترافیک مجاز برای دسترسی به سیستم، نصب کنید. اگر کاربران لپتاپها را از دفتر خارج میکنند و آنها را به یک شبکه غیرایمن مثل شبکه خانه یا هتل متصل میکنند، فایروالهای مبتنی بر میزبان نقش مهمی در بهبود امنیت آنها دارند.

■ تشخیص نفوذ مبتنی بر میزبان: سیستم تشخیص نفوذ مبتنی بر میزبان را برای نظارت بر فعالیتهای مشکوک در سیستم پیادهسازی کنید.

■ حسابها/گذرواژههای پیشفرض را غیرفعال کنید، حسابهای پیشفرض موجود را غیرفعال کنید و حسابهای جایگزین خود را با رمز عبور قوی ایجاد کنید.

ایمنسازی زیرساختهای شبکه

بخش بزرگی از مبحث امنیت سازمانی پیرامون تامین امنیت زیرساخت شبکه است. این امر مستلزم اطمینان از این است که شبکهای که برای اتصال رایانههای کارمندان به سرورها استفاده میشود تا حد امکان در برابر تهدیدات خارجی یا داخلی ایمن باشد.

فایروالها

فایروالها برای محافظت از سیستمها نصب میشود و از طریق تجزیه و تحلیل بستههایی که دریافت میکنند، تنها به بستههای مجاز اجازه ورود یا خروج از شبکه را میدهند. کارشناسان شبکه قوانینی را روی فایروال پیکربندی میکنند تا به فایروال نشان دهند چه ترافیکی باید از آن عبور کند و کدامیک مسدود شود.

نکته: برای آزمون سکیوریتی پلاس باید بدانید که فایروالها نمونههایی از کنترلهای حفاظتی هستند، زیرا قوانینی برای کنترل نوع ترافیکی که میتواند وارد شبکه شود، تعیین میکنند.

به عنوان یک قانون کلی باید فایروال را طوری پیکربندی کنید که تمام ترافیک را مسدود کند، به این معنی که هیچ ترافیکی نمیتواند از آن عبور کند. هنگامی که قانون «پیشفرض» مسدود کردن تمام ترافیک را پیکربندی کردید، میتوانید استثناهایی را برای این قانون پیکربندی کنید و به ترافیک انتخابی اجازه عبور دهید. به عنوان مثال، اگر وب سروری دارید که میخواهید به اینترنت متصل شود، تمام ترافیک را به جز پورت TCP 80، درگاهی که ترافیک وب سرور روی آن اجرا می شود، مسدود میکنید.

قبل از اینکه به بحث فایروال ادامه دهیم، باید تاکید کنم که دو دسته اصلی از فایروالها وجود دارد. فایروال مبتنی بر میزبان نرمافزاری که روی یک سیستم نصب میکنید و برای محافظت از آن سیستم استفاده میشود. یک فایروال مبتنی بر شبکه در لبه شبکه قرار میگیرد و کنترل میکند که چه ترافیکی مجاز به ورود و خروج از شبکه است.

انواع فایروالها

فایروال فیلتر کننده بسته بدون حالت Packet-Filtering Firewall (Stateless) : اولین نوع دیوار آتش، فایروال فیلترکننده بسته است که به عنوان فایروال بدون حالت نیز شناخته میشود. همانطور که در شکل زیر نشان داده شده است، یک فایروال فیلتر کننده بسته میتواند ترافیک (معروف به ترافیک فیلتر) را بر اساس آدرس IP مبدا یا مقصد و شماره پورت مبدا یا مقصد مسدود یا اجازه دهد.

هنگام پیکربندی فایروال فیلترینگ بسته، قوانینی را مشخص میکنید که کنترل میکند چه نوع ترافیکی مجاز است از فایروال عبور کند و چه ترافیکی باید مسدود شود. با فایروالهای فیلتر کننده بسته، قوانین میتوانند ترافیک را بر اساس آدرس منبع، آدرس مقصد، پروتکل و آدرس پورت مبدا و مقصد فیلتر کنند. بهعنوان مثال، اگر قصد دارید به تمام ترافیک ورودی از هر سیستمی که برای پورت 80 در آدرس IP سرور وب 24.15.34.89 است اجازه عبور دهید در حالیکه همه ترافیک ورودی دیگر را غیرفعال کنید، میتوانید یک قانون فیلتر بسته مانند زیر را پیکربندی کنید:

بهطور معمول، در اکثر فایروالها، اولین قانونی که در مورد بستهها اعمال میشود، روی عملکرد بیشتر آنها تاثیرگذار است. بهعنوان مثال، با قانون فوق، اگر در آدرس IP 24.15.34.89 ترافیک ورودی به مقصد پورت 80 دارید، ترافیک به وب سرور داخل شرکت در آدرس IP 10.0.0.5 ارسال میشود. بر اساس ACL، هرگونه ترافیک دیگری توسط فایروال رد میشود.

فایروال فیلتر کننده بسته بهعنوان یک فایروال بازرسی بدون حالت نیز شناخته میشود، زیرا بهسادگی ترافیک را بر اساس سربرگ بسته (آدرس IP منبع/مقصد یا شماره پورت منبع/مقصد) مجاز یا رد در نظر میگیرد. مهاجم میتواند آدرسهای هدر بسته را تغییر دهد تا با قاعدهای که روی دیوار آتش قرار میگیرد، هماهنگ شود و سپس فایروال به بسته اجازه ورود به شبکه را میدهد.

فایروال بازرسی بسته دارای حالت (Stateful Packet Inspection Firewall): فایروالهای فیلترکننده بسته در ابتدا عالی به نظر میرسند، اما آنقدرها هم هوشمند نیستند، زیرا برای یک هکر آسان است یک بسته را جعل کند تا با قوانین فایروال هماهنگ شود. بهعنوان مثال، اگر پورت 80 را روی یک فایروال فیلترکننده بسته باز کنید، هر بستهای که برای پورت 80 ارسال میشود، فایروال را دور میزند.

مانند فایروالهای فیلتر کننده بسته، یک فایروال بازرسی بسته حالتدار میتواند ترافیک را بر اساس آدرس IP مبدا و مقصد یا شماره پورت فیلتر کند، اما همچنین میتواند به محتوای بستهها نگاه کند و تعیین کند که آیا بسته مجاز به عبور است یا خیر. فایروالهای بازرسی بسته دارای حالت از قوانینی برای فیلتر کردن ترافیک استفاده میکنند، اما به اندازه کافی هوشمند هستند که محتوای بستهها را درک کنند. فایروالهای بازرسی بسته دارای حالت میدانند که قبل از برقراری ارتباط TCP، باید یک دست دادن سه طرفه وجود داشته باشد.

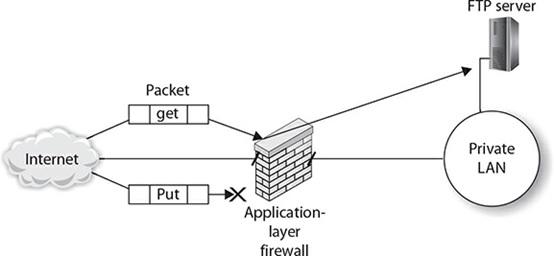

فایروال لایه کاربرد (Application-Layer Firewall): نوع بعدی فایروال، فایروال لایه کاربرد است که ویژگیهای فایروال فیلترینگ بسته و فایروال بازرسی بسته وضعیتی را پیادهسازی میکند، اما همچنین میتواند ترافیک را بر اساس دادههای بارگذاری بسته فیلتر کند. فایروال لایه کاربرد نه تنها ویژگیهای فیلتر کردن بسته و بازرسی بستههای حالتدار را پیادهسازی میکند، بلکه میتواند دادههای موجود در بسته را که به عنوان بارداده payload شناخته میشوند را بازرسی کند. این بدان معنی است که یک فایروال لایه کاربرد میتواند بستههای حاوی دستورات مشکوک را رد کند. بهعنوان مثال، فایروال لایه کاربرد میتواند بررسی کند که پورت مقصد 80 است، اما همچنین اطمینان حاصل کند که هیچ دستور HTTP put در حال اجرا نیست. این فایروال میتواند اطمینان حاصل کند که دادهها از یک سرور FTP دانلود میشوند، اما در سرور آپلود نمیشوند

سایر انواع فایروال

دنیای فایروالها در چند سال گذشته تکامل یافته است. در زیر لیستی از نکات کلیدی مهم دیگری که باید در مورد فایروالها و انواع فایروال برای آزمون سکیوریتی پلاس بهخاطر بسپارید آمده است:

■ Web Application Firewall: فایروال برنامه وب یک دیوار آتش لایه کاربرد است که به شما امکان میدهد کنترل کنید کدام پیامهای HTTP میتوانند به وبسرور یا وب سرویس برسند. کنترل پیامهای HTTP امکان میدهد از سرورهای وب در برابر حملههای رایج محافظت کنید. تفاوت بین WAF و فایروال عادی شبکه این است که WAF بر روی تجزیه و تحلیل ترافیک HTTP متمرکز است، در حالی که فایروال شبکه تمام ترافیک شبکه را تجزیه و تحلیل میکند.

■ Next-generation firewall : فایروال نسل بعدی (NGFW) عملکردهای فیلتر بسته را مانند فایروال بازرسی بسته حالتدار را ارائه میکند، اما بازرسی بسته عمیق (DPI) را نیز انجام میدهد، که به فایروال اجازه میدهد تا قسمت داده بسته را بازرسی کند و اقداماتی را براساس آن انجام دهد. علاوه بر این دارای قابلیتهای جلوگیری از نفوذ است که به آن اجازه میدهد ترافیک مشکوک را بر اساس هدر و دادههای موجود در بسته مسدود کند.

■ مدیریت تهدید یکپارچه: سیستمهای مدیریت تهدید یکپارچه (UTM) یک راهحل امنیتی کامل در اختیار سازمانها قرار میدهند. سیستمهای UTM دستگاههای چند منظوره هستند که دارای ویژگیهای فایروال، تشخیص و پیشگیری از نفوذ، ضد اسپم، آنتی ویروس و فیلتر محتوا هستند.

■ منبع باز در مقابل اختصاصی: وقتی به راهحلهای فایروال نگاه میکنید، میتوانید از راهحلهای منبع باز استفاده کنید که در پلتفرمهای مختلف پشتیبانی میشود یا میتوانید راهحل اختصاصی یک شرکت را دنبال کنید.

■ فایروالهای سختافزار در مقابل نرمافزاری: میتوانند دستگاههای سختافزاری متصل به بخشهای مختلف شبکه باشند که اجازه میدهند ترافیک از یک بخش به بخش دیگر عبور کرده یا فیلتر شود یا میتوانند نرمافزاری باشند که روی سیستمی اجرا میشوند که ترافیک عبوری از سیستم را فیلتر میکند.

■ فایروال مبتنی بر میزبان و مجازی: فایروال مبتنی بر میزبان نرمافزاری است که میتواند روی سیستمهایی با پیکربندیهای سختافزاری متفاوت اجرا شود. فایروال مجازی، نرمافزار فایروال نصب شده در ماشین مجازی است که میتواند برای محافظت از شبکه یا گروهی از ماشینهای مجازی استفاده شود.

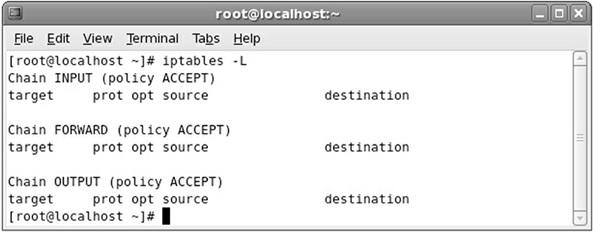

یک مثال خوب در این زمینه فایروال IPTables است که یک فایروال بسیار قدرتمند در لینوکس است شود و جایگزین ویژگی قدیمی IPChains شده است. IPTables نام خود را از جداول قوانینی گرفته است که کنترل میکنند چه ترافیکی مجاز به ورود یا خروج از سیستم یا ارسال به سیستم دیگر است. سه جدول اصلی با IPTables استفاده می شود:

■ ورودی: این جدول کنترل میکند که چه ترافیکی مجاز است از کارت شبکه به سیستم لینوکس عبور کند.

■ خروجی: این جدول کنترل میکند که چه ترافیکی مجاز است از کارت شبکه خارج از سیستم لینوکس عبور کند.

■ روبهجلو: اگر میخواهید بستهای را از سیستم لینوکس به سیستم دیگری بازارسال کنید، از این جدول استفاده میشود.

برای مشاهده لیست جداول میتوانید از دستور iptables -L در لینوکس استفاده کنید. بهطور مثال، در تصویر زیر من سه جدول دارم و هر جدول یک خطمشی پیشفرض ACCEPT دارد. این بدان معنی است که بهطور پیشفرض، لینوکس به تمام ترافیک اجازه ورود یا خروج از سیستم را میدهد.

اگر میخواهید سیاست پیشفرض جدول INPUT را تغییر دهید، میتوانید از دستور iptables با سوئیچ -P استفاده کنید و سپس قانون پیشفرض را مشخص کنید. دستور زیر برای تغییر سیاست پیشفرض جدول INPUT به DROP تمام ترافیک استفاده میشود:

Iptables -P INPUT DROP

پس از تغییر قانون پیشفرض (معروف به سیاست) جدول، میتوانید با اضافه کردن قوانین به جدول، استثنائات را اضافه کنید. در مثال زیر، iptables با -A برای الحاق یک قانون به جدول INPUT استفاده می شود. این قانون به هر ترافیک TCP با آدرس IP مبدا 10.0.0.1، هر آدرس مقصد با پورت مبدأ از 1024 تا 65535 و آدرس پورت مقصد 80 اجازه میدهد از فایروال عبور کند. دستورات زیر نحوه اضافه کردن یک قانون به فایروال را نشان میدهد (توجه داشته باشید که -j نحوه تعیین عملکرد ACCEPT یا DROP را مشخص میکند):

Iptables -A INPUT -p TCP -s 10.0.0.1 –source-port 1024:65535 -d 0.0.0.0/0 –destination-port 80 -j ACCEPT

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟