در کنار این مشکلات، هکرها نیز مدتی است با حملات خود این فناوری را در معرض تهدید قرار دادهاند؛ حملاتی که سعی میکنند سامانههای تشخیص چهره را به ظریفترین شکل ممکن فریب دهند. از سوی دیگر، گسترش روزافزون جمعیت و سفرهای تجاری مختلف باعث شده است شرکتها و دولتها به فکر طراحی سامانههای هوشمند و قدرتمندی باشند که در سریعترین زمان ممکن به شناسایی افراد بپردازند. برای مثال، فرودگاه دالاس در ایالات متحده در نظر دارد پیش از آنکه مسافران به بخش حفاظت مرزی و گمرکی نزدیک شوند، تصویری از آنها ثبت کند. این عکس ضبطشده بهمنظور احراز هویت و بررسی سابقه کیفری احتمالی آنها، با تصویری که در گذرنامه افراد است، مقایسه میشود. این مثال، گوشهای از کاربردهای چندگانه فناوری احراز هویت مبتنی بر تشخیص چهره را نشان میدهد. در مقطع فعلی با مشکل جعل تصویر کاربران مواجه هستیم؛ تصاویری که این روزها بهوفور در اینترنت یافت میشوند.

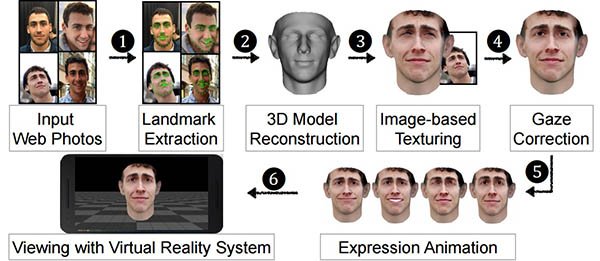

بهتازگی گروهی از پژوهشگران دانشگاهی موفق به ابداع روش منحصربهفردی شدند که بر مبنای تصاویر بهدستآمده از اینترنت و رندر سهبعدی، میتواند سامانههای تشخیص چهره را فریب دهد. اوایل ماه گذشته میلادی، کنفرانس امنیتی Usenix برگزار شد. در این کنفرانس متخصصان امنیت و بینایی ماشینی دانشگاه کارولینای شمالی از سامانه جدیدی رونمایی کردند که میتواند از چهره افراد، مدلهای سهبعدی دیجیتالی ایجاد کند؛ مدل سهبعدی دیجیتالی که بهمنظور فریب سامانههای تشخیص چهره از آن استفاده میشود، بر مبنای تصاویر عمومی ساخته شده است و با استفاده از برنامههای واقعیت مجازی که روی دستگاههای همراه نصب میشوند، به نمایش درمیآید. رندر سهبعدی یک تصویر این قابلیت را در اختیار پژوهشگران قرار داده است تا عمق تصویر و نشانههای حرکتی را که معمولاً سامانههای امنیتی برای بررسی چهره واقعی از آنها استفاده میکنند، در تصاویر قرار دهند. در این تحقیق پژوهشگران به دو شکل این مدلها را طراحی کردند؛ در حالت اول، گروه تصاویر آمادهای از داوطلبان در اختیار داشتند. در حالت دوم، تصاویر مورد نیاز خود را از اینترنت به دست میآوردند و حتی بخشهایی از چهره داوطلبان را بازسازی میکردند.

حمله آنها موفقیتآمیز بود و از هر پنج سامانهای که این تکنیک آنها را تهدید میکرد، چهار مورد بهراحتی فریب خوردند. پژوهش اخیر نشان داد که سامانههای احراز هویت مبتنی بر فناوری بیومتریک دارای ضعفهای جدی هستند. این دستاورد نشان میدهد که اگر دادههای بیومتریک در معرض تهدید باشند یا به صورت عمومی در دسترس همگان قرار بگیرند، ممکن است توسط مجرمان سایبری برداشته شده و از آنها سوءاستفاده شود؛ به دلیل اینکه ویژگیها و خصلتهای جسمانی هیچگاه تغییر نمیکنند و همواره ثابت باقی میمانند. شیارهای روی انگشت، عنبیه چشم و حتی پالسهای مغزی هرگز تغییر نمیکنند.

"اگر دادههای بیومتریک در معرض تهدید باشند یا به صورت عمومی در دسترس همگان قرار بگیرند، ممکن است توسط مجرمان سایبری برداشته شده و از آنها سوءاستفاده شود"

مردم معمولاً دوست دارند از چهره واقعی خود در شبکههای اجتماعی و محیط وب استفاده کنند. اما واقعیت این است که این دادههای بصری بیش از سایر دادهها در معرض تهدید هستند. دادههای بیومتریک متعلق به چهره افراد که عمدتاً در شبکههایی همچون فیسبوک قرار میگیرند، به معنای واقعی کلمه، ثروت نابی هستند. در واقع فیسبوک را میتوان معدن باارزشی از ثروتهایی دانست که متعلق به افراد مختلف در سراسر جهان است و بدون هیچ زحمتی در اختیار همگان قرار دارد. پژوهشگران به این دلیل از سامانه واقعیت مجازی روی تلفنهای همراه استفاده کردند که به کارگیری این ابزار ساده بوده و همچنین قابل حمل است. حیله یا ترفند مبتنی بر واقعیت مجازی اشاره به کلاس جدیدی از حملات دارد که بر نقاط ضعف سامانههای احراز هویت مبتنی بر دوربینها متمرکز است.

تصاویری که ناخواسته برای سوءاستفاده به اشتراک گذاشته شدند

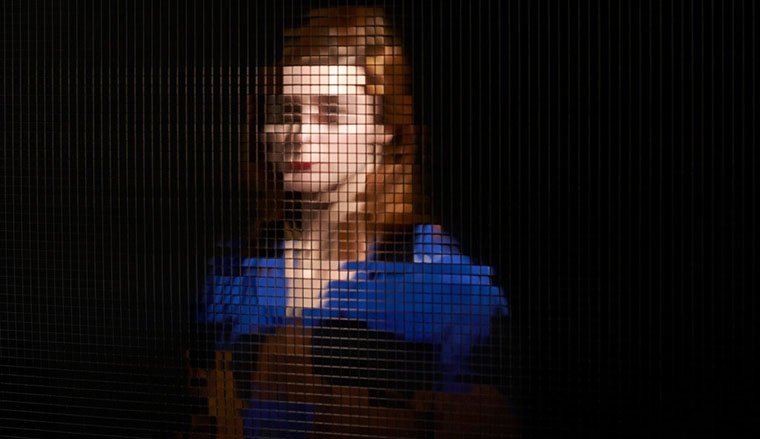

در رویکرد دوم، پژوهشگران سبک کاری خود را عوض کردند و به جای اینکه تصاویری از شرکتکنندگان دریافت کرده و مدل سهبعدی رندرشده را بر مبنای آن طراحی کنند، تصمیم گرفتند به سراغ گردآوری تصاویر متعلق به داوطلبان بروند. در این رویکرد پژوهشگران در نظر داشتند از هر داوطلب نزدیک به 20 عکس جمعآوری کنند. به این منظور به سراغ موتورهای جستوجوگر تصاویر و همچنین تصاویری رفتند که به صورت عمومی در شبکههای اجتماعی همچون فیسبوک، لینکدین و گوگلپلاس آپلود شده بودند. (شکل 1) آنها در جستوجوی خود موفق شدند بین 3 تا 27 تصویر از هر داوطلب به دست آوردند.

شکل 1: تصاویر یکی از شرکتکنندگان در این پژوهش که از فیسبوک به دست آمده بود. لکه روی بینی، تصاویر با کیفیت بالا، متوسط و ضعیف همگی در این پژوهش استفاده شدند.

ترو پرایس، پژوهشگر ارشد بینایی ماشینی دانشگاه UNC و یکی از اعضای این گروه تحقیقاتی در این باره گفته است: «ما بهراحتی میتوانیم از اهرم قدرتمند تصاویر آنلاین استفاده کنیم. من فکر میکنم این سطح از دسترسی آنلاین به تصاویر واقعاً وحشتناک است. شما همیشه نمیتوانید حضور آنلاین خود یا تصاویر آنلاینی را که به شما تعلق دارند، کنترل کنید. تعدادی از شرکتکنندگان در این تحقیق، خودشان از پژوهشگران علوم کامپیوتر بودند و تعدادی دیگری، جزو آن گروه از کاربرانی بودند که پیوسته وضعیت حریم خصوصی خود در فضای آنلاین را بررسی و نظارت میکنند؛ با وجود این، ما موفق شدیم حداقل سه تصویر آنلاین را از هر دو گروه به دست آوریم.»

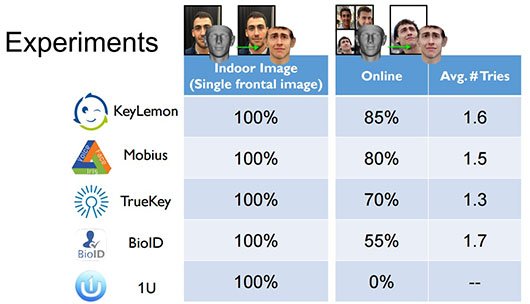

پژوهشگران تصاویر ساختهشده را روی پنج سامانه احراز هویت KeyLemon ،Mobius ،TruKey ،BioID و 1D آزمایش کردند.

تمامی این نرمافزارها از طریق فروشگاه گوگلپلی و فروشگاه آیتیون در دسترس بوده و برای انجام کارهایی همچون محافظت از دادهها و قفل کردن گوشیهای هوشمند استفاده میشوند. پژوهشگران این سامانههای امنیتی را به دو دلیل آزمایش کردند: اول اینکه بررسی کنند آیا این سامانههای امنیتی میتوانند چهره واقعی را از چهره ساختگی تشخیص دهند و دوم اینکه دریابند این سامانهها تصاویر ساختگی را به عنوان ورودی معتبر قبول میکنند یا خیر. علاوه بر ساخت مدلهای سهبعدی مبتنی بر تصاویر آنلاین، پژوهشگران تغییراتی را در بخشهای مختلفی از سر این افراد پیادهسازی کردند و مدلهای ساختهشده را یکبار دیگر رندر کردند. (شکل 2) بعد از این کار، پنج سامانه مذکور را با استفاده از این تصاویر آزمایش کردند. در حالت اول که پژوهشگران به عکسهای اصلی دواطلبان دسترسی داشتند، موفق شدند هر پنج سامانه امنیتی را با موفقیت فریب دهند. در حالت دوم پژوهشگران بر مبنای تصاویری که به صورت رایگان از فضای وب به دست آورده بودند، موفق شدند چهار سامانه امنیتی را دور بزنند. ضریب موفقیت این آزمایشها بین 55 تا 85 درصد اعلام شده است.

شکل 2: سامانههای احراز هویت مبتنی بر چهره به روشهای مختلفی فریب میخورند. ماسکهایی که چاپگرهای سهبعدی ساختهاند، استخراج تصاویر از ویدیوها و تصاویر آنلاین از جمله این روشها هستند.

سامانههای احراز هویت تصویری کجا استفاده میشود؟

سامانههای احراز هویت مبتنی بر چهره در محصولات مصرفی متنوعی همچون لپتاپها و گوشیهای هوشمند استفاده میَشوند. حتی گوگل اعلام کرده است که در نظر دارد یک تراشه پردازش تصویری را درون گوشیهای هوشمند قرار دهد. این تراشه بهمنظور شناسایی تصاویر استفاده میشود. این کار در جهت بهبود مکانیزم احراز هویت اندروید در دستور کار قرار گرفته است و میتواند وضعیت احراز هویت مبتنی بر چهره را در پلتفرم اندروید بهبود بخشد. این سامانه اولین بار در سال 2011 میلادی با نام Face Unlock به مرحله اجرا درآمد، اما دارای اشکالاتی بود. معایب این سامانه در ادامه برطرف شد و یکبار دیگر با نام Trusted Face از آن استفاده شد. با این حال گوگل هشدار داده است که این فناوری در مقایسه با فناورهایهای امنیتی دیگری همچون پینکد، الگوها یا گذرواژهها، امنیت کمتری دارد و ممکن است شخصی شبیه به شما بتواند قفل گوشیتان را باز کرده و از مکانیزم احراز هویت عبور کند.

دامنه نفوذ این مدل حملات گسترده است

حملات جعل احراز هویت مبتنی بر چهره میتوانند از تصاویر دوبعدی، ویدیوها یا همانند پژوهش یادشده، از تصاویر سهبعدی - رندرهای واقعیت مجازی یا ماسکهایی که چاپ سهبعدی آنها را ساخته است- برای فریب یک سامانه استفاده کنند. (شکل 3) پژوهشگران UNC چالشبرانگیزترین بخش این حمله سهبعدی مبتنی بر کپیبرداری از تصاویر را دسترسی محدود به منابع تصویری آنلاین دانستهاند. آنها نه تنها منابع محدودی در این زمینه در اختیار داشتند، بلکه در بیشتر موارد عکسهایی در اختیار داشتند که فاقد کیفیت مطلوب بودند.

شکل 3: فرایند آمادهسازی مدل برای یک حمله: دریافت تصویر از وب، استخراج نقاط کلیدی تصویر، ساختن مدل سهبعدی، انجام بافتسازی بر اساس چهره، ویرایش حالت نگاه کردن، اعمال جلوههای بصری و در نهایت مشاهده مدل ساختهشده با استفاده از سامانه واقعیت مجازی.

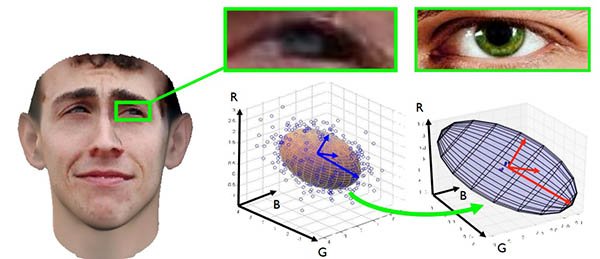

در بعضی موارد حتی به چهره کامل افراد نیز دسترسی نداشتند. برای حل این مشکلات و ساخت کپیهای دیجیتالی کامل، گروه از تصاویری استفاده کردند که نشانههای شاخص چهره هر یک از این افراد درون آنها قرار داشته باشد. (شکل 4) بهطوری که رندر سهبعدی مطابق با این نشانههای منحصربهفرد ساخته شود. در ادامه از عکسهایی که بهترین کیفیت را از نظر تفکیکپذیری، نور و ژستها داشتند، بهمنظور ترکیب دادههایی استفاده کردند که در نهایت بافتهای چهره یک مدل را شکل میدادند. (شکل 5)

شکل 4: استخراج نقاط کلیدی یک چهره

شکل 5: فرایند بافتسازی تصاویر

اما این سامانه به بافتهای واقعگرایانهتری نیاز داشت؛ به دلیل اینکه در یک تصویر، بخشهایی از چهره بهخوبی نمایان نبودند. پرایس در این خصوص گفته است: «به دست آوردن چهره دقیق و مشخص، کار چندان پیچیده و دشواری نیست، اما بافتسازی مجدد چهرهها بهگونهای که همانند چهره قربانیان به نظر برسد، به ترفندهای ظریف نیاز داشت. سعی کردیم برای حل این مشکل از تکنیک نورپردازی از زاویای مختلف استفاده کنیم.»

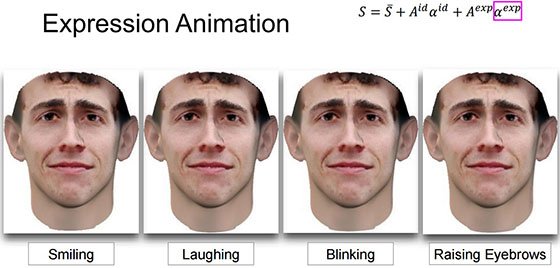

اگر یک مدل ساختهشده نمیتوانست یک سامانه را فریب دهد، پژوهشگران تلاش میکردند از دادههای موجود در تصاویر دیگر بهمنظور ساخت بافتهای جدید استفاده کنند. آخرین مرحله در فرایند رندر کردن مدلها، درست کردن حالت چشمها بود؛ به طوری که به نظر برسد مدل مستقیماً در حال نگاه کردن به دوربینی است که برای احراز هویت استفاده میشود. (شکل 6) در این مرحله، چهرههای ساختهشده همانند انسان واقعی حالتهای مختلف را نشان میدادند. (شکل 7) این تصاویر به اندازهای انعطافپذیر شده بودند که بهراحتی ژستهایی همچون پلک زدن، لبخند زدن، بالا بردن ابرو و مانند اینها را که به طور کلی یک سامانه احراز هویت برای تأیید یک چهره زنده از آنها استفاده میکند، در خود جای داده بودند.

شکل 6: ویرایش حالت چشمها

شکل 7: خندیدن، پلک زدن و بالا بردن ابرو در این تصاویر بهخوبی نمایان است.

آیا راهکارهای دفاعی در این زمینه وجود دارد؟

در این کشمکش که مکانیزمهای احراز هویت تصویری از سوی چنین حملاتی تهدید میشوند، میتوانند از خود دفاع کنند. برای این منظور راهکارهایی وجود دارد که قدرت دفاعی این سامانهها را در رویارویی با این حملات بهبود میبخشد. برای مثال پویش چهره با استفاده از سیگنالهای مادون قرمز که بههیچوجه توسط یک سامانه واقعیت مجازی قابل کپیبرداری نیست، از جمله این موارد است. آنیل جین، پژوهشگر بیومتریک دانشگاه ایالتی میشیگان گفته است: «بیومتریکهای تصویری در مقایسه با دیگر روشهای عمده بیومتریک بهراحتی در معرض تهدید قرار میگیرند. اما به این نکته توجه کنید که در حالی که مدلهای سهبعدی ممکن است به صورتی بصری شبیه به چهره یک انسان واقعی به نظر برسند، احتمال دارد در بعضی موارد کیفیت آنها به اندازه کافی خوب نباشد تا بتوانند عیناً همانند چهره واقعی سامانه احراز هویت را فریب دهند.» شکل 8 نتایج این تحقیق را نشان میدهد. پژوهشگران UNC گفتهاند که دفاع در برابر چنین حملاتی نه تنها دور از ذهن نیست، بلکه عملی نیز هست.

شکل 8: نتایج این پژوهش درباره سامانههای احراز هویت مبتنی بر تصاویر

اما پرسش اصلی این است که سامانههای احراز هویت کاربردی چگونه میتوانند در کوتاهمدت و در سریعترین زمان ممکن خود را به شکلی بهروزرسانی کنند که قادر باشند این مدل حملات جعلی را دفع کنند؟ در نهایت، این سامانهها به احتمال زیاد به ترکیبی از سختافزارها و حسگرهایی فراتر از آنچه امروزه در دوربین گوشیها یا وبکمها قرار دارد، نیاز دارند. اما این ترکیب میتواند چالش بزرگ دیگری پدید آورد. چگونه ممکن است این ترکیب را در فضای بسیار محدود دستگاههای همراه امروزی قرار داد؟ پرایس در این خصوص گفته است: «تعدادی از سازندگان بهویژه مایکروسافت، از مدتها قبل همراه با مؤلفه نرمافزاری ویندوز Hello، راهحلهای تجاری را ارائه کردند؛ راهکاری که در تعامل با سختافزارهای ساختهشده در این حوزه استفاده میشود. با این حال، بخش عمدهای از سازندگان نگاهشان به سمت منفعتهای تجاری و هزینههایی است که در قبال اضافه کردن سختافزارهای مورد نیاز به وجود خواهد آمد. آنها این سختافزارها را تنها در صورتی که میزان تقاضا در حد قابل قبولی باشد، به نفع مصرفکنندگان استفاده خواهند کرد. مؤلفههای تخصصی همچون دوربینهای مادون قرمز یا پروژکتورهای ساختیافته نوری از جمله راهکارهای پیش رو هستند.»

" احراز هویت بیومتریک این ظرفیت را دارد تا به شکل قدرتمندی توانمندیهای امنیتی را افزایش دهد، اما زمانی که هکرها بهسادگی به اطلاعات شخصی کاربران دسترسی داشته باشند، این سامانهها در معرض حملات گستردهای قرار میگیرند"

در نهایت، احراز هویت بیومتریک این ظرفیت را دارد تا به شکل قدرتمندی توانمندیهای امنیتی را افزایش دهد، اما زمانی که هکرها بهسادگی به اطلاعات شخصی کاربران دسترسی داشته باشند، این سامانهها در معرض حملات گستردهای قرار میگیرند. برای مثال، حملهای که سال گذشته میلادی دفتر مدیریت کارکنان شرکتی را هدف قرار داد، به هکرها اجازه داد دادههای مربوط به اثر انگشت بیش از 5.6 میلیون نفر را به سرقت ببرند. این رخداد بیانگر این حقیقت است که این سرقت در آینده بر زندگی شخصی این قربانیان تأثیر منفی خواهد گذاشت. یک شکاف امنیتی که منجر به نشتی دادهها میشود، همانند مثالی که به آن اشاره شد و همچنین مطالعه راهبردی پژوهشگران UNC، موجی از نگرانیها درباره مکانیزم احراز هویت بیومتریک را به وجود آورده است. زمانی که اثر انگشت یا تصویر شما به طور ناخواسته افشا شود، همانند گذرواژه نیست که با یک دکمه بتوانید آن را مجدداً تنظیم کنید و تغییر دهید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟