برای مطالعه بخش قبل روی این آدرس کلیک کنید.

مناطق مختلف شبکه که باید ممیزی یا ورود به سیستم در آنها فعال شود به شرح زیر است:

- برنامه امنیتی (Security application): اگر دستگاه امنیتی یا برنامهای دارید که عملکرد خاصی را ارائه میدهد، حتماً ویژگیهای حسابرسی آن دستگاه را بررسی کنید. اکثر نرمافزارها و دستگاهها به شما این امکان را میدهند که بررسی کنید چه کسی به دستگاه دسترسی پیدا کرده و هرگونه تغییر مدیریتی در دستگاه را بررسی کنید.

- سامانه نام دامنه (DNS): تغییرات در سامانه نام دامنه را بررسی کنید، زیرا این منطقهای است که هکرها برای هدایت کاربران به سیستمهای مسموم یا مخرب استفاده میکنند.

- عملکرد (Performance): مشکلات مربوط به عملکرد میتواند باعث بروز حوادث امنیتی شود. برای مثال، اگر متوجه شدید که سیستمی کند کار میکند، ممکن است توسط یک ویروس آلوده شده باشد یا یک هکر از آن به عنوان یک سیستم زامبی برای انجام پردازشهای دیگر استفاده میکند. از ابزار مانیتورینگ ویندوز برای شناسایی ناحیهای از سیستم که به کندی کار میکند استفاده کنید.

- دسترسی (Access): همانطور که قبلاً ذکر شد، اکثر دستگاهها و سرویسها به شما امکان میدهند مشخصات افرادی که به سیستم دسترسی پیدا کردهاند را ثبت کنید. رویکرد فوق میتواند اطلاعات مهمی در ارتباط با این موضوع که چه کسی در زمان وقوع فعالیت غیرقانونی (مانند سرقت) به منابع دسترسی داشته در اختیارتان قرار دهد.

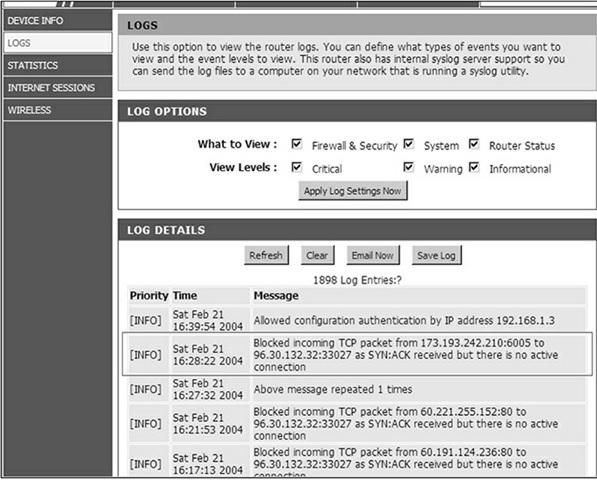

- فایروال (Firewall): گزارشهای دیوار آتش بهترین منابع برای مشاهده فعالیتهای انجام شده در یک سیستم هستند، زیرا ترافیکی که از فایروال عبور کرده است، از جمله آدرس IP منبع ترافیک یا بستههایی که توسط دیوار آتش رها شده به همراه دلیل این موضوع در فایلهای گزارش ثبت میشوند.

- آنتی ویروس (Antivirus): به گزارشهای نرمافزار آنتی ویروس خود نگاه کنید تا مطمئن شوید که بهروزرسانیها انجام شدهاند یا خیر.

- سرور پروکسی (Proxy Server): گزارشهای سرور پروکسی میتوانند اطلاعات دقیقی در مورد اینکه چه کسانی در اینترنت گشت و گذار کردهاند و از چه سایتهایی بازدید کردهاند، در اختیار شما قرار دهد.

- نقطه دسترسی بیسیم (Wireless access point): اگر از روتر بیسیم در خانه یا محل کار استفاده میکنید، میتوانید گزارشهای روی روتر را مشاهده کنید تا رویدادهای مرتبط با امنیت را ببینید. همچنین میتوانید برای نظارت بر فعالیت اینترنتی مصرفی کاربران داخلی، مکانیزم ورود به سیستم را فعال کنید.

- دسترسی کاربر و بررسی مجوزها (User access and rights review): حتماً مجزوهایی که همه افراد در یک سیستم دارند را به طور منظم مرور کنید. این مورد شامل بررسی مجوزها، سطح دسترسی و عضویت در گروههای مدیریتی است.

- خطمشیهای ذخیرهسازی و نگهداری (Storage and retention policies): برخی از شرکتها تحت مقرراتی کار میکنند که باید اطلاعاتی مانند اسناد و ایمیلها را برای مدت معینی ذخیره و نگهداری کنند. خطمشیها را مرور کنید و مطمئن شوید که همه کارکنان از آن پیروی میکنند.

- خطمشیهای گروهی (Group policies): خطمشیهای گروهی روشی عالی برای اعمال ممیزی در کل شبکه از یک مکان مرکزی است. با استفاده از خطمشیهای گروه، میتوانید حسابرسی را فعال کنید و گزارشهای امنیتی را مدیریت کنید تا بیهوده با انبوهی از گزارشهای غیر کاربردی احاطه نشوید.

نکته: برای آزمون، به یاد داشته باشید که گزارش فایروال معمولاً برای نظارت بر ارتباطات ورودی استفاده میشود، در حالی که گزارش سرور پروکسی معمولاً برای نظارت بر فعالیتهای اینترنتی کاربران استفاده میشود.

ارزیابیها و ممیزیهای امنیتی

یکی از وظایف مهم متخصصان امنیتی ارزیابی امنیت سازمان است. ارزیابی امنیت سازمانی نه تنها شامل ارزیابی جنبههای فنی، مانند پیکربندی سرور و فایروال، بلکه ارزیابی کنترلهای امنیتی فیزیکی و آگاهی کارکنان در رابطه با حملات مهندسی اجتماعی است. اکنون که تا حدود زیادی با مباحث فنی، خطمشیها، نحوه خواندن گزارشها و موارد دیگر آشنا شدید، وقت آن رسیده با انواع مختلف ارزیابیهایی که باید در سازمان انجام شود و ابزارهای مورد استفاده برای ارزیابیها آشنا شوید. نکاتی که اکنون قصد توضیح آنها را داریم حتماً مطالعه کنید، زیرا مطمئناً سؤالاتی در مورد ارزیابیهای امنیتی در آزمون گواهینامه سکیوریتی پلاس مشاهده خواهید کرد!

درک انواع ارزیابی ها

ارزیابی امنیت وظیفه مهمی است که باید به طور منظم انجام شود و دانستن نحوه انجام ارزیابی یک مهارت مهم است. امنیت چیزی بیش از فایروال و مجوزها است، زیرا درک چگونگی ارزیابی حوزههای مختلف کسب و کار و خطرات مرتبط با آن حوزهها اهمیتی کمتر از کار با ابزارهای امنیتی ندارد.

انواع ارزیابی

ارزیابیهای امنیتی شامل ارزیابی ریسک، ارزیابی تهدید، ارزیابی پیکربندی، ارزیابی آسیبپذیری و آزمون نفوذ است. هر نوع ارزیابی با هدف مشخصی انجام میشود.

ارزیابی ریسک (Risk Assessment)

ارزیابی ریسک یک نوع رایج ارزیابی است که بخشهای مختلف برنامههای تجاری را با هدف شناسایی مشکلات امنیتی بررسی میکند. ارزیابی ریسک به عنوان تجزیه و تحلیل ریسک نیز شناخته میشود و به شناسایی ریسکهای داراییهای درون سازمانی و سپس یافتن راهحلهایی برای به حداقل رساندن آن ریسکها می پردازد. در فصلهای قبلی تجزیه و تحلیل ریسک را با جزئیات بیشتری بررسی کردیم، اما فهرست زیر مراحل اصلی ارزیابی ریسک را تشریح میکند:

- شناسایی داراییها: اولین قدم برای ارزیابی مخاطرات امنیتی، شناسایی داراییها در یک سازمان است. دارایی هر چیزی است که برای سازمان ارزش دارد. به عنوان مثال، اگر یک شرکت دارای یک وبسایت تجارت الکترونیکی است که تراکنش مالی آن در طول روز به چند صد میلیون تومان میرسد، یک دارایی باید در نظر گرفته شود.

- تهدیدات (خطر) علیه داراییها (ارزیابی تهدید) را شناسایی کنید: پس از شناسایی داراییها، تهدیدات علیه هر دارایی را شناسایی میکنید. هر دارایی با طیف گستردهای از تهدیدات روبرو است. در این مرحله شما فقط تهدیدات را لیست میکنید. به عنوان مثال، وبسایت ممکن است با حمله انکار سرویس (DoS) مورد حمله قرار گیرد یا هارد دیسک روی سرور وب ممکن است از کار بیفتد.

- تحلیل تأثیر: این مرحله به عنوان مرحله تحلیل تأثیر شناخته میشود و برای تعیین تأثیری که هر تهدید علیه دارایی میگذارد استفاده میشود. به عنوان مثال، تأثیر یک حمله انکار سرویس توزیع شده (DDoS) بر روی سایت تجارت الکترونیک شرکت، از دست دادن درآمد برای مدت زمانی است که برای بازیابی از حمله طول می کشد. این تهدید تاثیر زیادی خواهد داشت.

- تهدیدها را اولویت بندی کنید: پس از شناسایی همه تهدیدات پیرامون داراییها، سپس هر تهدید را بر اساس تأثیری که در صورت واقعی شدن تهدید بر تجارت خواهد داشت و همچنین بر اساس احتمال وقوع تهدید ارزیابی می کنید. در این مرحله باید تصوری از تهدیدات جدیتر داشته باشید.

- تهدید را کم کنید: هنگامی که تهدیدها را اولویتبندی کردید، ببینید چگونه میخواهید آنها را کاهش دهید. برای مثال، میتوانید با قرار دادن آن در پشت فایروال، از حمله به وب سرور جلوگیری کنید. با اجرای راهحل رید (RAID) میتوانید از هارد دیسکها و اطلاعات روی آنها در برابر خرابی محافظت کنید.

ارزیابی تهدید (Threat Assessment)

ارزیابی تهدید در واقع بخشی از ارزیابی مخاطره است که در آن شما تهدیداتی که یک دارایی را با چالش جدی روبرو میکنند را شناسایی میکنید. همانطور که گفته شد، داراییها با تهدیدات مختلفی روبرو هستند و بخشی از ارزیابی ریسک، اولویتبندی تهدیدها است.

ارزیابی پیکربندی (Configuration Assessment)

با ارزیابی پیکربندی، مدیر امنیتی، تنظیمات و پیکربندی امنیتی یک سیستم یا شبکه را بررسی میکند. این معمولاً شامل داشتن یک چک لیست از بهترین شیوههای پیکربندی و اطمینان از رعایت بهترین شیوهها است. داراییهایی که باید پیکربندی آنها بررسی شوند به شرح زیر است:

- سیستمها: هنگام ارزیابی امنیت هر سیستمی، مطمئن شوید که با وصلهها بهروز شده باشند. مطمئن شوید هیچ نرمافزار یا سرویس غیر ضروری روی سیستم اجرا نمیشود. همه سیستمها باید از کاربران بخواهند که با رمزهای عبور قوی وارد سیستم شوند. همه سیستمها باید دارای نرمافزار ضدویروس نصب شده با بانک اطلاعاتی که شامل امضا ویروسها است و به شکل خودکار بهروز میشوند از سامانهها محافظت کنند. فایروال مبتنی بر میزبان نیز باید پیکربندی و فعال شود.

- سرور فایل: هنگام بررسی پیکربندی امنیتی در سرور فایل، مطمئن شوید که کاربران باید قبل از دسترسی به فایلهای روی سرور، در سرور فایل احراز هویت شوند. اطمینان حاصل کنید که مجوزها به پوشهها تخصیص داده شده و کنترل کنید چه کسی به اطلاعات دسترسی دارد. همچنین باید اصل حداقل امتیاز را در نظر گرفته باشید.

- وب سرور: یکی از نکات مهمی که باید به عنوان کارشناس امنیت به آن دقت کنید، پیکربندی درست وب سرور است. اگر وبسایت با اطلاعات حساس بازدیدکننده سروکار دارد، بررسی کنید که SSL/TLS پیادهسازی شده باشد. اطمینان حاصل کنید که احراز هویت مناسب اجرا شده است و مطمئن شوید که هیچ فایلی غیر ضروری در وب سرور وجود ندارد. مطمئن شوید که سرور وب دارای مکانیزم ورود به سیستم است تا بتوانید دسترسی به وبسایتها را کنترل کنید.

- سرور SMTP: علاوه بر پیادهسازی اصول امنیتی، باید اطمینان حاصل کنید که سرور SMTP پشت دیوار آتش است و اجازه رله SMTP را نمیدهد. سرور SMTP باید دارای مکانیزم محافظت از ویروس در سطح پست الکترونیکی باشد و همچنین باید ویژگیهای فیلتر هرزنامه را فعال کند تا هرزنامهها به راحتی به صندوق پستی وارد نشوند.

- سرور DNS: اطمینان حاصل کنید که سازمان از دو راهحل DNS استفاده میکند که یکی برای تفکیک نام داخلی و دیگری برای تفکیک نام عمومی است. سرور DNS عمومی باید در DMZ باشد. سرور DNS باید امکان انتقال منطقه DNS را فقط به سرورهای ثانویه بدهد.

- روترها: باید گذرواژههای کنسول، کمکی و Telnet برای کنترل افرادی که به روتر دسترسی مدیریتی دارند روی روتر پیکربندی شده باشند. برای اهداف امنیتی، باید از پروتکل SSH به جای Telnet برای مدیریت از راه دور روتر استفاده کنید. اطمینان حاصل کنید که روتر دارای یک لیست کنترل دسترسی (ACL) است که کنترل میکند چه ترافیکی مجاز است از روتر عبور کند. در هنگام تعریف لیست دسترسی به قوانین مختلف به ویژه هنگامی که قصد استفاده از روترهای سیسکو را دارید مثل، قانون انکار ضمنی در انتهای ACL دقت کنید.

- فایروالها: فایروالها باید به صورتی پیکربندی کنید که هرگونه ترافیکی را به جز ترافیکی که مجاز به عبور از دیوار آتش است را رد کنند. مکانیزم فوق به عنوان پیکربندی رد ضمنی نامیده میشود. با توجه به اینکه فایروالها به اینترنت متصل هستند، باید مطمئن شوید تمامی ویژگیهای مدیریت راه دور روی آنها غیرفعال باشد و از احراز هویت قدرتمند برای دسترسی به آنها استفاده شده باشد.

- مسیریابها: تا آنجا که به پیکربندی سوئیچ مربوط میشود، مطمئن شوید گذرواژهها روی درگاه کنسول، درگاه کمکی و درگاههای Telnet پیکربندی شدهاند تا بتوانید افرادی که دسترسی مدیریتی به دستگاه داشته باشد را شناسایی کنید. همچنین بررسی کنید آیا پورتهای استفاده نشده غیرفعال هستند. همچنین برای دستیابی به ایمنی بیشتر از VLAN برای تقسیم شبکه به بخشهای مختلف استفاده کنید.

- کارمندان: هنگام انجام ارزیابی دستی، دانش کارکنان در ارتباط با مباحث امنیتی را محک بزنید و حتا چند سناریو حمله برای آنها ترتیب دهید که آمادگی لازم برای مقابله با تهدیدات را داشته باشند.

- امنیت فیزیکی: بر مبنای یک ارزیابی دستی، امنیت فیزیکی را نیز ارزیابی کنید. آیا تمام درها و پنجره های لازم قفل هستند؟ آیا تنظیمات CMOS سیستمها برای جلوگیری از بوت شدن توسط دیسکها یا درایوهای USB با رمز عبور محافظت شدهاند؟ برای ایستگاههای کاری که به اطلاعات محرمانه دسترسی دارند از مکانیزمهای امنیتی استفاده کردهاید؟

ارزیابی آسیبپذیری (Vulnerability Assessment)

ارزیابی آسیبپذیری ارزیابی است که در آن مناطقی در شبکه یا سیستم شناسایی میکنید که مستعد حملههای سایبری هستند. بیشتر ارزیابیهای آسیبپذیری با استفاده از ابزارهای رایج مثل Nessus، OpenVAS یا LANguard GFI انجام میشود. هدف از به کارگیری ابزار ارزیابی آسیبپذیری، تجزیه و تحلیل پیکربندی سیستم به ویژه در ارتباط با مناطقی است که باید از نظر امنیتی بهبود یابند. به عنوان مثال، ابزار ارزیابی وضعیت نرمافزارها در ارتباط با وجود آسیبپذیریها و عدم وجود وصلهها را بررسی میکند و به شما اطلاع میدهد که آیا وصلههایی را از دست دادهاید یا خیر. همچنین اگر حسابهای کاربری بدون رمز عبور، حسابهایی که اخیراً وارد نشدهاید یا حسابهای مدیریتی بیش از حد داشته باشید، گزارش میدهد. تمامی این موارد باعث بروز مشکلات امنیتی میشوند.

نکته کلیدی برای درک ارزیابی آسیبپذیری این است که اگرچه ممکن است برنامهای را اجرا کنید تا ارزیابی را برای شما انجام دهد، اما نرمافزار فقط پیکربندی سیستم را بررسی میکند تا در مورد جایی که باید بهبودها انجام شود تصمیمگیری کند. این نرمافزارها پیکربندی سیستم را بررسی میکنند که به عنوان رویکرد منفعل در ارزیابی (ارزیابی غیرفعال) شناخته میشود، زیرا شما در واقع سعی در سوء استفاده از سیستم ندارید.

برای آزمون سکیوریتی پلاس، به یاد داشته باشید که ارزیابیهای آسیبپذیری، ارزیابیهای غیرفعال در نظر گرفته میشوند، زیرا شما در واقع سعی در دور زدن کنترلهای امنیتی و هک کردن یک سیستم ندارید. فهرست زیر برخی از مواردی را که ارزیابی آسیبپذیری بررسی میکند مشخص میکند:

- حسابهای استفاده نشده: بررسی کنید که آیا حساب کاربری اخیراً استفاده نشدهای در سیستم وجود دارد یا خیر. بسیاری از شرکتها کارمندانی دارند که بدون غیرفعال کردن حساب، شرکت را ترک میکنند. هر حسابی که استفاده نمیشود ممکن است توسط یک هکر به خطر بیفتد، بنابراین بسیار مهم است که حسابهای استفاده نشده را شناسایی کرده و آنها را غیرفعال کنید.

- حسابهای مدیریتی: هرچه تعداد حسابهای مدیریتی کمتر باشد، بهتر است، زیرا تعداد افرادی که میتوانند تغییراتی در محیط ایجاد کنند محدود میشود. گاهی اوقات هکرها حسابهای مدیریتی را به عنوان درب پشتی در یک سیستم قرار میدهند.

- سیستم عامل وصلهنشده: سیستم عامل وصلهنشده یک خطر امنیتی بالقوه است، بنابراین حتماً مراقب سیستمهایی باشید که وصلهنشده هستند. بیشتر نرمافزارهای ارزیابی آسیبپذیری میتوانند سیستم عاملهایی که وصله نشدهاند را شناسایی کنند.

- نرمافزار وصله نشده: نه تنها باید سیستم عاملهای وصلهنشده را شناسایی کنید، بلکه باید نرمافزارهای وصلهنشده را نیز بررسی کنید. اگر سرور ایمیل یا سرور پایگاه داده شما وصله نشده باشد، این احتمال وجود دارد که یک مهاجم بتواند یک حمله سرریز بافر علیه آن انجام دهد و دسترسی مدیریتی کامل به سیستم پیدا کند.

- نرمافزار آسیبپذیر: یکی از مزایای بزرگ نرمافزار ارزیابی آسیبپذیری این است که هر نرمافزار آسیبپذیری را که روی سیستم اجرا میشود شناسایی میکند. برای مثال، اگر سیستم شما در برابر حمله Common Gateway Interface آسیبپذیر باشد، نرمافزار ارزیابی به شما اطلاع میدهد.

آزمون سکیوریتی پلاس از شما انتظار دارد که ویژگیهای اسکن آسیبپذیری و ملاحظاتی را که باید هنگام انجام آنها اعمال کنید را درک کنید:

- آزمایش غیرفعال کنترلهای امنیتی: به این نکته دقت کنید که انجام اسکن آسیبپذیری به عنوان آزمایش غیرفعال امنیت یک سیستم در نظر گرفته میشود، زیرا در واقع سعی در هک کردن سیستم یا سوء استفاده از آن ندارید.

- شناسایی آسیبپذیریها: هدف از اسکن آسیبپذیری شناسایی آسیبپذیریها یا نقاط ضعف در سیستم است. به عنوان مثال، اگر این سیستم با وصلهها بهروز نباشد، یک سیستم آسیبپذیر در نظر گرفته میشود.

- تشخیص فقدان کنترلهای امنیتی: هنگام انجام ارزیابی آسیبپذیری، به دنبال این موضوع باشید که آیا کنترلهای امنیتی وجود دارد که باید استفاده شوند و در حال حاضر استفاده نمیشوند. به عنوان مثال، ممکن است امنیت یک سرور پایگاه داده را ارزیابی کنید و متوجه شوید که توسط فایروال محافظت نمیشود. در این مورد، باید گزارش دهید که سیستم میتواند از فایروال برای کنترل ارتباط با سرور پایگاه داده استفاده کند.

- شناسایی پیکربندیهای نادرست: هنگام انجام اسکن آسیبپذیری، پیکربندی سیستم را بررسی میکنید تا هرگونه پیکربندی نادرستی که میتواند باعث نگرانیهای امنیتی شود را تعیین کنید. به عنوان مثال، ممکن است متوجه شوید که نام حساب مدیر در یک سرور تغییر نکرده است.

تست نفوذ

تست نفوذ یک نوع ارزیابی امنیتی کاملا متفاوت از ارزیابی آسیبپذیری است. با تست نفوذ، آزمایشکننده از روشهای حمله رایج استفاده میکند تا ببیند آیا میتوانند امنیت یک سیستم را دور بزنند یا خیر. اگر تستر نفوذ نتواند با استفاده از اکسپلویتهای رایج سیستم را به خطر بیاندازد، آنگاه سیستم، آزمایش را با موفقیت پشت سر گذاشته است. در غیر این صورت، اگر سیستم به خطر بیفتد، سیستم در تست شکست خورده و تستر باید در مورد یافتهها و نحوه ایمنسازی سیستم گزارش دهد.

آزمون سکیوریتی پلاس از شما انتظار دارد که ویژگیهای تست نفوذ را بدانید. موارد زیر ویژگیها و ملاحظات مربوط به تست نفوذ را نشان میدهد:

- تأیید وجود یک تهدید با آزمایش نفوذ: شما در حال انجام حمله واقعی به سیستمها هستید، بنابراین در صورت موفقیتآمیز بودن حمله شبیهسازیشده، هیچ دلیل بهتری مبنی بر وجود تهدید وجود ندارد.

- دور زدن کنترلهای امنیتی با آزمایش نفوذ: در حال آزمایش سیستمهایی هستید که ایمن شدهاند، بنابراین باید مانند یک هکر به دنبال دور زدن کنترلهای امنیتی باشید تا ببینید آیا راهحلهای امنیتی شما به همان اندازه که روی کاغذ به نظر میرسد مؤثر هستند یا خیر.

- استفاده از آسیبپذیریها با آزمایش نفوذ: شما به طور فعال از آسیبپذیریهای یک سیستم برای بررسی امن بودن سیستم استفاده میکنید. ارزیابی آسیبپذیری فقط نشان میدهد که آسیبپذیری وجود دارد، اما یک آزمایش واقعی این است که ببینیم آیا آسیبپذیری با تلاش برای بهرهبرداری از آسیبپذیری (آزمون نفوذ) خطری ایجاد میکند یا خیر.

برای آزمون به یاد داشته باشید که اگر خطمشی امنیتی بیان میکند که قادر به انجام آزمونهای فعال نیستید، باید از تست نفوذ دوری کنید و به جای آن به بررسی آسیبپذیریها بپردازید.

مسائل حقوقی (Legal Issues)

بهعنوان مشاوری که ارزیابیهای امنیتی را انجام میدهید، باید مراقب آزمایش نفوذ باشید، زیرا در واقع به یک سیستم حمله میکنید که یک عمل غیرقانونی است. درک این نکته مهم است که دسترسی غیرمجاز به هر سیستمی غیرقانونی است، حتی اگر هدف گزارش یافتهها و کمک به امنتر کردن سیستم باشد. به عنوان فردی که تست نفوذ را انجام میدهد، بسیار مهم است که مجوز کتبی ارائه شده توسط یک مرجع امضاکننده برای شرکتی که برای آن تست نفوذ انجام میدهید را دریافت کنید. این مدیر IT یا مدیر شبکه نیست که باید این مجوز را در اختیارتان قرار دهد، بلکه صاحب کسب و کار یا مدیر اجرایی یک تجارت بزرگ است.

ممکن است متوجه شوید که مدیریت سطح بالا چندان مشتاق آزمایش نفوذ نیست، زیرا شما در واقع در حال انجام حملات زنده علیه سیستمهای تولیدی هستید. اگر از شما خواسته شد که آزمایش نفوذ را انجام دهید، حتماً به مدیران آموزش دهید تا تصمیم بگیرند که آیا مایل به انجام این آزمایش هستند یا خیر. انجام چنین آزمایشی میتواند سیستمها را در اواسط روز خراب کند، بنابراین حتماً به آنها اطلاع دهید. ممکن است متوجه شوید که مدیریت میخواهد به سمت ارزیابی آسیبپذیری حرکت کند، زیرا این روش امنتری برای ارزیابی امنیت است.

همیشه قبل از انجام هر نوع تست نفوذ مطمئن شوید که یک سند قانونی تهیه شده توسط یک وکیل مبنی بر اینکه مجوز انجام چنین آزمایشی به شما داده شده است، داشته باشید. اطمینان حاصل کنید که مدیریت سطح بالای سازمانی که از شما میخواهد تست نفوذ را انجام دهید، سند را امضا کرده است. این به عنوان مجوز تست نفوذ (penetration testing authorization) شناخته میشود. همچنین، باید قبل از انجام اسکن آسیبپذیری مجوز دریافت کنید که به عنوان مجوز تست آسیبپذیری (vulnerability testing authorization) شناخته میشود.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟