برای مطالعه بخش قبل روی این آدرس کلیک کنید.

گواهی صادر شده را از CA دانلود کنید

اکنون که گواهی خود را با موفقیت ایجاد کردیم، اکنون آماده دانلود آن هستیم. پس از کلیک بر روی دکمه ارسال، گواهی ایجاد و آماده دانلود خواهد شد.

15. برای دانلود گواهی، روی لینک دانلود گواهی کلیک کنید. این گواهینامهای است که برای شما صادر شده است. پس از دانلود، میتوانید آن را در وبسایت اعمال کنید. پس از کلیک بر روی لینک دانلود، از شما خواسته میشود فایل را ذخیره کنید. پسوند فایل ذخیره شده چیست؟

16. آنرا با نام پیشفرض certnew.cer در ریشه درایو c: ذخیره کنید.

گواهی را روی سرور نصب کنید و گواهی را در وبسایت خود اعمال کنید

17. در ماشین مجازی ServerA ، سرویس Internet Information Services Manager (IIS) را راهاندازی کنید و سپس ServerA را در سمت چپ انتخاب کنید.

18. در سمت راست در بخش View Features به سمت پایین حرکت کنید تا نماد گواهیهای سرور را پیدا کنید. روی آن دوبار کلیک کنید تا گواهی بر روی سرور نصب شود.

19. در قسمت Actions در سمت راست، Complete Certificate Request را انتخاب کنید.

20. در صفحه درخواست گواهی کامل، به c:\certnew.cer مراجعه کنید تا نام فایل گواهی نصب شود. یک نام مناسب Webserver Certificate برای گواهی و Personal به عنوان فروشگاه گواهی مشخص کنید. روی OK کلیک کنید.

21. اکنون برای مرتبط کردن گواهی با وبسایت، Sites را در سمت چپ گسترش دهید تا وبسایت پیشفرض را پیدا کنید. روی Default Web Site کلیک راست کرده و Edit Bindings را انتخاب کنید.

22. در کادر محاورهای Site Bindings، روی Add کلیک کنید تا درج شود.

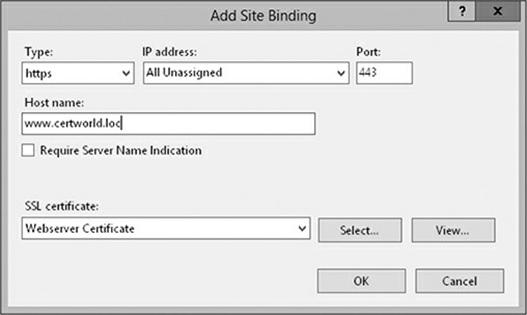

23. در کادر گفتگوی Add Site Binding، پروتکل https را به عنوان نوع اتصال انتخاب کنید و سپس نام میزبان www.certworld.loc را وارد کنید. در پایین کادر محاورهای، گواهی وب سرور را برای پیکربندی SSL انتخاب کنید.

Force SSL Use

اکنون که گواهی را در سایت اعمال کردهاید، با این فرض که کاربران هنگام وارد کردن URL در نوار آدرس مرورگر وب، به جای http پروتکل Https را تایپ کنند، ترافیک بین کاربر و سرور رمزگذاری میشود. اتصال به سایت از طریق HTTP همچنان یک گزینه برای کاربران است. این مراحل را برای پیکربندی سایت به گونهای دنبال کنید که فقط از HTTPS برای دسترسی به سایت شما استفاده شود:

25. با انتخاب وبسایت پیشفرض (Default Web Site) در سمت چپ، روی SSL Settings در Features View دوبار کلیک کنید.

26. کادر بررسی Require SSL را فعال کنید و سپس روی لینک Apply در سمت راست کلیک کنید.

27. برای خروج از هر یک از کادرهای گفتگو، روی OK کلیک کنید.

سایت را آزمایش کنید

اکنون سایت را آزمایش کنید تا مطمئن شوید که از https به جای http استفاده میشود:

28. به ماشین مجازی Windows 10 بروید و مرورگر وب را اجرا کنید.

29. به http://10.0.0.1 بروید. باید یک خطا دریافت کنید. چه خطایی دریافت کردهاید؟

30. با استفاده از https://10.0.0.1 به درگاه SSL در سایت متصل شوید تا مطمئن شوید که میتوانید از وبسایت بر مبنای SSL بدون مشکل استفاده کنید.

مدیریت PKI

هنگام پیادهسازی و نگهداری محیط PKI باید تعدادی کار را انجام دهید. نحوه انجام این وظایف به نرمافزاری که استفاده میکنید بستگی دارد. بخشهای زیر یک ایده کلی از نحوه انجام این وظایف مدیریتی ارائه میدهد.

ابطال یک گواهی

همانطور که قبلاً اشاره شد، در هر مقطع زمانی، CA میتواند گواهی را باطل کند، اگر تشخیص دهد که گواهی به روشی تقلبی به دست آمده است یا اگر یک مشکل امنیتی مربوط به گواهی وجود داشته باشد. برای ابطال گواهی میتوان مراحل زیر را انجام داد:

1. از Server Manager، گزینه Tools | Certification Authority را انتخاب کنید.

2. پوشه صدور گواهیها (Certificates) را انتخاب کنید.

3. روی گواهیای که میخواهید لغو شود کلیک راست کرده و All Tasks | Revoke Certificate را انتخاب کنید.

4. دلیل خود برای ابطال گواهی را از لیست کشویی انتخاب کنید و سپس روی Yes کلیک کنید.

CRL را منتشر کنید

پس از باطل شدن گواهیها، CA میتواند CRL را در یک نقطه توزیع منتشر کند، جایی که برنامهها CRL را بررسی میکنند. برای انتشار CRL در یک نقطه توزیع، مراحل زیر را دنبال کنید:

1. در کنسول Certification Authority، روی Revoked Certificates کلیک راست کرده و All Tasks | Publish را انتخاب کنید.

2. نوع CRL را برای انتشار انتخاب کنید:

■ New CRL Choose: این مورد را برای انتشار نسخه جدید و کامل CRL انتخاب کنید.

■ Delta CRL Choose : این مورد را انتخاب کنید تا فقط بهروزرسانیهای CRL موجود منتشر شود.

3. OK را کلیک کنید.

CRL در نقطه توزیعی که به عنوان تنظیمات سرور مشخص شده است منتشر میشود. مراحل زیر را برای تأیید یا تغییر مکان نقطه توزیع دنبال کنید:

1. در کنسول Certification Authority، روی سرور کلیک راست کرده و Properties را انتخاب کنید.

2. برگه Extensions را انتخاب کنید.

3. مطمئن شوید پسوند CDP سرنام CRL Distribution Point انتخاب شده است.

4. میتوانید با دکمه افزودن یا حذف، نقاط توزیع را اضافه یا حذف کنید.

پیادهسازی Recovery Agents

برای پیادهسازی عاملهای بازیابی برای ساختار PKI خود، اولین چیزی که به آن نیاز دارید یک گواهی عامل بازیابی برای افرادی است که به عنوان کارمندان بازیابی فعالیت میکنند. با ایجاد یک درخواست گواهی و انتخاب الگوی Recovery Agent میتوانید گواهی را دریافت کنید.

هنگامی که گواهی عامل بازیابی ایجاد شد، میتوانید عامل بازیابی را در تنظیمات سرور CA به عنوان یک عامل بازیابی برای گواهیهایی که برای بایگانی کلید پرچمگذاری شدهاند، مشخص کنید. مراحل زیر را برای پیادهسازی عوامل بازیابی در ویندوز CA انجام دهید:

1. در کنسول Certification Authority، روی سرور کلیک راست کرده و Properties را انتخاب کنید.

2. برگه Recovery Agents را انتخاب کنید و Archive the Key را انتخاب کنید.

3. تعداد عوامل بازیابی مجاز را مشخص کنید.

4. برای افزودن گواهیهای عوامل بازیابی، روی Add کلیک کنید و سپس روی تأیید کلیک کنید.

هدف نهایی برقراری امنیت نرمافزاری و فیزیکی در سازمان باید ایمن نگه داشتن کارکنان باشد. از اینرو، بهتر است برای بررسی مسائل ایمنی پیرامون ساختمان و مکان سازمان خود وقت بگذارید.

نگرانیهای فیزیکی

هنگامی که قصد انتخاب مکانی برای شرکت خود را دارید، وضیت منطقه را به دقت بررسی کنید. یکی از مسائل کلیدی مربوط به امنیت تأسیسات، ارزیابی میزان جرم و جنایت در منطقه مورد نظر است. اگر منطقهرای دارای نرخ جرم و جنایت بالایی باشد، ممکن است ساخت و ساز یا اجاره در آنجا منطقی نباشد، زیرا سازمان ممکن است سرقت یا آسیب به داراییها را تجربه کند یا بدتر آنکه، ممکن است کارمندان در چنین منطقهای ایمن نباشند.

خارج از میزان جرم و جنایت، ملاحظات دیگر این است که آیا محیط کاری در معرض بلایای طبیعی قرار نداشته باشد. به تاریخچه سیل و سایر بلایای طبیعی در منطقه نگاه کنید زیرا ممکن است ارزش ریسک ساختن یک تاسیسات در منطقه ای که مستعد بلایا است را نداشته باشد.

نکته دیگری که باید در هنگام انتخاب امکانات خود در نظر بگیرید این است که چه مدت طول می کشد تا خدمات اورژانسی مانند آمبولانس و آتشنشانی به منطقه برسند. اگر دسترسی به منطقه دشوار است، خطر بالقوهای متوجه کارکنان و مشتریان است.

نورپردازی و پنجره

اطمینان حاصل کنید که تاسیسات دارای نور مناسب است و ورودیها و خروجیها به درستی علامتگذاری شدهاند، به خوبی روشن و قابل دسترسی هستند. مطمئن شوید که محوطه پارکینگ، و همچنین مسیرهای رفت و آمد به آن، دارای نور کافی برای کمک به حفظ ایمنی کارکنان و بازدیدکنندگان هنگام ورود یا خروج از مرکز است.

بسیار مهم است که تأسیسات را با واحدهای روشنایی اضطراری که منبع تغذیه پشتیبان مانند باتری دارند، تجهیز کنید. لازم نیست این باتری بزرگ باشد و مدت زمان طولانی انرژی را تامین کند.

در، پنجره و دیوار

هنگام آمادهسازی محیط شرکت، مطمئن شوید که مکان قرارگیری ورودیهای تأسیسات را به گونهای برنامهریزی کردهاید که میتوان آنها را از نزدیک تحت نظر داشت و مطمئن شوید که یک ورودی و خروجی امن برای کارمندان در نظر گرفتهاید. در محیطهای بسیار امن، همه ورودیها باید یک میز امنیتی نزدیک داشته باشند که پرسنل امنیتی بتوانند رفت و آمد را نظارت کنند.

مطمئن شوید که در ورودیها از درهای ایمن استفاده میکنید که دارای لولاهایی با پینهایی هستند که قابل جدا شدن نیستند. همچنین اطمینان حاصل کنید که هر یک از درها یک نوار پانیک بر روی خود دارند تا در مواقع ضروری به راحتی باز شوند.

بررسی کنید که دیوارها به جای استفاده از پارتیشن برای ایجاد اتاقهای مختلف، از کف واقعی به سقف واقعی می روند. اگر از پارتیشنی استفاده شود که از کف واقعی به سقف واقعی نمیرود، در این صورت ممکن است فردی بتواند به محل وارد شود.

اگر کانالهای تهویه یا تونلهای برقی در تأسیسات دارید، توصیه میشود که سنسورهای حرکتی را در این قسمتها قرار دهید تا بتوانید هرگونه مورد مشکوکی را شناسایی کنید. در زیر برخی از انواع رایج آشکارسازهای حرکتی وجود دارد:

■ حسگر مدار بسته (Closed-circuit sensor): در حسگر مدار بسته، یک مدار الکتریکی وجود دارد که وقتی خراب میشود، زنگ هشدار را فعال میکند و نشان میدهد که شخصی در آن منطقه است. این حسگر معمولاً در پنجرهها (با سیمهای ریز) استفاده میشود تا در صورت شکسته شدن پنجره، مدار خراب شده و سیگنالهای آلارم پخش شود.

■ حسگر مت فشار (Pressure mat sensor): همچنین میتوانید از تشکهای فشاری استفاده کنید که بعد از ساعات کاری فعال میشوند تا اگر مهاجمی وارد مرکز شود و روی تشک راه رفت، زنگ هشدار به صدا در میآید.

■ حسگر مجاورتی (Proximity sensor): یک حسگر مجاورت میدان مغناطیسی برای نظارت بر محیط ساطع میکند. وقتی کسی نزدیک میشود، حرکت مهاجم فرکانس میدان را تغییر میدهد. سیستم این موضوع را تشخیص داده و زنگ هشدار را به صدا در میآورد. این نوع حسگر حرکتی مستعد آلارمهای کاذب است.

■ سنسور فوتوالکتریک (Photoelectric sensor): با حسگر فوتوالکتریک، پرتوی نور از فرستنده به گیرنده ساطع میشود. هنگامی که یک مهاجم پرتو نور را میشکند، زنگ هشدار را خاموش میکند.

کنترلهای دسترسی فیزیکی

هنگامی که مکان تاسیسات را انتخاب کردید، باید نحوه کنترل دسترسی به تسهیلات را بررسی کنید. این بخش به مفاهیم مهم کنترل دسترسی فیزیکی میپردازد. برای سؤالات مربوط به آزمون سکیوریتی پلاس باید درباره کنترلهای دسترسی فیزیکی اطلاعات کافی داشته باشید. باید بدانید که یک هکر به راحتی میتواند امنیت یک سیستم را دور بزند، اگر بتواند به صورت فیزیکی به یک سیستم یا سرور دسترسی پیدا کند. هر گونه ویژگی امنیتی سیستم عامل تنها زمانی معتبر است که سیستم عامل در حال اجرا باشد، بنابراین اکثر هکرهایی که میخواهند امنیت سیستم عامل را دور بزنند به سادگی از یک دیسک زنده استفاده میکنند. برای جلوگیری از این اتفاق، باید امنیت فیزیکی را در سازمان پیادهسازی کنید تا اطمینان حاصل کنید که کنترل میکنید چه کسی به سیستمها دسترسی فیزیکی پیدا میکند. برای امتحان به یاد داشته باشید که امنیت فیزیکی یک روش مهم برای کمک به جلوگیری از دسترسی افراد غیرمجاز به سیستمها و شبکههای حیاتی است.

fencing and Personnel

اولین خط دفاعی تامین امنیت فیزیکی محل تأسیسات است. در محیطهای بسیار امن مهم است که کنترل کنید چه کسی به دارایی سازمان دسترسی پیدا میکند، حتی قبل از رسیدن به ساختمان. دو مورد از رایجترین روشهای کنترل دسترسی به اموال سازمان، حصارهای محیطی و حفاظها هستند.

نرده محیطی

در محیطهای بسیار ایمن از حصار پیرامون پنجرهها و کانالهای تهویه استفاده میشود. با یک حصار در اطراف، شما هرکسی را که میخواهد به مرکز دسترسی داشته باشد مجبور میکنید از دروازههای اصلی عبور کند، جایی که کنترلهای امنیتی را بر روی هر کسی که وارد یا خارج میشود اجرا میکنید.

برای آزمون سکیورتی پلاس باید بدانید که ارتفاع توصیه شده حصار برای جلوگیری از ورود یک مزاحم 8 فوت است، به علاوه سیمهای خاردار در بالای آن رو به مهاجم با زاویه 45 درجه نصب میشوند.

ارتفاع حصاری که قرار میدهید بستگی به هدف شما دارد. اگر به دنبال جلوگیری از ورود یک مزاحم معمولی هستید، معمولاً باید از حصاری با ارتفاع 3 تا 4 فوت استفاده کنید. به خاطر داشته باشید که بالا رفتن از حصار 4 فوتی آسان است، بنابراین، ارتفاع 5 تا 7 فوت توصیه میشود. به علاوه سه رشته سیم خاردار در بالای آن با زاویه 45 درجه امنیت را بهتر میکند.

نگهبانان

هنگامی که حصار را در اطراف ملک نصب میکنید، باید یک دروازه امنیتی با نگهبانان داشته باشید که هر کسی را که وارد یا خارج میشود بررسی کند. نگهبانان در دروازه بررسی میکنند که یک بازدیدکننده در مرکز انتظار میرود و به طور معمول مادامی که در محل قرار دارند به آنها نشان ID "بازدیدکننده" میدهند. کارکنانی که وارد مرکز میشوند باید نشان شناسه کارمندی خود را برای دسترسی به مرکز نشان دهند. نشان دارای نام کارمند و عکس او است. نگهبانان باید آموزش ببینند که نشانهای شناسایی را برای همه افرادی که در مرکز قدم میزنند نگاه کنند و از هرکسی که نشان شناسایی ندارد سؤال کنند.

Sentries ربات

به عنوان بخشی از طرح امنیت فیزیکی خود، میتوانید از رباتهای نگهبان که رباتهای متحرکی هستند که دوربین با کیفیتی روی آنها نصب شده به کار ببرید. از این رباتها میتوان برای گشتزنی در محل و ضبط ویدئو در حین گشتزنی استفاده کرد. حتا امکان استفاده از نگهبانهای رباتی که قابلیت دید در شب و تشخیص حرکت دارند استفاده کنید.

پذیرایی

اکثر شرکتها دارای یک بخش پذیرش هستند که ابتدا باید قبل از رفتن به مرکز از قسمت پذیرش، عبور کنند. در این شرایط، شما معمولاً در میز پذیرش وضعیت فرد را بررسی میکنید و سپس در قسمت پذیرش به انتظار مینشینید تا زمانیکه مسئول مربوطه با شما ارتباط برقرار کند. ممکن است از شما خواسته شود که یک نشان بازدیدکننده به پیراهن خود در نمای ساده سنجاق کنید تا پرسنل امنیتی بتوانند تشخیص دهند که شما یک بازدیدکننده هستید.

صداقت/کنترل دو نفره

مفهوم مهم دیگر در مورد امنیت فیزیکی، کنترل یکپارچگی دو نفره (TPI) است. با TPI، یک شرکت از داراییها یا دادههای خود با ملزم به حضور دو نفر در هنگام دسترسی به دارایی خاص محافظت میکند. رویکرد فوق به هر شخص اجازه میدهد تا تأیید کند که مسائل امنیتی در حین استفاده از داراییها رعایت میشوند.

قفل سختافزاری / انواع قفل

یکی از رایجترین روشهای کنترل دسترسی به یک مرکز یا اتاق، اجرای یک سیستم قفل بر روی درها است. قفلهای معمولی که به عنوان قفلهای فیزیکی شناخته میشوند، به راحتی در معرض شکسته شدن قرار دارند. امروزه هکرها به سادهترین شکل و استفاده از دو سوزن قادر به باز کردن قفلهای عادی هستند.

شما میتوانید قفلهای مقاوم در برابر ضربه (با هزینه بالاتر) را خریداری کنید، که امنیت بیشتری میدهند، اما اکثر شرکتها از سیستمهای قفل الکترونیکی در محیطهای با امنیت بالا استفاده میکنند. دو نوع رایج سیستم قفل الکترونیکی، سیستم کلید الکترونیکی و قفل ترکیبی الکترونیکی است. با یک سیستم کلید الکترونیکی، به کارمندان یک دستگاه رمز داده میشود که کد دسترسی آنها در آن رمزگذاری شده است. هنگامی که کارمند ژتون را از کنار سنسور الکترونیکی عبور میدهد، قفل در باز میشود.

با یک قفل الکترونیکی که به عنوان قفل ترکیبی الکترونیکی شناخته میشود، کارمندان یک شماره شناسایی شخصی (PIN) را در قفل تایپ میکنند تا دسترسی پیدا کنند. با هر یک از سیستمهای قفل الکترونیکی، سازمان میتواند بر اساس کد دسترسی، کنترل کند که کارمند به کدام مناطق دسترسی دارد. این سیستمها میتوانند دسترسی را ثبت کنند، از جمله تاریخ و زمانی که کارمند به تاسیسات یا مناطق مختلف آن دسترسی داشته است.

سیستمهای دسترسی

یک سازمان میتواند دسترسی به تسهیلات را با تعدادی از روشها که مبتنی بر سیستمهای دسترسی هستند کنترل کند. در ادامه برخی از سیستمهای دسترسی محبوبی که ممکن است در آزمون سکیورتی پلاس پرسشهایی در ارتباط با آنها مطرح شد را مرور میکنیم.

مولفههایی که بخشی از یک سیستم دسترسی هستند را میتوان به صورت fail-safe یا fail-secure در نظر گرفت. در اینجا تفاوت بین این دو نوع وجود دارد:

■ Fail-Safe: یک دستگاه Fail-Safe در هنگام شناسایی خرابی هیچ کاری انجام نمیدهد و تنها هشداری در این زمینه ارائه میکند. به عنوان مثال، اگر یک قفل خراب شود، به طور پیشفرض باز میشود تا افراد بتوانند وارد یا خارج شوند.

■ Fail-secure: یک دستگاه Fail-Secure با اطمینان از اینکه تجهیزات در حالت ایمن قرار دارند هنگام بروز خرابی پاسخ میدهد. به عنوان مثال، اگر یک قفل از کار بیفتد و یک قفل امن باشد، به طور پیشفرض در حالت قفل قرار میگیرد. این همچنین به عنوان Fail-close شناخته میشود، زیرا درب به طور پیشفرض قفل میشود و نمیتوان آنرا باز کرد.

نشانهای شناسه

همانطور که قبلا ذکر شد، در محیطهای بسیار امن، کارمندان ملزم به سنجاق کردن نشانهای ID هستند که نام و تصویر آنها را نشان میدهد. سیاست امنیتی سازمان همچنین ممکن است مستلزم این باشد که کارمندان نشان شناسه خود را همیشه در معرض دید قرار دهند، به این معنی که آنها باید نشان را بهطور برجسته روی لباس قرار دهند.

این نشان ممکن است برای دسترسی به یک منطقه با کشیدن کارت روی کارتخوان استفاده شود. نشان معمولاً دارای یک نوار مغناطیسی بر روی آن است که حاوی کد دسترسی کارکنان است. اگر کارمند شخصی باشد که به آن منطقه فیزیکی دسترسی پیدا کرده است، در باز میشود. نشان ID ممکن است حاوی تراشهای باشد که اطلاعات شناسایی مانند گواهی دیجیتالی که برای کنترل دسترسی به سیستمها و منابع استفاده میشود را ذخیره میکند.

نشانههای فیزیکی

برخی از سیستمهای دسترسی از یک نشانه فیزیکی یا جا کلیدی استفاده میکنند، که کارکنان با خود حمل میکنند و از آن برای دسترسی به تسهیلات یا منطقه خاصی استفاده میکنند. نشانه دسترسی معمولاً روی دسته کلید کارمند قرار میگیرد.

کارتخوانهای مجاورتی

خواندن مجاورتی یک دستگاه دارای حسگر است که کد دسترسی را از یک توکن یا کارت میخواند. دو نوع اصلی عبارتند از کارتهای مجاورتی عبارتند از فعال شده توسط کاربر و حسگر سیستمی. با یک خواننده مجاورتی فعال توسط کاربر، کارمند یک کد را کلید میزند یا کارت دسترسی را توسط حسگر میکشد تا به تسهیلات دسترسی پیدا کند. یک کارت خوان مجاورتی حسگر سیستم به طور مداوم یک سیگنال ارزیابی ارسال میکند تا کاربران بتواند قفل یک در را باز کند. فوبهای کلیدی، ابزارهای رمزی هستند که با خوانندگان مجاورتی استفاده میشوند.

منتراپها (Mantraps)

هیچ بحث امنیتی فیزیکی بدون بحث در مورد mantraps که به عنوان دهلیزهای کنترل دسترسی نیز شناخته میشود، کامل نمیشود. منتراپ یا دهلیز کنترل دسترسی، ناحیهای بین دو در است که درب دوم تا زمانی که درب اول بسته نشود باز نمیشود. این رویکرد سطح امنیتی محیط را به میزان قابل توجهی افزایش میدهد. Piggybacking زمانی است که مهاجم پشت سر یکی از کارکنان، با اطلاع کارمند وارد یک مرکز میشود، پس از آنکه آن کارمند کارت خود را تند تند میکشد و در را باز میکند. Tailgating زمانی است که مهاجم بدون اطلاع کارمند پشت سر او وارد مرکز میشود. مفهوم پشت مانتراپ این است که اگر شخصی با شما وارد منطقه مانتراپ شود، در دوم را باز نکنید.

یک مانتراپ با گیر انداختن افراد در منطقهای بین دو در، مانع از آن میشود تا افراد غیرمجاز به سازمان یا بخش خاصی وارد شوند.

علاوه بر این، مانتراپهایی وجود دارند که درهای لوله عمودی C شکل میچرخند. در این حالت کارت دسترسی خود را اسکن میکنید تاسمت باز درب C شکل بچرخد تا بتوانید وارد ورودی شوید و سپس استوانه 180 درجه میچرخد تا شما را از سمت دیگر خارج کنید. حسگرهای داخل لوله میتوانند چرخش لوله را در نیمه راه در صورت تشخیص نقاط وزن بیش از حد روی تشک (پاهای بیش از حد) شناسایی کنند و هر دو نفر را محفظه مربوطه محبوس کنند.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟