برای مطالعه بخش قبل روی این آدرس کلیک کنید.

توپولوژیهای فایروال

بیایید به سراغ توپولوژیهای فایروالها برویم. پیکربندیهای رایج برای فایروالها شامل فایروالهای dual-homed، screened-host و screened-subnet هستند.

فایروالهای میزبان دوگانه (dual-homed): یک فایروال میزبان دوگانه شامل یک کامپیوتر واحد با دو رابط شبکه فیزیکی است که بهعنوان دروازه بین دو شبکه عمل میکند. در اینجا، قابلیت مسیریابی سرور غیرفعال است تا نرمافزار فایروال نصب شده بر روی سیستم بتواند تمام ترافیک را مدیریت کند. نرمافزار فایروال یا نرمافزار سرور پروکسی معمولاً روی این سیستم اجرا میشود تا بستهها را از یک طرف سیستم دوگانه به طرف دیگر منتقل کند. در اینجا نکته مهمی که وجود دارد این است که مسیریابی را در سیستم عامل شبکه که به عنوان سیستم دوگانه استفاده میشود، فعال نکنید. در غیر این صورت، نرمافزار فایروال خود را دور زده و به سادگی دادهها را مسیریابی میکند. شکل زیر یک پیکربندی فایروال میزبان دوگانه را نشان میدهد.

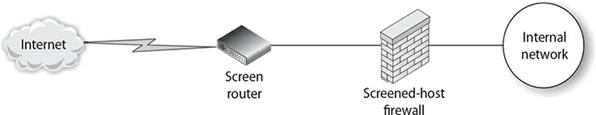

فایروالهای میزبان غربالشده (Screened-Host): پیکربندیهای فایروال Screened-Host از نظر فنی قابلیت اطمینان بیشتری نسبت به فایروالهای میزبان دوگانه ارائه میکند. در این پیکربندی، شما یک روتر غربالگرکننده را بین میزبان دوگانه و شبکه عمومی قرار میدهید. رویکرد فوق به شما امکان میدهد قبل از رسیدن بستهها به فایروال دوگانه، بستهها را فیلتر کنید و یک لایه امنیتی اضافی در شبکه ایجاد کنید. سپس سیستم دگانه میتواند نرمافزار فایروال یا نرمافزار سرور پراکسی را اجرا کند تا امنیت بیشتری برای این پیکربندی فراهم شود. شکل زیر یک پیکربندی میزبان غربال شده را نشان میدهد.

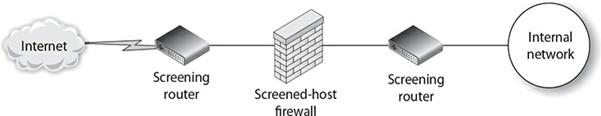

فایروالهای زیرشبکه غربالشده (Screened-Subnet Firewalls): فایروال زیرشبکه غربالشده، با جداسازی بیشتر شبکه داخلی از شبکه عمومی، امنیت را یک گام بهتر میکند. یک روتر غربالگرکننده اضافی بین شبکه داخلی و فایروال دوگانه قرار میگیرد تا سطح اینی شبکه بهبود پیدا کند. برای این منظور، ابتدا یک روتر غربالگرکننده به صورت داخلی اضافه میشود تا از فایروال میزبان دوگانه در برابر حملههای داخلی محافظت کند و علاوه بر این، پیادهسازی موفقیتآمیز حمله خارجی را نیز دشوارتر میکند، زیرا تعداد لایههایی که مهاجم باید از آن عبور کند افزایش مییابد. بهطور معمول، روتر غربالگرکننده خارجی به گونهای پیکربندی میشود که هر دادهای را که از خطمشی فیلتر عبور کرده و به فایروال دوگانه ارسال رسیده را به دقت آزمایش کند تا مطمئن شود ترافیک ورودی مشکلی ندارد. هنگامیکه ترافیک ورودی از آزمایش انجام شده توسط سیستم دوگانه با موفقیت ظاهر شد، ترافیک به مسیریاب غربالگرکننده داخلی ارسال شود، جایی که آزمایشهای اضافی روی بسته انجام میشود. در اینجا، روتر غربالگرکننده داخلی به گونهای پیکربندی میشود که فقط دادههای فایروال دوگانه را بپذیرد و اطمینان حاصل کند که هکرها نمیتوانند از لایههای دیوار آتش بیرونی عبور کنند. شکل زیر پیکربندی فایروال-زیر شبکه غربالکننده را نشان میدهد.

نواحی امنیتی (Security Zones)

فایروالها به مدیر شبکه این امکان را میدهند که شبکه را به بخشهای مختلف که ناحیه (Zone) نامیده میشوند، تقسیم کند. همانطور که در شکل زیر نشان داده شده است، هنگام ایجاد طرح فایروال خود، معمولاً باید سه ناحیه ایجاد کنید:

■ شبکه داخلی/اینترانت خصوصی: دیوار آتشی که در مقابل شبکه محلی خصوصی قرار میگیرد تضمین میکند که هیچ ترافیکی از هیچ شبکه دیگری از طریق فایروال به شبکه محلی خصوصی ارسال نمیشود. توجه داشته باشید که این منطقه را میتوان منطقه خصوصی، LAN خصوصی یا منطقه اینترانت نامید.

■ ناحیه غیرنظامی (DMZ): ناحیهای بین دو فایروال است (که معمولاً به عنوان فایروال خارجی و داخلی شناخته میشود) که به ترافیک انتخابی از اینترنت اجازه میدهد از فایروال خارجی به سیستمهای داخل DMZ عبور کند. هدف فایروال داخلی این است که اجازه ندهد هیچ ترافیکی که از اینترنت منشا میگیرد از آن عبور کند. DMZ جایی است که شما سرورهایی را که نیاز به دسترسی عموم دارند، مانند وب سرور، سرور SMTP، سرور FTP یا سرور DNS، قرار میدهید. برای آزمون گواهینامه سکیوریتیپلاس باید بدانید که منطقه غیرنظامی (DMZ) منطقهای بین دو فایروال است. یک فایروال خارجی و یک فایروال داخلی. DMZ ناحیهای در شبکه است که به ترافیک انتخاب شده از اینترنت اجازه میدهد به آن دسترسی پیدا کند. پیشنهاد میکنیم، پورتهای زیر را روی فایروال خارجی باز نگه دارید تا امکان ارتباط با سرویسهای مناسب در داخل DMZ فراهم شود:

■ DNS UDP port 53

■ HTTP TCP port 80

■ FTP TCP port 21 (control port) and port 20 (data port)

■ SMTP TCP port 25

■ SSH TCP port 22

■ ناحیه عمومی (Public Zone): منطقه عمومی هر شبکهای است که توسط سرپرست شبکه کنترل نمیشود. بهترین مثال در ارتباط با ناحیه عمومی اینترنت است. به عنوان مدیر فایروال باید کنترل کنید کدام ترافیک از منطقه عمومی به منطقه اینترانت میآید.

امروزه سازمانها به دنبال گسترش تعداد نواحی در شبکه خود هستند تا بخشهای مختلف شبکه را برای انواع مختلف کاربران در شبکه ایجاد کنند. بهعنوان مثال، بسیاری از شرکتها یک شبکه مهمان پیادهسازی میکنند تا به کاربران یا مشتریان اجازه دسترسی به اینترنت را بدهند، اما هر کسی در منطقه مهمان نمیتواند با سیستمهای روی LAN خصوصی ارتباط برقرار کند. موارد زیر برخی از نواحی متداول ساخته شده در شبکههای امروزی هستند:

■ Extranet: یک منطقه اکسترانت شامل سرورهایی است که میخواهید به سازمانهای شناخته شده یا سایر نواحی عمومی اجازه دسترسی به آنها را بدهید.

■ wireless: شبکه بیسیم را میتوان در منطقه شبکه مخصوص به خود قرار داد که به سرپرست دیوار آتش این فرصت را میدهد تا کنترل کند که سرویسگیرنده بیسیم به کدام مناطق میتواند دسترسی داشته باشد. به عنوان مثال، ممکن است تمایلی نداشته باشید تا شبکه بیسیم به مناطق اینترانت و اکسترانت دسترسی داشته باشد.

■ Guest: منطقه مهمان برای افرادی که بهطور موقت در محیط شبکه قرار دارند در نظر گرفته میشود. بازدیدکنندگان معمولاً نیازی به دسترسی به شبکه خصوصی یا حتی منطقه اکسترانت ندارند. آنها تنها به دنبال یک مکانیزم دسترسی به اینترنت برای بررسی ایمیل و دسترسی به منابع اینترنتی هستند. شما میتوانید یک منطقه مهمان ایجاد کنید که به منطقه عمومی اینترنت دسترسی دارد، اما به هیچ یک از مناطق دیگر دسترسی ندارد.

اعتماد صفر چیست؟

آخرین مفهومی که در ارتباط با سکیوریتی پلاس باید به آن دقت کنید و مربوط به طراحی امنیت در سازمان است، مفهوم اعتماد صفر است که به عنوان مدل امنیت اعتماد صفر نیز شناخته میشود. اعتماد صفر مبتنی بر این اصل است که هنگام طراحی شبکه، دستگاههای شبکه و سیستمهایی که به شبکه متصل میشوند نباید بهطور پیشفرض مورد اعتماد در نظر گرفته شوند. از آنجایی که شبکههای امروزی دارای سگمنتهای مختلف شبکه و تعداد زیادی از دستگاههای تحت شبکه هستند که به آن سگمنتها متصل میشوند، اجرای احراز هویت متقابل و بررسی سلامت سیستمها قبل از دادن دسترسی به شبکه بسیار مهم است. دستگاههای کاربر نهایی نمونهای کلاسیک از دستگاههایی هستند که باید در مدل امنیت صفر قرار گیرند.

NAT و Ad Hoc Networking

بسیاری از راهحلهای فایروال مکانیزم برگردان آدرس شبکه (NAT) را ارائه میدهند که به شما امکان میدهد از محدوده آدرس خصوصی در داخل شبکه استفاده کنید که در ادامه به آدرس عمومی استفاده شده در دستگاه NAT ترجمه میشود. این امر توسط فناوری NAT انجام میشود که یکی از رابطهای خود را به اینترنت متصل میکند (معروف به رابط عمومی)، در حالی که رابطهای دیگر به شبکه خصوصی (معروف به رابطهای خصوصی) متصل هستند. رابط عمومی به اینترنت متصل است و یک آدرس IP (آدرس IP عمومی) دریافت میکند. سایر رابطهای NAT دارای آدرسهای خصوصی هستند، علاوه بر این، همه سیستمهای داخل شبکه دارای یک آدرس خصوصی در همان محدوده هستند. بهعنوان مثال، هنگامی که شخصی در شبکه خصوصی سعی میکند در اینترنت گشت و گذار کند، بسته ابتدا از رایانه کاربر به NAT میرود که آدرس IP منبع خصوصی بسته را به آدرس IP رابط عمومی در NAT تغییر میدهد. سپس بسته بر روی اینترنت ارسال میشود. سایر اطلاعات سیستمها در شبکه خصوصی پنهان میمانند.

شبکه Ad hoc: شامل یک توپولوژی بدون سرور یا دستگاه مرکزی برای ایجاد شبکه است. شما به سادگی دو دستگاه را به یکدیگر متصل میکنید، مانند دو لپتاپ که قرار است شبکهای را میان یکدیگر به وجود آورند. یک مثال خوب در این زمینه یک شبکه بیسیم موقت است که در آن نقطه دسترسی بیسیم وجود ندارد، فقط دو لپتاپ با کارت شبکه بیسیم که مستقیماً به یکدیگر متصل میشوند به کاربران اجازه اشتراکگذاری اطلاعات را میدهند.

سرورهای پروکسی

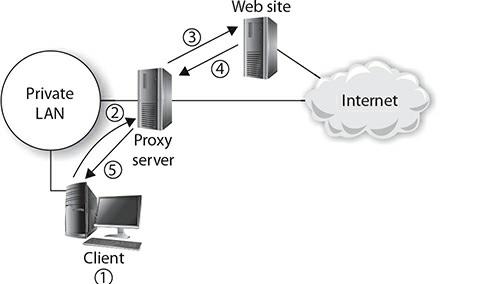

سرور پراکسی، سروری است که کاری را از جانب یک سیستم دیگر انجام میدهد. یک سرور پروکسی مسئول درخواست منابع اینترنتی از طرف سیستمهای درون سازمان است (زیرا از فناوری NAT استفاده میکند). شکل زیر عملکرد یک سرور پراکسی را شرح میدهد:

توضیح مولفههای شکل بالا به شرح زیر است:

1. ایستگاههای کاری (کلاینتها) در شبکه برای ارسال درخواستهای اینترنتی به سرور پراکسی پیکربندی شدهاند.

2. یک ایستگاه کاری درخواستی برای یک صفحه وب در اینترنت به سرور پراکسی ارسال میکند.

3. سرور پروکسی از طرف کاربر به سایت اینترنتی متصل میشود و درخواست را به وبسرور اینترنتی ارسال میکند.

4. وبسایت اینترنتی پاسخ را به سرور پروکسی ارسال میکند.

5. سرور پراکسی پاسخ را به ایستگاه کاری اصلی که درخواست را داده است ارسال میکند.

مزیت پروکسی این است که از دیدگاه دنیای خارج، درخواست از سرور پروکسی (که در واقع انجام شد) آمده است. اگر شخصی به آدرس IP منبع درخواست نگاه کند و تصمیم بگیرد به آن آدرس IP منبع حمله کند، در این صورت به سرور پروکسی حمله میکند و نه سیستم داخلی.

برخی از سرورهای پراکسی یک ویژگی کش را اجرا میکنند که صفحه وب درخواست شده توسط مشتری را در سرور پروکسی ذخیره میکند. مزیت اینکار این است که کلاینت بعدی که همان صفحه وب را درخواست میکند، میتواند صفحه را سریعتر دریافت کند، زیرا سرور پروکسی قبلاً محتوا را دارد و نیازی به بازیابی آن از اینترنت ندارد.

سرورهای پروکسی همچنین به مدیر این امکان را میدهند که یک نقطه مرکزی پیادهسازی کنند و بتوانند وبسایتهایی را که کاربران مجاز به بازدید نیستند را ثبت و فیلتر کنند. اکثر سرورهای پروکسی دارای ویژگیهای گزارشی هستند، بهطوری که مدیر میتواند لیستی از وبسایتهای پربازدید را مشاهده کند. سپس مدیر میتواند انتخاب کند که آیا همچنان اجازه دسترسی به یک سایت را بدهد یا اگر ماهیت تجاری ندارد، دسترسی به سایت را رد کند.

یکی از ویژگیهای کلیدی سرورهای پراکسی این است که کاربران معمولاً در سرور پروکسی احراز هویت میشوند تا سرور پروکسی بتواند دسترسی به وبسایتهایی را که کاربر میتواند بازدید کند یا برنامههای کاربردی اینترنتی که کاربر میتواند استفاده کند را کنترل کنند.

برای آزمون سکیوریتی پلاس باید شناخت کافی در مورد انواع مختلف سرورهای پروکسی و عملکردهای مختلف آنها داشته باشید.

■ Forward and reverse proxy : پروکسی فوروارد همان چیزی است که به آن اشاره کردم. سرویسگیرنده درخواست را به سرور پراکسی ارسال میکند و سرور پراکسی منبع را در اینترنت بازیابی میکند و پاسخ را برای کلاینت ارسال میکند. با یک پروکسی فوروارد، سیستم داخلی مستقیماً با یک سیستم در اینترنت صحبت نمیکند. یک پروکسی معکوس در شرایطی استفاده میشود که میخواهید یک سیستم در اینترنت بتواند درخواستی را به یکی از سیستمهای داخلی شما، مانند سرور وب یا سرور ایمیل ارسال کند. در این شرایط جهت ارتباط معکوس میشود، اما تمام ارتباطات همچنان از طریق پروکسی انجام میشود. سیستم در اینترنت درخواست را به سرور پروکسی معکوس میفرستد و پس از بررسی مخرب نبودن درخواست، درخواست را به سرور داخلی ارسال میکند.

■ Transparent proxy : یک پروکسی شفاف به هیچ نرمافزار یا پیکربندی اضافی روی کلاینت نیاز ندارد. برای مثال، راهحلهای پروکسی غیرشفاف از شما میخواهند که یک کلاینت یا عامل پروکسی را نصب کنید و برنامهها را طوری پیکربندی کنید که برای درخواستهای خروجی به سرور پراکسی اشاره کنند. با یک پروکسی شفاف، نیازی به نصب یا پیکربندی نرمافزار کلاینت ندارید. شما به سادگی تنظیمات دروازه پیشفرض IP را برای اشاره به سرور پروکسی پیکربندی کنید. در این حالت، کاربر اطلاعی در این مورد ندارد و فکر میکنند آدرس IP دروازه پیشفرض به آدرس روتر اشاره دارد.

■ Application/multipurpose: به عنوان دیوارهای آتش لایه کاربرد برنامه شناخته میشوند و میتوانند بخشهای مختلف یک بسته مثل سرآیند و بخش داده بسته را بررسی کنند. این بدان معنا است که میتوانید بستهها را بر اساس آدرس IP مبدا و مقصد و شماره پورت مبدا و مقصد فیلتر کنید، مانند فایروال فیلترینگ بسته، اما با یک پروکسی لایه کاربرد میتوانید بر اساس بخش داده بسته نیز فیلتر کنید. به عنوان مثال، پروکسی دستورات FTP put را متوقف میکند، اما به دستورات دریافت FTP اجازه میدهد تا از طریق پراکسی/فایروال عبور کنند.

■ Content/URL : سرورهای پراکسی این قابلیت را دارند که دسترسی کاربر به وبسایتهای مختلف را بر اساس URL وبسایت یا کلمات کلیدی موجود در URL مسدود کنند.

روترها و فهرستهای کنترل دسترسی (ACLها)

دستگاههای سازمانی مانند روترهای فروشندگانی مانند سیسکو دارای ویژگیهای امنیتی زیادی هستند. به عنوان مثال، در روتر سیسکو میتوانید فهرستهای کنترل دسترسی (ACL) ایجاد کنید و روتر را طوری پیکربندی میکند که هر بسته را هنگام ورود بازرسی کند و آدرسهای لایه 3 یا همان آیپی و لایه 4 که برابر با (TCP/UDP) در بسته هستند را تجزیه و تحلیل کند.

روترها دارای ویژگیهای امنیتی بسیاری هستند که میتوانند از آسیبپذیریهای امنیتی شناخته شده محافظت کنند، مانند مقابل با حملههای DDoS که ترافیکی را که به نظر میرسد یک حمله DDoS است مسدود میکند یا ویژگیهای ضد جعل که بستههایی را که به نظر جعلی هستند مسدود میکنند.

سایر دستگاهها و فناوریهای امنیتی

آزمون سکیوریتی پلاس از شما انتظار دارد که انواع دیگر دستگاههای امنیتی را بشناسید. در زیر لیستی از سایر دستگاههای امنیتی که باید با آنها آشنا باشید را ارائه کردهایم:

■ Web security gateway : درگاه امنیتی وب دستگاه یا نرمافزاری است که از شبکه در برابر محتوای مخرب اینترنت محافظت میکند. دروازههای امنیتی وب نه تنها از کارکنان در برابر محتوای نامناسب مانند در وب محافظت میکنند، بلکه محتوا را به لحاظ عاری بودن از کدهای مخرب اسکن میکنند و این اطمینان خاطر را میدهند که کارمندان اطلاعات حساسی را در سایتها منتشر نمیکنند. علاوه بر این، فناوری پیشگیری از دست دادن داده (DLP) را ارائه میکنند.

■ VPN aggregator : میتوانید دسترسی به شبکه خصوصی مجازی (VPN) خود را با استفاده از یک تجمیعکننده VPN برای دسترسی به شبکه، متمرکز کنید. تجمیعکننده VPN مکانی است که پروتکلهای احراز هویت و رمزگذاری در آنجا پیکربندی میشوند. هنگام اجرای راهحل VPN خود، میتوانید از فناوری فوق استفاده کنید تا به کلاینتها اجازه دهید از راه دور به شبکه متصل شوند. در این سناریو، کامپیوترهای سرویسگیرنده نیازی به برقراری اتصال VPN به صورت دستی ندارند.

■ URL filter: اکثر سرورهای پراکسی، راهحلهای گیتوی و حتی روترهای خانگی به شما امکان میدهند فیلترهای URL را پیکربندی کنید که فهرستی از وبسایتهایی هستند که میخواهید به آنها اجازه دهید یا دسترسی به آنها را رد کنید.

■ Content filter: اکثر سرورهای پراکسی و دستگاههای دروازه اینترنتی میتوانند محتوای صفحه را بررسی کنند و بر اساس نوع محتوایی که کاربر درخواست کرده است، محتوا را رد کرده یا اجازه ورود به شبکه را بدهند.

■ Malware inspection: همانطور که قبلاً اشاره شد، تعدادی از محصولات دروازه اینترنتی نه تنها محتوای صفحه وب را برای مشاهده نامناسب بودن آن بررسی میکنند، بلکه وجود بدافزار در محتوا را نیز بررسی میکنند.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟