برای مطالعه بخش قبل روی این آدرس کلیک کنید.

شناسایی ماشین سرکش

بخشی از کار نظارت بر محیط شبکه شما، نظارت بر شبکه با هدف شناسایی ماشینها و دستگاههایی است که در اصطلاح بهآنها سرکش (Rogue) میگویند. ماشین سرکش، ماشینی است که به شبکه متصل شده، اما به آن تعلق ندارد. دلایل مختلفی وجود دارد که چرا یک فرد ممکن است چنین سیستم یا دستگاهی را به شبکه متصل کند. ممکن است شخصی سیستمی که یک نرمافزار شنودکننده روی آن قرار دارد را به شبکه متصل کند تا بتواند اطلاعات محرمانه مانند رمزهای عبور که در شبکه از طرف کلاینتها برای سرور مرکزی ارسال میشوند را شنود کند. نمونهای از دستگاه سرکش، روتر بیسیمی است که توسط کارمندی به دور از چشم متخصصان فناوری اطلاعات به شبکه متصل شده است.

اگرچه ایمن کردن زیرساخت شبکه و استفاده از ویژگیهایی مانند امنیت پورت در سوئیچ شبکه باید احتمال اتصال یک سیستم یا دستگاه سرکش به شبکه را کاهش دهد، اما مهم است که اطمینان حاصل کنید که نظارت دقیقی بر سیستمها و دستگاههایی دارید که به شبکه متصل هستند. هنگامی که دستگاه غیرمجاز متصل به شبکه را شناسایی کردید، باید فوراً پورت سوئیچ که دستگاه از آن استفاده میکند را غیر فعال کنید و سپس سیستم یا دستگاه سرکش را بررسی کنید.

ابزارهایی برای ایمنتر کردن سامانهها

اکنون که با برخی از تکنیکهای رایج برای کنترل افرادی که قادر به اتصال و دسترسی به شبکه هستند آشنا شدهاید، در ادامه به معرفی برخی از ابزارهای رایجی میپردازیم که برای ایمنتر کردن یک سیستم در دسترس قرار دارند. برای آزمون گواهینامه سکیوریتیپلاس باید با این مفاهیم آشنا باشید، زیرا سوالاتی در ارتباط با آنها در آزمون مطرح میشود.

Group Policies

اولین ابزار مهم برای ایمنسازی یک سیستم ویندوزی Group Policy نام دارد. یکی از ویژگیهای اصلی ویندوز که به مدیر شبکه اجازه میدهد تا ویژگیهای مختلف در ویندوز را فعال یا غیرفعال کند. بهطور مثال، عضویت در گروه، سرویسهای در حال اجرا، سیاستهای رمز عبور و محدودیتهای دسکتاپ مثل اینکه آیا کاربر باید به دستور run دسترسی داشته باشد یا خیر توسط این مولفه ویندوز قابل کنترل هستند.

خطمشیهای Group Policies را میتوان در سیستم محلی پیکربندی کرد (سیستمی که مدیر در حال پیکربندی است) یا میتوان به صورت مرکزی در دامنه Active Directory پیکربندی کرد، به این معنا که تنظیمات برای گروهی از سیستمها و کاربران در هنگام ورود بعدی به سیستم یا راهاندازی مجدد سیستم اعمال شوند.

برای پیکربندی خطمشیهای گروه در یک سیستم منفرد، روی دکمه Start کلیک کنید و سپس mmc (برای کنسول مدیریت مایکروسافت) را تایپ کنید. پس از ورود به MMC، گزینه File و سپس Add/Remove Snap-In را انتخاب کنید. هنگامی که در کادر محاورهای افزودن یا حذف Snap-In فهرستی از اسنپاینها را مشاهده کردید، در کادر Add or Remove Snap-Ins گزینه Group Policy Object Editor را انتخاب کنید و Add را کلیک کنید تا گزینه انتخاب شده به فهرست اسنپاینهای انتخاب شده منتقل شود. روی دکمه Finish کلیک کنید تا انتخاب نهایی شده و در انتها روی OK کلیک کنید. اکنون آماده پیکربندی سیاستهای گروه محلی در سیستم هستید.

خطمشیهای گروه به دو دسته تقسیم میشوند: تنظیمات computer و تنظیمات User. تنظیمات کامپیوتر بدون توجه به اینکه چه کسی وارد سیستم شده است برای دستگاه اعمال میشود، در حالی که تنظیمات کاربر برای حساب کاربری اعمال میشود. برای خلاصه کردن تفاوت بین این دو، باید بگوییم تنظیمات کاربر معمولاً شامل راههایی برای محدود کردن تنظیمات دسکتاپ است، در حالی که تنظیمات رایانه به شما امکان میدهد سیستم را با خطمشیهای رمز عبور، با غیرفعال کردن سرویسها و با محدودیتهای نرمافزاری ایمنتر کنید.

در زیر شرح مختصری از برخی از خطمشیهای رایج موجود در بخش پیکربندی رایانه از مولفه Group Policies را مشاهده میکنید:

■ Windows Settings | Scripts (Startup/Shutdown): در این خطمشی، میتوانید یک اسکریپت راهاندازی را برای زمانی که رایانه برای اولین بار بوت میشود یا یک اسکریپت خاموش کردن را برای زمانی که رایانه خاموش میشود پیکربندی کنید.

■ Security Settings | Account Policies: این خطمشی به شما امکان میدهد سیاستهای مربوط به حسابهای کاربری مانند قفل کردن حساب و سیاستهای رمز عبور را پیکربندی کنید.

■ Security Settings | Local Policies: خطمشی بسیار مهمی است که به ایمنتر کردن سیستم کمک میکند. در این بخش میتوانید امتیازات کاربر سیستم، حسابرسی و سایر تنظیمات امنیتی مانند ایجاد بنر ورود را پیکربندی کنید.

■ Security Settings | Windows Firewall with Advanced Security: این خطمشی به شما امکان میدهد ویژگی فایروال ویندوز را پیکربندی کنید.

■ Security Settings | Software Restriction Policies: این خطمشی به شما اجازه میدهد تا پیکربندی کنید چه نرمافزاری مجاز است روی سیستم اجرا شود.

■ Security Settings | Advanced Audit Policy Configuration: این خطمشی به شما امکان کنترل بیشتر بر ممیزی سیستم و انواع رویدادهایی را میدهد که میخواهید حسابرسی کنید.

در زیر برخی از خط مشیهای محبوب موجود در تنظیمات پیکربندی کاربر (User) که در Group Policies اهمیت بیشتری دارند را بررسی میکنیم:

■ Windows Settings | Scripts (Logon/Logoff): این خطمشی برای پیکربندی اسکریپتهایی استفاده میشود که وقتی کاربر وارد یا خارج میشود اجرا میشوند.

■ Windows Settings | Internet Explorer Maintenance: این خطمشی برای پیکربندی تنظیمات در اینترنت اکسپلورر مانند لیست علاقهمندیها یا صفحهاصلی پیشفرض استفاده میشود که دیگر به ندرت از آن استفاده میشود.

■ Administrative Templates | Control Panel: این خطمشی به شما اجازه میدهد تا ویژگیهای کنترل پنل را در ویندوز فعال یا غیرفعال کنید. مزیت در اینجا، این است که با غیرفعال کردن مولفها در کنترل پنل، میتوانید کاربران را از اعمال تغییرات در سیستم باز دارید.

■ Administrative Templates | Desktop: خطمشی فوق به شما اجازه میدهد تا کنترل کنید چه آیکونهایی مثل My Computer، Internet Explorer و My Documents در دسکتاپ نشان داده شوند.

■ Administrative Templates | Start Menu and Taskbar: خطمشی فوق به شما امکان میدهد مواردی را که میتوانند در منوی استارت ظاهر شوند مانند دستور Run و فرمان جستوجو کنترل کنید.

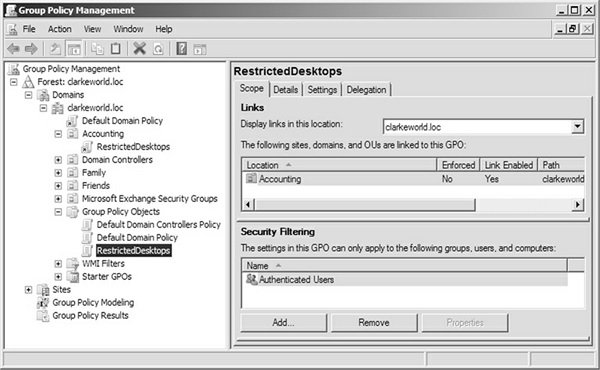

اگر میخواهید خطمشیها را برای همه سیستمهای موجود در شبکه تغییر دهید، میتوانید یک خطمشی گروهی را در سطح دامنه پیکربندی کنید. همچنین، میتوانید یک خطمشی گروهی را روی یک واحد سازمانی خاص (OU) در Active Directory پیکربندی کنید تا این خطمشی فقط برای رایانهها یا کاربران داخل یک OU خاص اعمال شود. بهطور مثال، فرض کنید تام مدیر محلی تمام رایانههای بخش حسابداری است. شما میتوانید یک خطمشی گروهی را در واحد حسابداری OU پیکربندی کنید تا تام به گروه مدیران سیستمهای حسابداری متصل شود. راهکار فوق شما را از رفتن به هر سیستم در بخش حسابداری و قرار دادن Tom در گروه Administrators به صورت دستی نجات میدهد. شکل زیر استفاده از Group Policy Management Console را برای پیکربندی خطمشیها در Active Directory نشان میدهد.

الگوهای امنیتی

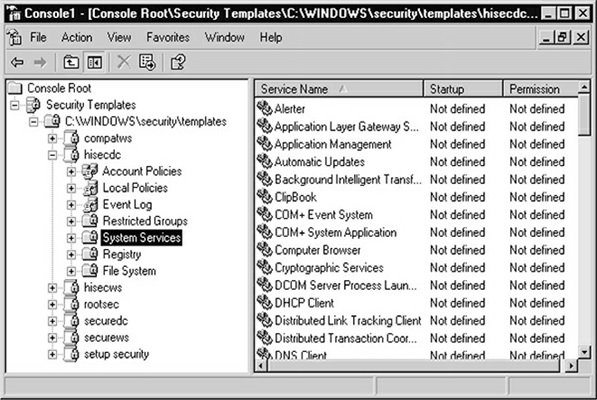

یکی دیگر از ویژگیهای محبوب ویندوز که به شما امکان میدهد چند سیستم را در زمان کوتاهی ایمن کنید، ویژگی Security Templates است. ویژگی قالبهای امنیتی فایلهای متنی هستند که ایجاد میکنید و تنظیمات خطمشی را در آنها قرار میدهید. مزیت یک قالب امنیتی این است که پس از پیکربندی قالب، میتوان آنرا به سیاستهای گروهی یک سیستم محلی یا به Active Directory وارد کرد. شما میتوانید با استفاده از Snap-in Security Templates در MMC، الگوی امنیتی ایجاد کنید. پس از ایجاد الگو، میتوانید تنظیمات خطمشی را در قالب تغییر دهید و سپس فایل را ذخیره کنید.

هنگامی که قالب را پیکربندی کردید، میتوانید با استفاده از ویرایشگر شیء Group Policy یا با وارد کردن خطمشی به Active Directory با استفاده از ویرایشگر مدیریت خطمشی گروه، آن الگو را در خطمشی گروه محلی اعمال کنید. الگوهای امنیتی روشی عالی برای اطمینان از اعمال تنظیمات امنیتی در گروهی از سرورهای مشابه، مانند سرورهای وب شرکت هستند.

ایجاد یک الگوی امنیتی

در این تمرین شما یک قالب امنیتی ایجاد میکنید و سپس آن الگو را در سیاست امنیتی محلی یک سیستم ویندوز اعمال میکنید.

1. مطمئن شوید که ماشینهای مجازی ServerA و Windows 10 در حال اجرا هستند.

2. به ماشین مجازی ویندوز 10 بروید.

3. یک MMC سفارشی ایجاد کنید و قالبهای امنیتی را بارگیری کنید:

آ. در شروع

در کارد جستوجو MMC را تایپ کنید. روی mmc.exe در نتایج جستجو کلیک راست کرده و Run As Administrator را انتخاب کنید. بر روی Yes کلیک کنید تا به برنامه اجازه دهید تغییراتی در سیستم شما ایجاد کند.

ب File | Add/Remove Snap-in را انتخاب کنید.

ج روی افزودن کلیک کنید.

د Snap-in Templates امنیتی را پیدا کرده و آن را به لیست Selected Snap-ins اضافه کنید.

ه. برای بازگشت به MMC روی Close و سپس OK کلیک کنید.

4. گره Security Templates را در سمت چپ باز کنید و به پوشهای که قالبهای امنیتی را در آن قرار میدهید، دقت کنید.

5. پوشه را باز کنید (به احتمال زیاد با C:\Users شروع میشود) در سمت چپ و سپس پوشه را انتخاب کنید.

6. روی پوشه templates کلیک راست کرده و New Template را انتخاب کنید. یک قالب به نام Company_Policy ایجاد کنید.

7. گزینههای خطمشی زیر را در الگوی امنیتی تنظیم کنید:

آ. تنظیمات خطمشی رمز عبور:

ب تنظیمات خطمشی قفل حساب:

ج تنظیمات خطمشی گزینههای امنیتی:

8. پس از پیکربندی تنظیمات در الگو، روی الگو کلیک راست کرده و گزینه Save را انتخاب کنید.

وارد کردن قالب به سیستم محلی

9. برای وارد کردن الگو به سیستم محلی خود، Local Security Policy Console را از Administrative Tools اجرا کنید.

10. در گوشه بالا سمت چپ روی تنظیمات امنیتی کلیک راست کرده و Import Policy را انتخاب کنید. این به شما امکان میدهد یک الگوی امنیتی را برای وارد کردن تنظیمات انتخاب کنید. الگوی امنیتی خود را مرور کنید و آنرا به عنوان الگو وارد کنید.

11. پس از وارد کردن الگو، تنظیمات مربوط به خطمشی امنیتی محلی را تأیید کنید تا مطمئن شوید تنظیمات الگو اعمال شدهاند.

12. برای بازخوانی خطمشی، gpupdate /force را در خط فرمان تایپ کنید.

13. به عنوان کاربر adminguy از سیستم خارج شوید و دوباره وارد شوید. آیا پیغام جدیدی دریافت میکنید؟

مدیریت وصلهها

همانگونه که قبلاً بحث شد، اعمال وصلهها در سیستمها جنبه تاثیر مهمی در ایمنسازی سامانهها دارد. هنگامی که فروشندگان نرمافزار از آسیبپذیریهای نرمافزار خود مطلع میشوند، از طریق انتشار وصلهها، سعی میکنند باگها را برطرف کنند. اگر برنامهای برای وصله کردن سیستمها نداشته باشید، آسیبپذیریهایی که ممکن است هکرها از آنها استفاده کنند در سامانهها باقی خواهند ماند.

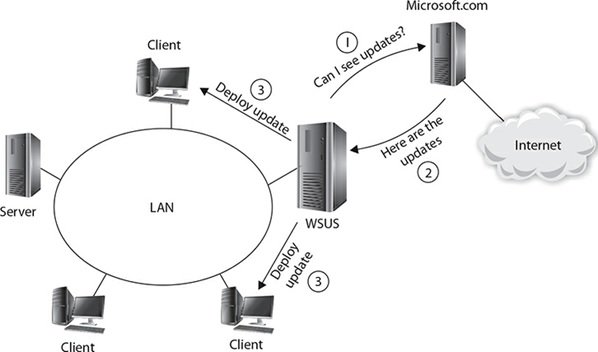

مهم است که به جای اجرای ساده بهروزرسانی ویندوز در هر سیستم، یک استراتژی وصله را آماده کنید. میتوانید از نرمافزارهایی مانند Windows Server Update Services برای دانلود، بررسی و استقرار وصلهها از یک سرور مرکزی استفاده کنید.

روشی که WSUS بر مبنای آن کار میکند به این صورت است که اجازه میدهد محصولاتی که میخواهید وصلههایی برای آنها دریافت کنید را انتخاب کنید و سپس لیستی از وصلههای ارائه شده برای آن محصولات را دریافت کنید. هنگامی که یک وصله از سایت بهروزرسانی مایکروسافت دانلود شد، میتوانید آنرا تأیید و انتخاب کنید که این وصله در گروهی از سیستمها نصب شود. همانطور که قبلاً ذکر شد، شما معمولاً وصله را ابتدا روی گروهی از سیستمهای آزمایشی اعمال میکنید و سپس اگر به نظر رسید که وصله مشکلی برای سیستم ایجاد نمیکند، میتوانید آنرا در گروهی از سیستمهای تولیدی مستقر کنید.

پیکربندی یک خط پایه امنیتی

خط پایه امنیتی یک پیکربندی استاندارد است که توسط شرکت برای نوع خاصی از سیستمها یا دستگاههایی که باید امنیت بالایی داشته باشند تعریف میشود. این پیکربندی استاندارد برای تمامی سیستمها اجرایی میشود تا نیازهای امنیتی مدنظر شرکت را پاسخ دهد.

هر گونه تغییر در یک سیستم پس از اجرای خط پایه امنیتی سیستم باید از فیلتر مدیریت عبور کرده و در ادامه اجرایی شود. اگر تغییری در سیستمی ایجاد میکنید که خط پایه امنیتی برای آن اعمال شده است، مهم است که سیستم را پس از تغییر ارزیابی کنید تا مطمئن شوید که وضعیت امنیتی سیستم را تحت تأثیر قرار نداده است. به عنوان مثال، مطمئن شوید که پس از ایجاد تغییر در سیستم توسط مدیر، این تغییر پورتی را در سیستم باز نکرده است یا نرمافزاری را نصب نکرده است که سیستم را در برابر حملات سرریز بافر آسیبپذیر کند. هر دوی این نتایج غیرمنتظره میتوانند باعث به خطر افتادن سیستم شوند و وضعیت امنیتی سیستم را از امن به ناامن تغییر دهند.

احتمالاً برای انواع مختلف سیستمها و دستگاههای موجود در شبکه، خط پایه امنیتی مختلفی خواهید داشت. بهعنوان مثال، خط پایه امنیتی یک وب سرور در DMZ (منطقه غیرنظامی) بسیار سختگیرانهتر از خط پایه امنیتی یک سیستم داخلی در LAN خواهد بود. البته دقت کنید که این حرف به معنای آن نیست که هیچگونه کاری برای ایمنسازی سیستمهای داخلی انجام ندهید، بلکه منظور این است که خطمشیها پایه در ارتباط با محیطها و سامانههای حساس تفاوتهایی با یکدیگر دارند. برخی سختگیرانهتر هستند، به ویژه در ارتباط با DMZ و برخی ملایمتر هستند.

خط پایه امنیتی برای هر نوع سیستم باید به درستی مستند شده باشد. مراحل پیادهسازی خط پایه امنیتی باید به دقت و قبل از توزیع توسط مدیران امنیتی آزمایش شوند. این مستندات شامل مراحل دقیق پیادهسازی خط پایه امنیتی است.

همانطور که قبلا ذکر شد، خطوط پایه امنیتی مستنداتی هستند که کمک میکند افرادی که قصد پیکربندی سیستم خاصی در شبکه را دارند با نگاه کردن به مستندات، بدانند که چگونه باید سیستم را پیکربندی کنند که همسو با خط پایه امنیتی باشد. اسناد پایه امنیتی ممکن است حاوی موارد زیر باشد:

■ الزامات امنیت فیزیکی برای نوع سیستم

■ الزامات اتصال به شبکه

■ تنظیمات پیکربندی برای کمک به ایمن سازی سیستم

■ الزامات وصله

الزامات پیکربندی یک خط مبنا ممکن است شامل تعدادی از مراحل پیکربندی سیستم عامل یا برنامههای کاربردی باشند که برای برآورده کردن استانداردهای مدنظر شرکت و ایمنسازی سامانهها تعریف شدهاند. موارد زیر نمونههایی از برخی از الزامات پیکربندی هستند که باید در نظر گرفته شوند:

■ File System: همه سیستمهای ویندوزی امروزی باید از سیستم فایل فناوری جدید (NTFS) بهجای سیستمهای فایل FAT/FAT32 استفاده کنند، زیرا NTFS دارای ویژگیهایی مانند مجوزها، رمزگذاری، سهمیهها و خدمات حسابرسی است.

■ Permissions: پوشههای روی درایوهای هارد دیسک باید به درستی ایمن شوند. این نه تنها اطلاعات ذخیره شده در سیستم را شامل میشود، بلکه فهرست راهنمای ویندوز و فهرست فایلهای برنامه را نیز شامل میشود.

■ Services: مطمئن شوید که فقط سرویسهای مورد نیاز در سیستم اجرا میشوند.

■ Network Connection: مطمئن شوید که سیستمهای به بخشهای درستی از شبکه متصل هستند. این مورد بیشتر در ارتباط با مفاهیمی مثل VLAN صادق است.

■ Protocols: مطمئن شوید که فقط پروتکلهای مورد نیاز در یک سیستم یا دستگاه اجرا میشوند.

■ Firewall rule: مطمئن شوید که قواعد فایروال در یک سیستم به درستی برای محافظت از سیستم در برابر ترافیک ناخواسته تعریف شدهاند.

■ Storage Encryption: بررسی کنید که آیا باید اطلاعات را در فضای ذخیرهسازی رمزگذاری کنید. به بیان دقیقتر، رمزنگاری باید در سطح سیستم فایلی باشد یا باید اطلاعات حساس در پایگاه داده نیز رمزنگاری شوند.

■ Encryption of communication: مطمئن شوید که دادههایی که در شبکه انتقال پیدا میکنند رمزگذاری شوند.

■ Patching: مطمئن شوید که سیستمها به درستی وصله شدهاند و همواره جدیدترین وصلهها را دریافت میکنید. این موضوع برای سرورهای عمومی در DMZ مهم است، زیرا گاهی اوقات پس از استقرار وصله کردن آنها به دست فراموشی سپرده میشود.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

- تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟