اسکن آسیبپذیری خارجی چیست؟

اجرای یک اسکن امنیتی با هدف شناسایی آسیبپذیریها این اطمینان خاطر را میدهد که زیرساختهای ارتباطی دارای هیچ گونه آسیبپذیری (دستکم آسیبپذیریهای شناسایی شده) نیستند. اسکن آسیبپذیری خارجی، آزمایشی است که نشان میدهد هکرها چگونه قادر به مشاهده شبکه یک سازمان هستند. این اسکنها عمدتا آدرسهای آیپی مرتبط با شبکه را هدف قرار میدهند و نقاط ضعف، مکانیزمهای دفاعی همچون دیوارهای آتش، سامانههای تشخیص نفوذ و مکانیزمهای به کار گرفته شده در برنامهها برای مقابله با تهدیدات خارجی را بررسی میکنند. آسیبپذیری رخنههای خارجی نشان میدهند که چگونه هکرها در مواجه با ضعفها قادر به بهرهبرداری از آسیبپذیریها با هدف ورود به شبکه سازمانی هستند. اجرای یک اسکن آسیبپذیری خارجی نشان میدهد که سامانهها آسیبپذیر هستند، پیکربندی اشتباه عامل بروز مشکلات شده یا فعال کردن سرویسهای خارجی رخنههایی را پدید آورده است. به عبارت دیگر یک اسکن آسیبپذیری خارجی شکافهایی در دفاع محیطی شبکه شما نشان میدهد که از حملات سایبری برای نقض شبکه شما استفاده میکند. اسکن همچنین اطلاعاتی در ارتباط با بهروزرسانی رخنهها و محافظت از نرمافزارها و سامانهها در برابر تهدیدات ارائه میکند.

چگونه جرمشناسی دیجیتالی انجام میشود؟

برای آنکه یک شناخته اولیه در ارتباط با مبحث جرمشناسی دیجیتالی بهدست آورید، در این بخش از مقاله چگونگی انجام اینکار با سیستمعامل کالی لینوکس را نشان میدهیم. توزیع کالی لینوکس ابزارهای جرمشناسی متنوعی در خود جای داده است، البته برخی از این ابزارها در کالی لینوکس قرار ندارند و به عنوان ابزارهای ثالث توسط کارشناسان امنیتی استفاده میشوند. در این بخش تمرکز ما روی ابزارهای موجود در کالی لینوکس است. ابتدا سیستمعامل را اجرا کنید و به مسیر Kali linux -> Forensics بروید ابزارهای جرمشناسی کالی لینوکس به شرح زیر گروهبندی شدهاند:

Anti-Virus Forensic Tools

Digital Anti-Forensic Tools

Digital Forensics

Forensic Analysis Tools

Forensic Craving Tools

Forensic Hashing Tools

Forensic Imaging Tools

Forensic Suites

Network Forensics

Password Forensics Tools

PDF Forensic Tools

RAM Forensic Tools

هر یک از ابزارهای فوق برای کاربردهای خاصی استفاده میشوند، هرچند در حالت کلی عملکرد آنها شبیه به یکدیگر است.

ابزارهای جرمشناسی تجاری

شرکتهای مختلفی ابزارهای جرمشناسی تجاری را روانه بازار کردهاند. با اینحال دو ابزار EnCase و Forensic ToolKit محبوبتر از سایر ابزارها هستند، زیرا در ارتباط قابلیت استفاده در ارتباط با تحقیقات مختلف را دارند و به کارشناسان امکان مدیریت فایلها و گزارشگیری کارآمدتر را میدهند. همانگونه که اشاره شد اولین قدم در جرمشناسی دیجیتالی بهدست آوردن شواهد است. جمعآوری شواهد باید به شکلی باشد که جنبه قانونی داشته باشد و امکان ارائه آنها در دادگاه فراهم باشد. اگر این مرحله به درستی انجام نشود، هیچیک از تلاشهای بعدی قابل استناد نخواهند بود. قبل از انجام فعالیتهای آتی پیشنهاد میکنم از سیستمعامل و برنامههای کاربردی نسخه پشتیبان تهدید کنید تا در صورت لزوم به دادههای اصلی دسترسی داشته باشید. گاهی اوقت یک کپی ساده از اطلاعات برای متخصصان امنیتی کافی است و آنها به یک کپی دقیق بیتبهبیت از اطلاعات هارددیسک و حافظه اصلی نیاز دارند. قبل از تهیه نسخه پشتیبان از اصالت نرمافزاری که استفاده میکنید اطمینان حاصل کنید، زیرا برخی از نرمافزارها ممکن است در تهیه نسخه پشتیبان تغییراتی اعمال کنند که باعث میشود نسخه تهیه شده قابلیت ارائه به مجامع قضایی را نداشته باشد.

دستور DD

هر یک از توزیعهای لینوکسی دستوری بهنام dd سرنام disk-to-disk دارند. برای آنکه بتوانید یک کپی بیتبهبیت از فایلها، درایوها یا پارتیشنها تهیه کنید، بهتر است از دستور dd استفاده کنید. ترکیب نحوی دستور فوق به شرح زیر است:

dd if=<source> of=<destination> bs=<byte size>

بهطور مثال، دستور زیر یک کپی بیتبهبیت از sda2 و sdb2 با ظرفیت512 بایت تهیه میکند.

dd if=/dev/sda2 of=/dev/sdb2 bs=512

دستور DD سوییچهای مختلفی دارد، با اینحال اغلب سرپرستان شبکه از سوییچ noerror استفاده میکنند. زمانیکه از سوییچ فوق استفاده میکنید، فرمان dd اگر خطایی پیدا کند، عملیات را متوقف نمیکند. بنابراین برای اجرا دقیقتر دستور dd با هدف پشتیبانگیری پیشنهاد میکنم از فرمان زیر استفاده کنید:

dd if=/dev/sda2 of=/dev/sdb2 bs=512 noerror

برخی از توزیعهای لینوکسی دستور dd را توسعه دادهاند و قابلیتهای کاربردی به آن اضافه کردهاند تا فرآیند پشتیبانگیری از سامانههای آسیبدیده به شکل دقیقتری انجام شود. در کالی لینوکس نسخهای از ابزار dd در دسترس کاربران قرار دارد که توسط دپارتمان Defense’s Digital Computer Forensics Laboratory توسعه داده شده و dcfldd نام دارد.

Hashing

یکی از مهمترین وظایف متخصصان جرمشناسی دیجیتالی حصول اطمینان از ساخت درست نسخه پشتیبان است. به بیان دقیقتر، باید اطمینان حاصل کنید که نسخه تهیه شده بدون تغییر آماده شود. هش کردن (Hashing) رویکرد رمزنگاری یک طرفه است که خروجی یکتا تولید میکند. فرآیند هش به این دلیل انجام میشود تا اطمینان حاصل شود هیچگونه تغییری در محتوای اصلی به وجود نمیآید. در این حالت اگر تنها یک بیت از محتوای اصلی تغییر کند، هش نیز تغییر پیدا میکند. به احتمال زیاد زمانی که یک نرمافزار یا یک بازی را دانلود میکنید یک پوشه هش md5 همراه با آنها قرار داده شده است. شما میتوانید از پوشه فوق برای اطمینان از این موضوع که نرمافزار توسط فرد دیگری دستکاری نشده استفاده کنید.

هش راهکاری برای تضمین یکپارچگی

محبوبترین الگوریتمهای هش SHA، SHA1، MD5 و SHA512 هستند. در زمان ساخت نسخه پشتیبان با استفاده از ابزارdcfldd یا هر ابزار دیگری امکان بهکارگیری این الگوریتمها فراهم است.

اجرای dcfldd

برای اجرای ابزار فوق به مسیر Kali Linux -> Forensics -> Forensic Imaging Tools -> dcfldd بروید .

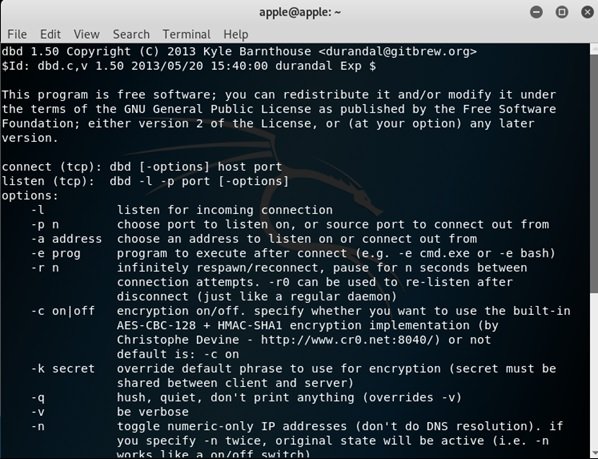

زمانی که ابزار فوق را اجرا میکنید، پنجرهای همانند شکل زیر مشاهده میکنید.

اگر قادر به پیدا کردن ابزار فوق در کالی لینوکس نیستید، به احتمال زیاد باید آنرا نصب کنید. برای انجام اینکار پنجره ترمینال را باز کنید و فرمان زیر را اجرا کنید.

sudo apt-get install dcfldd

با اجرای فرمان بالا، ابزار فوق روی سیستم نصب شده و آماده استفاده است.

نامگذاریهای هارددرایو لینوکس

اگر از ابزار dcfldd در یک محیط جرمشناسی استفاده کنید، به احتمال زیاد از گزینهLive CD استفاده میکنید. به عبارت دقیقتر، از یک نسخه آماده بهکار و نصب شده کالی لینوکس استفاده میکنید. با توجه به اینکه کالی لینکس را روی یک ماشین مجازی اجرا میکنیم در نظر داریم ایمیج یا نسخه پشتیبانی از هارددیسک مجازی تهیه کرده و روی یک رسانه خارجی ذخیرهسازی کنیم. به همین دلیل باید با فرآیند نامگذاری راهانداز هارددیسک آشنا باشید. لینوکس همانند ویندوز درایوها را با یک حرف نامگذاری نمیکند. یکی از رایجترین روشهایی که برای نامگذاری هارددرایوهای IDE یا E-IDE استفاده میشود hd است. در این حالت اولین هارد hda، هارد دوم hdb و به این ترتیب نامگذاری میشوند. همچنین هارددرایوهای SCSI نیز با کلیدواژه sd مشخص شده و از نامهای sda، sdb، sdc و.... برای نامگذاری آنها استفاده میشود. همچنین به این نکته دقت کنید که لینوکس هارددیسکهای ساتا را به نام درایوهای SCSI میشناسد. در نتیجه هارددیسکهای ساتا sda، sdb، sdc نامگذاری میشوند. اگر هارددیسک پارتیشنبندی شده باشد، پارتیشن اول sda1 و پارتیشن دوم sda2 نامگذاری میشود.

تهیه ایمیج یا همان نسخه پشتیبان

در این مرحله آماده هستید یک نسخه پشتیبان بیتبهبیت از هارددیسک آماده کرده و از الگوریتم MD5 برای تضمین اصالت آن استفاده کنیم. برای انجام اینکار از فرمان زیر استفاده میکنیم:

dcfldd if=/dev/sda hash=md5 of=/media/diskimage.dd bs=512 noerror

ترکیب نحوی فرمان فوق به شرح زیر است:

If=/dev/sda: دستگاه ورودی است که در مثال ما /dev/sda است.

Hash=md5: سوییچ فوق هش md5 را برای ایمیج ما ایجاد میکند تا نشان دهد نسخه پشتیبان بدون تغییر با نسخه اصلی ساخته شده است.

Of=/media/diskimage.dd: فایلی است که ایمیج در آن ذخیرهسازی میشود.

bs=512: نشان میدهد که در نظر داریم 512 بایت در هر لحظه انقتل دهیم.

Noerror= اعلام میدارد در صورت مشاهده هرگونه خطایی عملیات ادامه پیدا کند.

در روش فوق یک ایمیج بیتبهبیت از هارددیسک ایجاد شده و تحت نام diskimage.dd برای هارددیسک خارجی ارسال میشود. کاری که انجام دادید اولین مرحله جرمشناسی است. اکنون یک ایمیج و یک هش برای انجام فعالیتهای بعدی در اختیار دارید. در مرحله بعد باید با استفاده از ابزارهای تخصصی به دنبال جمعآوری شواهد باشید.

سایر ابزارهای در دسترس برای تهیه ایمیج

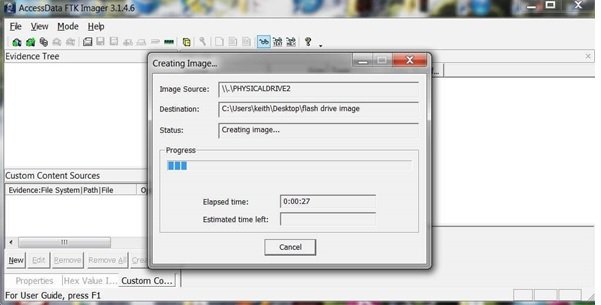

ابزارهای مختلفی در کالی لینوکس برای انجام اینکار وجود دارند که همه آنها کار یکسانی را انجام میدهند و تنها تفاوت آنها در ارائه ویژگیهای کاربردی است. در دنیای خارج از سیستمعاملی کالی لینوکس نیز ابزارهای تجاری مختلفی در دسترس هستند که محبوبترین آنها Forensic Tool Kit است. در تصویر زیر مشاهده میکنید که چگونه از نسخه دارای رابط کاربری گرافیکی ابزار FTK Imager میتوان برای تهیه یک ایمیج بیت به بیت استفاده کرد.

ابزارهایی که در این مطلب به شما معرفی کردیمف اجازه میدهند اطلاعات موردنیاز را جمعآوری کنید و با تجزیه و تحلیل آنها بتوانید شواهد محکمی به دادگاه ارائه کنید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟