آیفون بهواسطه ویژگیهای منحصر به فردش همواره در کانون توجه کاربران، کارشناسان امنیتی و البته هکرها قرار دارد. گزارشی که بهتازگی منتشر شده است نشان میدهد میزان فروش گوشیهای هوشمند شرکت اپل در سه ماه منتهی به سال 2016 میلادی نزدیک به 18.3 میلیون بوده است. آیفون در حالی در ژانویه 2017 به دهمین سالگرد تولد خود وارد شد که به عقیده بسیاری از کارشناسان فراتر از یک گوشی هوشمند است. این محصول دوستداشتنی دنیایی از اتفاقات را پشت سر گذاشته است. این دستگاه در کانون بحثهای سیاسی، رسوایی افراد مشهور و بحث و جدلهای اپل با پلیس فدرال قرار داشته است. آیفون بهلطف قدرت منحصر به فرد خود موفق شده است هکرهایی با ایدئولوژیهای مختلف، پیمانکاران وابسته به نهادهای دولتی و حتی کلاهسفیدهایی را که به اپل در شناسایی رخنهها کمک میکنند، بهسمت خود جذب کند. بر همین اساس، سایت فوربس به مناسبت تولد ده سالگی این دستگاه 10 مورد از برترین هکهایی که تاکنون آیفون را تحت تأثیر خود قرار دادهاند، مورد بررسی قرار داده است.

تیراندازی در سن برنادینو کالیفرنیا

تقریباً یک سال پیش بود که سید رضوان فاروق به دفتر کارفرمای خود در منطقه سن برناردینو در کالیفرنیا رفت و به فاصله کوتاهی 14 نفر را به قتل رساند. در جریان این تراژدی تأسفبار یکی از بزرگترین رخدادهای تاریخ در ارتباط با حفظ حریم خصوصی رقم زده شد. پلیس فدرال بهمنظور بازیابی شواهد احتمالی اپل را ملزم ساخت تا قفل آیفون 5C فاروق را باز کند. هنگامی که اپل در اوایل سال 2016 میلادی این درخواست را رد کرد، کشمکشی حقوقی طولانی میان جیمز کامی رییس افبیآی و تیم کوک مدیرعامل غول فناوری اپل شکل گرفت. در آن زمان اپل از سوی شرکتهای بزرگ دره سیلیکون همچون گوگل و آمازون مورد حمایت قرار گرفت، در حالی که پلیس فدرال از سوی افرادی همچون دونالد ترامپ کاندیدای آن زمان حمایت میشد.

این گروه بر این باور بودند که امنیت کشور بر امنیت اطلاعات شخصی کاربران ارجحیت دارد. پلیس فدرال سرانجام اعلام کرد قادر نیست گذرواژه دستگاه قاتل را باز کند و بر همین اساس بهسراغ پیمانکاران رفت تا این آیفون را هک کنند. در آن زمان بهدرستی مشخص نبود آیا پلیس فدرال موفق شده است قفل دستگاه را باز کند یا خیر، اما مقامات مربوطه اعلام کردند سرانجام موفق شدهاند با ابزار ویژهای به اطلاعات درون آیفون دست پیدا کند. در آن زمان دولت با توجه به درخواستهای کاربران و با استناد به قانون دسترسی آزادانه به اطلاعات گزارشی 100 صفحهای در ارتباط با این حادثه منتشر کرد، اما هیچگاه به این موضوع اشاره نکرد که قفل آیفون را چگونه شکسته است. شرکتی که توانسته بود قفل آیفون را بشکند، بیش از 1.3 میلیون دلار از دولت دستمزد دریافت کرده بود. آیفون در آن زمان بهواسطه یک آسیبپذیری هک شده بود. اما این تمام ماجرا نیست. در اواسط فوریه سال جاری میلادی (2017) شرکت Cellebrite که این ابزار را در اختیار پلیس فدرال قرار داده بود، مورد نفوذ قرار گرفت. در این نفوذ هکرها موفق شدند ابزار طراحی شده توسط این شرکت را به سرقت ببرند.

بدافزاری که جاسوسی میکرد

در آگوست 2016 پژوهشگران Citizen Lab در دانشگاه تورنتو موفق به شناسایی بدافزاری شدند که روی آیفون یکی از شهروندان امارت متحده عربی بهنام احمد منصور قرار گرفته بود. آنها در تحقیقات خود کشف کردند که عملکرد این بدافزار در نوع خود جالب توجه است. این بدافزار از زنجیرهای از سه آسیبپذیری موجود در iOS توأمان با یکدیگر استفاده میکند. این رویکرد در نوع خود بیسابقه بود. همچنین، سرعت عمل اپل در واکنش به این اتفاق نیز بسیار سریع بود. تنها ده روز پس از افشای گزارش Citizen Lab اپل هر سه رخنه افشا شده را ترمیم کرد. در آن زمان اعلام شد بدافزار فوق بهشکل بسیار پیچیدهای طراحی شده است و همین موضوع نشان میدهد طراحان ویژه و خاصی در پسزمینه طراحی آن قرار داشتهاند. بدافزار فوق در آن زمان سر و صداهای زیادی کرد.

رخنه یک میلیون دلاری

اگر تا به امروز زوایای پنهان و رازآلود زیادی در ارتباط با آیفون وجود داشت، اما رمزگشایی قفل آیفون و پرداخت دستمزد بسیار بالا از سوی پلیس فدرال نشان داد شناسایی رخنههای امنیتی در آیفون تا چه اندازه میتوانند ارزشمند باشند. همین موضوع باعث شد تا یک بازار آزاد برای آسیبپذیریهای آیفون شکل بگیرد و شرکتهای مختلف درصدد آن باشند تا بههر نحوی رخنهای را در این گوشی هوشمند شناسایی کنند. شرکت Zerodium نمونهای از این شرکتها است. این شرکت در اکتبر سال 2015 میلادی اعلام کرد به هر پژوهشگری که بتواند آسیبپذیرهای جدی و بحرانی را در iOS 9 کشف کند، آسیبپذیرهایی که دسترسی آزادانه به آیفون را امکانپذیر سازند، مبلغ یک میلیون دلار جایزه اعطا خواهد کرد. این شرکت درست یک ماه بعد اعلام کرد مبلغ یاد شده را پرداخت کرده است. در آن زمان بسیاری از کارشناسان کنجکاو بودند تا درباره آسیبپذیری شناسایی شده اطلاعاتی به دست آورند. اما چاوکی بکرار مدیرعامل این شرکت به خبرنگار سایت فوربس گفت: «اکسپلویت iOS در قالب یک قرارداد محرمانه به بخش ثالث فروخته شده است. مطابق با مفاد منعقد شده در این قرارداد امکان تشریح جزییات این آسیبپذیری مقدور نیست و تمام موارد مربوطه برای همیشه محرمانه خواهند بود.»

بکرار ادعا کرده است که تاکنون در چند نوبت این کار را انجام داده است. او در بخشی از صحبتهای خود گفته است: «از زمانی که برنامه پرداخت جایزه یک میلیون دلاری را به مرحله اجرا درآوردهایم، موفق شدهایم اکسپلویتهای میلیون دلاری را به فروش برسانیم. اما با توجه به اینکه بخشهای ثالث مبالغ سنگینی را بابت خرید این اکسپولیتها پرداخت میکنند، این امکان وجود ندارد تا این آسیبپذیریها را افشا کرده، به جزییات آنها اشاره کرده یا حتی نحوه شناسایی آنها را تشریح کنیم. اما همانند پرونده سن برناردینو آیفونهای اپل هنوز هم به این آسیبپذیریها آلوده هستند و امکان بهرهبرداری از آنها وجود دارد.»

تقلید و جعل اثر انگشت

پژوهشگران به دفعات نشان دادهاند که چگونه میتوان از مکانیسمهای احراز هویت مبتنی بر اثر انگشت با یک نمونه جعلی عبور کرد و به این شکل مکانیسمهایی همچون TouchID را فریب داد. سال گذشته، دکتر آنیل جین از دانشگاه ایالتی میشیگان با استفاده از یک اثر انگشت جعلی موفق شد مکانیسم احراز هویت مورد استفاده شرکت سامسونگ را فریب دهد. نکته جالب توجهی که در این زمینه وجود دارد این است که آنیل جین و تیم تحت سرپرستی او برای بهکارگیری فناوری و مواد مورد استفاده خود تنها 500 دلار هزینه کردند. اما در مقابل موفق شدند قفل گوشیهای هوشمندی همچون آیفون 6 را با استفاده از آن باز کنند. اما با توجه به اتفاقات اخیر، پلیس فدرال امریکا بهدنبال تصویب قانونی است که به این نهاد دولتی اجازه دهد زمانی که به فردی مضنون شد او را مجبور سازد تا قفل گوشی همراه خود را باز کند. در دسامبر سال گذشته میلادی (2016) در چند مورد پلیس با استناد به احکام دستگاه قضایی ایالات متحده کاربران را مجبور ساخت تا قفل گوشی هوشمند خود را باز کنند. در همان زمان یکی از قضات فلوریدا یک مرد مضنون به عکسبرداری از زنان را مجبور ساخت تا گذرواژه دستگاه خود را در اختیار دادگاه قرار دهد. اما به این نکته توجه داشته باشید که حتی با استفاده از یک دوربین قدرتمند و با کیفیت نیز میتوانید اثر انگشت را به روشهای دیگری جعل کنید.

جیلبریک کردن آیفونهای اورجینال

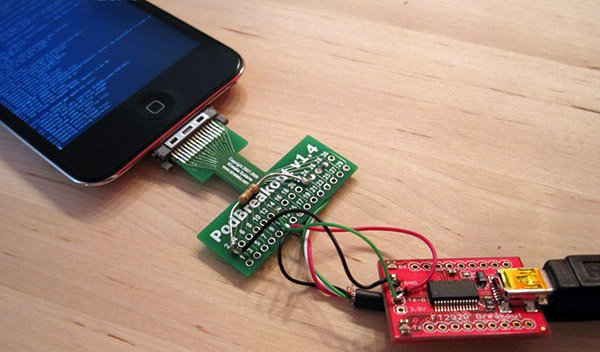

جیلبریک یکی از سادهترین راهکارها برای گذر از قفلهای امنیتی اپل است. در حالی که این روش قدیمی است، اما هکرها هنوز هم از آن استفاده میکنند. این مکانیسم هک نخستین بار چه زمانی مورد استفاده قرار گرفت؟ آن گونه که منابع خبری اعلام کردهاند، جاناتان زدزیارسکی کارشناس امنیتی که بهطور ویژه روی سیستمعامل iOS متمرکز بود، اولین فردی بود که در سال 2007 و با اسم مستعار NerveGas و با مشارکت گروهی از کاربران اینترنتی موفق شد آسیبپذیریهای مورد نیاز برای جیلبریک کردن آیفون را به دست آورد. او در نهایت موفق شد هک خود را تحت عنوان Dropbear به مرحله اجرا درآورد. همان گونه که در شکل 1 مشاهده میکنید، این کارشناس امنیتی نوشته بود کاربران بهسادگی میتوانند دستگاه خود را هک کنند. آنها باید دو فایل ویژه را در پوشه iPhoneDirectiry کپی کنند و در ادامه مراحل بعدی را پشت سر بگذارند.

شکل 1- جاناتان زدزیارسکی نخستین فردی بود که تکنیک جیلبریک کردن را مورد استفاده قرار داد.

او در ارتباط با این هک گفته بود: «کاربران بدون هیچگونه نگرانی قادر خواهند بود نرمافزارهای مورد نیاز خود را حذف یا اضافه کنند. البته لازم است به این نکته اشاره کنم که این شیوه هک ماحصل کاری گروهی بوده است. اما کاربرانی که در این راه به من کمک کردند از ترس اینکه ممکن است اپل از آنها شکایت کند، ترجیح دادند نام واقعیشان فاش نشود.»

Jailbreakme

در حالی که جیلبریک کردن آیفونها ممکن است مشکلاتی را برای مالکان این دستگاهها به وجود آورد، اما با این وجود بسیاری از کاربران علاقه دارند دستگاههای آیفون خود را جیلبریک کنند. این کار به آنها اجازه میدهد همانند همتایان خود در پلتفرم اندروید اختیار عمل بیشتری به دست آورند و دستگاه خود را آن گونه که تمایل دارند سفارشی کنند. همین موضوع انگیزه لازم را در اختیار هکرهای تازهکار و قدیمی قرار داده است تا بههر قیمتی که شده از سد مکانیسمهای امنیتی اپل عبور کنند. این کشمکش میان اپل و دنیای زیرزمینی هکرها پایانی نخواهد داشت. اپل مکانیسمهای امنیتی خود را بهروز میکند و در مقابل هکرها نیز ابزارهای خاص خود را ارتقا میدهند. یکی از جالب توجهترین نمونههایی که نگاه بسیاری از رسانهها را بهسمت خود معطوف ساخت، سایت Jailbreakme بود. مالک این سایت و احتمالاً کارمند آینده شرکت اپل نیکلاس آلگرا است. او از نام مستعار Comex برای خود استفاده میکند.

اولین بار در سال 2007 و در ادامه در سال 2010 و درنهایت در سال 2011 سایت فوق به کاربران این شانس را میداد تا به آن مراجعه کنند و تنها با فشار یک دکمه آیفون خود را جیلبریک کنند. فوربس در سال 2011 با آلگرا مصاحبهای داشت. او به فوربس گفته بود: «آیفون در مجموع یک محصول کاملاً ناامن است.» با توجه به فراگیر شدن انجمنهای مختلفی برای جیلبریک کردن آیفونها، اپل سرانجام تصمیم گرفت مکانیسمهای امنیتی آیفونهای خود را بهبود بخشد. برای این منظور اپل تیمی تحقیقاتی را در مقیاس جهانی آماده کرد تا لایههای امنیتی مضاعفی را برای آیفون به وجود آورند.

شوی چارلی میلر

در سال 2011 تحلیلگر سابق یکی از نهادهای امنیتی ایالات متحده گزارش کرد اکسپلویتی را در آیفون شناسایی کرده است که به او اجازه میدهد از مکانیسم محافظتی گواهینامه امضا شده که ویژه iOS طراحی شده عبور کند. این کد فقط به نرمافزارهایی که اپل آنها را تأیید کرده است اجازه میدهد تا روی آیفون اجرا شوند. اما آسیبپذیری فوق به این تحلیلگر اجازه میداد نرمافزارهای مورد علاقه خود را روی آیفون اجرا کند. این تحلیلگر امنیتی برای آنکه حرفهای خود را به اثبات برساند یک نمونه مفهومی از یک بدافزار را روی فروشگاه اپل قرار داد. این بدافزار قادر بود تصاویر و دادههایی که روی آیفون قرار دارند را به سرقت برده و حتی دستگاه قربانی را به لرزه (ویبره) درآورد. البته اپل خوششانس بود که بهجای یک هکر با یک تحلیلگر روبهرو بود، بهواسطه آنکه این احتمال وجود داشت اعتبار آیفون بهواسطه این آسیبپذیری مخدوش شود. اپل از این اقدام نه تنها خرسند نشد، بلکه بهمرور زمان آقای میلر را از چارچوب طراحان و توسعهدهندگان همکار اپل خارج کرد. اما این کار مانع از آن نشد تا آقای میلر از حرفه خود دست بکشد. او در ادامه بهسراغ هک کردن وسایل نقلیه همچون جیپ رفت و موفق شد از راه دور کنترل این ماشین را به دست آورد. حال تصور کنید آقای میلر یک هکر خطرناک بود و این کار را در یک بزرگراه شلوغ انجام میداد.

پیامهای ویرانگر

حمله هکری که در ادامه با آن آشنا خواهید شد بهاندازهای ساده بود که هر کاربری میتوانست آن را اجرا کند. در ماه می 2015 گزارش شد که یک رشته منفرد از کاراکترهای عجیب و غریب به آیفونها حمله کرده است. این رشته مبهم بهراحتی میتوانست یک آیفون را از کار بیاندازد. باگ Effective Power (که بهنام یونیکد مرگ نیز از آن نام برده شد) در برنامه iMessage باعث قفل شدن دستگاه میشد. این مشکل در بعضی موارد بهاندازهای حاد میشد که تنها راه استفاده از آیفون راهاندازی مجدد آن بود. اپل در آن زمان موفق نشد بهسرعت وصله مربوطه را برای این منظور ارائه کند. در نتیجه ترجیح داد تا زمان برطرف شدن مشکل فوق در تابستان از یک راه میانبر استفاده کند. دستورالعملی که از سوی اپل منتشر شد به کاربر اعلام میداشت از سیری درخواست کند پیام غیرقابل خواندن را برای او خوانده و بعد از آن به پیام مخرب پاسخ دهد. در این حالت کاربر این توانایی را پیدا میکرد تا پیامهای خود را باز کند. در آن زمان کاربران در سایتهای رددیت و توییتر نوشتند که آسیبپذیری یونیکد مرگ یکی از فراگیرترین آسیبپذیریهای iOS تا به آن روز بود.

XcodeGhost

آیفون در مقایسه با همتایان خود کمی خوششانس بوده است. بهدلیل اینکه کمتر در معرض گزند نرمافزارهای مخرب قرار گرفته است. با وجود این، حوادث قابل توجهی نیز در این مدت آیفون را در معرض خطر قرار دادند که XcodeGhost یکی از این موارد بوده است. در تابستان 2015 مشخص شد که هکرها با زیرکی هرچه تمامتر موفق شدهاند کدهای مخرب خود را در قالب برنامههای قانونی و معتبر در فروشگاه اپل استور وارد کنند. این کدهای مخرب این پتانسیل را داشتند تا گذرواژه متعلق به حساب کاربری iCloud کاربران را به سرقت ببرند. برای این منظور هکرها بهسراغ ابزار طراحی نرمافزارهای اپل یعنی Xcode رفتند که در سایت بایدو قرار داشت. بایدو یکی از محبوبترین سرویسهایی است که چینیها از آن استفاده میکنند.

اپل پس از آنکه از این مشکل اطلاع پیدا کرد، فهرستی از 25 برنامه کاربردی که به این کدها آلوده بودند را منتشر کرد. هرچند این مشکل اولین بار در ماه سپتامبر شناسایی شد، اما XcodeGhost تا پایان سال 2015 میلادی همچنان به کار خود ادامه داد. اپل سرانجام موفق شد نرمافزارهای آلوده به این کدها را بهطور کامل از فروشگاه خود پاک کند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟