برای مطالعه بخش قبل روی این آدرس کلیک کنید.

نرمافزارهای جاسوسی (Spyware)

نرمافزارهای جاسوسی (Spyware) برنامههای مخفی هستند که اطلاعات مربوط به شما و فعالیتهای شما را رصد و جمعآوری میکنند و سپس این اطلاعات را به یک سیستم راه دور و برای یک هکر ارسال میکنند. به عنوان مثال، نرمافزارهای جاسوسی میتوانند اطلاعاتی در مورد عادات گشت و گذار شما جمعآوری کنند. جاسوسافزارها میتوانند کارهایی فرارتر از نظارت بر اطلاعات انجام دهند. بهطور مثال، قادر به ایجاد تغییرات در سامانهها هستند و میتوانند مسیر باز کردن سایتها در مرورگرها را تغییر داده یا باعث کاهش سرعت اتصال شبکه شوند.

ابزارهای تبلیغاتی مزاحم (Adware)

Adware نرمافزاری است که بهطور خودکار تبلیغات را بر روی صفحهنمایش نشان میدهد که معمولاً به شکل یک پنجره پاپآپ ظاهر میشوند. این تبلیغات به گونهای طراحی شده است که شما را به خرید محصول یا اشتراک در یک سایت ترغیب کند.

هرزنامهها (Spams)

هرزنامه اصطلاحی است که برای هر ایمیل تجاری ناخواستهای که دریافت میکنید استفاده میشود. این پیامهای ایمیل معمولاً به صورت انبوه ارسال میشوند و سعی میکنند شما را وادار به خرید محصولات یا خدمات کنند. ارسالکنندگان هرزنامه (افرادی که پیامهای هرزنامه را ارسال میکنند) معمولاً پس از ارسال پیام به یک گروه در شبکههای اجتماعی، آدرس ایمیل شما را از یک وبسایت یا گروه خبری دریافت میکنند، یا ارسالکنندگان هرزنامه لیستهای ایمیل را به صورت آنلاین از شرکتهایی که ایمیل را جمعآوری کردهاند خریداری میکنند.

ارسالکنندگان هرزنامه از برنامههای خودکار، معروف به رباتهای هرزنامه، برای خزیدن در وبسایتها و جمعآوری آدرسهای ایمیلی که در آنها پست شده است، استفاده میکنند. هنگامی که هرزنامهنویس آدرسهای ایمیل کافی را جمعآوری میکند، با ارسال یک پیام برای مخاطبان شروع به ارسال ایمیلهای بدون هدف میکند.

شرکتها میتوانند با عدم انتشار آدرس ایمیل در سایت از صندوق پستی خود در برابر هرزنامه محافظت کنند یا اگر نشان دادن آدرس ایمیل مهم است، میتوانند این کار را با قرار دادن آدرس ایمیل در یک فایل گرافیکی نمایش دهند. هرزنامهها نمیتوانند آدرس ایمیل را از یک فایل گرافیکی بازیابی کنند زیرا متنی در صفحه نیست.

همچنین میتوانید با پیکربندی فیلترهای هرزنامه روی سرورهای ایمیل یا با استفاده از یک دستگاه ضد هرزنامه مانند Cisco IronPort یا یک سرویس آنلاین ضد هرزنامه از شرکت خود در برابر دریافت پیامهای ایمیل تجاری ناخواسته محافظت کنید. به مثال، Barracuda Email Security Gateway یکی از سرورهای ایمیل است از فیلترهای هرزنامه پشتیبانی میکند:

■ فیلتر گیرنده (Recipient filter): فیلتر گیرنده راهی برای مسدود کردن پیام برای یک گیرنده مشخص است (خط To در سرصفحه ایمیل).

■ فیلتر فرستنده (Sender filter): یک فیلتر فرستنده میتواند پیامی را از یک فرستنده مشخص مسدود کند (خط From در سرصفحه ایمیل).

■ فیلتر اتصال (Connection filter): یک فیلتر اتصال فهرستی از آدرسهای IP است که از اتصال به سرور پروتکل انتقال ایمیل ساده (SMTP) شما منع شده است. شما معمولاً آدرسهای IP سرورهای ایمیل را که پیامهای هرزنامه (معروف به میزبانهای هرزنامه) را ارسال میکنند به فیلتر اتصال اضافه میکنید.

■ فهرست سیاه بلادرنگ (Real-time blacklist): غیرعملی است که فکر کنید میتوانید تمام آدرسهای IP همه میزبانهای هرزنامه در اینترنت را به مکانیزم فیلتر خود اضافه کنید، بلکه باید در یک لیست سیاه لحظهای که برخی شرکتها ارائه میکنند مشترک شوید. این فهرستها قادر هستند میزبانهای ارسالکننده هرزنامه در اینترنت را ردیابی کنند.

■ فیلتر شناسه فرستنده (Sender ID filter): فیلتر شناسه فرستنده به سرور SMTP اجازه میدهد تا آنچه را که به عنوان «چارچوب خطمشی فرستنده» (SPF) شناخته میشود در DNS مربوط به شخصی که به کاربران شما پیام ایمیل ارسال میکند، جستجو کند. سرور SMTP رکورد SPF نام دامنه ارسال کننده ایمیل را بررسی میکند و اگر سرور SMTP ارسالکننده در رکورد SPF ذکر شده باشد، سرور ایمیل شما ایمیل را میپذیرد.

نکته: هرزنامه زمانی است که شخصی پیامهای ایمیل ناخواسته را برای تعداد زیادی از گیرندگان ارسال میکند. شما میتوانید با اعمال فیلتر بر روی سرور ایمیل و با ارسال نکردن آدرس ایمیل در اینترنت از شرکت خود در برابر پیام های اسپم محافظت کنید.

روتکیت (Rootkit)

روتکیت نرمافزاری است که توسط یک هکر بر روی سیستم نصب میشود که معمولاً از دید مدیر سیستم مخفی است و به هکر حداکثر دسترسی به سیستم را میدهد. در اینجا پنج نوع اصلی روتکیت آورده شده است:

■ سطح برنامه: یک روتکیت در سطح برنامه یک فایل اجرایی در وضعیت کاربری است که به هکر امکان دسترسی به سیستم را میدهد. نمونههایی از روتکیتهای سطح برنامه، ویروسهای تروجان هستند.

■ سطح کتابخانه: یک روتکیت در سطح کتابخانه یک فایل اجرایی نیست، بلکه کتابخانهای از کد است که میتواند توسط یک برنامه فراخوانی شود. روتکیتهای سطح کتابخانه، فایلهای DLL هستند که در وضعیت کاربری اجرا میشوند و معمولاً به منظور پنهان کردن خود، جایگزین یک DLL در سیستم میشوند.

■ سطح هسته: یک روتکیت در سطح هسته روتکیتی است که توسط هسته سیستم عامل بارگیری میشود و معمولاً با جایگزین کردن یک فایل درایور دستگاه در سیستم روی یک سیستم نصب میشود. یک روتکیت سطح هسته برخلاف حالت کاربر در کرنل سیستم اجرا میشود. به این معنی که با امتیازات بیشتری نسبت به روتکیت حالت کاربر اجرا میشود و در نتیجه دسترسی بیشتری به سیستم را برای هکر امکانپذیر میکند.

■ مجازیشده: روتکیت مجازیشده، روتکیتی است که هنگام راهاندازی سیستم، بهجای سیستم عامل بارگیری میشود. سپس این روت کیت سیستم عامل واقعی را در یک محیط مجازی بارگذاری میکند. شناسایی این روتکیتها سخت است، زیرا سیستمعامل نمیداند که در محیط مجازی میزبانی میشود و هیچ کد برنامه یا DLL در سیستم عامل جایگزین نشده است.

■ روتکیت سفتافزار: یک روتکیت سفتافزار در کدهای سفتافزار یک سیستم یا دستگاه ذخیره میشود و به سختی قابل تشخیص است، زیرا در سیستم عامل وجود ندارد.

باتنت (Botnet)

باتنت مجموعهای از سیستمهایی است که توسط یک هکر آلوده شدهاند و قرار است برای پیادهسازی انواع مختلفی از حملههای سایبری استفاده شوند. سیستمهایی که در یک باتنت تحت کنترل هکر هستند به سیستمهای زامبی یا رباتها معروف هستند، زیرا آنها هیچ ارادهای ندارند برای کاری که انجام میدهند و تمامی دستورات را از هکر دریافت میکنند.

نکته: برای آزمون سکیوریتیپلاس باید بدانید که باتنت گروهی از سیستمها است که توسط یک هکر برای پیادهسازی حملههای مختلف به یک سامانههایی که در اینترنت فعال هستند استفاده میشوند. این سامانهها میتوانند سرورهایی باشند که خدماتی را به گروه کثیری از کاربران ارائه میدهند.

باتنت را میتوان به دلایلی مانند ارسال هرزنامه ایمیل یا انجام حمله انکار سرویس (DoS) به یک هدف خاص مورد استفاده قرار داد. هنگامی که یک هکر کنترل بسیاری از سیستمها را در دست دارد، قادر است خدمات باتنت را اجاره دهد تا افراد مختلف برای پیادهسازی حمله از این سامانهها استفاده کنند.

تروجان دسترسی از راه دور (Remote Access Trojan)

تروجان دسترسی از راه دور (RAT) نرمافزار مخربی است که کاربر معمولاً بدون اطلاع آنرا نصب میکند، مانند نصب یک بازی آنلاین یا اجرای برنامهای که برای او ایمیل شده است. سپس برنامه RAT یک در پشتی را برای مهاجم باز میکند تا در زمان دیگری از راه دور به سیستم دسترسی پیدا کند. بدافزار RAT به مهاجم اجازه میدهد با سیستم ارتباط برقرار کند و دستورات را از راه دور روی آن سیستم اجرا کند. اگر یک سیستم در یک شبکه دارای یک RAT در حال اجرا باشد، ممکن است هکر بتواند از آن برای به خطر انداختن سایر سیستمها استفاده کند و اساساً یک باتنت ایجاد کند.

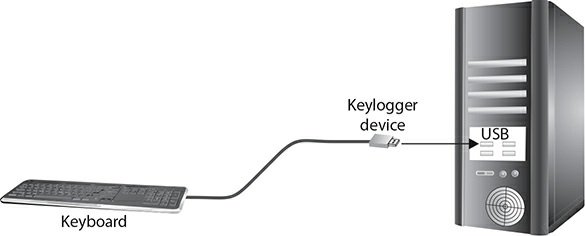

کیلاگر (Keylogger)

کیلاگر یک نرمافزار یا یک دستگاه سختافزاری است که بهگونهای طراحی شده که تمام کلیدهای تایپ شده روی یک سیستم را ثبت میکند. در حالت سختافزاری، کیلاگر دستگاه کوچکی است که به کابل صفحهکلید و سپس به کامپیوتر متصل میشود.

بهطور معمول، هکر وارد یک مرکز میشود و کیلاگر را به یک سیستم متصل میکند. هنگامی که دستگاه بین صفحهکلید و رایانه قرار میگیرد، هر کلیدی که روی سیستم فشار داده شود را ضبط و در دستگاه ذخیره میکند. سپس هکر از این کلیدها برای شکستن رمزعبور استفاده میکند.

کی لاگر همچنین میتواند یک نرمافزار نصب شده روی سیستم باشد. این نرمافزار در پسزمینه اجرا میشود و تمام کلیدهای تایپ شده را روی یک فایل در هارد دیسک ضبط میکند یا کلیدها را به یک سیستم از راه دور ارسال میکند. سپس هکر می تواند تمام کلماتی را که روی سیستم تایپ شده است، بر اساس کاراکتر ببیند. اینکار به هکر اجازه می دهد تا دادههای محرمانه مانند نام کاربری و رمز عبور را مشاهده کند.

نکته: برای آزمون، به یاد داشته باشید که RAT نرمافزار مخربی است که به مهاجم اجازه میدهد با سیستم ارتباط برقرار کند و دستورات از راه دور را اجرا کند. همچنین بدانید که کیلاگر نرمافزار یا سختافزار مخربی است که کلیدهای تایپ شده را ضبط میکند.

درب پشتی (Back Door)

هنگامی که هکرها تصمیم به آلودهسازی سیستمی میکنند، معمولاً یک درب پشتی روی سیستم نصب میکنند تا بتوانند در زمان بعدی به سیستم دسترسی پیدا کنند. هکرها درب پشتی را نصب میکنند زیرا میدانند روشی که در ابتدا برای به خطر انداختن سیستم استفاده کردند ممکن است بعدا مسدود شود، بنابراین یک روش جایگزین برای دسترسی به سیستم ایجاد میکنند. هکر ممکن است از یک ویروس تروجان استفاده کند، یک پورت روی سیستم را با نرمافزار باز کند یا یک حساب کاربری در سیستم به عنوان درب پشتی ایجاد کند که بعداً بتواند برای دسترسی به سیستم از آن استفاده کند.

باجافزار (Ransomware)

نوع دیگری از نرمافزارهای مخرب که امروزه یافت میشوند، باجافزار هستند. باجافزار نوع خاصی از بدافزارها است که وقتی روی سیستم اجرا میشود، محتویات هارد دیسک را رمزگذاری میکند و هکر تنها کسی است که کلید رمزگشایی را در اختیار دارد. آنها اساساً دادههای شما را تا زمانی که باج را پرداخت نکنید، گروگان میگیرند. هکر معمولاً به دنبال دریافت پرداخت به شکل بیتکوین است، زیرا ردیابی آن دشوار است. اگر تصمیم به پرداخت نکردن دارید، باید سیستم را بهطور کامل پاک کنید و اطلاعات خود را از نسخه پشتیبان بازیابی کنید.

برنامه بالقوه ناخواسته (Potentially Unwanted Program)

نکته: آزمون سکیوریتیپلاس از شما انتظار دارد که مفهوم برنامههای بالقوه ناخواسته یا به اختصار PUPها را درک کنید. PUP نرمافزاری است که بر روی سیستم شما نصب میشود، در صورتی که شما قصد انجام اینکار ا نداشتید. به بیان دیگر، برنامه ناخواسته همراه با برنامه اصلی روی سیتم نصب میشود. PUPها کارهای آزاردهنده زیادی انجام میدهند، مانند تبلیغات نمایشی، نصب نوار ابزار و در بیشتر موارد سرعت کامپیوتر شما را کاهش میدهند یا اطلاعات خصوصی شما را جمعآوری میکنند. برای مقابله با PUPها، هنگام نصب نرمافزارها باید مراقب باشید و هر گزینهای که در صفحه نصب نرمافزار وجود دارد را بهدقت بررسی کنید و اگر قرار است برنامه دیگری نصب شود گزینه آنرا غیر فعال کنید. علاوه بر این، حتما نرمافزار ضد بدافزار را اجرا کنید.

ویروس بدون فایل (Fileless Virus)

ویروسهای بدون فایل بدافزارهایی هستند که هیچ فایلی را روی سیستم شما نصب نمیکنند، بلکه در حافظه اصلی سیستم اجرا میشوند. بدافزار معمولاً با برنامه دیگری مرتبط میشود به طوری که وقتی آن برنامه را اجرا میکنید، بدافزار در حافظه بارگذاری میشود و از حافظه اجرا میشود.

دستور و کنترل (Command and Control)

آزمون سکیوریتیپلاس دانش شما در ارتباط با مکانیزم فرمان و کنترل (C&C) را محک میزند، یعنی زمانی که مهاجم یک سیستم (یا شبکه سیستمها) را در معرض خطر قرار میدهد و سپس بدافزار را روی آن بارگذاری میکند. سپس مهاجم از یک سرور فرمان و کنترل برای ارسال دستورات به سیستمهای در حال اجرا بدافزار استفاده میکند تا مهاجم بتواند وظایفی مانند بازیابی اطلاعات حساس از سیستمها و اختلال در عملکرد سیستمها را انجام دهد.

Cryptomalware

Cryptomalware نوعی نرمافزار مخرب است که فایلهای کاربر را بدون اطلاع رمزگذاری میکند و سپس بهعنوان باجافزار عمل میکند و به کاربر اطلاع میدهد که برای رمزگشایی فایلهایش باید هزینهای بپردازد. به بیان دقیقتر، ابتدا کاربر را فریب میدهد تا بدافزار رمزنگاری شده را روی سیستم خود نصب کند و پس از نصب آن، نرمافزار رمزگذاری را انجام میدهد. هنگامی که فایلها توسط نرمافزار رمزگذاری شدند، کاربر تا زمانی که باج را پرداخت نکند و قفل فایلها را باز نکند، نمیتواند به فایلها دسترسی داشته باشد.

بدافزار چند شکلی و ویروس زرهپوش (Polymorphic Malware and Armored Virus)

دو نوع بدافزار دیگر که باید برای آزمون سکیوریتیپلاس در مورد آنها اطلاع داشته باشید، بدافزارهای چند شکلی و ویروسهای زرهپوش هستند. بدافزار چند شکلی بدافزاری است که خود را تغییر میدهد تا از شناسایی نرمافزار آنتیویروسی که تعریفی از بدافزار دارد، جلوگیری کند. از آنجایی که بدافزار خود جهش یافته است، تعریف موجود در نرمافزار آنتی ویروس قادر به شناسایی آن نیست.

ویروس زرهپوش ویروسی است که از خود در برابر تجزیه و تحلیل توسط متخصصان امنیتی محافظت میکند. معمولاً پرسنل امنیتی برای درک بهتر نحوه عملکرد ویروس، کد ویروس را دکامپایل میکنند. یک ویروس زره پوش، دیکامپایل برنامه و مشاهده کد ویروس را برای کسی که این مسئولیت را عهدهدار است مشکل میکند.

محافظت در برابر نرمافزارهای مخرب

برای آزمون گواهینامه سکیوریتیپلاس باید اطلاعات کاملی در ارتباط با انواع مختلف نرمافزارهای مخرب داشته باشید و بدانید که چگونه در برابر نرمافزارهای مخرب از خود محافظت کنید. در زیر لیستی از اقدامات متقابل که باید برای مقابله با نرمافزارهای مخرب انجام دهید ارائه شده است:

■ از نرمافزار آنتی ویروس استفاده کنید. اطمینان حاصل کنید که از نرمافزار آنتیویروس در تمام دستگاههای سرویسگیرنده و سرورها استفاده کردهاید. اطمینان حاصل کنید که نرمافزار آنتی ویروس از محافظت بیدرنگ پشتیبانی میکند که فایلها و حافظه را برای ویروسها اسکن میکند و به دادهها دسترسی پیدا میکنید.

■ تعریف مربوط به امضا ویروسها را بهروز نگه دارید. پایگاه داده تعریف ویروس فهرستی از ویروسهای شناخته شده را نگهداری میکند و مهم است که پایگاه داده را بهروز نگه دارید تا نرمافزار محافظت از ویروس شما از آخرین تغییرات اعمال شده در ویروسها مطلع شود.

■ مراقب درگاههای باز باشید. برای مشاهده لیست پورتهای در حال گوش دادن به دریافت اطلاعات از دستور netstat در ویندوز و لینوکس استفاده کنید.

■ فرآیندهای در حال اجرا را زیر نظر داشته باشید. برای مشاهده لیستی از فرآیندهای در حال اجرا می توانید از دستور tasklist در ویندوز یا دستور ps -A در لینوکس استفاده کنید. مهم است که به دقت بررسی کنید چه فرآیندهایی در پسزمینه اجرا میشوند.

■ به شکل ایمن در وب گشتوگذار کنید. به کاربران خود آموزش دهید که از وبسایت های ناشناخته پرهیز کنند و پیوستهای دریافت شده در پیامهای ایمیل از منابع ناشناس را باز نکنند.

اگر به دنبال نرمافزار رایگانی برای محافظت از سامانهها در برابر نرمافزارهای مخرب هستید، میتوانید از موارد زیر استفاده کنید:

■ Windows Defender: یک مکانیزم قدرتمند محافظت در باربر ویروسها، نرمافزارهای جاسوسی و بدافزارها ارائه میکند و تمامی سیستمعاملهای مایکروسافت قرار گرفته است. مانند سایر نرمافزارهای محافظت از ویروس، Windows Defender محافظت بلادرنگ در برابر بدافزارها را ارائه میدهد.

■ Microsoft Malicious Software Removal Tool: اگر سیستمی دارید که آلوده شده است، میتوانید ابزار حذف نرمافزار مخرب را از سایت مایکروسافت دانلود کنید. این نرمافزار بهطور منظم بهروزرسانی میشود. یک ابزار عالی برای کمک به حذف نرمافزارهای مخرب از یک سیستم آلوده است.

نکته دیگری که باید به آن اشاره کرد این است که اگر متوجه شدید سیستم آلودهای دارید و نمیتوانید به هیچ نرمافزاری که روی آن سیستم آلوده اجرا میشود حتا نرمافزار آنتی ویروس، اعتماد کنید در این حالت باید یک دیسک USB که دارای سیستم عامل و قابلیت بوت سیستم است را به سیستم متصل کرده و سیستم را از روی آن بوت کنید. هنگامی که سیستم به این شکل راه اندازی میشود،در ادامه میتوانید نرمافزار آنتی ویروس را از سیستم عامل فلش برای اسکن سیستم و حذف ویروسها اجرا کنید.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟