برای مطالعه بخش قبل روی این آدرس کلیک کنید.

آزمون سکیوریتیپلاس ضمن آنکه نگاه دقیقی به پروتکل IPv4 دارد، اما از IPv6 غافل نشده است. بنابراین از شما انتظار دارد که بدانید چگونه شرایط با گسترش فراگیر IPv6 تغییر میکند. اولین تفاوت عمده در طرح آدرسدهی است. IPv4 بر اساس یک طرح آدرسدهی 32 بیتی کار میکند، در حالی که IPv6 بر اساس یک طرح آدرس 128 بیتی کار میکند. امروزه بخشهایی از اینترنت از IPv6 استفاده میکنند و هر روزه بخشهای بیشتری به این پروتکل جدید سوییچ میکنند. IPv6 بر اساس یک طرح آدرسدهی 128 بیتی کار میکند، زیرا طرح آدرس 32 بیتی IPv4 در گذر زمان محدودیتهای خود را نشان داد و به بیان دقیقتر، آدرسهای در دسترس به مرز اشباع رسیدند. یکی از موارد مهمی که پروتکل IPv6 روی آن متمرکز شده رفع کمبود آدرسهای IPv4 است، بنابراین پروتکل از یک طرح آدرس 128 بیتی استفاده میکند.

نکته: همانگونه که اشاره کردیم IPv4 از یک طرح آدرسدهی 32 بیتی در مبنای دهدهی استفاده میکند، در حالی که IPv6 یک طرح آدرسدهی 128 بیتی در مبنای هگزا دسیمال را استفاده میکند. برای امتحان Security+ باید اصول اولیه آدرسدهی IPv6 را بدانید.

آدرسهای IPv6

آدرس IPv6 یک آدرس 128 بیتی است که در قالب هگزادسیمال نمایش داده میشود و در زمان نمایش از نماد نقطه اعشار برای متمایز کردن اعداد بیانگر آدرسها استفاده نمیشود. در مقابل، آدرس IPv6 به هشت گروه 16 بیتی تقسیم میشود که هر کدام با یک دونقطه (:) از هم جدا شدهاند. مثال زیر نمونهای از آدرس IPv6 است:

65b3:b834: 45a3: 0000:0000:762e:0270L5224

یک آدرس IPv6 به حروف کوچک و بزرگ حساس نیست و علاوه بر این ضرورتی ندارد هنگام ارجاع به سیستمی که در ابتدا صفرهای ابتدایی دارد، صفرهای ابتدایی را در ابتدای آدرس قرار دهید. همچنین میتوانید هنگام ارجاع به آدرسی که گروهی از صفرها در آدرس دارد، صفرهای متوالی را با دو دونقطه (::) جایگزین کنید. به عنوان مثال، آدرس حلقه بک در پروتکل IPv6 برابر با 0:0:0:0:0:0:0:1 است و میتوان به شکل خلاصه به صورت ::1 نوشت که :: جایگزین تمام صفرهای متوالی در ابتدای آدرس میشود. این فرآیند به فشردهسازی صفرها معروف است. به خاطر داشته باشید که شما میتوانید آدرس را فقط یک بار فشرده کنید، بنابراین اگر چندین قسمت از آدرس با صفرهای متوالی وجود دارد، میتوانید فقط یک قسمت را فشرده کنید.

نکته: برای امتحان سکیوریتیپلاس باید بدانید که IPv6 از فضای آدرس 128 بیتی استفاده میکند. همچنین ممکن است از شما خواسته شود که آدرس IPv6 Loopback 0:0:0:0:0:0:0:1 را شناسایی کنید.

IPv6 از سه نوع طرح آدرسدهی به شرح زیر استفاده میکند:

■ Unicast برای ارتباط یک به یک استفاده میشود.

■ Multicast برای ارسال داده به گروهی از سیستمها استفاده می شود.

■ Anycast برای گروهی از سیستمهای ارائهدهنده خدمات اعمال میشود. کلاینتهایی که دادهها را به آدرس anycast ارسال میکنند میتوانند دادهها را به هر یک از سیستمهایی که بخشی از آدرس anycast هستند ارسال کنند.

پیشنهاد میکنم برای موفقیت در آزمون سکیوریتیپلاس دانش خود در ارتباط با انواع مختلف آدرسهای unicast را ارتقا دهید. نکته مهمی که باید به آن دقت کنید این است که آدرسهای unicast سراسری، آدرسهای unicast محلی و پیوند محلی، انواع مختلفی از ترافیک unicast را مدیریت میکنند. در ادامه توضیح هر یک از این مدل آدرسهای unicast را مشخص کردهایم:

■ Global unicast: یک آدرس IPv6 عمومی که در اینترنت قابل مسیریابی است. آدرس اختصاص داده شده به هاست باید در اینترنت منحصر به فرد باشد. این نوع آدرس معادل یک آدرس IP عمومی با IPv4 است.

■ Site-local unicast: آدرس خصوصی برای پروتکل IPv6. آدرس همیشه با FEC0 شروع میشود. تخصیص یک آدرس site-local به یک سیستم معادل استفاده از یک آدرس خصوصی در IPv4 مانند 10.0.0.0 است. آدرس محلی سایت نمیتواند برای برقراری ارتباط خارج از سایت یا شبکه محلی استفاده شود و توسط سایتها یا سیستمهای دیگر در اینترنت قابل دسترسی نیست.

■ Link-local unicast: یک آدرس خودتخصیصی است و فقط برای برقراری ارتباط با سایر گرههای روی یک لینک استفاده میشود. آدرسهای لینک محلی همیشه با FE80 شروع میشوند. این نوع آدرس معادل یک آدرس APIPA در IPv4 است.

شما باید با دو آدرس رزرو شده در IPv6 آشنا باشید: آدرس حلقه بک که 0:0:0:0:0:0:0:1 (یا ::1) است و آدرس سیستمی بدون آدرس که 0:0:0:0:0:0:0:0 (یا ::) است.

پروتکلهای IPv6

نه تنها طرح آدرس در IPv6 تغییر کرده است، بلکه پروتکلهای موجود در مجموعه پروتکل IPv6 نیز تغییر کردهاند. در اینجا به چند مورد از پروتکلهای مورد استفاده در مجموعه پروتکل IPv6 اشاره میکنیم.

IPv6: نسخه جدید IP مسئولیت آدرسدهی منطقی و عملکردهای مسیریابی را بر عهده دارد. این یک پروتکل بدون اتصال است که برای تضمین تحویل بستهها به پروتکلهای لایه بالایی مانند TCP متکی است.

ICMPv6: پروتکل ICMP مسئول بررسی اطلاعات خطا و وضعیت است. ICMPv6 از کدها استفاده میکند، در حالی که ICMPv4 از انواع و کدها همراه با هم استفاده میکند. برای ICMPv6، هر کد نوع پیام را نشان میدهد. کدهای 0 تا 127 توسط پیامهای خطا استفاده میشوند، در حالی که کدهای 128 تا 255 برای پیامهای اطلاعاتی هستند. به عنوان مثال، پیام درخواست اکو کد 128 با ICMPv6 است و پیام پاسخ echo کد 129 است. نکتهای که باید در ارتباط با ICMPv6 به آن اشاره کنیم این است که برخی ویژگیهای این پروتکل نسبت به نمونه مشابه آن در IPv4 گسترش پیدا کردهاند. بهطور معمول باید با دو ویژگی زیر در پروتکل ICMPv6 آشنا باشید:

■ Multicast Listener Discovery : جایگزین پروتکل چندپخشی در IPv4 شده که بهنام پروتکل مدیریت گروه اینترنتی (IGMP) معروف است و برای ارتباطات چندپخشی از آن استفاده میشود.

■ Neighboring Discovery : کارکردی یکسان با پروتکل ARP در IPv4 دارد و مسئول کشف مسیریاب مجاور، تخصیص آدرس خودکار و تشخیص آدرس تکراری است.

IPv6 کاملاً بازطراحی شده است و مجموعه گستردهای از ویژگیهای اضافی را ارایه میکند، اما برای آزمون سکیوریتیپلاس فقط باید درباره اصول اولیه اطلاع داشته باشید. برای آگاهی بیشتر به آدرس http://technet.microsoft.com/library/dd379473.aspx مراجعه کنید.

Implications of IPv6

آزمون Security+ انتظار دارد که مفاهیم امنیتی مرتبط با IPv6 را درک کرده باشید. در اینجا خلاصهای از برخی از مسائل امنیتی IPv6 را ارایه کردهایم:

■ عدم تخصص: از آنجایی که IPv6 هنوز برای اکثر سرپرستان شبکهها نسبتاً جدید است، کمبود تخصص و درک کامل آسیبپذیریهای امنیتی آن ممکن است منجر به بروز مشکلات امنیتی سود. این بدان معنا است که درک نحوه محافظت در برابر حملات IPv6 برای بیشتر کارکنان فناوریاطلاعات به یک چالش جدی تبدیل خواهد شد.

■ پیچیدگی پروتکل: پیچیدگی مجموعه پروتکل IPv6 در مقایسه با IPv4 باعث میشوند تعداد راههای حمله احتمالی در دسترس هکرها به مراتب بیشت را آن چیزی باشد که در IPv4 شاهد آن هستیم. به عنوان مثال، IPv6 نه تنها دارای DHCPv6 برای تخصیص آدرس IP است، بلکه دارای پیکربندی خودکار آدرس بدون وضعیت (SLAAC) است که فناوری دیگری است که میتواند مسیر حمله متفاوتی را برای هکرها به وجود آورد.

■ پشتیبانی یا عدم پشتیبانی راهحلهای امنیتی از IPv6: یکی از ملاحظات دیگر مربوط به دستگاههای امنیتی است که از داراییهای شرکت محافظت میکنند. آیا این دستگاههای امنیتی با ویژگیهای IPv6 بهروز هستند و آیا میتوانید از مجموعه ویژگیهای استاندارد تجهیزات امنیتی به شکل یکسان با IPv4 استفاده کنید؟ بهطور معمول، برخی از راهحلهای امنیتی IPv4 با IPv6 سازگار نیستند.

■ آسیبپذیریهای Dual-Stack: با توجه به اینکه شرکتها به آرامی به سمت IPv6 میروند، باید IPv4 را نیز داشته باشند. این بدان معنا است که شما دو پروتکل مختلف را همزمان اجرا میکنید که هر کدام مجموعهای از مسائل امنیتی خاص خود را دارند که باید از آنها آگاه باشید. یکی از خطرات رایج اجرای هر دو پروتکل این است که کسب و کار شما ممکن است روی IPv4 تمرکز کند، اما متوجه نباشد که IPv6 بهطور پیشفرض در سیستمها و دستگاههای شبکه شما فعال است. اگر IPv6 را روی شبکه قفل نکنید، در معرض آسیبپذیریهای مرتبط با پروتکلهای IPv6 قرار خواهید گرفت.

شناسایی پروتکلها در TCP/IP

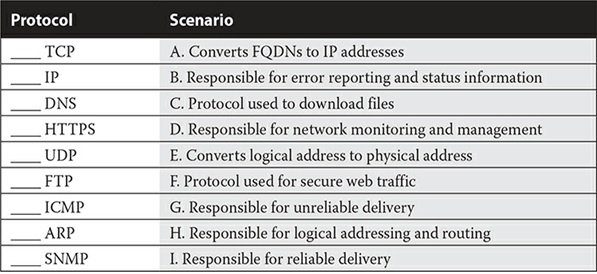

برای آنکه اطلاعات خود در ارتباط با شناسایی پروتکلهای مختلف TCP/IP را ارزیابی کنید به تصویر زیر دقت کرده و سناریوهای نشان داده شده در تصویر را تمرین کنید. پیشنهاد میکنیم حتا اگر جوابها را میدانید بازهم جستوجویی در اینترنت انجام دهید و دانش خود در ارتباط با این مفاهیم را ارتقا دهید.

الگوهایی برای بهبود امنیت شبکه

تا این بخش از مقاله شما را با تعدادی از مفاهیم شبکه، پروتکلها و دستگاهها آشنا کردیم تا بهطور خلاصه نکات مهم و برجسته نتورکپلاس را نیز بررسی کرده باشیم، اما برای اطمینان از درک مفاهیم امنیتی کلیدی شبکه در مقالات آتی به تفضیل در مورد آنها سخن خواهیم گفت. اما قبل از آن بهتر است به چند نکته کلیدی پیرامون بهترین شیوهها و الگوهای امنیتی مرتبط با تجهیزات و پروتکلهای شبکه آشنا شویم.

کاربری دستگاه

در اوایل این دوره آموزشی بهطور کوتاه با دستگاههایی مثل روترها، سوئیچها و سرورهای پراکسی آشنا شدید. برای بهبود امنیت این دستگاهها زیرساختی و ایمنسازی محیط شبکه بهتر است به چند نکته کلیدی مهم دقت کنید:

امنیت فیزیکی

اطمینان حاصل کنید که همه سرورها و دستگاههای شبکه مانند روترها و سوئیچ ها در یک مکان امن مانند اتاق سرور دارای قفل قرار گرفته باشند. همچنین اطمینان حاصل کنید که کنترل و نظارت دقیقی بر افرادی دارید که به این مولفههای فیزیکی شبکه دسترسی دارند.

از هابها استفاده نکنید

امروزه اکثر محیطها به جای هاب از سوئیچ استفاده میکنند، اما اگر متوجه یک هاب قدیمی متصل به شبکه شدید، حتما آنرا با یک سوئیچ جایگزین کنید تا ترافیک فقط به پورتی که سیستم مقصد در آن قرار دارد ارسال شود.

رمزهای عبور را پیکربندی کنید

اکثر دستگاههای شبکه مانند روترها و سوئیچها به شما امکان میدهند رمزهای عبور را روی دستگاه پیکربندی کنید که به شما امکان میدهد کنترل کنید چه کسی مجاز به مدیریت دستگاه است. روترها و سوئیچهای سیسکو دارای تعدادی رمز عبور مختلف مانند رمز عبور پورت کنسول، رمز عبور پورت کمکی و رمز عبور Telnet هستند. مطمئن شوید که هر یک از این رمزهای عبور پیچیده هستند. کد زیر دستورات پیکربندی رمز عبور کنسول را نمایش میدهد:

از Port Security استفاده کنید

همچنین باید اطمینان حاصل کنید که هر پورت روی سوئیچ که استفاده نمیشود غیرفعال است تا از اتصال افراد غیرمجاز به پورت موجود جلوگیری شود. در محیطهای بسیار امن، باید وضعیت امنیتی پورتها را پیکربندی کنید. برای این منظور میتوانید از رویکرد تعریف مکآدرسهایی که مجاز به دسترسی به شبکه یا یک پورت خاص هستند استفاده کنید. امنیت پورت همچنین یک اقدام متقابل عالی در برابر حمله سیلآسای مک است. حملهای که در آین هکرها اقدام به ارسال فریمهایی برای سوئیچ شبکه میکنند که حاوی آدرسهای مک مختلف است. اینکار باعث بروز دو مشکل میشود:

■ سوئیچ همه ورودیهای جعلی را در جدول آدرس MAC میبیند و دیگر به جدول اعتماد نمیکند که در نتیجه سوئیچ همه فریمها را به همه پورتها سرازیر میکند (این حمله بهنام حالت باز-شکسته (fail-open state) شناخته میشود).

■ ورودیهای جدول آدرس MAC رونویسی میشوند تا سوئیچ نداند آدرسهای MAC معتبر در کدام پورت قرار دارند. هنگامی که سوئیچ مکان یک آدرس MAC خاص را نمیداند، فریم را به همه پورتهای روی سوئیچ میرساند. هنگامی که سوئیچ مکان یک آدرس MAC خاص را نمیداند، فریم را به تمام پورتهای سوئیچ منتقل میکند که به هکر این فرصت را میدهد تا ترافیک را ضبط کند، زیرا سوئیچ دیگر ترافیک را فیلتر نمیکند.

نکته: برای آزمون Security+ به یاد داشته باشید که MAC flooding زمانی است که هکر سعی در فریب سوئیچ میگیرد تا همه فریمها را به همه پورتها انتقال دهد. رویکرد فوق به هکر اجازه می دهد تا به هر پورت روی سوئیچ متصل شود و بتواند تمام ترافیک شبکه را دریافت کند.

روش دیگری که یک هکر میتواند برای دور زدن ویژگی فیلتر سوئیچ استفاده کند، مسمومیت ARP است که حافظه پنهان ARP را در همه سیستمها مسموم میکند و آنها را مجبور میکند که دادهها را به سیستم هکر ارسال کنند. در این حالت هکر قادر به ضبط ترافیک است. در ارتباط با این تکنیک حمله در مقالات آتی به تفصیل صحبت خواهیم کرد.

از VLANها استفاده کنید

یکی دیگر از ویژگیهای مهم سوئیچ که باید مورد استفاده قرار گیرد VLANها هستند، زیرا راهی برای ایجاد مرزهای ارتباطی مختلف با قرار دادن پورتها در آنها ارائه میدهند. به یاد داشته باشید که بهطور پیشفرض سیستمی که در یک VLAN است نمیتواند با سیستمهای موجود در VLAN دیگر ارتباط برقرار کند.

استفاده از کابل

وقتی صحبت از کابلکشی شبکه در محیطهای بسیار امن میشود باید از کابل فیبر نوری استفاده کنید زیرا انتقال از طریق پالسهای نور انجام و نه از طریق سیگنال الکتریکی انجام میشود. اینکار مزیتهای امنیتی زیادی دارد زیرا دادههایی که از طریق کابلهای مسی به عنوان سیگنال الکتریکی منتقل میشوند، مستعد تداخل أمواج الکتریکی هستند، در حالی که دادههای ارسال شده از طریق فیبر نوری در برابر تداخل الکتریکی مصون هستند. همچنین توجه داشته باشید که کابلکشی UTP سیگنالها را نشت میدهد، بنابراین از نظر تئوری میتوان به سیگنالها گوش کرد. از آنجایی که کابل فیبر نوری از سیگنال الکتریکی استفاده نمیکند، انتقال نشتی ندارد و بنابراین نمیتوان بستهها را استراق سمع کرد.

نکتهای که باید در این زمینه به آن اشاره کنیم این است که این امکان برای یک هکر وجود دارد که با انعکاس مقداری از نور و سپس تبدیل آن نور به اطلاعات الکتریکی که توسط رایانه هکر مشاهده میشود، به خط فیبر نوری ضربه بزند. اگرچه این حمله امکانپذیر است، اما به راحتی میتوان افت نور ناشی از این حمله را با سیستم تشخیص نفوذ مناسب روی کابل تشخیص داد.

نکته: برای آزمون سکویریتی پلاس به یاد داشته باشید که ایمنترین نوع کابلکشی در شبکهها، کابل فیبر نوری است.

راهکاری دیگری که هنگام کار با شبکههای بزرگ که سیمی شامل سیستمهای ایمن و ناامن در اختیار دارید، استفاده از کابلهای رنگی مختلف برای متمایز ساختن سیستمهای محافظتشده و غیر محافظت شده است. رویکرد فوق در هنگام ارزیابی امنیت کمک میکند اطمینان حاصل کنید که یک سیستم محافظت شده به یک شبکه محافظت شده و نه به یک شبکه غیر محافظت شده متصل شده باشد. شبکه محافظت شده یک شبکه کنترل شده است که به اینترنت متصل نیست، در حالی که یک شبکه محافظت نشده شبکهای است که به اینترنت متصل است. در محیطهای با امنیت بالا، بسیار مهم است که یک سیستم محافظت شده هیچگاه به یک شبکه محافظت نشده متصل نشود، زیرا ممکن است در معرض تهدیدات سایبری قرار گیرد.

تا آنجایی که به پروتکلها مربوط میشود، اطمینان حاصل کنید که همیشه در محیطهایی که به امنیت نیاز دارند از امنترین پروتکلها استفاده میکنید. به عنوان مثال، به جای استفاده از Telnet برای اتصال از راه دور به روترها و سوئیچ ها باید از SSH استفاده کنید. پروتکلهای ایمن زیر باید به جای معادل ناامن آنها استفاده شود:

■ به جای Telnet باید از SSH استفاده شود.

■ فرمان scp (کپی امن) باید به جای فرمان کپی برای انتقال امن اطلاعات بین سیستم ها استفاده شود.

■ برای بارگیری و آپلود فایلها به جای FTP باید از FTP امن (SFTP یا FTPS) استفاده شود.

■ برای رمزگذاری محتوای وب بین کلاینت و سرور باید به جای HTTP از HTTPS استفاده شود.

خلاصه گواهی

تا این بخش از مقاله در مورد انواع دستگاهها و پروتکلهایی که در اکثر محیطهای شبکه وجود دارد و اصول پایه شبکه اطلاعاتی به دست آورید. از نقطه نظر امنیتی، درک انواع دستگاهها، کابلها و پروتکلهایی که به ایجاد یک محیط امن کمک میکنند بسیار مهم است. در زیر به چند نکته کلیدی در مورد أصول شبکه اشاره کردیم که در آزمون سکویریتی پلاس باید به آنها دقت کنید:

■ این روزها از سوئیچهای شبکه بهجای هاب استفاده میشود، به طوری که ترافیک فقط به درگاه دستگاه مقصد ارسال میشود. رویکرد فوق به محافظت از دادههای در حال انتقال در برابر رهگیری کمک میکند.

■ روترها دامنههای پخشی ایجاد میکنند و مسئول مسیریابی (ارسال) دادهها از یک شبکه به شبکه دیگر هستند.

■ VLANها، یکی از ویژگیهای مهم سوئیچ، یک مرز ارتباطی ایجاد میکنند. هر VLAN روی یک سوئیچ یک دامنه پخشی جداگانه دارد. در این حالت باید از یک روتر استفاده شود تا به یک سیستم در یک VLAN اجازه دهد تا با VLAN دیگر صحبت کند.

■ TCP/IP مجموعهای از پروتکلها است. مهمترین پروتکلهایی که باید در مورد آنها اطلاع داشته باشید TCP، UDP، IP و ARP هستند. (در آزمون +Security حتما چند سوال در ارتباط با مجموعه پروتکلهای TCP/IP خواهد داشت.)

■ آدرسدهی TCP/IP شامل آدرس IP، ماسک زیرشبکه، کلاسهای شبکه و آدرسهای رزرو شده ویژه است. (هر کلاس شبکه را برای آزمون حفظ کنید.)

با شناخت کافی مطالبی که در این بخش به آنها اشاره کردیم بدون مشکل قادر هب پساخگویی به پرسشهای TCP/IP خواهید بود. نه تنها مطالب ارائه شده در اینجا برای آزمون مهم هستند، بلکه بعد از آزمون نیز در دنیای حرفهای کمک زیادی به شما میکنند.

✓ چند نکته کلیدی مهم

آشنایی با دستگاههای شبکه و کابلکشی

سوئیچها باید به جای هاب استفاده شوند، زیرا یک سوئیچ با ارسال دادهها تنها به پورت سوئیچ که سیستم مقصد به آن متصل است، ترافیک را فیلتر میکند، در حالی که هاب دادهها را به همه پورتها میفرستد که به همه سیستمهای متصل اجازه می دهد بستهها را مشاهده کنند.

سوئیچها دارای ویژگیهای امنیتی بسیار خوبی هستند، مانند غیرفعال کردن پورتهای بلااستفاده و پیکربندی امنیت پورت که به شما امکان میدهد بر اساس مکآدرس همه چیز را کنترل کنید که کدام سیستمها می توانند به یک پورت متصل شوند.

روترها دستگاههای لایه 3 هستند که برای هدایت دادهها از یک شبکه به شبکه دیگر استفاده میشوند. روترها برای شکستن یک شبکه به چندین دامنه پخشی استفاده میشوند.

متعادل کننده بار برای توزیع درخواستهای کلاینتها در سرورهای مختلف برای افزایش عملکرد استفاده میشود. از تکنیکهای مهمی که میتوان برای بارگذاری متعادل استفاده کرد باید به round-robin که درخواستها را به طور مساوی میان چند سرور توزیع میکند، بهکارگیری یک الگوریتم برای تصمیمگیری در مورد اینکه کدام سرور در متعادلکننده بار باید به درخواست را رسیدگی کند اشاره کرد.

یک سرور پروکسی برای ارسال درخواستهای دسترسی به اینترنت از طریق کلاینتها استفاده میشود و معمولاً برای فیلتر کردن وبسایتهایی که کاربر قادر به دسترسی به آنها هست یا نیست استفاده میشود.

کابلهای کواکس و جفت تابیده از یک هسته مسی برای انتقال سیگنال الکتریکی استفاده میکنند، در حالی که کابل فیبر نوری برای انتقال پالسهای نوری استفاده میشود. کابلکشی فیبر نوری، محیطی به مراتب ایمن را به وجود میآورد.

مرور نکات مهم TCP/IP

پروتکل IP مسئول آدرسدهی و مسیریابی منطقی است.

پروتکل TCP برای تحویل قابل اعتماد استفاده میشود. ارتباط از طریق TCP با دستدهی سه مرحلهای شروع میشود. TCP تحویل را با استفاده از اعداد ترتیبی و اعداد تایید صدیق تضمین میکند.

TCP از پرچمها برای شناسایی انواع مهم بستهها استفاده میکند. پرچمهای TCP عبارتند از SYN، ACK، FIN، RST، URG و PSH.

UDP برای ارتباطات بدون اتصال استفاده میشود.

TCP و UDP از شماره پورت برای شناسایی برنامه ارسال و دریافت دادهها استفاده میکنند.

ICMP برای گزارش وضعیت و خطا استفاده میشود. ICMP از انواع و کدها برای شناسایی انواع مختلف پیامها استفاده میکند. نوع 8 برای درخواست اکو و نوع 0 برای پاسخ اکو استفاده میشود.

ARP مسئول تبدیل آدرس منطقی (آدرس IP) به آدرس فیزیکی (آدرس MAC) است.

تعدادی از پروتکلهای لایه کاربردی برای ارائه عملکرد به سیستمهای TCP/IP استفاده میشود. به عنوان مثال، FTP برای دانلود فایل استفاده میشود، در حالی که SMTP برای ارسال ایمیل و POP3 و IMAP برای خواندن ایمیل استفاده میشود.

IPv6 نسخه جدیدتر پروتکل IP است و تغییرات قابل توجهی نسبت به IPv4 پیدا کرده است. از مهمترین تغییر ایجاد شده در IPv6 باید به طرح آدرسدهی 128 بیت اشاره کرد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

استخدام کارشناس امنیت - قیمت انواع پاور بانک - فروش کابل شبکه

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟