برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

کنترل دسترسی فیزیکی

افراد نباید بدون شناسایی و احراز هویت مناسب نباید به منابع دسترسی پیدا کنند. شناسایی به فرآیندی اشاره دارد که برخی اطلاعات را برای احراز و تایید هویت استفاده میکند. به بیان دیگر، احراز هویت برای بررسی این موضوع انجام میشود که آیا شخص واقعاً کسی است که ادعا میکند یا خیر. تکنیکهای کنترل دسترسی اشاره به اطلاعاتی دارید که در اختیار کاربر قرار دارد. شرکتهای ارائهکننده سرویسهای تأیید هویت میتوانند ابزارهای مختلفی را برای محدود کردن دسترسی به امکانات یا مکانهای خاص طراحی کردهاند. از سیستمهای تأیید اعتبار شاخصی که سازمانها از آنها استفاده میکنند به موارد زیر میتوان اشاره کرد:

■ گذرواژهها و پین کدها: این سیستمهای تأیید اعتبار بر اساس اطلاعاتی شبیه به نام، گذرواژه الفبایی یا شماره شناسایی شخصی (PIN) کار میکنند. بهطور مثال، ممکن است مجبور شوید پینکد خود را در پنل نصب شده روی درب اتاق سرور وارد کنید تا اجازه ورود صادر شود.

■ توکنها، کارتهای هوشمند و کارتهای نوار مغناطیسی: این سیستمهای کمی شخصیتر و بر مبنای هویت افراد صادر میشوند. بهطور مثال، کارفرمای شما ممکن است کارت هوشمندی در اختیارتان قرار دهد که شناسه شما روی آن قرار دارد و توسط کارتخوانهای نصب شده در سازمان خوانده شده و به شما امکان دسترسی به مناطق کنترل شده را میدهد.

■ بیومتریک: این سیستمهای تأیید اعتبار براساس هویت زیستی افراد مانند اثر انگشت، اسکن شبکیه یا الگوی صوتی کار میکنند.

کنترل دسترسی زیستی یک شکل قوی از احراز هویت است. در این روش کاربران نیازی نیست گذرواژهها یا پینکدها را بهخاطر بسپارند که همواره احتمال سرقت آنها وجود دارد یا همواره کارت شناسایی را همراه خود داشته باشند. همواره این احتمال وجود دارد تا کارتهای اعتباری به اشتباه در کارتخوان وارد شوند یا دچار آسیبهای فیزیکی شوند، اما مکانیزمهای احراز هویت براساس ویژگیهای رفتاری یا زیستی منحصر به فرد کاربران کار میکنند. از شناخته شدهترین مکانیزمهای احراز هویت بیومتریک به موارد زیر میتوان اشاره کرد:

■ اثر انگشت: از اسکنرهای اثر انگشت برای کنترل دسترسی به امکانات و تجهیزاتی مانند لپتاپها و گوشیهای هوشمند استفاده می شود. این فناوری با بررسی خطوط کف دست یا انگشتان، نحوه شکلگیری خطوط و مواردی از این دست کار میکنند.

■ اسکن چهره: برای مجاز یا مسدود کردن دسترسی از فناوری اسکن چهره استفاده میشود. در این حالت چهره افراد در قالب الگوهای ریاضی درون یک پایگاه داده ذخیره شده و در زمان ورود با نمونه اصلی مقایسه میشود.

■ الگوی هندسه کف دست: سیستم بیومتریک دیگری است که از هندسه منحصر به فرد انگشتان دست همراه با کف کاربر برای تعیین هویت کاربر استفاده میکند.

■ اسکن پشت کف دست: این سامانهها برای شناسایی کاربران از اشکال هندسی پشت کف دست کاربران استفاده میکنند. در این حالت اگر الگو تطبیق داده شود اجازه دسترسی به منابع دادهای را پیدا میکند.

■ الگوی شبکیه: یکی دیگر از سیستمهای تشخیص بر مبنای رگهای خونی فرد در شبیکه چشم و مطابقت دادن نمونه اصلی با نمونه ورودی استفاده میکند.

■ تشخیص عنبیه: از الگوی منحصر به فرد چشم فرد برای شناسایی استفاده میکند.

■ تشخیص صدا: برای شناسایی و احراز هویت از تجزیه و تحلیل صوتی استفاده میکند.

سیستمهای بیومتریک با ضبط اطلاعات منحصر به فرد و شخصی افراد کار میکنند. قبل از بهکارگیری مکانیزمهای احراز هویت بیومتریک، ابتدا باید یک بانک اطلاعاتی در مورد کاربر تهیه شود.

به این فرآیند ثبت اطلاعات گفته میشود. پس از پایان ثبت اطلاعات، سیستم آماده استفاده است. یکی از مهمترین فاکتورهایی که باید هنگام برنامهریزی برای خرید سیستمهای بیومتریک در نظر بگیرید، میزان دقت آنها است. دقت یک دستگاه بیومتریک بر مبنای میزان هشدارهای کاذب آن (FRR) و تعداد دفعاتی است که کاربر قانونی اجازه دسترسی به منابع را پیدا نمیکند سنجیده میشود. دقت همچنین میزان پذیرش اشتباه (FAR) را تعیین میکند که تعداد دفعاتی است که افراد غیر مجاز میتوانند به منابع دسترسی پیدا کنند. حد فاصل میان این دو نقطه اندازهگیری شده و به عنوان نرخ خطای متقاطع (CER) شناخته میشود. هرچه CER پایینتر باشد، دستگاه عملکرد بهتری دارد. بهطور مثال، اگر سیستم شناسایی چهره پیشنهادی دارای CER 5 باشد و اسکنر اثر انگشت پیشنهادی دارای CER 3 باشد، میتوان متوجه شد که اسکنر اثر انگشت دقت بیشتری دارد.

دفاع در عمق

عمق دفاع در مورد ارتباط با ساخت چند لایه امنیتی است که محافظت بهتری نستب به یک لایه واحد ارائه میکنند. دفاع در عمق با رویکرد فیزیکی به معنای آن است که کنترلها روی تجهیزات، نقاط حساس درون سازمانی، ورودیها و خروجیهای مهم و نقاط حساس نصب شوند. دفاع چند لایه موانع مختلفی را برای مهاجمین به وجود میآورد که برای غلبه بر آنها و شکستن مکانیسمهای مختلف برای ورود به سازمان باید وقت زیادی را صرف کنند. در این حالت عبور از یک لایه به معنای شکست قابلیت امنیتی سازمان نیست. مهاجمین تنها زمانی موفق میشوند که از سد تمامی مکانیزمهای امنیتی عبور کنند. بسیاری از هکهای اخلاقی و آزمایشهای تست نفوذ شامل بررسی کنترلهای فیزیکی است تا نقاط ضعف شناسایی و راهحلی برای آنها اندیشیده شود.

مهندسی اجتماعی

مهندسی اجتماعی هنر فریب افراد و مجبور کردن آنها به انجام کاری زیانبار است. هکرهای ماهر در مهندسی اجتماعی کارمندان سازمانی و حتا پیمانکاران را هدف قرار میدهند. مهندسی اجتماعی یکی از حملات بالقوه خطرناک است، زیرا به شکل مستقیم فناوریها را هدف قرار نمیدهد. یک سازمان میتواند بهترین دیوارهای آتش، سامانههای تشخیص نفوذ (IDS)، الگوهای کارآمد طراحی شبکه، سامانههای احراز هویت یا کنترل دسترسی را داشته باشد، اما هنوز هم با خطر حمله موفقیتآمیز مهندسی اجتماعی روبرو شوند. افرادی که مهندسی اجتماعی را انجام میدهند در فریب افراد مهارت زیادی دارند. برای درک بهتر نحوه کار مهندسی اجتماعی، اجازه دهید نگاهی به رویکردهای مختلف این حملات داشته باشیم و ببینیم چگونه این حملات میتوانند افراد یا سازمانها را قربانی کنند. در ادامه به بیان مکانیزمهای دفاعی برای مقابله با این حملات میپردازیم.

شش نوع حمله مهندسی اجتماعی

رابرت سیالدینی در کتاب خود The Science and Practice of Persuasion شش گرایش اساسی برای رفتار انسانها توصیف میکند که میتواند در جهت پیادهسازی الگوی مهندسی اجتماعی مورد سوء استفاده قرار بگیرند. این شش گرایش اساسی به شرح زیر هستند:

■ Scarcity: به این اصل اشاره دارد که هر انسانی کمبودهایی دارد. بازاریابان بر مبنای این اصل کار میکنند و محصولاتی را به مشتریان میفروشند. به بیان سادهتر اصل فوق میگوید: «هم اکنون خریداری کنید. تعداد محدود است.»

■ Authority: بر مبنای اصل قدرت کار میکند. بهطور مثال، "سلام، آیا در حال صحبت با یک کارشناس help desk هستم؟ من برای VP ارشد کار می کنم و او احتیاج به تنظیم مجدد رمزعبور خود دارد!"

■ Liking: دوست داشتن، ما تمایل داریم بیشتر برای افرادی که دوست داریم کاری انجام دهیم نسبت به افرادی که علاقهای به آنها نداریم.

■ Consistency: مردم علاقهمند به سازگاری هستند. بهطور مثال از شخصی سؤالی بپرسید، مکث کنید و به او نگاه کنید. او تلاش نمیکند پاسخی دهد که شما نیز آنرا تایید میکنید.

■ Social validation: بر اساس این ایده است که اگر یک نفر اینکار را انجام دهد، دیگران نیز چنین خواهند کرد. شما این حالت را بیشتر در مورد فرزندان خود دیدهاید، "اما بابا، همه افراد دیگر این کار را میکنند. چرا نمیتوانم آنرا انجام دهم؟ "

■ Reciprocation: اگر شخصی به شما یک نشان یا هدیه کوچک بدهد، حسی در شما برانیگخته میشود که در ازای آن چیزی به او بدهید.

اطلاع در مورد تکنیکهای مختلفی که مهندسان اجتماعی از آنها استفاده میکنند، میتواند به میزان قابل توجهی توانایی شما برای شکست دادن هکرها را بیشتر کند. در کنار دانستن این تکنیکها مهم است که بدانیم آنها میتوانند از مهندسی اجتماعی برای حمله به سامانههای کامپیوتری فرد یا افرادی حمله کنند.

مهندسی اجتماعی Person-to-Person

مهندسی اجتماعی Person-to-Person روی ویژگیهای یک فرد متمرکز است. در این تکنیک بر مبنای جعل هویت کار میکند و سعی میکند فرد ثالث را شخص مهمی نشان دهد. این حمله ممکن است به صورت حضوری یا از طریق تلفن انجام شود. این حمله وانمود میکند شما در حال صحبت کردن با فرد مهمی هستید. یکی از مهمترین عواملی که باعث موفقیت این حمله میشود این است که برخی افراد تصول میکنند سؤال کردن کار خوبی نیست. مردم همواره از افرادی که دارای قدرت یا نفوذ هستند درخواستهای زیادی دارند که احساس میکنند به درخواستهای آنها پاسخ داده میشود. یک دلیل موفقیت حمله فوق این است که مردم معتقدند اکثر مردم خوب هستند و بهطور کلی، آنها در مورد آنچه میگویند صادق هستند. نوع دیگر مهندسی اجتماعی به این شکل انجام میشود که شخصی خود را به جای فرد دیگری معرفی میکند. بهطور مثال، فرد لباس کادر پلیس را میپوشد تا بتواند در امکان مختلف برود و افراد از او سوال نکنند. برخی هکرها جسور هستند و به جای آنکه ترجیح دهند با قربانی تلفنی تماس بگیرند، به دلایلی وارد یک سامان میشوند و وانمود میکنند که مشتری یا کارگر جدیدی هستند. اگر مهندس اجتماعی با موفقیت انجام شود، میتواند خطرآفرین باشد، زیرا هکر اکنون در سازمان است.

مهندسی اجتماعی مبتنی بر کامپیوتر

مهندسی اجتماعی مبتنی بر کامپیوتر از نرمافزاری برای بازیابی اطلاعات استفاده میکند. اینکار به روشهای مختلف به شرح زیر است:

■ پنجرههای بازشو: این پنجرهها قربانی را برای وارد کردن انواع مختلفی از اطلاعات ترغیب میکنند. ممکن است به کاربر هشدار داده شود که اتصال شبکه از دست رفته، بنابراین باید نام کاربری و رمزعبور خود را در این پنجره وارد کند.

■ ضمایم ایمیلی: برخی تصور میکنند این تکنیک دیگر کارایی ندارد. متأسفانه این حرف درست نیست. ایمیلهای جعلی و پیوستهای ایمیلی برای طیف گستردهای از کاربران ارسال میشوند. با کلیک روی پیوست ممکن است یک تروجان، بدافزار یا کرمی روی سامانه نصب شود.

■ شبکههای اجتماعی: شبکههای بردار جدید هکرها هستند. جعل هویت در سایتهای اجتماعی امروز برای کسی سخت نیست و نتیجه این است که مهاجم میتواند از این پروفایلها برای دستیابی به شبکههای بزرگ دوستان و استخراج اطلاعات و در عین حال بهطور بالقوه گسترش بدافزارها استفاده کند.

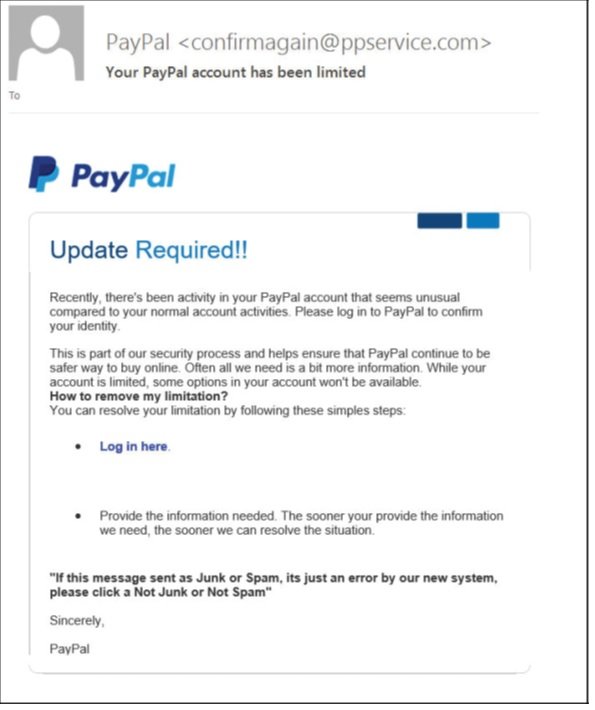

■ Websites: مهندسان اجتماعی ممکن است سعی کنند شما را از چند طریق به سایت جعلی برسانند. ایمیل یکی از محبوبترین روشها است. فیشینگ نامه الکترونیکی ممکن است به شما اطلاع دهد که باید رمزعبور پیپال، eBay ، Visa ، MasterCard یا Gmail خود را تنظیم کنید. معمولاً از گیرنده خواسته میشود برای بازدید از وبسایت روی پیوند کلیک کند. در این حالت به سایت واقعی منتقل نمیشوید و در عوض به یک آدرس جعلی که منحصراً برای جمعآوری اطلاعات ساخته شده منتقل میشوید.

فیشینگ، شبکههای اجتماعی و حملات هدفمند

فیشینگ منحصر به ایمیل نیست. فیشینگ میتواند زمانی رخ دهد که افراد روی پیوند مخرب کلیک میکنند یا در موتور جستجو وبسایتی را پیدا میکنند. فیشینگ میتواند اشکال مختلفی داشته باشد:

■ فیشینگ: حملههایی که باعث میشود قربانی انواع مختلفی از اطلاعات را ارائه کند. بهطور مثال این مضموم که اتصال شبکه از بین رفته است، بنابراین لطفاً نام کاربری و رمزعبور خود را در اینجا وارد کنید.

■ فیشینگ هدفدار: حمله هدفمندی است که روی گروه خاصی از افراد متمرکز شده است. به عنوان نمونه، شما میدانید که هدف در شرکت X کار میکند و یک ایمیل فیشینگ برای قربانی ارسال میکنید که مربوط به شرکت X باشد.

■ شکار نههنگ: هدف قرار دادن یک مدیر عامل یا شخص با اهمیت.

■ SMiShing: ارسال پیامکهای جعلی اساماس. این مدل حملات را به دفعات در ارتباط با سایتهای فروش مشاهده میکنید که کاربر پس از ثبت کالایی پیام کوتاهی دریافت میکند که برای تکمیل فرآیند ثبت مبلغ دیگری را در یک زمان محدود از طریق یک صفحه درگاه پرداختی وارد کند. یک مثال رایج در ارتباط با فیشینگ به شرح زیر است:

برای آنکه بتوانید ایمیلهای فیشینگ را به راحتی شناسایی کنید به نکات زیر دقت کنید:

آدرس ایمیل منبع را بررسی کنید: بررسی کنید که نامه الکترونیکی از طرف چه کسی ارسال شده و اینکه با دامنه شرکت مطابقت دارد یا خیر.

■ پیام حاوی گرامر یا هجی ضعیف است: در حالی که برخی از ایمیلهای فیشینگ به خوبی نوشته شدهاند، برخی دیگر ممکن است دارای خطاهای املایی یا دستوری باشند.

■ در پیام از فرد درخواست اطلاعات شخصی میشود: ایمیلهای فیشینگ معمولی اطلاعات شخصی را درخواست میکنند.

شماره تلفن نادرست است: همه شمارههای قید شده در ایمیل باید با شمارههای واقعی شرکت مطابقت داشته باشند.

کلیه پیوندها را بررسی کنید: قبل از کلیک روی پیوندی، برای مشاهده آدرس کامل آن ماوس را روی آن قرار دهید تا ببینید با دامنه اصلی شرکت یکسان است یا خیر.

در حالی که تلاشهای فیشینگ بهطور معمول دارای نشانههایی هستند که چیزی درست نیست، با این حال شناسایی فیشینگ هدفدار سختتر است. بسیاری از حملات فیشینگ هدفدار با هدف جمعآوری اطلاعات آغاز میشوند تا همه چیز واقعی به نظر برسد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟