بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

بررسی نقاط ضعف و قوت پردازنده های ARM و X86 از منظر امنیت

پردازندههای با معماری ARM به دلیل گستردگی استفاده در دستگاههای موبایل، IoT، و برخی سرورها، به یکی از اهداف اصلی حملات امنیتی تبدیل شدهاند. در این مقاله، به بررسی مهمترین حملات و مشکلات امنیتی پردازندههای ARM پرداخته و مقایسهای امنیتی بین این معماری و معماری x86 انجام شده...

10/06/1403 - 17:10

چگونه مرورگر Chromium را در ویندوز 10 دانلود و نصب کنیم

مهسا قنبری

ترفند ویندوز 10, ترفند مرورگرها

شاید ندانید، اما Chromium پایه و اساس بسیاری از مرورگرهای محبوب امروزی از جمله گوگل کروم (Google Chrome)، کروم (Chrome)، اپرا (Opera) و جدیدترین نسخه مایکروسافت اج (Microsoft Edge) میباشد. کرومیوم به تنهایی یک مرورگر منبع باز است که توسعهدهندگانی که مایل به ساخت مرورگرهای خود...

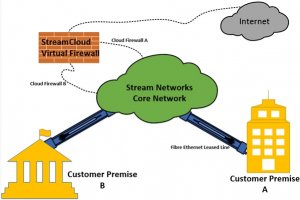

دیوارهای آتش ابرمحور چه مزایایی در اختیار سازمانها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه, امنیت

دیوارهای آتش ابری نرمافزارمحور، دستگاههای شبکهای نصب شده در فضای ابری هستند که برای پیشگیری یا به حداقل رساندن دسترسی به شبکههای خصوصی استفاده میشوند. دیوارهای آتش ابرمحور برای پاسخگویی به نیازهای روبهرشد کسبوکارها طراحی شدهاند و در بستر آنلاین میزبانی میشوند.

5 راهکار برای کار نکردن اعلان Battery Low ویندوز 10 در لپتاپ

مهسا قنبری

ترفند ویندوز 10

اگر لپ تاپ ویندوز 10 شما به ناگهان بدون هیچگونه اخطار یا اعلانی خاموش شود، چه میکنید؟ حتی اگر سعی کنید لپ تاپ خود را روشن کنید، لپتاپ روشن نمیشود. آن موقع است که متوجه میشوید باتری لپ تاپ کاملاً خالی شده بدون آن که شما هشدار low battery یا کمبود باتری را دریافت کنید. تنها...

چگونه امنیت شبکه را ارزیابی و تحلیل کنیم؟

حمیدرضا تائبی

فناوری شبکه, امنیت

نظارت بر شبکههای کامپیوتری مستلزم بهکارگیری انواع مختلفی از ابزارهای امنیتی است. با اینحال، کارشناسان امنیت نباید به صرف اینکه ابزارهای مختلفی در شبکه نصب شده و هر زمان فعالیت مشکوکی شناسایی شد، این ابزارها هشدارهایی را ارسال خواهند کرد، از وظیفه خود غافل شوند. در بیشتر...

چرا نمیتوانم روی گوشی سامسونگ خود پیامک دریافت کنم؟

حمید نیکروش

ترفند, ترفند موبایل, ترفند اندروید

گوشیهای خانواده سامسونگ گلکسی از یک اپ تخصصی برای دریافت و ارسال پیامک بهره میبرند. با اینکه سامسونگ اپلیکیشن خیلی خوبی ارائه کرده اما گاهی اوقات کاربران باید منتظر دریافت تأیید یا کدهای OTP بمانند تا در نهایت بتوانند یک تراکنش را کامل کنند یا وارد یک سرویس بخصوص شوند. البته...

تجارت الکترونیک و مدل کسب و کار الکترونیک چیست؟

عصرشبکه

قبل از آنکه بتوانیم به تشریح این دو مفهوم مهم دنیای امروز بپردازیم، ابتدا باید به واکاوی واژه زیرساختی این مفاهیم یعنی تجارت بپردازیم. تجارت، یا دادوستد (Trade) به واگذاری مالکیت کالا و خدمات از کسی یا نهادی (فروشنده) به دیگری در برابرِ دریافت چیزی از خریدار اشاره دارد. به بیان...

چگونه در مصاحبه استخدام کارشناس رایانش ابری موفق شویم؟

حمیدرضا تائبی

فناوری شبکه, پرونده ویژه

رایانش ابری از فناوریهای تاثیرگذار عصر جدید است که قرار است وابستگی کاربران و سازمانها به تجهیزات سنتی را کم کند و راهکارهای هوشمندانهتری در اختیار کسبوکارها قرار دهد. در این مطلب به مزایای رایانش ابری و پرسش و پاسخهای برتر آزمونهای استخدامی کارشناس رایانش ابری اشاره شده...

چرا گوشی سامسونگ من به وایفای وصل نمیشود؟

حمید نیکروش

ترفند, ترفند موبایل, ترفند اندروید, ترفند اینترنت و وایفای

اگر گوشی شما به اینترنت وصل نباشد آنقدر کاربرد ندارد. آیا شما هم گوشی سامسونگ دارید و نمیتوانید به وایفای وصل شوید؟ شاید الان در حال دیدن یک فیلم در اینترنت باشید، اما در عرض چند ثانیه گوشی سامسونگ شما به شبکه وایفای وصل نمیشود. این مسئله یکی از شایعترین مشکلاتی است که...

پل شبکه یا بریج (Bridge) چیست، چه کاربردی دارد و چگونه کار میکند؟

علی حسینی

فناوری شبکه

پل یا بریج (Bridge) دستگاهی است که یک شبکه محلی را به دو یا چند سگمنت (segment) تقسیم میکند؛ یا از منظری دیگر، دو یا چند سگمنت را به هم متصل و آنها را یکپارچه میکند. سادهترین نوع بریج، بریج دو پورتی است که حداکثر دو سگمنت را به هم متصل یا یک شبکه را به دو سگمنت تقسیم می...

جدیدترین محصولات شبکه دی لینک که در نمایشگاه CES 2021 معرفی شدند

اخبار ایران

دی لینک (D-Link) به عنوان یکی از برندهای بزرگ تجهیزات و لوازم جنبه، طیف متنوعی از محصولات شبکه جدید خود را در نمایشگاه CES 2021 به نمایش گذاشت. در ادامه میتوانید با برخی از جدیدترین محصولات شبکه دی لینک آشنا شوید.

آشنایی با مزایای روشهای ارتباطی اتصالگرا و غیر اتصالگرا

حمیدرضا تائبی

فناوری شبکه

ارتباط اتصالگرا نوعی ارتباط شبکهای در ارتباطات راه دور و شبکههای کامپیوتری است که جلسه ارتباط یا اتصال نیمه دائم قبل از انتقال دادهها ایجاد میشود و جریانی از دادهها را به همان ترتیبی که فرستاده شده بود تحویل میدهد. جایگزینی انتقال اتصالگرا با ارتباط غیر اتصالگرا است. به...

چگونه در ویندوز 10 با استفاده از Focus Assist نوتیفیکیشنها را کنترل کنیم؟

حمید نیکروش

ترفند, ترفند کامپیوتر, ترفند ویندوز 10

فرض کنید در حال انجام بازی کامپیوتری هستید، در یک جلسه کاری هستید یا در اکسل با اعداد سر و کله میزنید، ناگهان نوتیفیکیشن اپهای نامرتبط روی صفحه ظاهر میشود و تمرکز شما را بهطور کل بههم میریزد. در این مقاله، میخواهیم شما را با یکی از ویژگیهای ویندوز 10 که مورد کم توجهی...

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

Scanner در جاوا چیست و چه قابلیتهایی در اختیار ما قرار میدهد؟

در جاوا، Scanner یک کلاس است که به برنامهنویس امکان میدهد تا دادههای ورودی را از منابع مختلف مانند کنسول (System.in)، فایل، و حتی رشتهها بخواند. این کلاس در بسته java.util قرار دارد و به طور گستردهای برای خواندن ورودی های کاربر استفاده میشود.

حمیدرضا تائبی

01/05/1403 - 10:30