UAC (سرنام User Access Control) قابلیتی است که اولین بار از سوی مایکروسافت در سیستمعامل ویستا معرفی شد. این ابزار به سیستمعامل کمک میکند در برابر تغییراتی که از سوی افراد غیر مجاز ممکن است امنیت نرمافزارها یا حتا خود سیستمعامل را به مخاطره اندازد، محافظت کند. به عبارت دیگر، این ویژگی امنیتی قادر است سدی در برابر بدافزارها به وجود آورد.

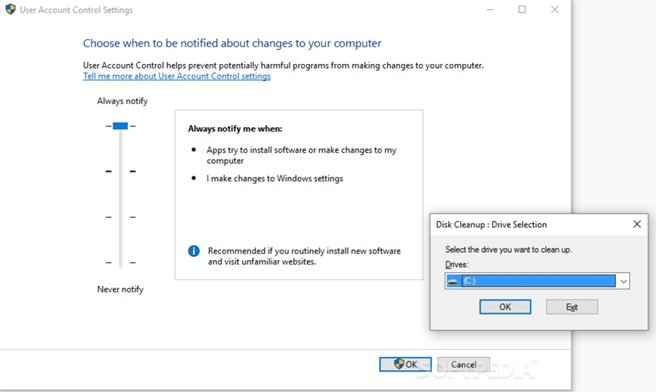

اما در طول سالهای گذشته، هکرها موفق به شناسایی راههایی شدهاند که به آنها اجازه میدهد این قابلیت امنیتی را دور زده و مجوز دسترسی به فایلها و کتابخانههای پویا (DLL) را به سرقت ببرند. در همین ارتباط دو کارشناس امنیتی به نامهای مت گربر و مت نلسون روش تازهای را پیدا کردهاند که به آنها اجازه میدهد، در ویندوز 10 از این مکانیزم امنیتی عبور کنند. جالب آنکه آنها در پست خود یادآورد شدهاند که روش ابداعی آنها در مقایسه با اسلاف خود برتریهای قابل توجهی نیز دارد! در این روش آنها از ابزار Disk Cleanup استفاده کردهاند. کاربران بهطور معمول از این ابزار برای پاکسازی فایلهای زائد و آزاد سازی فضای هارددیسک استفاده میکنند. تجزیه و تحلیلی که روی وظایف برنامهریزی شده پیشفرض ویندوز 10 موسوم به SilentCleanup به عمل آمده، نشان میدهد، در حالیکه فرآیند Disk Cleanup که از سوی فایل cleanmgr.exe به مرحله اجرا در میآید، از بالاترین سطح دسترسی به فایلها برخوردار است، اما در مقابل به یک کاربر بدون مجوز نیز اجازه میدهد تا این فرآیند را با بالاترین سطح از مجوزها به مرحله اجرا در آورد. زمانی که این فرآیند به مرحله اجرا در میآید پوشه جدیدی به نام GUID را در پوشه موقت ویندوز (Temp) ایجاد میکند و در ادامه یک فایل اجرایی و تعدادی کتابخانه پویا را به درون آن کپی میکند. زمانی که این فایل باینری اجرا میشود کتابخانههای پویای قرار گرفته در این پوشه را بارگذاری میکند.

ظهور و پیدایش مشکل

حال اگر هکری سعی کند، قبل از بارگذاری این کتابخانهها یکی از آنها را با یک نسخه مخرب جایگزین کند، در ادامه این توانایی را خواهد داشت تا مکانیزم UAC را دور زده و کدهای موردنظر خود را با بالاترین سطح مجوزها به مرحله اجرا در آورد. گربر و نلسون این روش حمله را با جایگزین کردن کتابخانههای پویا و بارگذاری آن مورد آزمایش قرار دادند. در این حمله دو کارشناس یاد شده یک اسکرپیت PoC را ایجاد کردند. این اسکرپیت به منظور بررسی پوشه GUID که توسط این مولفه ویندوز ساخته میشود، مورد بررسی قرار میگیرد. در ادامه آخرین کتابخانهای که باید بارگذاری میشد را با یک کتابخانه آلوده جایگزین کردند.

این مکانیزم حمله چند دستاورد مهم به همراه داشته است

اول آنکه در این روش به هیچ مکانیزم تزریق کدی نیاز نیست. در نتیجه نرمافزارهای امنیتی در بسیاری از موارد قادر به شناسایی این کدهای مخرب نخواهد بود. دوم آنکه این روش نیازی به رونویسی فایلها ندارد. سوم آنکه کدهای مخرب با بالاترین سطح دسترسی UAC کار میکنند و چهارم آنکه کتابخانه پویای آلوده زمانی که فرآیند پاکسازی به پایان رسید، بهطور خودکار حذف میشود.

در حالی که کارشناسان یاد شده این مورد را به مایکروسافت اعلام کردهاند، این شرکت گفته است، مشکل شناسایی شده یک آسیبپذیری نیست، به دلیل اینکه UAC در محدوده امنیتی قرار ندارد. نلسون به کاربران توصیه کرده است برای حل این مشکل، میتوانند این وظیفه را غیر فعال کرده یا اجرای آنرا با مجوزهای سطح بالا محدود کنند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟