راهاندازی و پیادهسازی مرکز عملیات امنیت (SOC) با راهحلهای ارائه شده توسط اسپلانک اثربخشی مکانیزمهای امنیتی را بیشتر میکند و به متخصصان امنیت شبکهها اجازه میدهد وضعیت امنیت شبکه سازمانی را بهبود بخشند. از مهمترین مزایای بهکارگیری فناوری فوق به موارد زیر میتوان اشاره کرد:

- راهاندازی مرکز عملیات امنیت به سرمایهگذاری در فرآیندها، جذب نیروی متخصص و بهکارگیری فناوریهای روز نیاز دارد.

- نرمافزار اسپلانک را میتوان به عنوان زیرساخت هوش امنیتی با هدف توانمندسازی مرکز عملیات امنیت استفاده کرد.

- نرمافزار اسپلانک اثربخشی کارمندان و فرآیندها را بهبود میبخشد.

- نرمافزار اسپلانک را میتوان به عنوان مکمل SIEM در مرکز عملیات امنیت استفاده کرد.

مراحل اولیه راهاندازی مرکز عملیات امنیت

مرکز عملیات امنیت ضمن ارتقا توانمندیهای پرسنل کلیدی بخش امنیت و جمعآوری دادههای مربوط به رخدادها در یک مکان متمرکز به شکل قابل توجهی به تطبیقپذیری و بهبود مکانیزمهای امنیتی کمک میکند و اجازه میدهد متخصصان امنیتی در زمان کوتاهتری به حوادث پاسخ دهند. راهاندازی مرکز عملیات امنیت کار سادهای نیست، زیرا به سرمایهگذاری در خرید و ارتقا تجهیزات و آموزش یا استخدام نیروهای متخصص و نظارت مستمر بر فرآیندها نیاز دارد. با اینحال، پیادهسازی چنین مرکزی به میزان قابل توجهی از زیرساختهای ارتباطی در برابر حملات پیشرفته مداوم محافظت میکند و در بلندمدت بازگشت سرمایه را به همراه دارد. اولین گام پیادهسازی مرکز عملیات امنیت به مدلسازی تهدید یا تهدیدها آغاز میشود. در این مرحله، مدیران بخشهای تجاری، شبکه و امنیت با یکدیگر به تعامل میپردازند تا تهدیدات سایبری کلیدی را شناسایی و اولویتبندی کنند. در ادامه بر مبنای الگوی مفروض، دادههایی را جمعآوری و در قالب یک مدل آماده میکنند. در ادامه دادهها بازبینی و ایرادات آنها برطرف میشود تا بتوان از مدل ساخته شده برای شناسایی تهدیدها و مقابله با آنها استفاده کرد. جدول یک فرآیندهای این مرحله را نشان میدهد.

| چه تهدیدهایی برای سازمان مهم است؟ |

از دست دادن دادههای تجاری و مشتریان، تطبیقپذیری نفوذ به زیرساختهای ارتباطی و بانکهای اطلاعاتی |

| ظاهر تهدید چگونه است؟ |

دسترسی به دادههای محرمانه و انتقال غیرمجاز آنها |

| چگونه میتوان تهدید را شناسایی یا دفع کرد؟ |

بهکارگیری دادههای ماشینی و ساختار خارجی، جستوجو برای رخدادهای مشکوک یا تصویرسازی تهدیدهایی که شناسایی شدهاند. |

| برای هر نوع بردار حمله از چه خطمشیها یا فرآیندهایی استفاده میشود؟ | میزان ریسکپذیری، فرآیندهای واکنشی، نقشها و مسئولیتها، مستندسازی تهدیدها، چگونگی رفع تهدید، زمان تخمینی برای شناسایی یا مقابله با تهدیدها |

جدول 1

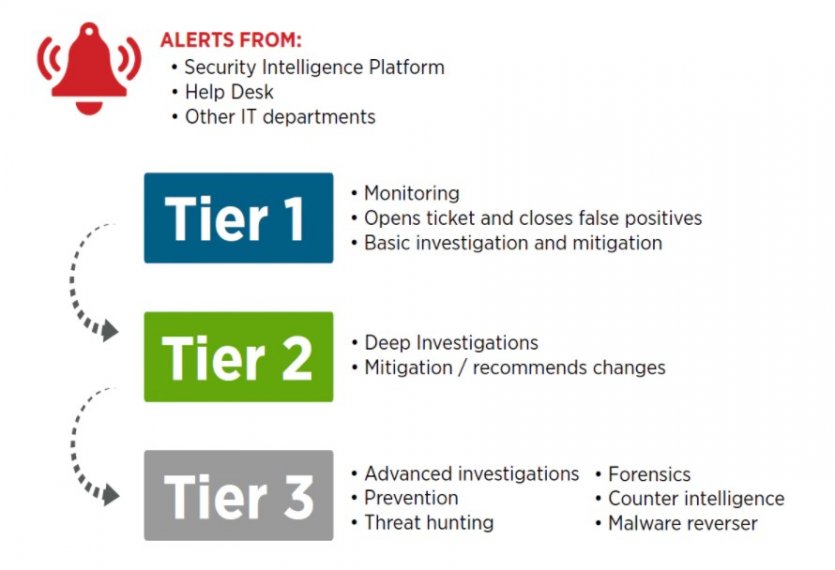

واکنش به هشدارها و حوادث یکی از بخشهای مهم در زمان راهاندازی مرکز عملیات امنیت است. بیشتر این مراکز بر مبنای یک رویکرد

چند لایهای (Multitier) به تهدیدها واکنش نشان میدهند. هشدارها توسط ابزارهای مختلفی همچون سامانههای تشخیص و پیشگیری از نفوذ و SIEM تولید میشوند و برای متخصصان مستقر در لایه اول ارسال میشوند. اگر لایه اول موفق به پیگیری رخداد یا دفع حمله نشود، اطلاعات برای لایه بعد ارسال میشود تا کارشناسان این بخش با استفاده از ابزارهای واکنشی و مهارتهای فردی تمهیدات لازم را اتخاذ کنند (شکل 1).

شکل1 - مثالی از یک مرکز امنیت عملیات سه لایه همراه با مسئولیتها و وظایف تعریف شده برای هر بخش.

منبع هشدارها

شکل یک نشان میدهد که منبع هشدارها میتواند پلتفرم هوش امنیتی، بخشهای مختلف فناوریاطلاعات یا Help Desk باشد. در زمان پیادهسازی مرکز عملیات امنیت سه لایهای هر لایه وظایف تعریف شده مشخصی دارد. بهطور معمول، برای لایه اول سه مسئولیت، نظارت، باز کردن تیکتها (Tickets) و شناسایی هشدارهای کاذب مثبت (مواردی که به اشتباه به عنوان تهدید شناسایی شدهاند) و در صورت لزوم ارسال هشدارها برای لایه دوم تعریف میشود. لایه دوم هشدارها را به شکل دقیقتر و عمیقتری بررسی میکند، تغییراتی را پیشنهاد میکند یا در صورت لزوم هشدار را برای لایه سوم ارسال میکند. متخصصان لایه سوم به شکل کاملا فنی و پیشرفته هشدارها را بررسی میکنند، اقدامات پیشگیرانه را توصیه میکنند، تهدیدها را تشخیص و دفع میکنند، دادههای مربوطه به جرمشناسی را جمعآوری میکنند، اقدامات مربوط به ضدجاسوسی را انجام میدهند و اطمینان حاصل میکنند که زیرساخت ارتباطی دومرتبه از جانب بردارهای حمله مشابه در معرض تهدید قرار نگیرد.

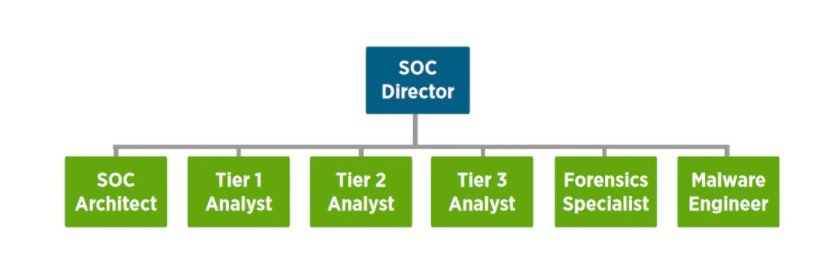

افراد

موفقیت مرکز عملیات امنیت بهطور کامل به جذب نیروهای متخصص بستگی دارد. به همین دلیل این مرکز به افرادی با مهارتهای سخت و نرم و توانایی حل مسئله و ارائه راهحلهای خلاقانه در زمان بروز حملات اشاره دارد. همچنین به این نکته دقت کنید که متخصصان هر لایه حقوق مختلفی دریافت میکنند (شکل 2). در کنار جذب نیروهای متخصص برای این مرکز، سایر کارمندان باید به شکل مستمر آموزشهای مختلف را دریافت کنند. همچنین مسیر ارتقا شغلی کارمندان این مرکز باید به شکل صریح تعریف شود تا تحلیلگران بتوانند به مرور زمان که سطح مهارتهایشان ارتقا پیدا کرد در لایههای بالاتر یا سمتهای دیگر کار کنند. تسلط بر مهارتهای نرم و قابلیت همکاری گروهی و پاسخگویی به مشکلات و تهدیدات شناسایی شده از جمله پیشنیازهای مهمی هستند که در زمان جذب افراد باید به آن دقت شود.

شکل2 - بهطور معمول در لایه سوم متخصصان جرمشناسی و تحلیل بدافزارها حضور دارند تا تحلیل فنی دقیقی ارائه کنند.

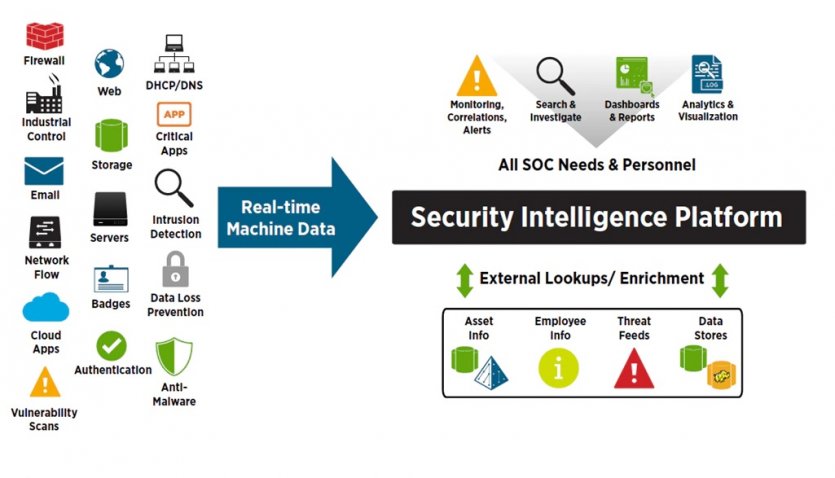

فناوری

- یکی دیگر از فاکتورهای مهم در زمان پیادهسازی مرکز عملیات امنیت، بهکارگیری فناوریهای روز و زیرساختهای هوش امنیتی است (شکل 3). این زیرساخت باید بتواند تمام دادههای مرتبط با گرههای شبکه و فایلهای گزارش تولید شده توسط منابع ایمن و غیر ایمن را به شکل بلادرنگ ذخیرهسازی کند، دادههای دریافتی از منابع خارجی همچون اکتیو دایرکتوری، پایگاههای داده، فیدهای خبری متعلق به شرکتهای ثالث فعال در حوزه امنیت و موارد این چنینی را دریافت کند و اطلاعات غنی آماده کند. اسپلانک در توصیف واژه غنی به این نکته اشاره دارد که منابع خارجی حاوی اطلاعات مهمی هستند که میتواند در زمان تعریف نقشهای همبستگی بلادرنگ (real-time correlation rules)استفاده شوند تا زیرساخت بتواند از مهمترین منابع و کارمندان محافظت کند و در زمان بررسی یک حادثه، تصویر دقیقتری ارائه کند.

شکل3 - الزاماتی که مرکز عملیات امنیت به آن نیاز دارد.

دادههای نمایهگذاری شده و دادههای جمعآوری شده از منابع خارجی میتوانند به عنوان یک ابزار کارآمد به نیازهای مهم مرکز عملیات امنیت همچون تعریف خطمشیهای یکپارچه بلادرنگ و هشداردهی، بررسی حادثه، داشبوردها و گزارشهای سفارشی، فرآیندهای تحلیل پیشرفته همچون شناسایی اختلال و دادههای خارج از محدوده (Outlier) پاسخ دهند. زیرساختهای هوش امنیتی طیف گستردهای از دادهها را به کار میگیرند تا بتوانند به نیازهای مرکز عملیات امنیت پاسخ دهند. برای پاسخگویی درست به فاکتورهایی همچون نیازهای همبستگی و هشداردهی، ضروری است که زیرساخت، انعطافپذیری لازم را داشته باشد تا بتواند بر مبنای طیف گستردهای از روشهای شناسایی صحیح و قابل تنظیم، رتبهبندی ریسک و شناسایی اختلال و تعیین خودکار میزان شدت حادثه تهدیدات را شناسایی کند. این استراتژی کارآمد به زیرساخت اجازه میدهد روزانه صدها یا هزاران رویداد امنیتی را فیلتر کند و تنها مهمترین هشدارها را برای کارمندان مرکز عملیات امنیت ارسال کند. بدون روشهای منعطف و کارآمد، تهدیدات به درستی شناسایی نمیشوند یا هشدارهای مثبت کاذب زیادی به عنوان تهدید تشخیص داده میشوند که امکان بررسی تمامی آنها وجود ندارد یا در بلندمدت خستگی مفرط کارمندان این بخش را به همراه دارد. زیرساخت فوق باید به اندازهای انعطافپذیر باشد که بتوان آنرا برای پاسخگویی به فرآیندها و نقشهای خاص تنظیم کرد. منابع داده مختلفی وجود دارد که زیرساخت هوشمند امنیتی باید آنها را نمایهگذاری کند تا به عنوان یک اهرم کارآمد از آنها استفاده کرد. شکل 4 برخی از منابع دادهای موردنیاز برای شناسایی تهدیدات پیشرفته را نشان میدهد. با توجه به اینکه منابع دادهای مختلفی با هدف مدلسازی تهدیدات خارجی استفاده میشوند، بهطور معمول دادههای موردنیاز برای شناسایی تهدیدات هوشمند، فعالیتهای شبکه، نقاط پایانی و احراز هویت به شکل دقیقی جمعآوری میشوند. اطلاعات فوق سرنخهای ویژهای در ارتباط با تهدیدات ارائه میکنند و به کارشناسان کمک میکنند بر مبنای اطلاعات جمعآوری شده یک نقشه کلی ترسیم کنند، نقاط حادثهخیر را به یکدیگر متصل کنند و مسیر تهدید را از ورود تا خروج ردیابی کنند. البته دقت کنید زیرساخت هوش امنیتی و SIEMهای سنتی تفاوتهایی با یکدیگر دارند. زیرساخت هوش امنیتی، انعطافپذیری، سرعت و گسترشپذیری را ارائه میکند که راهکارهای سنتی به سختی قادر به ارائه آنها هستند. جدول دو مهمترین تفاوتهای زیرساخت هوش امنیتی و SIEM را نشان میدهد.

|

زیرساخت هوش امنیتی |

SIEM | منابع دادهای |

|

ساده |

دشوار | اضافه کردن هوش و مستندات مرتبط |

|

ساده |

ساده | سرعت و گسترشپذیری |

|

ساده و منعطف |

دشوار و انعطافناپذیر | جستجو، ارایه گزارش، تجزیه و تحلیل |

|

منعطف |

محدود | رتبهبندی ریسک و شناسایی اختلال/Outlier |

|

دسترسی از طریق واسطههای برنامه نویسی کاربردی |

بسته | زیساخت باز |

- یکی دیگر از فناوریهای مهم موردنیاز برای پیادهسازی مرکز عملیات امنیت، سامانه Ticketing برای مدیریت و کنترل کارآمد حوادث در لایههای مختلف است. فرآیندهای تجزیه و تحلیل در لایههای دوم و سوم به ابزارهای واکنشی پیشرفته همچون ضبط بستهها، جرمشناسی دیسک و ابزارهای مهندسی معکوس بدافزارها نیاز دارند.

عملکرد اسپلانک در ارتباط با پیادهسازی مرکز عملیات امنیت

- راهحلهای اسپلانک یک زیرساخت هوش امنیتی منعطف و سریع ارائه میکنند که افزایش عملکرد فرآیندها و کارمندان این مرکز را به همراه دارند. راهحلهای اسپلانک به کارمندان این مرکز اجازه میدهد در کمترین زمان به دادهها و اطلاعات لازم برای شناسایی، بررسی و اصطلاح سریع تهدیدات دسترسی پیدا کنند.

- تحلیلگر لایه اول میتواند راهحلهای اسپلانک را برای بررسی اولیه بر مبنای یک بازه زمانی، کلیدواژه، آدرس آیپی یا نام ماشین استفاده کند. تحلیلگران لایههای دوم و سوم میتوانند راهحلهای اسپلانک را برای پیادهسازی عملیات پیشرفته همپوشانی دادههای منابع چندگانه، ساخت مدلهای تجزیه و تحلیل با هدف شناسایی اختلال و دادههای خارج از محدوده یا اجرای عملیات جرمشناسی پیشرفته روی یک ماشین آسیب دیده انجام دهند. Splunk Enterprise Security با ارائه ماژولهای از پیش ساخته شده (گزارشها، فیدهای اطلاعرسانی تهدیدات هوشمند، شناسایی اختلال، رتبهبندی خطر و چارچوب بررسی حوادث) به سازمانها کمک میکند مرکز عملیات امنیت کارآمدی را پیادهسازی کنند.

شکل4 - دیوارهای آتش، اکتیودایرکتوری، شبکه خصوصی مجازی، سرور DHCP، سامانه کنترل دامنه، گزارشهای تولید شده توسط سیستمعامل، ابزارهای شناسایی آسیبپذیریها، جعبههای شن، ابزارهای نصب شده روی نقاط پایانی از جمله منابعی هستند که اطلاعات ارزشمندی در ارتباط با شناسایی تهدیدها ارائه میکنند.

- Splunk User Behavior Analytics با تمرکز بر تجزیه و تحلیل رفتار کاربران میتواند یک لایه شناسایی دیگر را به مجموعه مکانیزمهای امنیتی اضافه کند. راهحل فوق از الگوی یادگیری ماشینی بدون ناظر استفاده میکند تا تهدیدات داخلی و خارجی ناشناخته و پیشرفته را شناسایی کند. مجموعه راهحلهای اسپلانک با خودکارسازی فرآیندها و تعریف نقشهای عملیاتی میتوانند زمان پاسخگویی به حوادث را کم کرده و کارایی را افزایش دهند. سفارشیسازی یکی از قابلیتهای شاخص راهحلهای اسپلانک است که فرآیند پاسخگویی به حوادث را خودکارسازی میکند. بهطور مثال، این امکان وجود دارد در

- Splunk Enterprise یک رابط کاربری ایجاد کرد تا تحلیلگران بتوانند تنها با وارد کردن تاریخ و آدرس آیپی، نام کاربری یا نام میزبان اطلاعات مرتبط با یک موجودیت را به دست آوردند و با سرعت بیشتری علت بروز حوادث را بررسی کنند. همچنین کاربران میتوانند فرآیندهای تک کلیکی را به رابط کاربری اسپلانک اضافه کنند. در این حالت با کلیک روی یک رخداد متناظر به آدرس آیپی امکان ضبط بستهها یا بازیابی خودکار فایل PCAP و موارد این چنینی فراهم میشود. پیادهسازی مرکز عملیات امنیت مبتنی بر اسپلانک برای سازمانهای گسترشپذیر که باید به سرعت حوادث را بررسی کنند مناسب است. راهحلهای اسپلانک از انباره دادهها و فایلهای Flat (نه یک پایگ داده رابطهای)، جستوجوی توزیعی و نصب روی انواع مختلف سختافزارها پشتیبانی میکنند و این توانایی را دارند تا پیچیدهترین و سنگینترین فعالیتهای مرتبط با مرکز عملیات امنیت یک سازمان را به شکل گسترشپذیری مدیریت کنند. راهحلهای اسپلانک این ظرفیت را دارند تا روزانه بیش از 100 ترابیت داده را شاخصگذاری کرده و در عرض چند ثانیه مجموعه گستردهای از دادهها را جستوجو کنند.

تکامل SIEM با اسپلانک

سازمانها میتوانند راهحلهای اسپلانک را به عنوان جایگزین یا مکملی برای یک SIEM در مرکز عملیات امنیت استفاده کنند. این راهحلها را میتوان به شکل مستقل از یک SIEM استفاده کرد یا زیرمجموعهای از دادههای آنرا به شکل مستقیم برای یک SIEM ارسال کرد. در هر دو حالت، SIEM در حال استفاده برای همپوشانی، هشداردهی و گردش کار مرتب با یک حادثه استفاده میشود، در حالی که اسپلانک برای جرمشناسی عمیق حادثه و تجزیه و تحلیل پیشرفته استفاده میشود. البته سناریو سومی نیز وجود دارد که در آن SIEM دادهها را برای زیرساخت اسپلانک ارسال میکند و زیرساخت تمامی حالتهای ممکن را بررسی میکند. سناریو فوق زمانی استفاده میشود که مولفه Collector متعلق به SIEM از قبل روی میزبانها مستقر شده باشد و حذف یا جایگزین کردن این مولفه مشکلساز باشد.

کارآمدترین راهکار نظارتی

در ارتباط با فرآیندها و کارمندان مرکز عملیات امنیت نکات دیگری نیز وجود دارد که باید بررسی شوند. از آن جمله به موارد زیر میتوان اشاره کرد:

- یک یا چند موقعیت مکانی: مدیریت مرکز عملیات امنیت از یک یا چند مکان مزایایی دارد. اگر مرکز عملیات امنیت از چند مکان مدیریت شود، این امکان وجود دارد که هزینهها را کاهش داد و از نیروی کار ارزانتر استفاده کرد. البته در بیشتر موارد مراکز عملیات امنیت در یک مکان متمرکز میشوند تا اطلاعات به شکل بهتری میان پرسنل منتقل شود.

- مدت زمان حضور متخصصان در مرکز: بیشتر مراکز عملیات امنیت بهصورت تمام وقت ( پنج روز کاری و هشت ساعت) متخصصان را استخدام میکنند، اما زمانی که حوزه فعالیتهای تجاری بزرگتر شود، این فرآیند شبانهروزی میشود. به همین دلیل مدیریت شیفتها و مستندسازی اقدامات انجام شده توسط پرسنل شیفت قبل کار مهمی است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟