مشکل محافظت از برنامههای تحت وب

امروزه محافظت از داراییهای تحت وب برای سازمانها به مشکل بزرگی تبدیل شده است. گسترش روزافزون دسترسی به اطلاعات از طریق اینترنت باعث شده تا سازمانها به هدفی مهم برای هکرها تبدیل شوند. محافظت ناکافی به دلیل آنکه بخش عمدهای از راهکارهای امنیتی در سطح لایه کاربرد کار میکنند در برخی موارد چالشهایی برای سازمانها به وجود میآورد.

گسترش روزافزون داراییهای تحت وب در سازمانها

امروزه سازمانها و کسبوکارهای مختلف انواع مختلفی از خدمات و برنامههای تحت وب را ارائه میکنند. این موضوع در برنامههای مشتریمحور، برنامههای موبایلی و برنامههای کاربردی دفاتر پشتیبانی نیز صدق میکند. پرداختهای درون برنامهای به تدریج فراگیری میشوند، اما عدم توجه به مقوله طبقهبندی برنامهها و تفکیک نکردن برنامههای مهم از دیگر شبیه به برنامههای مدیریت زنجیره عرضه، امور مالی، توسعه محصول و تحقیقات دردسرهایی را برای برخی از سازمانها به وجود میآورد. با توجه به اینکه برنامههای تحت وب از سوی تمامی کارمندان یک سازمان استفاده میشوند و کاربران خارجی نیز در برخی موارد به این برنامهها دسترسی دارند، محافظت از این برنامهها به مکانیزمهای خاصی نیاز دارد. با توجه به اینکه برنامههای تحت وب تنوع زیادی دارند و به شکل تجاری یا سفارشی در دسترس هستند، به همین دلیل لازم است از فناوریهای امنیتی و با استفاده از انواع مختلفی از قواعد و مکانیسمها شبیه به شناسایی ترافیک غیر متعارف پروتکل لایه شبکه از این برنامهها محافظت کرد. تیمهای امنیتی مستقر در سازمانها به ابزارهایی با انعطافپذیری، توسعهپذیری و قابلیت انطباق خودکار با برنامههای جدید نیاز دارند.

هکرها و داراییهای تحت وب

داراییهای تحت وب به یکی از موضوعات داغ این روزهای دنیای امنیت و وب تبدیل شدهاند. دسترسی ساده و کم دردسر به داراییهای تحت وب باعث شده تا سازمانها به شکل سادهتری فعالیتهای تجاری خود را انجام دهند، اما به واسطه مخاطراتی که پیرامون این داراییها وجود دارد لازم است از راهکارهای امنیتی مطمئنی برای محافظت از داراییها استفاده کرد. از مهمترین مخاطراتی که پیرامون داراییهای تحت وب وجود دارند به موارد زیر میتوان اشاره کرد:

- پیچیدگی بیش از اندازه داراییهای تحت وب

- بهکارگیری مستمر کتابخانههای ثالث

- ادغام پروتکلها، ویژگیها و فناوریهای پیشرفته غیر متجانس

- وجود برنامهنویسان و مدیرانی که با تاکید بر ویژگیها و تحویل سریع برنامههای تحت وب به بهبود کیفیت کدها لطمه زده و ناخواسته باعث شکلگیری رخنههایی در برنامهها میشوند.

بسیاری از برنامههای تحت وب به عنوان یک کانال ارتباطی مستقیم برای دسترسی به دادههای حساس و ارزشمند همچون اطلاعات پرداخت مشتری، اطلاعات سفارش، مشخصات محصول، سوابق پزشکی، اظهارنامههای مالیاتی و غیره استفاده میشوند. زمانی که هکری تصمیم میگیرد از طریق یک کانال ارتباطی اصلی و محبوب تحت وب به سازمانی رخنه کند، سعی میکند به سراغ بانکهای اطلاعاتی مرتبط با نرمافزار کاربردی تحت وب برود. به همین دلیل است که هر ساله گزارشهای مختلفی در ارتباط با نقصهای دادهای منتشر میشود، زیرا بخش عمدهای از این حملات از طریق برنامههای تحت وب انجام میشود.

محافظت از خدمات لایهمحور

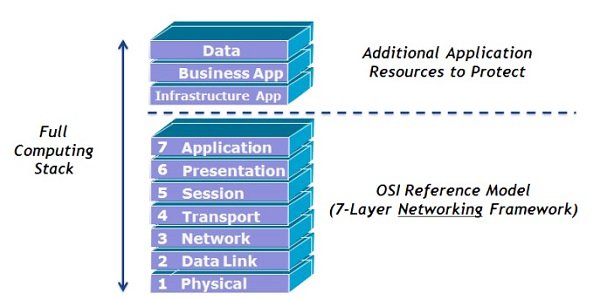

وجود مشکلات مختلف در شبکههای سنتی را نباید نادیده گرفت. لایه کاربرد (Application Layer) که در لایه 7 مدل OSI قرار دارد پیرامون ارتباطات شبکه است. لایه کاربرد به مجموعهای از پروتکلها و سرویسها اشاره دارد که برنامهها برای شناسایی شبکههای ارتباطی، تشخیص دسترسپذیری منابع و همگامسازی ارتباطات دو طرفه با استفاده از یک برنامه مشابه از آن استفاده میکنند. از پروتکلهای لایه کاربرد میتوان به پروتکل HTTP در ارتباط با وب، FTP برای انتقال فایلها و SMTP برای ارسال ایمیلها اشاره کرد. در حالی که بخش عمدهای از فناوریهای امنیتی با تبلیغاتی همچون محافظت از لایه کاربرد به بازار عرضه میشوند، اما در این زمینه دارای ضعفهای مشهودی هستند. مشکل اصلی محصولات امنیتی این است که به شکل جامع نمیتوانند از یک برنامه تحت وب محافظت کنند و تنها به شکل غیر مستقیم یک لایه امنیتی پیرامون برنامههای زیرساخت در لایههای بالاتر همچون وبسرورها و سامانههای مدیریت بانکهای اطلاعاتی میگسترانند.

این موضوع را نشان میدهد. سازمانها برای محافظت از داراییهای مهم به فناوریهای امنیتی نیاز دارند که قابلیتهای زیر را ارائه کنند:

پوشش فیزیکی- فناوریهای امنیتی باید بتوانند با تجهیزات خارجی شبیه به دوربینهای نظارت تصویری هماهنگ شوند تا یک مکانیزم امنیتی یکپارچه را به وجود آورند.

پوشش کاربردی- محصولات امنیتی باید ضمن شناسایی و پیشگیری ضمنی تهدیدات، قابلیت پیادهسازی خطمشیها با هدف کنترل دسترسی به جزییات را داشته باشند. به عبارت دقیقتر، محصولات امنیتی باید به شکل خودکار قابلیت محدودسازی دسترسی به اطلاعات حساس را ارائه کنند.

پوشش منطقی- محافظت از تمامی لایههای پشته محاسباتی که شامل پروتکلها و سرویسهای لایه کاربرد، شبکه، برنامههای زیرساختی، برنامههای سفارشی کسبوکار و حتا دادهها میشود.

فناوریهای پر کاربرد در ایمنسازی شبکهها

سازمانهایی که پذیرای حجم عظیمی از دادهها و برنامههای کاربردی تحت وب هستند و این برنامهها به بانکهای اطلاعاتی مستقر در مراکز داده متصل میشوند به انواع مختلفی از ابزارهای امنیتی نیاز دارند. به عبارت دقیقتر، برای ایمنسازی فضای ذخیرهسازی، سرورها، روترها و سایر ملزوماتی که درون یک مرکز داده قرار دارند به چیزی بیش از یک نرمافزار ضدویروس یا ضدبدافزار نیاز است. از مهمترین ابزارهای امنیتی که برای محافظت از زیرساختهای ارتباطی مراکز داده در دسترس سازمانها قرار دارد به موارد زیر میتوان اشاره کرد:

دیوارهای آتش تحت شبکه

وظیفه اصلی دیوارهای آتش معمولی شبکه، کنترل و نظارت بر دسترسیها است. دیوارهای آتش بر مبنای خطمشیهای تعیین شده، مشخص میکنند ترافیک چه برنامههایی اجازه دارد به شبکه وارد یا از آن خارج شوند. ویژگی دارای حالت (Stateful) به دیوارهای آتش توانایی انطباق پویایی را میدهد تا اجازه دهند ترافیک به سمت نشستهای (Sessions) مجاز و بالعکس برگشت کند. با این حال، دیوارهای آتش معمولی شبکه معایبی دارند که از آن جمله به موارد زیر میتوان اشاره کرد:

- با توجه به اینکه دیوارهای آتش سنتی بر مبنای ویژگیهای Application-Layer (نظارت بر پورت، پروتکل و آیپی آدرسهای مبدا و مقصد) رفتار میکنند، این امکان وجود ندارد تا قابلیت کنترل دسترسی را برای یک دیوارآتش عادی به شکل توسعهپذیر تعریف کرد. در نتیجه دیوارهای آتش عادی نمیتوانند در ارتباط با نشستهای حساس تمایزی ایجاد کنند و در نتیجه برنامههای مختلف که وجه تشابه چندانی با یکدیگر ندارند را با استفاده از یک پروتکل یا پورت خاص کنترل میکنند. بهطور مثال، با تمامی برنامههای تحت وب که از پورت 80

- پروتکل TCP استفاده میکنند به یک شکل برخورد میکنند.

- دیوارهای آتش عادی برای شناسایی یا پیشگیری از حملات مستقیم و صریح ابزارهای لازم را ندارند. تنها مکانیزم محافظتی که این دیوارهای آتش در برابر حملات بدافزاری و دسترسیهای تایید نشده ارائه میکنند، کنترل خطمشیهایی است که از قبل پیکربندی شدهاند. بهطور مثال، اگر یک تهدید از جانب درگاهی باشد که وضعیت آن باز نیست، به شکل پیشفرض این تهدید را شناسایی کرده و مانع پیادهسازی حمله میشوند.

با این توصیف مشاهده میکنیم، دیوارهای آتش عادی شبکه قابلیت دفاعی نسبتا محدودی در ارتباط با محافظت از داراییهای تحت وب سازمانها ارائه میکنند.

سامانههای پیشگیری از نفوذ (IPS)

فناوری IPS بیشتر روی شناسایی تهدیدات متمرکز است و در زمینه کنترل دسترسی قابلیتهای محدودی ارائه میکند. انواع مختلف مکانیزمهای استفاده شده در این فناوری همچون امضا بدافزارها برای شناسایی تهدیدات و آسیبپذیریهای شناخته شده، شناسایی الگوهای غیرمتعارف رفتاری در ارتباط با فعالیتهای مختلف و مشکوک و تهدیدات ناشناخته از قابلیتهای اصلی و شناخته شده سامانههای پیشگیری از نفوذ است. سامانههای پیشگیری از نفوذ تا حد زیادی از خدمات و سرویسهای مرتبط با لایه کاربرد و پروتکلهای رایج اینترنتی همچون HTTP، HTTPS، DNS، SMTP، SSH، Telnet و FTP محافظت کرده و یک چتر امنیتی پیرامون آنها قرار میدهند. با توجه به اینکه وجود امضا برای شناسایی تهدیدات و آسیبپذیریهای شناخته شده و مرتبط با برنامههای کسبوکار و زیرساختهای ارتباطی رایج است، رویکرد پوشش پراکنده (Sporadic coverage) که توسط این سامانهها ارائه میشود قادر است از لایههای بالاتر پشته محاسباتی نیز محافظت کند. در حالی که پوشش اضافی ارائه شده توسط IPS کافی به نظر میرسد، اما سامانههای فوق با دو مشکل عمده روبرو هستند:

- هشدار منفی کاذب، به دلیل عدم شناخت و نبود قابلیت دید دقیق سامانهها نسبت به بیشتر تهدیدات در لایههای بالاتر (دستکاری منطق فرآیند کاربردی) عملکرد نامناسبی دارد.

- هشدار مثبت کاذب، همگام با تلاش برای ساخت امضاهای کاربردی و قابل استفاده در ارتباط با طیف گستردهای از تهدیدات مربوط به لایه بالاتر در برنامههای تحت وب استاندارد و سفارشی، در اغلب اوقات شاهد بروز مشکل هشدارهای کاذب از سوی این سامانهها هستیم.

در حالی که فناوری IPS با فرآیند شناسایی و پیشگیری از بروز مستقیم تهدیدات به یکی از مولفههای کلیدی در کنار دیوارهای آتش عادی شبکه تبدیل شده، اما به دلیل وجود پوشش ناهماهنگ (Spotty Coverage) که بالای لایه خدمات کاربردی قرار دارد، در برخی موارد روند محافظت از داراییهای تحت وب سازمانی را هزینهبر و پیچیدهتر میکند.

دیوارهای آتش نسل بعد (NGFW)

دیوارهای آتش نسل بعد ترکیبی از قابلیتهای دیوارهای آتش و سامانههای پیشگیری از نفوذ را به عنوان راهکار واحدی ارائه میکنند. تولیدکنندگان این سامانهها با هدف کنترل دسترسی هر چه دقیقتر به شبکه، دو فاکتور تایید هویت برنامه کاربردی و کاربر را به محصول خود اضافه کردهاند. دیوارهای آتش نسل بعد با ارائه یک راهکار ترکیبی و هشدارهای مضاعف برخواسته از ارزیابیهای منطقی و درست سعی میکنند بهترین حالت دسترسی به/از شبکه را در اختیار کاربران قرار دهند. دیوارهای آتش نسل بعد برای آنکه بتوانند بهترین عملکرد را ارائه کنند به توان عملیاتی زیادی گاهی اوقات در حد گیگابیت بر ثانیه نیاز دارند. با این حال، هنوز هم در زمینه شناسایی دقیق برنامههای کاربردی برای محافظت از برنامههای وب در برابر تهدیدات با کمبودهایی روبرو هستند. ویژگی شناسایی درست برنامهها، صرفنظر از پورت و پروتکل مورد استفاده که تحت عنوان آگاهی از برنامه (Application Awareness) نامیده میشود تناسب چندانی با ماهیت برنامههای مختلف ندارد. ویژگی آگاهی از برنامه از تکنیکهایی شبیه به رمزگشایی پروتکل برنامه و امضا برنامهها برای شناسایی درست برنامههای تجاری و زیرساختها استفاده میکند. زیرساختهایی که تمامی ترافیک شبکه از میان آنها عبور کرده یا عهدهدار هدایت ترافیک شبکه هستند. در بیشتر مراکز داده، در زمان بهکارگیری سرویسها و برنامههای کاربردی که از پروتکلها و پورتهای مشابهی استفاده میکنند، خطمشیهای جداگانهای تنظیم میشوند که تکنیک آگاهی از برنامه باعث میشود قابلیت کنترل دسترسی به شکل دقیقتر مسئولیت خود را ایفا کند. بهطور مثال، این امکان وجود دارد تا دسترسی تعداد محدودی از برنامههای تحت وب به ترافیک شبکه را امکانپذیر کرد، در حالی که ترافیک برنامههای تحت وب دیگری شبیه به وبمیل، سرویسهای بهاشتراکگذار فایل و بازیهای مبتنی بر شبکههای اجتماعی را بهشکل انتخابی محدود یا بهطور کامل مسدود کرد. روان اجرا شدن دیوارهای آتش پیششرط لازم برای شناسایی دقیق و زودهنگام تهدیدات در لایههای بالاتر شبکه است. به همین دلیل دیوارهای آتش باید درباره برنامههای کاربری که قرار است از آنها محافظت کنند شناخت دقیقی داشته باشند. به همین دلیل دیوارهای آتش باید بدانند چه ورودیها و توالیهای جهتیابی (Navigation Sequence) معتبر هستند و زمانی که اطلاعات موردنیاز را دریافت کردند چه واکنشی از خود نشان دهند. درست است که دیوارهای آتش نسل بعد میتوانند قابلیت کنترل دسترسی را ارتقا دهند و با ارائه یک راهکار واحد نیاز به برخی محصولات سختافزاری و نرمافزاری امنیتی را برطرف کنند، با این حال، سازمانها هنوز هم در شناسایی دقیق تهدیدات و محافظت صریح از دستگاههایی که قرار است سامانههای IPS امنیت آنها را تامین کند با مشکلاتی روبرو هستند. به عبارت دقیقتر، دیوارهای آتش نسل بعد در برابر حملات پیچیده و هدفمندی که داراییهای تحت وب را هدف قرار میدهند با کاستیهایی روبرو هستند.

دیوارهای آتش وبمحور

دیوارآتش مبتنی بر وب (WAF) سرنام Web Application Firewall با صرفنظر کردن از یکسری فناوریهای امنیتی قدیمی سعی میکند یک مکانیزم محافظتی قدرتمند در برابر تهدیدات فعال که لایههای پشته محاسباتی را هدف قرار میدهند ارائه کند. الگوهای رایج یادگیری خودکار مبتنی بر خطمشیهایی که درست پیکربندی شدهاند و شناخت کامل عملکرد هر یک از برنامههای محافظت شده تحت وب که تمامی ویژگیهای سفارشی و منطق استراتژیها را شامل میشود، کاستیهای دیوارهای آتش سنتی و نسل بعد را جبران میکنند. دیوارهای آتش تحت وب میتوانند هرگونه تغییر در الگوی مصرف که بیانگر یک ترافیک مخرب و مشکوک است را مطابق با خطمشیهای مدیریتمحور و به شکل خودکار شناسایی کنند و وضعیت مسدود (Block)، ایجاد محدودیت (Restriction) یا گزارششده (Logged) را اعمال کنند. از ویژگیهای منحصر به فرد دیوارهای آتش مبتنی بر وب در مقایسه با فناوریهای امنیتی مشابه به موارد زیر میتوان اشاره کرد:

- تایید اعتبار ورودیها، متوقف کردن ورودیهای خطرناک همچون تزریق کد SQL، حملات Cross-Site Scripting و حملات پیمایش دایرکتوریها (Directory Traversal Attack)

- شناسایی کوکیها، نشستها یا حملات Parameter Tampering

- مسدود کردن حملاتی که سعی میکنند آسیبپذیریهای مستتر در داراییهای مبتنی بر وب را استخراج کرده و به سوء استفاده از آنها بپردازند.

- پیشگیری از ارسال غیر مجاز دادهها توسط شناسایی و مسدود کردن فعالیتهای مشکوک

- بررسی کامل ترافیک رمزگذاری شده SSL در ارتباط تهدیدات توکار (embedded)

- پیشگیری از اجرای موفقیتآمیز حملات فعال به واسطه اکسپلیوتها از طریق شناسایی نقاط ضعف منطقی در برنامههای سفارشی کسبوکارها

- محافظت در برابر حملات منع لایه کاربردی و منع سرویس توزیع شده

- پنهان ساختن اطلاعات واکنشی سرور که هکرها برای حمله استفاده میکنند. اطلاعاتی که هکرها برای شناسایی سرورها، پورتهای باز روی آنها و موارد مشابه استفاده میکنند.

- محافظت جامع از XML که شامل بررسی اعتبار اسکیمای (Schema) پیامهای SOAP و ورودیهای XPath میشود.

- شناسایی یا مسدود کردن فایلهای ضمیمه XML که حاوی محتوای مخرب هستند.

امروزه دیوارهای آتش تحت وب قدرتمندی در بازار شبیه به محصول NetScaler AppFirewall وجود دارند که قادر هستند قابلیتهای امنیتی برنامهمحور قدرتمندی را ضمن پشتیبانی از قواعد مربوط به کنترل دسترسی به لایه شبکه و مولفههای مبتنی بر امضا در جهت شناسایی تهدیدات شناخته شده ارائه کنند. دیوارهای آتش وبمحور به دلیل طراحی خاصی که دارند عمدتا بر پروتکلهای مهم وب همچون HTTP، HTTPS، XML و SOAP تمرکز دارند.

مجموعه فناوریهای امنیتی

فناوریهای امنیتی استفاده شده در دیوارهای آتش سنتی شبکه و سامانههای پیشگیری از نفوذ نمیتوانند از انواع مختلف برنامههای تحت وب و عناصر موجود در شبکه به ویژه مولفههایی که در لایههای پایین قرار دارند و تهدیدات مختلفی پیرامون آنها قرار دارد به شکل هوشمندانه محافظت کنند. درست است که هیچ فناوری امنیتی به تنهایی نمیتواند به شکل کامل از برنامههای تحت وب محافظت کند، اما دیوارهای آتش تحت شبکه در مقایسه با نمونههای مشابه بالاترین سطح از محافظت را ارائه میکنند. ترکیب دیوارهای آتش نسل بعد و دیوارهای آتش تحت وب میتوانند به شکل موثری از داراییهای مهم تحت وب سازمانی در مقابل تهدیدات محافظت کنند. برای آنکه شناخت بهتری در ارتباط با فناوریهای امنیتی ویژه محافظت از داراییهای تحت وب به دست آورید در جدول 1 این فناوریهای امنیتی با یکدیگر مقایسه شدهاند.

| دیوارآتش شبکه | سامانه پیشگیری از نفوذ | دیوارآتش نسل بعد | دیوارآتش تحت وب | |

|---|---|---|---|---|

| محدوده عملکردی | لایه 3-4 | لایه 3-7 | لایه 3-7 | لایه 3-7 پلاس |

| معماری استقرار | گیتوی لایه 3 | حالت Transparent | گیتوی لایه 3 | محفوظ برای پروکسی |

| وضعیت کنترل دسترسی | پورت، پروتکل، آدرس آیپی | n/a | پورت، پروتکل، آدرس آیپی، کاربر، برنامه | پورت، پروتکل، آدرس آیپی |

| شناسایی تهدیدات/ فناوری های پیشگیری کننده | n/a | امضا، تطابق الگو، شناسایی پروتکل و رفتار نابهنجار | امضا، تطابق الگو، شناسایی پروتکل و رفتار ناهنجار | امضا، پروتکل تشخیص ناهنجاری، برنامه، شناسایی ناهنجاریهای خاص |

| پروتکل پوششی | هیچ | هیچ | هیچ | Web-centric: HTTP(S),XML,SOAP,SPDY |

| بازرسی ترافیک رمزگذاری شده (SSL) | خیر | خیر | بله | بله |

| محافظت در برابر DDoS | لایه شبکه | لایه شبکه | لایه شبکه | لایه کاربرد |

| محافظت از برنامههای تحت وب | در سطح خیلی کم | آسیبپذیریهای شناخته و ناشناخته، تهدیدات اصلی پیرامون لایههای خدمات و شبکه | آسیبپذیریهای شناخته و ناشناخته، تهدیدات اصلی پیرامون لایههای خدمات، شبکه و برنامههای کاربردی | پوشش کامل لایه کاربرد و محافظت از دارایی های تحت شبکه |

کلام آخر

وابستگی روزافزون سازمانها به داراییهای تحت وب و تمایل هکرها به سمت پیادهسازی حملات هدفمند و مختص برنامههای شناخته شده باعث شده تا فناوریهای امنیتی سنتی همچون دیوارهای آتش سنتی تحت شبکه و سامانههای پیشگیری از نفوذ نتوانند به درستی تمامی حملات را شناسایی کرده و دفع کنند. از طرفی ویژگیهای منحصر به فرد WAF باعث شده تا دیوارهای آتش تحت وب به یکی از مولفههای ضروری در استراتژیهای امنیتی سازمانها تبدیل شوند. اگر استراتژیهای کسبوکار شما به گونهای است که از برنامههای تحت وب زیاد استفاده میکنید و این برنامهها به شکل مستقیم با کاربران خارج از شرکت یا سازمان در تعامل هستند و در نظر دارید از دیوارهای آتش تحت وب استفاده کنید قبل از خرید لازم است به پارامترهای مختلفی همچون مدل امنیتی ترکیبی، محافظت XML، محافظت پیشرفته برای مولفههای پویا، خطمشیهای امنیتی طراحی شده و نحوه محافظت از برنامههای

تحت وب توجه کنید.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟