مشکلات مرتبط با گذرواژهها

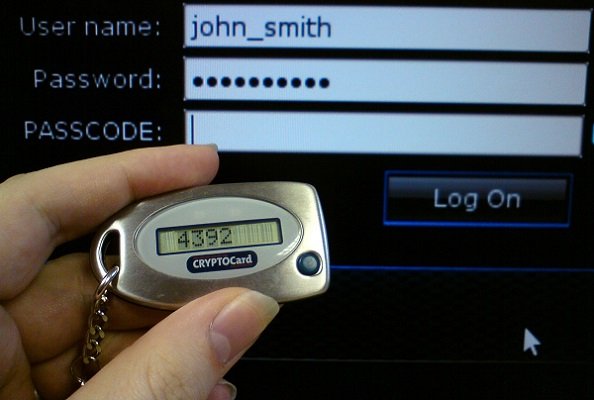

یکی از گزینههای امنیتی که امروزه در دسترس همه کاربران ازجمله سازمانها قرار دارد، اما هنوز هم مورد توجه بسیاری از سازمانها قرار نگرفته است و به شکل فزاینده نیاز به آن احساس میشود، مکانیسم احراز هویت دوعاملی (FA2) است. مکانیسم احراز هویت دوعاملی ضمن آنکه قادر است از طیف گستردهای از سرویسهای آنلاین محافظت به عمل آورد، این توانایی را دارد تا هر زمان گواهینامههای دسترسی یک سازمان در معرض خطر قرار گرفتند، از یک سازمان در مقابل سوء استفادههای هکری محافظت به عمل آورد. کارشناسان امنیتی به شرکتها توصیه کردهاند برای در امان ماندن از حملات غیرمترقبه از مکانیسم احراز هویت دوعاملی در کنار سایر مکانیسمهای امنیتی استفاده کنند. (شکل 1) فرقی نمیکند تاکنون چند مرتبه تلاش کردهاید در شبکههای ارتباطی کاری یا خانگی خود گذرواژههای قدرتمندی را مورد استفاده قرار دهید، واقعیت این است که بسیاری از کاربران تنها قادرند تعداد محدودی از گذرواژههای پیچیده را به یاد آورند. در حالی که تعداد دیگری از کاربران سعی میکنند سادهترین گذرواژهای که به ذهنشان میرسد را مورد استفاده قرار دهند.

شکل 1 - کد یک بار مصرف احراز هویت دوعاملی مانع از دسترسی هکرها به حسابهای سازمان میشود.

درست در همین نقطه است که متخصصان امنیتی پیشنهاد میکنند کاربران از یک لایه امنیتی جدید برای پر کردن خلأ ناشی از بهکارگیری گذرواژههای ضعیف استفاده کنند. در حالی که امروزه کاربران به اهمیت این مکانیسم امنیتی واقف شدهاند، با وجود این درصد کمی از سازمانها بهدنبال پیادهسازی جدی این مکانیسم هستند. گزارشی که بهتازگی از سوی شرکت امنیتی ESET منتشر شده است، نشان میدهد تنها 11 درصد از سازمانهای مستقر در امریکای لاتین از مکانیسم احراز هویت دوعاملی استفاده کردهاند. واقعیت این است که هیچ کاربر یا سازمانی تمایل ندارد حسابهایش در شبکههای اجتماعی، ایمیلها یا حتی کتابخانههای نرمافزاری ذخیره شده در پلتفرمهای توزیع شده بدون اجازه او در دسترس افراد غیرمجاز قرار گیرد. به همین دلیل است که امروزه بسیاری از کاربران نهایی برای ایمنسازی حسابهای خود از مکانیسم احراز هویت دوعاملی استفاده میکنند. با وجود این در دنیای کسب و کار، طیف گستردهای از کارمندانی که از طریق شبکههای خصوصی مجازی به شبکه شرکتی متصل یا به حسابهای ایمیلی خود از راه دور متصل میشوند، هنوز هم برای احراز هویت تنها به نام کاربری و گذرواژهها اکتفا میکنند. گزارشها و آمارهایی که در سالهای گذشته منتشر شدهاند، ناکارآمدی این ترکیب را بهخوبی نشان دادهاند. این ناکارآمدی عمدتاً بهواسطه عملکرد ضعیف کاربران در مدیریت گذرواژهها بوده است.

اگر بهدنبال آسایش خاطرید، از مکانیسم احراز هویت دوعاملی استفاده کنید

سازمانهایی که تنها از یک مکانیسم امنیتی بهمنظور احراز هویت سامانههای خود استفاده میکنند، باید بدانند ممکن است در معرض خطر جدی قرار داشته باشند. برای پیشگیری از به سرقت رفتن اطلاعات یا نفوذ غیرمجاز به شبکه، برنامههای کاربردی متعددی عرضه شدهاند که قادرند مکانیسم احراز هویت دوعاملی را بهخوبی در دسترس سازمانها قرار دهند. بهکارگیری این برنامهها و افزودن یک لایه امنیتی مضاعف که مانع به سرقت رفتن اطلاعات میشود، رویکرد پیچیده و خیلی فنی نیست. این مکانیسم بهسادگی مانع دسترسی غیرمجاز به شبکه داخلی یک سازمان میشود. (شکل 2) با وجود ساده بودن بهکارگیری این مکانیسم شاهد هستیم که سازمانهای بسیار کمی بهسراغ مکانیسم احراز هویت دوعاملی رفتهاند. واقعیت این است که بسیاری از سازمانها از مزایای شاخصی که این مکانیسم در اختیار آنها قرار میدهد غافل هستند. به همین دلیل است که مجامع و سازمانهای بینالمللی بهویژه اتحادیه اروپا در قالب مقررات جدید حفاظت از اطلاعات عمومی اتحادیه اروپا موسوم به GDRR (سرنام European Union’s new General Data Protection Regulation) بهدنبال افزایش سطح آگاهی و ملزم ساختن شرکتها در جهت بهکارگیری این فناوری هستند. این رویکرد نهتنها سازمانهای عضو این اتحادیه را ملزم و بیشتر ترغیب میکند چنین قوانینی را به کار گیرند، بلکه شرکتها و افراد غیر عضو این اتحادیه که اطلاعات کاربران اتحادیه اروپا را در سرورهای سازمانی خود ذخیرهسازی میکنند را ملزم میکند از چنین ساز و کاری استفاده کنند. شرکتها برای پیادهسازی راه حل احراز هویت دوعاملی راهکارهای مختلفی در اختیار دارند، اما بسیاری از آنها ترجیح میدهند از یک پیام کوتاه خودکار یا برنامههایی که کدهای دسترسی را تولید میکنند استفاده کنند. (البته ما در ادامه مطلب به شما خواهیم گفت چرا نباید از پیام کوتاه در ارتباط با مکانیسم احراز هویت دوعاملی استفاده کنید.)

شکل 2 - مکانیسم احراز هویت دوعاملی یک کد دیجیتالی اغلب 6 رقمی را برای صاحب ایمیل یا شماره تلفن همراه ارسال میکند.

هر زمان کاربری تصمیم میگیرد به سامانه سازمانی وارد شود که مکانیسم احراز هویت دوعاملی روی آن فعال است، پس از وارد کردن گذرواژه، باید کدی که سامانه سازمان برای او ارسال کرده است را در فیلد مربوط وارد کند. البته در این بین تعدادی از سازمانها از یک برنامه کاربردی به غیر از یک مرورگر وب بهمنظور وارد کردن کدها استفاده میکنند. سیستمهای مبتنی بر احراز هویت دوعاملی در تعامل با سامانههای مبتنی بر گذرواژههای سنتی ایمنتر از مکانیسمهای دیگری همچون اعتبارنامهها عمل میکنند. اگر به حملاتی که در چند ماه گذشته رخ داده است نگاهی داشته باشیم، مشاهده میکنیم که اگر این سازمانها از سامانههای مبتنی بر احراز هویت دوعاملی استفاده میکردند، قربانی حملات سایبری نمیشدند. اگر سازمانی از مکانیسم احراز هویت دوعاملی استفاده کند و در عین حال هکرها نیز موفق شوند به سیستمهای کامپیوتری سازمان وارد شوند، آنها را آلوده کرده و حتی گذرواژهها را به سرقت ببرند، باز هم قادر نیستند به حسابهای کاربری دست پیدا کنند. به دلیل آنکه کد امنیتی مضاعف را در اختیار ندارند. اما متأسفانه سازمانها حتی زمانی که مشاهده میکنند چنین حملاتی دامنگیر کسب و کارهای مختلف میشود، باز هم در زمینه بهکارگیری این مکانیسم امنیتی سهلانگاری میکنند.

اگر سازمانی از مکانیسم احراز هویت دوعاملی استفاده کند و در عین حال هکرها نیز موفق شوند به سیستمهای کامپیوتری سازمان وارد شوند، آنها را آلوده کرده و حتی گذرواژهها را به سرقت ببرند، باز هم قادر نیستند به حسابهای کاربری دست پیدا کنند

چرا نباید از پیام کوتاه در ارتباط با مکانیسم احراز هویت دوعاملی استفاده کنیم؟

امروزه بسیاری از سرویسها برای اعتبارسنجی کاربران خود بهطور پیشفرض از مکانیسم پیام کوتاه استفاده میکنند و در ادامه کدی را در قالب یک پیام متنی برای تلفن همراه کاربران ارسال میکنند. کاربران در زمان ورود به چنین سرویسهایی باید کد دریافتی را وارد کنند. اما واقعیت این است که پیامهای کوتاه مشکلات متعدد امنیتی دارند و به همین دلیل باید بهعنوان آخرین گزینه در زمان بهکارگیری احراز هویت دوعاملی مورد استفاده قرار گیرند. در حالی که بهکارگیری پیام کوتاه در ارتباط با مکانیسم احراز هویت دوعاملی بهتر از آن است که تنها بهنام کاربری و گذرواژه بسنده کنیم، اما واقعیت این است که پیامهای کوتاه در بعضی موارد ممکن است با مشکلات امنیتی همراه باشند.

هکرها از طریق تعویض سیم کارت شماره تلفن همراه کاربر را به سرقت میبرند

سؤالی که بسیاری از کاربران مطرح میکنند این است که مکانیسم تأیید هویت مبتنی بر پیام کوتاه چگونه کار میکند؟ زمانی که تلاش میکنید به سرویسی وارد شوید، سرویس به طور پیشفرض یک پیام متنی را برای شماره تلفن همراهی که از قبل مشخص کردهاید ارسال میکند. شما این کد را دریافت میکنید و برای ورود از آن استفاده میکنید. این کد تنها برای یک بار ورود است. رویکرد احراز هویت مبتنی بر تلفن همراه در ظاهر ایمن به نظر میرسد. حال این سؤال مطرح میشود که این امکان وجود دارد تا شخصی که شماره تلفن همراه شما را در اختیار دارد، بتواند چنین کدی را مشاهده کند؟ متأسفانه، جواب مثبت است. اگر شخصی شماره تلفن همراه شما را همراه با اطلاعات شخصی اضافیتری همچون شماره تأمین اجتماعی (کد چهار رقمی مورد استفاده در بعضی کشورها) در اختیار داشته باشد، قادر است با ارائهدهنده سرویس مخابراتی تماس برقرار و از آنها درخواست کند سیم کارت جدیدی در اختیار او قرار دهند.

این اتفاقی است که دو سال پیش برای خانم اما فرانک رخ داد. او که با عدم دسترسی به شبکه روبهرو شده بود، ابتدا تصور میکرد این اتفاق بهواسطه یک مشکل فنی رخ داده است. اما زمانی که با ارائهدهنده سرویس موبایل خود تماس گرفت، در کمال تعجب این پاسخ را شنید که سیم کارت او تغییر پیدا کرده است. او تصور کرد اشتباهی رخ داده است و ظرف 2 ساعت همه چیز به روال عادی خود باز خواهد گشت. اما دو روز بعد مرکز Vodafone به او اعلام کرد که امکان بازیابی سیم کارت وجود ندارد و باید سیم کارت جدیدی را دریافت کند. خانم فرانک برای بار دوم نیز قربانی چنین حملهای شد و این مرتبه 1500 پوند از حساب بانکی او به سرقت رفت. چنین اتفاقی در کشورهای دیگر نیز رخ داده است. اگر مطالب و اخبار منتشر شده در سایت شبکه را به طور مستمر دنبال کرده باشید، بهخوبی اطلاع دارید که هکرها در چند نوبت اطلاعات شخصی مربوط به مردم را از سازمانهای دولتی و غیردولتی به سرقت بردند. در حالی که عدهای از مردم اعتقاد داشتند که این اطلاعات به درد هکرها نمیخورد، اما واقعیت است که این اطلاعات در چنین زمانهایی است مورد استفاده قرار میگیرند. اطلاعاتی که از یاهو یا سازمانهای دولتی مستقر در ایالات متحده به سرقت رفت، به هکرها اجازه میدهد هویت کاربران را بهراحتی جعل کنند. هکرها میتوانند از این اطلاعات بهمنظور انتقال سیم کارت استفاده کنند. تکنیکی که بهنام تعویض سیم کارت (SIM Swap) از آن نام برده میشود.

این فرآیند درست مشابه زمانی است که دستگاه جدیدی را خریداری و شماره تلفن خود را در آن وارد میکنید. در مکانیسم تعویض سیم کارت، فردی با ارائه دادههای شخصی وانمود میکند خود شما است و به این شکل این شانس را پیدا میکند تا کدهای پیام کوتاهی که برای شماره تلفن شما ارسال میشود را روی گوشی خود مشاهده کند. تاکنون گزارشهای متعددی از چنین حملهای در کشور انگلستان به ثبت رسیده است. جایی که هکرها با به سرقت بردن شماره تلفن همراه قربانی به حساب بانکی او دسترسی پیدا کردهاند. مقامات دولتی نیویورک نیز درخصوص چنین حملاتی به شهروندان خود هشدار دادهاند. در واقع، این حمله برمبنای تکنیک مهندسی اجتماعی به مرحله اجرا درآمده و سعی میکند شرکت ارائهدهنده خدمات مخابراتی را فریب دهد.

پیامهای کوتاه به شکلهای مختلفی میتوانند مختل شوند

جالب آنکه هکرها این توانایی را دارند تا به استراق سمع پیامهای کوتاه بپردازند. هکرها میتوانند از نقاط ضعف موجود در پروتکل سیگنال تلفنی SS7 که به اپراتورهای مختلف در سراسر جهان اجازه میدهد به مبادله دادهها پرداخته و سرویسهایی همچون رومینگ را در اختیار مشتریان خود قرار دهند نیز استفاده کنند. اما این تنها راهکار پیش روی هکرها نیست. هکرها قادرند از طریق ایستگاههای جعلی تلفن همراه نیز مسیر دریافت پیامهای کوتاه را تغییر دهند. (شکل 3) با توجه به آنکه پیامهای کوتاه برای چنین مقاصدی (بهکارگیری در زمینه اهداف امنیتی) طراحی نشدهاند، در نتیجه نباید در ارتباط با ساز و کارهایی همچون مکانیسم احراز هویت دوعاملی مورد استفاده قرار گیرند. به عبارت دقیقتر، یک هکر با کمی دانش فنی و اطلاعات شخصی درباره شما قادر است شماره تلفن همراه شما را به سرقت ببرد و برای دسترسی به حسابهای مختلف ازجمله حسابهای بانکی از آن استفاده کند. به همین دلیل است که مؤسسه ملی استاندارد و فناوری توصیه کرده است از پیام کوتاه در ارتباط با مکانیسم احراز هویت دوعاملی استفاده نکنید.

شکل 3 - هکرها از طریق ایستگاههای جعلی قادر به منحرف کردن مسیر پیامهای کوتاه هستند.

شکل 3 - هکرها از طریق ایستگاههای جعلی قادر به منحرف کردن مسیر پیامهای کوتاه هستند.

بهجای بهرهگیری از پیام کوتاه، دستگاهها باید کد مربوط را تولید کنند

مکانیسمهای احراز هویت دوعاملی که به مکانیسم پیام کوتاه وابسته نیستند، یک برتری شاخص دارند، زیرا شرکت ارائهدهنده خدمات تلفن قادر نیستند کدهای شما را در اختیار افراد دیگر قرار دهند. (شکل 4) مرسومترین گزینهای که در این زمینه وجود دارد Google Authenticator است. با وجود این، Authy نیز گزینه ایدهآل دیگری در این زمینه است. بهواسطه آنکه همان قابلیتهای Google Authenticator و در بعضی موارد قابلیتهای اضافیتری را در اختیار شما قرار میدهد. برنامههایی شبیه به نمونههایی که به آنها اشاره شد قادرند کدهای یک بار مصرف را روی دستگاه شما تولید کنند. (شکل 5) در این حالت اگر هکرها شرکت ارائهدهنده خدمات مخابراتی را متقاعد سازند تا شماره تلفن همراه شما را به آنها انتقال دهند، باز هم این توانایی را نخواهند داشت تا کدهای احراز هویت دوعاملی را مشاهده کنند. کدهایی که به این شکل روی گوشی شما تولید میشوند، به شکل ایمنی از آنها روی دستگاه شما محافظت میشود. گزینه دیگری که در این زمینه در اختیار شما قرار دارد تجهیزات سختافزاری فیزیکی هستند که قادرند توکنهای این چنینی را تولید کنند. شرکتهای بزرگی همچون گوگل و دراپباکس از مدتها قبل یک استاندارد سختافزارمحور مبتنی بر توکنهای احراز هویت دوعاملی بهنام U2F را پیادهسازی کردهاند. این راهکارها در مقایسه با شماره تلفن یا شبکههای مخابراتی قدیمی ایمنترند. اگر سازمان شما بهلحاظ مالی در محدودیت قرار ندارد، بهتر است از مکانیسم احراز هویت دوعاملی مبتنی بر پیام کوتاه صرف نظر کنید. هنوز هم بسیاری از سرویسها بر مبنای پیام کوتاه عمل میکنند. اما اگر در این زمینه نگران هستید، گزینه ایمنتر دیگری که در اختیارتان قرار دارد بهکارگیری Google Voice است. در حالی که هزینه تماسهای Google Voice رایگان است، اما این سرویس تنها در ایالات متحده و کانادا در دسترس کاربران و سازمانها قرار دارد.

شکل 4 - ویژگی یک بار مصرف بودن و بازه زمانی محدود از قابلیتهای منحصر به فرد کدهای دوعاملی است.

بهکارگیری و اجرای مکانیسم احراز هویت دوعاملی چقدر هزینهبر است؟

همانند راهکارهای امنیتی مختلفی همچون بهکارگیری بستههای امنیتی یا نرمافزارهای ضدبدافزاری، پیادهسازی راه حلهای مبتنی بر این مکانیسم به بودجه سازمانها بستگی دارد. اما اگر بهدنبال آن هستید تا حسابهای ذخیرهسازی اطلاعات سازمان خود را ایمن نگه دارید، نباید درباره هزینهها بیش از اندازه حساس شوید. بهواسطه آنکه کمی هزینه بیشتر در مقایسه با از دست رفتن اعتبار و اعتماد ارزش آن را دارد. همچنین، به این نکته توجه داشته باشید، در حالی که این مکانیسم یک لایه امنیتی مضاعف را به وجود میآورد، اما عاری از خطا نیست و ممکن است هکرها موفق شوند از سد آن عبور کنند. (که البته در اغلب موارد این اتفاق بهواسطه اشتباه عامل انسانی رخ میدهد.)

شکل 5 - سازمانها میتوانند از دستگاههای سختافزاری برای تولیدکننده توکنهای امنیتی استفاده کنند.

درنهایت

درنهایت فارغ از اندازه و بزرگی یک سازمان، مکانیسم احراز هویت دوعاملی لایه امنیتی مضاعفی را برای محافظت از منابع سازمانی و کارکنانی که از راه دور به شبکههای یک سازمان متصل میشوند ارائه میکند. جالب آنکه اگر این مکانیسم بهخوبی پیادهسازی شود، قادر است باعث رونق دورکاری شود و پروفایل کارمندان را در وضعیت رومینگ ایمنتر قرار دهد، عملکرد را بهبود ببخشد و خطرات را به

حداقل برساند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟