مایک بروگمن، توسعهدهنده نرمافزار در شرکت OpenSource Security در کنفرانس امسال یک مدل مفهومی از یک کرم را به تصویر کشید که نقاط ضعف سامانههای کنترل صنعتی را شناسایی کرده و با استفاده از آنها به زیرساختهای حیاتی و تولیدی حمله میکند. آنگونه که این شرکت گزارش کرده است، این کرم به صورت مستقل این توانایی را دارد تا به جستجو پرداخته و خود را میان کنترلهای منطقی قابلبرنامهریزی (PLC) متصل به شبکه قرار داده و به تکثیر خود بپردازد.

این کرم بهطور خاص به سامانههای PLC مدل SIMATIC S7-1200 که توسط شرکت زیمنس ساخته شده است حمله میکند. بروگمن در این ارتباط گفته است: «این مدل تهدیدات در نوع خود جدید هستند. به دلیل اینکه شرکتهای فعال در حوزه صنعت به خوبی قادر هستند به شکلی سنتی از خودشان در برابر تهدیدات فیزیکی محافظت به عمل میآورند، اما در شیوه نرم آنها همواره در معرض خطر قرار دارند. انتشار این چنین کرمی برای سامانههای کنترل صنعتی از طریق یک تامین کننده تجهیزات یا حتا از درون خود سامانههای صنعتی دور از انتظار نیست. این خطر تنها شرکت زیمنس و محصولات تولید شده توسط این شرکت را تهدید تهدید نمیکند، بلکه این کرم قادر است هر نوع شبکه صنعتی را در معرض خطر قرار دهد.»

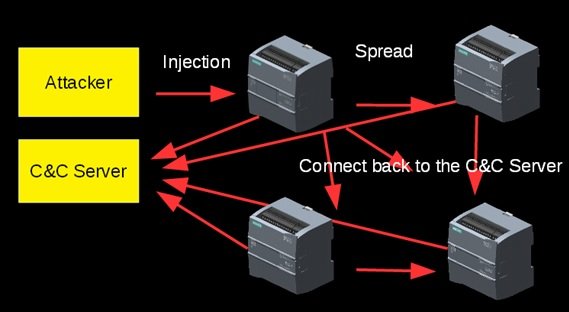

در این کنفرانس بروگمن نشان داد، مجرمان چگونه میتوانند با دسترسی فیزیکی یا دسترسی به یک شبکه PLC این کرم را وارد شبکه کرده و در ادامه حمله خود را پیادهسازی کنند. این کرم قادر است به گونهای برنامهریزی شود تا زمینهساز انواع مختلفی از حملات شود. یک PLC آلوده میتواند به گونهای برنامهریزی شود تا بهطور خودکار و از راه دور با یک سرور کنترل و فرماندهی متعلق به مجرمان به شرط آنکه PLC به شبکه جهانی اینترنت متصل شده باشد ارتباط برقرار کند. سناریوهای احتمالی حمله میتواند شامل خاموش کردن دستگاه یا دستکاری مولفههای حیاتی یک زیرساخت باشد. پژوهشگران ادعا کردهاند که موفقیت این کرم به رخنههای موجود در طراحی PLCهای ساخته شده توسط شرکت زیمنس باز میگردد. بهطوری که راه را برای پیادهسازی یک حمله از طریق کنسول مدیریتی TIA Portal باز میکند.

اولین مشکل به کدی باز میگردد که برای مدیریت دسترسی به گذرواژههای PLC و شماره سریالهای که Knowhow Protection و Copy Protection نامیده میشود مورد استفاده قرار میگیرد. این ویژگی فاقد قابلیت محافظت یکپارچه است. همین موضوع باعث میشود تا یک هکر بتواند بلاکهای کدی که به نوعی با گذرواژه درهم و شماره سریالها در ارتباط هستند را بخواند، آنها را دستکاری کرده و در نهایت رونویسی کند. اینکار باعث به وجود آمدن روزنهای میشود که راه را برای فرار از حفاظت درگاه نرمافزاری TIA هموار میکند. بهطوری که به این کرم اجازه دهد درون محیط وارد شده و بارگذاری شود.

شرکت زیمنس در ارتباط با این گزارش گفته است، ما هیچگونه نشانه محکمی دال بر وجود یک آسیبپذیری مشاهده نمیکنیم. ما همواره به مشتریان خود اعلام میداریم قابلیت حفاظت دسترسی را فعال سازند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟