اولین شناسایی در ماه آگوست

در ماه آگوست شرکت امنیتی Cheetah Mobile اعلام کرد، ویروسی به نام Ghost Push را شناسایی کرده است و به سرعت اطلاعرسانی جهانی را آغاز کرد. همچنین ابزار ضد ویروس ویژهای که هدفش تخریب این ویروس بود را ارائه کرد. کمی بعد شرکتهای امنیتی اعلام کردند گونههای مختلفی از این ویروس را شناسایی کردهاند. جدول زیر بازه زمانی که در آن هر یک از شرکتهای امنیتی درباره بدافزار هشدار دادند را نشان میدهد.

|

تاریخ |

هشدار |

گزارش دهنده |

|

9.18 |

Cheetah Mobile |

|

|

9.21 |

Checkpoint |

|

|

9.22 |

Fireeye |

|

|

10.2 |

Trend Micro |

|

|

10.7 |

Fireeye |

آزمایشگاه امنیتی تحقیقاتی Cheetah Mobile که بیشتر به دلیل طراحی و توسعه نرمافزارهای کاربردی همچون Clean Master، CM Security، CM Launcher و Battery Doctor شهرت دارد، در تاریخ 18 سپتامبر یک بار دیگر خبر از شناسایی بدافزار Ghost Push داد. بدافزاری که کاربران آندروید و به ویژه تلفنهای همراه آندرویدی را هدف قرار داده و حذف آن تقریبا غیرممکن است. بدافزاری که عمدتا در آسیا کاربران آندرویدی را قربانی خود ساخته است، اما در اندک زمان کوتاهی اعلام شد، گونههای مختلفی از این بدافزار یکی بعد از دیگری شناسایی شدهاند. تحقیقات و تجزیه و تحلیلهای عمیقتر این گروه نشان داد، چرخه طراحی و ساخت پیچیده این بدافزار به گونهای بوده است که به راحتی توانایی ورود به بازار نرمافزارهای قانونی سازندگان مختلف را داشته است.

این چرخه به ظاهر قانونی چگونه گسترش یافت؟

طراحان ویروس برای آنکه در گسترش آلودهسازی موفق شوند اقدام به بستهبندی مجدد نرمافزارهای کاربردی همراه با کدهای مخرب و مؤلفههای مرتب با آنها کردند. در ادامه این بدافزار توانستند به درون برنامههای Play Store وارد شده و در ادامه به درون تلفنها و دستگاههایی که از سیستمعامل آندروید استفاده میکنند نفوذ کند. به دلیل اینکه این برنامههای کاربردی توانایی دور زدن مانیتورینگ امنیتی Google Play را دارند در نتیجه به آسانی توانایی ورود به دیگر بازارهای اپهای معتبر را نیز دارند. در ادامه توسعهدهندگان بدافزار اقدام به گسترش برنامههای مخرب خود از طریق کانالهای مربوطه کردند. شیوه کارکرد این بدافزار را در دیاگرام زیر مشاهده میکنید:

بدافزار Ghost Push این توانایی را دارد، تا درون پوشههای patch و Patch تلفنهمراه پنهان شده و تا زمانیکه نرمافزار آلوده روی دستگاه قربانی مورد استفاده قرار گرفته و پاک نشده است به حیات خود ادامه دهد. Ghost Push این توانایی را دارد تا کنترل کامل ریشه را در اسمارتفونها و تبلتها به دست آورد. همین موضوع باعث میشود که دسترسی به این بدافزار تا حد زیادی غیر ممکن شود. این بدافزار توانسته است به فروشگاههای آندرویدی مختلفی منجمله google play رخنه کرده و 900 هزار دستگاه را در بیش از 116 کشور مختلف آلوده سازد که در نوع خود رقم قابل توجهی به شمار میرود. این آلودگی شامل اسمارتفونها و تبلتهایی است که توسط سازندگان مختلف تولید شده است. از جمله برنامههای مشهوری که قربانی این بدافزار شدهاند میتوان به ماشین حساب، Smart Touch، Assistive Touch، Talking Tom 3، Easy Locker، Privacy Lock و... اشاره کرد.

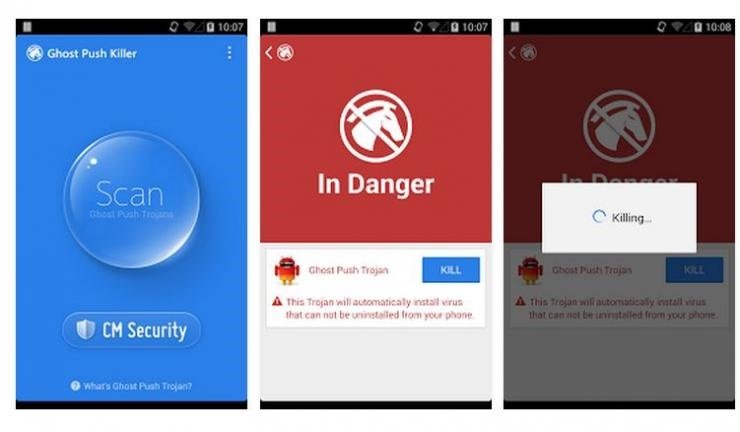

برنامههایی که تا زمان نگارش این مقاله 24 اکتبر شناسایی شدهاند از فروشگاه آندروید حذف شدهاند. push به محض ورود به تلفنهای همراه تبلیغات و دیگر نرمافزارهای آلوده را به تلفنهمراه کاربر وارد میکند. این بدافزار تاکنون موفق شده است روزانه 4 میلیون دلار برای هکرها درآمدزایی داشته باشد. در همین رابطه گروه نرمافزاری Cheetah Mobile اعلام کرد، موفق به ساخت ابزاری شده است که توانایی از بین بردن این بدافزار را دارد. این ابزار امنیتی Ghost Push Trojan Killer نام دارد. همانگونه که در تصویر زیر مشاهده میکنید، این بدافزار در ابتدا تبلیغاتی که بر پایه ویروس قرار دارند را به دستگاه قربانی وارد میکند، در مرحله بعد از راه دور کنترل تلفن همراه را در اختیار هکر قرار داده و در نهایت برنامههای آلوده را به تلفن همراه قربانی تزریق کرده ( برنامههایی که توسط هکرها نصب میشوند رایگان نیستند.) و از ارتباط سلولی دستگاه قربانی استفاده میکند.

کاربران مشتاق این برنامههای کاربردی بدون آنکه اطلاعی از ماهیت واقعی برنامهها داشته باشند برنامهها را دانلود کرده و مورد استفاده قرار دادند. کاربرانی که این برنامههای آلوده را دانلود کردند، توانایی uninstall کردن برنامههای مخرب را نداشتند، همین موضوع باعث شد تا طراحان بدافزار در مدت زمان کوتاهی طیف گستردهای از تلفنهای همراه آلوده را در اختیار داشتند. بعد از انتشار گسترده این برنامهها و آلوده شدن تلفنهای همراه زمان بهرهبرداری از آنها رسیده بود. در گام بعد هکرها به سرعت، به سراغ شرکتهای بازاریابی و تبلیغاتی رفتند و اعلام کردند توانایی ارسال تبلیغات برای کاربران را دارند. در مرحله بعد تلفنهای همراه کاربران مملو از تبلیغات محصولاتی بود که سود سرشاری را نصیب هکرها کرده بود.

تاکنون نزدیک به چهار دامنه آلوده در ارتباط با این بدافزار شناسایی شدهاند.

تجزیه و تحلیلهای انجام گرفته روی CnC (سرنام command and control) نشان داد که حداقل چهار دامنه در ارتباط با این بدافزار فعال بودهاند و همه این دامنهها در خدمت گونههای مختلفی از این بدافزار قرار داشتهاند. در جدول زیر نام این دامنهها را مشاهده میکنید.

|

Name |

URL Info |

Virus File Md5 |

|

GhostPush |

api.aedxdrcb.com api.hdyfhpoi.com api.wksnkys7.com api.syllyq1n.com |

ee07e4cc125d51d783322771056bc213 e197e5c72639f0015e485406ce220c63 |

|

GhostPushII |

s.psserviceonline.com apk.psservicedl.com |

c5517f1552b5b0878601c19322453ed4 f19c121393719ff2e8533ec662b3078b |

|

OIMobi |

api.nooobi.com dw.cnscns.com |

429f5bf619c5b503ab810c124bb6f14d 2e3c93f3cf147a1eaf3910a99a55a2bf |

|

Kemoge |

ads.kemoge.net |

40b1dcbe5eca2d4cf3621059656aabb5 |

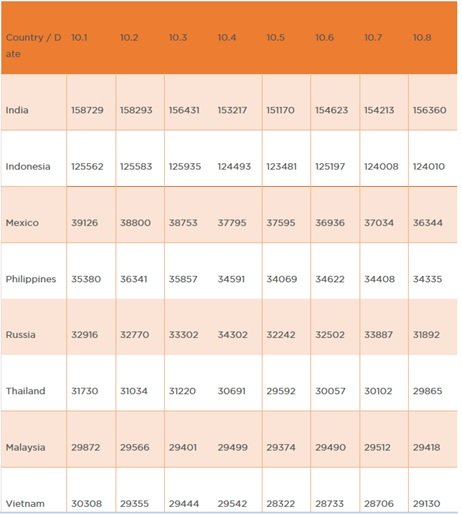

بنابر گزارشهای منتشر شده تا این تاریخ، به ترتیب کشور هند کمترین میزان آلودگی و ایالات متحده بیشترین میزان آلودگی را داشتهاند. ایران در میانههای این فهرست قرار دارد.

سطح آلودگی روزانه این بدافزار در کشورهای مختلف به شرح زیر است:

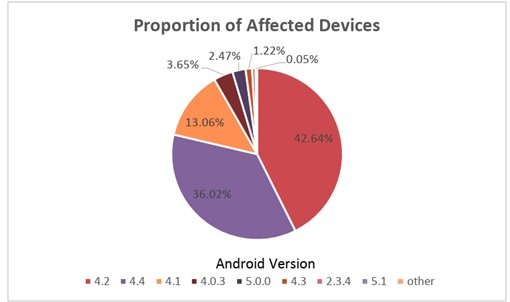

همانگونه که در تصویر زیر مشاهده میکنید، این بدافزار توانسته است از آندروید نسخه 2.3 تا آندروید 5.1 را آلوده سازد. بیشترین میزان آلودگی به آندروید نسخه 4.3 و کمترین میزان آلودگی به نسخه 2.3.4 آندروید اختصاص دارد.

نزدیک به 10 هزار تلفنهمراه و 2742 برند مختلف آلوده شدهاند

تقریبا تمامی سازندگان بزرگ تلفنهمراه قربانی این بدافزار شدهاند. سامسونگ در صدر این فهرست قرار دارد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟