مخاطرات امنیتی در یک قدمی همه کاربران

گزارش آزمایشگاه امنیتی AV-TEST در ارتباط با مخاطرات پیرامون دنیای سایبری نشان میدهد هکرها بر شدت حملات بدافزاری افزودهاند و سیستمعامل ویندوز و پس از آن دستگاههای استخراج رمزارزها بیش از گذشته مورد توجه هکرها قرار گرفتهاند.

1. افزایش نرخ حملات بدافزاری

سال گذشته میلادی، پس از یک توقف سه ساله روند طراحی و انتشار حملات بدافزاری رشد چشمگیری داشت. این افزایش رشد، شرایط کاملا ناپایداری را به وجود آورد، بهطوری که حتا در اوج بحران ویروس کرونا در اروپا هکرها بیکار ننشستند و با حمله به سامانههای بهداشت و درمان و ارسال بدافزارهایی که در ظاهر اطلاعاتی در مورد ویروس کرونا ارائه میکرد به روشهای مختلف اطلاعات کاربران را به سرقت بردند. گزارش کسرپسکی نشان میدهد در سال 2017 میلادی، نرمافزارهای امنیتی بهطور متوسط در هر ثانیه 3.9 بدافزار را شناسایی و حذف کردند که این رقم در سال 2018 میلادی به 4.4 بدافزار در ثانیه رسید. به عبارت دقیقتر نرمافزارهای امنیتی روزانه 376639 هزار بدافزار را شناسایی و حذف کردند (شکل 1). روند توسعه بدافزارها در سه ماهه انتهایی سال 2019 نشان میدهد که سال 2020 این روند رشد ادامه پیدا میکند.

2. سیستمعامل ویندوز، اصلیترین هدف هکرها

سیستمعامل ویندوز یکبار دیگر مورد توجه هکرها قرار گرفته و به هدف اصلی آنها تبدیل شده است. گزارش سال 2019 نشان میدهد نیمی از بدافزارها جدید (51.08 درصد) به سراغ سیستمعامل ویندوز به عنوان پر مخاطبترین سیستمعامل جهان رفتهاند (شکل 2). پیشرفتهای مستمر در طراحی و توسعه نرمافزارهای امنیتی همچون ضدویروسها، ضدبدافزارها و دیوارهای آتش و بهبود کرنل سیستمعامل ویندوز، هکرها را مصمم کرده تا فرآیند کدنویسی بدافزارها را بهبود بخشیده و بدافزارهای هوشمندی طراحی کنند. موسسه AV-TEST میگوید: «در سال 2019 میلادی هکرها یکبار دیگر از تروجانها به عنوان اصلیترین ابزار برای حمله به سامانههای ویندوز استفاده کردند. جای تعجب نیست که هکرها از تروجانها برای این منظور استفاده کردهاند، زیرا تروجانها به لحاظ تنوع، امکان توزیع و شیوع با سایر کلاسهای بدافزاری متفاوت هستند. سال گذشته میلادی نزدیک به دو سوم (62.51 درصد) از بدافزارهای طراحی شده برای سیستمعامل ویندوز تروجان بودند. پس از تروجانها، ویروسها با 21.6 درصد و کرمهای اینترنتی با 6.62 درصد در مکانهای دوم و سوم قرار داشتند.»

3. بدافزارهای استخراجکننده رمزارزها، راهکار جدید هکرها

موسسه AV-TEST اوایل سال جاری میلادی (2020) و بر مبنای گزارش سه ماهه اول سال اعلام کرد تهدیدات جدیدی ظهور خواهند کرد که همراه با عصر ماینرهای ارز دیجیتال پا به دنیای سایبری خواهند گذاشت. در سال 2019 باجگیری دیجیتال توسط باجافزارها روبه افول نهاده که خبر خوبی برای سازمانها و کاربران است. ویژگی ذاتی پنهانسازی هویت در دنیای رمزارزها باعث شده تا هکرها اطمینان حاصل کنند در صورت حمله به صرافیهای فعال در حوزه رمزارزها و دستگاههای استخراجکننده رمزارز مشکلی از بابت ردیابی فعالیتها وجود ندارد. طراحی و استفاده از باجافزارها در مقایسه با سایر بدافزارها سادهتر است و نیازی نیست هکر فعالیتهای پیچیده زیادی برای موفقیت انجام دهد (شکل 3).

در مدل سنتی هکهای مبتنی بر باجافزارها، موفقیت به میزان زیادی به کاربران و سازمانهایی که حاضر به پرداخت باج باشند بستگی دارد و به نظر میرسد با وجود روشها و ابزارهای مختلفی که برای پشتیبانگیری از اطلاعات وجود دارد، کاربران و سازمانها تمایل چندانی به پرداخت باج ندارند. در سویی دیگر، آمارها نشان میدهند کاربران به سرعت جذب دنیای رمزارزها شدهاند و میزان استفاده از ماینرهای ارز دیجتالی رشد چشمگیری داشته است.

به همین دلیل در سه ماه اول سال جاری، شاهد پیدایش بدافزارهای جدیدی بودیم که برای استخراج رمزارزها و بهرهبرداری از منابع سامانهها و شرکتها طراحی شدهاند. در ماه مارس سال گذشته میلادی آزمایشگاه AV-TEST بیش از 180 گونه بدافزاری که فقط برای بهرهبرداری از منابع سیستمی کامپیوتر کاربران طراحی شده بودند را شناسایی کرد.

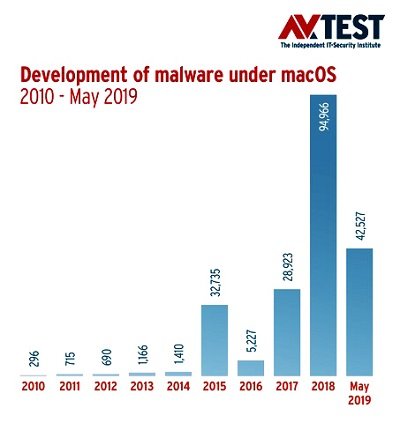

4. افزایش محسوس بدافزارهای پلتفرم مکاواس

در سال 2018 به شکل محسوسی میزان تولید بدافزارهای ویژه پلتفرم اندروید کاهش پیدا کرد، اما در مقابل طراحی و ساخت بدافزارها ویژه پلتفرم مکاوس رشد 3 برابری پیدا کرد. در سال 2018 میلادی در حدود 94966 هزار بدافزار جدید برای حمله به دستگاههای ساخت اپل طراحی شدند که مالکان این دستگاهها از ابزارهای امنیتی مناسب برای ایمنسازی دستگاههای خود استفاده نکرده بودند (شکل 4). متاسفانه تنوع محصولات امنیتی تولید شده برای دستگاهها اپل همانند سیستمعامل اندروید و ویندوز نیست.

5. امنیت ضعیف تجهیزات اینترنت اشیا

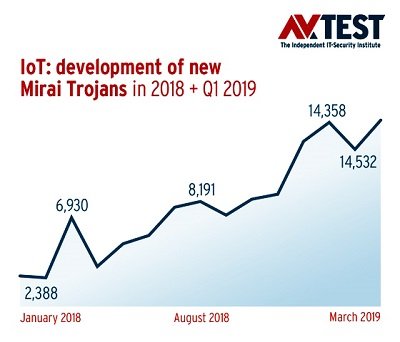

سرویسها و پروتکلهای ارتباطی مورد استفاده توسط تجهیرات اینترنت اشیا یکی از مسیرهای مهم حمله به این تجهیزات هستند. اصلیترین هدف هکرها، کاربران، تجهیزات و میانافزارهایی است که برنامههای کنترل تجهیزات اینترنت اشیا را میزبانی میکنند. به عبارت دقیقتر، کدهایی که شالوده این تجهیزات را شکل میدهند و به عنوان برنامهنویسی بکاند شناخته میشوند و توسط زیرساخت سرورها و به منظور اتصال دستگاهها به یکدیگر استفاده میشوند در کانون توجه هکرها قرار دارند؛ زیرا این شاهراههای اطلاعاتی نقش مهمی در انتقال دادههای حساس ضبط شده توسط حسگرها دارند. با توجه به اینکه بخش عمدهای از تجهیزات اینترنت اشیا سازوکار امنیتی مناسبی ندارند و متاسفانه روانه بازار شدهاند، در سال جدید با بدافزارهای جدیدی روبرو خواهیم بود که تجهیزات اینترنت اشیا را نشانه رفتهاند(شکل 5).

بدافزار Mirai یکی از شناخته شدهترین بدافزارهای اینترنت اشیا است که سال 2018 میلادی بیش از 40 درصد از بدافزارهای حمله کننده از کدهای مشتق شده از این بدافزار استفاده کردند. تا به امروز گونههای مختلفی از بدافزارها مبتنی بر Mirai نوشته شدهاند و هنوز هم هکرها بدافزارهای مختلف مبتنی بر Mirai را برای حمله به تجهیزات و زیرساختهای اینترنت اشیا به کار میگیرند. بدافزار Mirai به دلیل کدنویسی خاصی که دارد با استقبال هکرها روبرو شده، بهطوری که تاکنون چیزی در حدود 78186 هزار بدافزار مختلف بر مبنای کدهای پایه Mirai نوشته شدهاند. در ادامه تروجانهای ویژه اینترنت اشیا شبیه به Vit با 37807، Gafgyt با 36769 و Tsunami با 2959 هزار گونه در مکانهای بعدی قرار دارند.

با وجود این آمارهای ترسناک و شیوع روزافزون حملات بدافزاری و باجافزاری به دستگاههای مختلف به ویژه دستگاههای همراه کاربران و سازمانها باید چه تمهیداتی در نظر گرفته شود تا اطلاعات سازمانی افشا نشوند، به ویژه در این مقطع زمانی که برخی از کاربران مجبور هستند از راه دور و منازل خود فعالیتهای تجاری را انجام دهند. در ادامه به سراغ راهکارهایی میرویم که اجازه میدهند از دستگاههای همراه به شکل ایمنی در محل کار و خانه خود استفاده کنید و اطمینان حاصل کنید هکرها به سادگی قادر به شنود اطلاعات شما نخواهند بود. امروزه خطمشی BYDO به عنوان یک اصل مهم از سوی سازمانها به رسمیت شناخته شده است. رشد تصاعدی دستگاههای همراه و تحولات اساسی در صنعت فناوریاطلاعات دستگاههای همراه را به نقاط انتهایی جدید و البته پر مخاطرهای برای شبکهها تبدیل کرده است. به همین دلیل لازم است تا سازمانها خطمشی امنیتی مشخصی برای استفاده از دستگاههای همراه تعریف کنند تا هکرها موفق نشوند به سادگی به این دستگاهها نفوذ کنند.

همانگونه که اشاره کردیم حتا کاربران دستگاههای اپلی نیز در برابر تهدیدات سایبری آسیبپذیر هستند و به همین دلیل شرکتها باید در این مقطع زمانی به فکر تدوین یک استراتژی امنیتی قدرتمند باشند. در ادامه با نحوه پیادهسازی یک خطمشی امنیتی برای دستگاههای همراه آشنا میشویم. دقت کنید این خطمشیهای امنیت مختص به کارمندانی نیستند که در محل شرکت قرار دارند. به عبارت دقیقتر، کارمندان دورکار نیز برای حفظ امنیت اطلاعات باید خطمشیهای بهکارگیری دستگاههای سیار را رعایت کنند.

1. آمادهسازی یک برنامهریزی و استراتژی مشخص

هرگونه راهکار مبتنی بر استفاده از دستگاههای سیار باید بر مبنای یک برنامهریزی جامع پیادهسازی شود. در زمان برنامهریزی و تدوین یک برنامه راهبردی، لازم است در اولین گام تاثیر راهکارهای سیار بر زیرساختهای فناوریاطلاعات سازمان ارزیابی شوند. اگر قرار است تجهیزات و محصولات جدیدی به زیرساخت سازمان اضافه شوند، باید بررسی کنید که ایمنترین و سادهترین روش بهکارگیری دستگاههای سیار در زیرساخت فعلی چیست؟ دستگاههای سیار قرار است به چه منابعی دسترسی داشته و چه مدت در زیرساخت ارتباطی فعال باشند؟

به همین دلیل باید یک جدول زمانی و اهداف مربوطه را تنظیم کنید. بیشتر مدیران فناوری اطلاعات و امنیت اطلاعات، قبل از آنکه سختافزار جدیدی به شبکه ارتباطی یک سازمان اضافه شود یک چنین استراتژی را به کار میگیرند، اما لازم است زیرساخت فعلی بررسی شود تا اطمینان حاصل کنید ناخواسته رخنهای به وجود نیاید. در مرحله بعد لازم است نوع اطلاعاتی که کارمندان قرار است توسط دستگاههای سیار به آنها دسترسی داشته باشند را شناسایی و ارزیابی کنید. بهطور مثال، کاربران در نظر دارند از چه دستگاههای سیاری برای اتصال به شبکه سازمان استفاده کنند؟

به عبارت دقیقتر باید سیستمعاملی که تبلتها، لپتاپها، گوشیهای هوشمند و دستگاههای مشابه از آنها استفاده کنند را مشخص کنید. در برخی موارد سازمانهایی که اطلاعات حساسی دارند حتا نگارش سیستمعاملی که کاربران باید از آن استفاده کنند را مشخص میکنند. در ادامه برنامههای کاربردی که کارمندان بهطور منظم از آن استفاده میکنند را شناسایی کنید و به شکل داخلی و خارجی، آزمونهای امنیتی و تست نفوذ را در ارتباط با برنامههای موبایلی انجام دهید تا مطمئن شوید با مشکل نشتی اطلاعات روبرو نخواهید شد. اگر در زمینه آزمونهای تست نفوذ مهارتی ندارید لازم است از متخصصان امنیتی مشاوره لازم را دریافت کنید. در مجموع به این نکته دقت کنید که خطمشیهای امنیتی دستگاههای سیار باید به عنوان بخشی از خطمشیهای کلی امنیتی شرکت تعریف شوند و در مستندات سازمانی به شکل روشن و شفافی به آنها اشاره شده باشد.

2. تدوین خطمشیها

برنامهریزی و تعیین سیاستهای مربوط به دستگاههای سیار مهم است، اما باید سند خطمشیها تدوین شوند. آمادهسازی خطمشی امنیتی دستگاههای سایر نه تنها به ایمنسازی ارتباطات کمک میکند، بلکه سردرگمی از بابت دسترسی به اطلاعات و ذخیرهسازی اطلاعات در دستگاههای سیار را برطرف میکند. در این حالت کارمندان شاغل در سازمان یا کارمندان دورکار در صورتی که با مشکلی روبرو شوند به این دستورالعمل رجوع خواهند کرد. از مهمترین نکاتی که باید در یک خطمشی امنیتی دستگاههای همراه لحاظ شود به موارد زیر باید اشاره کرد:

• کنترل دسترسی و گذرواژه دستگاهها

• رمزنگاری مناسب قبل از دسترسی به ایمیل شرکت و اطلاعات حساس

• عدم بهکارگیری مکانیزمهای مسیریابی غیرمجاز یا شبکههای خصوصی غیر معتبر

• بررسی منظم برنامههای کاربردی موبایلی و نصب وصلهها

• راهکارهای MDM سرنام Mobile Device Management و MAM سرنام Mobile Application Management

• اطمینان حاصل شود که ابزارهای مناسب، مانند VPN، در دسترس همه کارمندان از راه دور قرار دارد.

سازمانها میتوانند از طریق فناوریها و ابزارهای مربوطه این خطمشیها را به شکل عملی پیادهسازی کنند و محدودیتهایی در دسترسی به شبکه و اطلاعات به وجود آورد. پیادهسازی دقیق و هوشمندانه نقش مهمی در پیادهسازی درست این استراتژیها دارد، زیرا اگر خطمشیها بیش از اندازه سختگیرانه تنظیم شوند، بهرهوری کارمندان را کاهش داده و دردسرآفرین میشوند. همچنین به این نکته دقت کنید که تعیین خطمشیها به تنهایی کافی نیست و باید آموزشهای مربوطه به کارمندان داده شود. هر زمان خطمشیای را تنظیم کردید، باید آنرا در قالب مستنداتی مکتوب کنید و به کارمندان اعلام کنید مستندات را امضا کنند.

3. آموزش و پیروی از استاندارها

بیشتر کارمندان یک شرکت به ویژه شرکتهایی که حوزه کاری آنها ارتباط مستقیمی با فناوریاطلاعات ندارد، با خطراتی که پیرامون دستگاههای همراه قرار دارد آشنایی ندارند. به همین دلیل مدیران ارشد فناوریاطلاعات یا مدیران ارشد امنیت اطلاعات سازمانها باید در قالب برنامههای آموزشی منظم این خطرات را به کارمندان گوشزد کنند. بهتر است فهرستی از برنامههای کاربردی مجاز و برنامههایی که غیرمجاز هستند را تهیه کنید.

بهطور مثال، در اواسط فروردینماه 99 بود که اعلام شد، اطلاعات هزاران کاربر عضو تلگرام توسط هکرها به سرقت رفته است. به کارمندان در خصوص بهکارگیری نرمافزارهای پیامرسان هشدارهای دهید. برای حفظ امنیت و محافظت از دادههای ذخیره شده در تجهیزات سازمان و دادههایی که مطابق با خطمشی BYOD به شبکه سازمانی وارد میشوند از تکنیک رمزنگاری استفاده کنید. رویکرد فوق یک لایه امنیتی مضاعف به وجود میآورد تا زمانی که دستگاهها هک شده یا به سرقت رفتند، هکرها نتوانند به اطلاعات دست پیدا کنند. دقت کنید هنگام دستیابی به دادههای مشتری، همیشه اطلاعات را دوبار بررسی کنید تا اطمینان حاصل کنید خطمشیهای مربوط به محافظت از دادهها دنبال شدهاند. همچنین، ضروری است دسترسی به کامپیوتری که کارهای شرکت در منزل با آن انجام میشود را محدود کرد.

کلام آخر

بدون توجه به مسائل امنیتی، بهکارگیری دستگاههای سیار و انجام کارها از راه دور با چالشهای زیادی همراه است، زیرا نه تنها اطلاعات سازمانی در خطر قرار میگیرند، بلکه شبکه خانگی نیز در معرض تهدیدات سایبری قرار میگیرد. درست است که پیادهسازی یک خطمشی امنیتی برای تجهیزات سیار کار سادهای نیست، اما اگر قرار است دستگاههای همراه در شبکه ارتباطی شرکت استفاده شوند یا قرار است کارمندان از راه دور فعالیتهای خود را انجام دهند، تدوین خطمشی امنیتی ویژه دستگاههای سیار مهم است.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟