برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

Register Query

تا همین چند وقت پیش جستوجوی اطلاعات مربوط به نام دامنه کاملا ساده بود و تنها کاری که باید انجام میداید مراجعه به سایتهایی بود که اطلاعات مربوط به دامنه را بهطور کامل در اختیارتان قرار میداند. با توجه به اینکه اسکمرها و هکرها با زحمت کمی به این اطلاعات دسترسی داشتند، سازمان آیکان (IANA) تصمیم گرفت دسترسی به این اطلاعات را محدود کند. آیکان سازمانی است که بر روند تخصیص آدرس آیپی، تعیین جزییات مربوط به پروتکلها و مدیریت سامانه نام دامنه نظارت دارد. در حقیقت نقش مدیریتی این سازمان به شکل کلی است و همواره بر روند ثبت نام دامنه توسط شرکتهایی که رقیب یکدیگر هستند و سرویسهای ارزش افزدهای را ارائه میکنند نظارت مستمر دارد. از جمله این شرکتها میتوان بهSolutions Network ، شرکت Register.com، شرکت GoDaddy و Tucows اشاره کرد. همچنین یک سری ثبتهای اینترنتی منطقهای (RIR) نیز وجود دارند که وظیفه مدیریت، توزیع و ثبت آدرسهای آیپی عمومی تحت مناطق خود عهدهدار هستند. در حال حاضر پنج RIR به شرح زیر وجود دارد:

ARIN: بر امریکای شمالی و جنوبی و شمال افریقا نظارت میکند.

APNIC: بر اقیانوس آرام و آسیا نظارت دارد.

RIPE: اروپا، شرق آسیا و بخشی از افریقا نظارت دارد.

LACNIC: امریکای لاتین و حوزه کاراییب را عهدهدار است.

AfriNIC: بر سایر بخشهای افریقا نظارت دارد.

ابزار اصلی برای جستوجو در این بانکهای اطلاعاتی Whois است. Whois ابزاری است که از سیستم مدیریت دامنه اینترنت سؤال میکند و اطلاعاتی در ارتباط با مالکیت دامنه، آدرس، محل، شماره تلفن و سایر جزئیات در مورد نام دامنه تعیین شده را بر میگرداند. به عبارت دقیقتر، Whois ابزار اصلی مورد استفاده در پرسوجوی مرتبط با سیستم نام دامنه (DNS) است. اگر برای جمعآوری این اطلاعات از یک رایانه مبتنی بر لینوکس استفاده کنید، ابزار Whois به شکل از پیش ساخته شده در این سیستمعامل قرار دارد. از طریق اعلان لینوکس، کاربران میتوانند از یک ترکیب نحوی شبیه به Whois domainname.com یا whoise? برای دریافت گزینههای مختلف استفاده کنند. کاربران ویندوز به اندازه کاربران لینوکس در این زمینه خوش شانس نیستند، زیرا ویندوز سرویس گیرنده Whois داخلی ندارد. کاربران ویندوز برای به دست آوردن اطلاعات Whois باید از یک ابزار یا وبسایت شخص ثالث استفاده کنند. یکی از ابزارهای خوب موجود که در اختیار کاربران ویندوز قرار دارد و اجازه میدهد جستوجوهای این چنینی را انجام دهند SmartWhois است. شما میتوانید ابزار فوق را از آدرس زیر دانلود کنید.

http://www.tamos.com/products/smartwhois

Smar-Whois یک ابزار کارآمد برای جمعآوری اطلاعات مفیدی در ارتباط با شبکه است که اجازه میدهد تمام اطلاعات موجود درباره آدرس آیپی، نام میزبان یا دامنه از جمله کشور، ایالت یا استان، شهر ، نام ارائهدهنده شبکه، مدیر و اطلاعات تماس با پشتیبانی فنی را بهدست آورید. همچنین میتوانید از ابزارهای مختلف دیگری برای به دست آوردن اطلاعات Whois از جمله موارد زیر استفاده کنید:

■ BetterWhois: http://www.betterwhois.com

■ All NETTOOLS: www.all-nettools.com

■ DNSstuff: www.dnsstuff.com

■ Whois Proxy: http://geektools.com/whois.php

■ AutoWhois: http://centralops.net/co

■ Trout: http://www.mcafee.com/us/downloads/free-tools/trout.aspx

■ 3d Traceroute: http://www.d3tr.de/

■ Path Analyzer Pro: https://www.pathanalyzer.com/

■ LoriotPro: http://www.loriotpro.com/

صرفنظر از ابزاری که برای بهدست آوردن اطلاعات استفاده میکنید، ابزارهای یاد شده نتایجی به شرح زیر ارائه میکنند. بهطور مثال، در ادامه نتایج اجرا محاوره از طریق www.domaintools.com به منظور دریافت اطلاعات در ارتباط با www.pearson.com را نشان میدهد.

ثبت:

Pearson PLC

Clive Carmock

80 Strand London

London, UK WC2R 0RL

GB

ایمیل:

Registrar Name....: CORPORATE DOMAINS, INC.

Registrar Whois...: whois.corporatedomains.com

Registrar Homepage: www.cscprotectsbrands.com

Domain Name: pearson.com

Created on..............: Mon, Nov 25, 1996

Expires on..............: Thu, Nov 24, 2022

Record last updated on..: Thu, Aug 08, 2016

Administrative Contact :

Pearson PLC

Clive Carmock

80 Strand London

., . WC2R 0RL

GB

Phone: 044-2070-105580

ایمیل بخش فنی:

Technical Contact:

Pearson PLC

Clive Carmock

80 Strand London

., . WC2R 0RL

GB

Phone: 044-2070-105580

Email:

سرورهای سامانه نام دامنه:

usrxdns1.pearsontc.com

oldtxdns2.pearsontc.com

ns.pearson.com

ns2.pearson.com

همانگونه که مشاهده میکنید نتایج اجرای پرسوجو، آدرس، شماره تلفن و سرورهای سامانه نام دامنه مربوط به سایت هدف را در اختیارتان قرار میدهد. یک هکر ماهر که تسلط خوبی بر مهندسی اجتماعی دارد ممکن است از این اطلاعات برای تماس با سازمانی استفاده کند و وانمود کند که یکی از کارمندان دپارتمان است.

نکته: پروکسی دامنه روشی است که سازمانها میتوانند ضمن حفظ قوانین مربوط به مالکیت دامنه اطلاعات عمومی از هویت خود محافظت کنند. پراکسی دامنه با استفاده از اطلاعات تماس ناشناس و همچنین یک آدرس ایمیل ناشناس کار میکند تا اطلاعات فوق هنگام در زمان اجرای یک پرسوجوی دامنه Whois نمایش داده شود. پروکسی سپس هرگونه ایمیل یا اطلاعات تماسی که ممکن است برای آن آدرسها فوروارد شود را برای شما ارسال میکند.

سرشماری سامانه نام دامنه

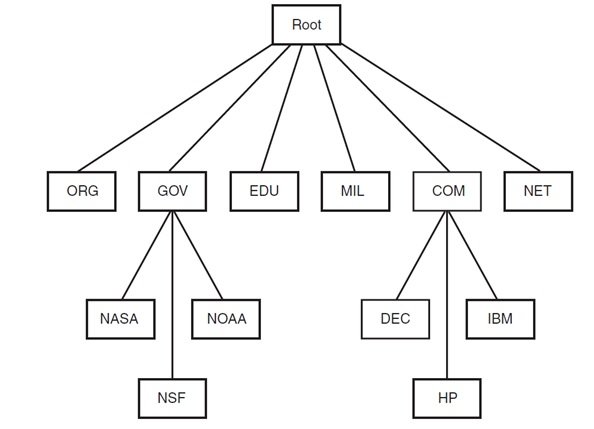

اگر تمام اطلاعات یاد شده را به دست آورید، این احتمال وجود دارد که DNS ممکن است برای انتقال منطقهای تعیین شده باشد. انتقال منطقهای مکانیسمی است که توسط سرورهای DNS استفاده میشود تا محتوای بانکهای اطلاعاتی یکدیگر را بهروزرسانی کنند. DNS به عنوان یک سلسله مراتب ساخته شده، به گونهای که هنگام درخواست اطلاعات DNS تا زمان یافتن سرور DNS که میتواند درخواست نام دامنه را پاسخ دهد، درخواست شما از سلسله مراتب عبور کند. در شکل زیر مشاهده میکنید که در مجموع 13 سرور ریشه DNS وجود دارد که وظیفه پاسخگویی به محاورههای مرتبط با سامانه نام دامنه را عهدهدار هستند.

اگر فرض کنیم، اطلاعات مدنظر خود را بهدست آورید، کاری که هنوز انجام ندادهاید، تلاش در جهت مع آوری اطلاعات اضافی در ارتباط با سرورهای DNS سازمان است. ابزار اصلی پرسوجو از سرورهای سامانه نام دامنه Nslookup است. Nslookup نام دستگاه و اطلاعات آدرس را در اختیارتان قرار میدهد. هر دو سیستمعامل لینوکس و ویندوز کلاینتهای Nslookup در اختیار دارند. Nslookup از طریق تایپ nslookup در خط فرمان قابل استفاده است. با اجرای اینکار Nslookup آدرسهای آیپی شناخته شده و همچنین تمام CNAMEهای شناخته شده را برای دستگاه مشخص شده باز میگرداند. Nslookup از سرورهای DNS نام دستگاه و اطلاعات آدرس را درخواست میکند. بهکارگیری Nslookup ساده است. اجازه دهید برای روشن شدن بهتر این موضوع مثالی را بررسی کنیم که در آن Nslookup برای یافتن آدرسهای آیپی سرورهای وب Google استفاده میشود. اگر nslookup www.google.com را وارد کنید، پاسخ زیر را بهدست میآورید:

C:\ >nslookup www.google.com

Server: dnsr1.sbcglobal.net

Address: 68.94.156.1

Non-authoritative answer:

Name: www.l.google.com

Addresses: 64.233.187.99, 64.233.187.104

Aliases: www.google.com

دو خط اول خروجی اعلام میدارند کدام سرور DNS در حال پرسوجو هستند. در مثال فوق سرور dnsr1.sbcglobal.net در تگزاس قرار دارد. در بخش Non-authoritative دو آدرس آیپی برای وبسرورهای گوگل فهرست شدهاند. این آدرسها کپیهایی از هیچ دامنهای را شامل نمیشوند. در حقیقت آنها یک فایل کش دارند که تمامی DNS lookupهایی که در گذشته انجام شده را نگهداری میکنند. Nslookup همچنین میتواند با وارد کردن nslookup در خط فرمان ویندوز یا پوسته Bash در لینوکس در یک حالت تعاملی استفاده شود. در حالت تعاملی، اعلانی به کاربر داده می شود به صورت >; که اجازه میدهد کاربر گزینههای مختلفی همچون تلاش برای انتقال به منطقه را به کار ببرد. برای اطلاعات بیشتر در خصوص سامانه نام دامنه پیشنهاد میکنم به مطلب آموزش رایگان دوره نتورکپلاس (+Network) آشنایی با سامانه نام دامنه (بخش 20 ) مراجعه کنید.

از رکوردهای رایج درون سامانه نام دامنه میتوان به رکورد شروع اعتبار (SOA) سرنام Start Of Authority، رکوردA در پروتکل IPv4، رکوردAAAA در پروتکل IPv6، رکورد CNAME، رکورد NS، رکورد PTR و رکورد MX اشاره کرد. لازم به توضیح است در هر فایل پایگاه داده منطقهای تنها یک رکورد SOA وجود دارد. رکورد فوق فضای نام منطقهای را توصیف میکند. آخرین ورودی در رکورد SOA مقدار timeout را نشان میدهد. مقدار timeout به هکرها نشان میدهد حمله مسمومسازی DNS چه مدت پایدار بوده است.

DNS بهطور معمول اطلاعات (محاورهها) را از یک سرور DNS به سرور DNS منطقهای دیگری منتقل می کند. اگر دامنه بیش از یک سرور دارد، تنها یکی از آنها سرور اصلی و مابقی به عنوان سرورهای ثانویه شناخته میشوند. انتقال منطقهای تقریباً شبیه به فرآیند چهار مرحلهای انجام شده در DHCP است. تابع انتقال منطقهای DNS کار خود را به شرح زیر آغاز میکند:

1. سرور نام ثانویه فرآیند را با درخواست رکورد SOA از سرور نام اصلی شروع میکند.

2. در ادامه سرور اولیه فهرست سرورهای مجاز را بررسی میکند. اگر نام سرور ثانویه در آن فهرست قرار دارد رکورد SOA ارسال میشود.

3. سرور ثانویه باید رکورد SOA را بررسی کند تا ببیند آیا تطابقی با SOA وجود دارد یا خیر. اگر SOA تطابقی پیدا کند، فرآیند در همین مرحله متوقف میشود. اما اگر SOA شماره سریال بالاتری داشته باشد به معنای آن است که سرور ثانویه نیازمند بهروزرسانی است. شماره سریال نشان میدهد آیا از آخرین باری که تغییرات اعمال شده، محتوای سرور ثانویه با سرور اصلی هماهنگ است یا خیر. اگر بهروزرسانی نیاز است، سرور نام ثانویه درخواست (AXFR) سرنام All Zone Transfer را به سرور اصلی ارسال میکند.

4- پس از دریافت AXFR ، سرور اصلی کل فایل منطقهای را برای سرور نام ثانویه ارسال میکند.

انتقال منطقهای بر عکس یک جستوجوی عادی است، زیرا کاربر در تلاش است تا یک کپی کامل از فایل منطقهای مرتبط با یک دامنه را از یک سرور DNS به دست آورد. این اطلاعات میتوانند به هکر اجازه دهند تا یک آزمایش اولیه انجام دهد تا مطمئن شود اطلاعات ارزشمندی در اختیار دارد. سازمانها نباید به هکرها اجازه انجام چنین کاری را بدهند. برخلاف جستوجوهای مرتبط با سرور اولیه که روی UDP 53 انجام میشود و پاسخ ممکن است بیشتر از 512 بایت باشد، انتقال منطقهای از TCP 53 استفاده میکند. برای آنکه فرآیند انتقال منطقهای به خوبی انجام شود، ابتدا باید به یک سرور DNS متصل شوید که سرور معتبر آن منطقه است. برای روشن شدن این موضوع به مثال زیر دقت کنید:

Registrant:

Technology Centre

Domain Administrator

200 Old Tappan Rd .

Old Tappan, NJ 07675 USA

Email: billing@superlibrary.com

Phone: 001-201-7846187

Registrar Name....: REGISTER.COM, INC.

Registrar Whois...: whois.register.com

Registrar Homepage: www.register.com

DNS Servers:

usrxdns1.pearsontc.com

oldtxdns2.pearsontc.com

اجازه دهید در مثال فوق دو مدخل آخر را مرور کنیم. هر دو مدخل usrxdns1.pearsontc.com و oldtxdns2.pearsontc.com سرورهای معتبر DNS هستند. اینها آدرسهایی هستند که یک مهاجم برای تلاش به انتقال منطقه هدف از آنها استفاده میکند. تلاش برای انتقال به منطقه هدف به شکل زیر انجام میشود:

1. nslookup: nslookup در خط فرمان اجرا میشود.

2. server <ipaddress>: آدرس آیپی سرور معتبر برای آن منطقه وارد میشود.

3. set type=any: به Nslookup میگوید برای هر رکوردی پرسوجویی انجام دهد.

4. Is -d <domain.com> : domain.com نام دامنه هدف است که قرار است انتقال نهایی به آن انجام شود.

زمانی که مراحل زیر را به ترتیب انجام دهید، یکی از دو اتفاق زیر رخ میدهد:

شما یک پیام خطا مبنی بر انتقال ناموفق دریافت میکنید یا به اطلاعات ارزشمندی به شرحی که در ادامه مشاهده میکنید دست پیدا میکنید.

C:\Windows\system32>nslookup

Default Server: dnsr1.sbcglobal.net

Address: 128.112.3.12

server 172.6.1.114

set type=any

ls -d example.com

example.com. SOA hostmaster.sbc.net (950849 21600 3600 1728000

3600)

example.com. NS auth100.ns.sbc.net

example.com. NS auth110.ns.sbc.net

example.com. A 10.14.229.23

example.com. MX 10 dallassmtpr1.example.com

example.com. MX 20 dallassmtpr2.example.com

example.com. MX 30 lasmtpr1.example.com

lasmtpr1 A 192.172.243.240

dallassmtpr1 A 192.172.163.9

dallaslink2 A 192.172.161.4

spamassassin A 192.172.170.49

dallassmtpr2 A 192.172.163.7

dallasextra A 192.172.170.17

dallasgate A 192.172.163.22

lalink A 172.16.208.249

dallassmtp1 A 192.172.170.49

nygate A 192.172.3.250

www A 10.49.229.203

dallassmtp MX 10 dallassmtpr1.example.com

dallassmtp MX 20 dallassmtpr2.example.com

dallassmtp MX 30 lasmtpr1.example.com

Dig ابزار دیگری است که میتوانید برای تهیه این نوع اطلاعات از آن استفاده کنید. در اکثر توزیعهای لینوکسی وجود دارد و زمانی که ویندوز را نصب میکنید از طریق Bash یا خط فرمان ویندوز اجرا شود. Dig ابزاری قدرتمند است که میتواند برای بررسی سیستم DNS مورد استفاده قرار گیرد. در کنار Dig طیف وسیعی از ابزارهای کاربردی وجود دارد که میتوان برای دریافت اطلاعات از سرورهای DNS از آنها استفاده کرد که از آن جمله به دو مورد زیر میتوان اشاره کرد:

Whereisip: http://www.whereisip.net/

DNSMap: http://code.google.com/archive/p/dnsmap/

دقت کنید که اطلاعات DNS داخلی نباید در اختیار هر کاربری قرار گیرد. هکرها میتوانند از این مورد استفاده کنند تا ببینند چه سرورهای دیگری در شبکه در حال اجرا هستند. در این حالت قادر خواهند بود تا شبکهای را ترسیم کنند و حملات را بر مبنای این شبکهها پیادهسازی کنند. به اولین خط نشان داده شده در مثال قبل example.com دقت کنید. مقدار نهایی 3600 در آن خط را مشاهده میکنید. این مقدار TTL است که به یک هکر اطلاع میدهد که مسمومسازی DNS چه مدت طول خواهد کشید. 3600 ثانیه 60 دقیقه است.

انتقال منطقهای مخصوص سرورهای DNS ثانویه در نظر گرفته شده تا با سرور DNS اصلی همگام شوند. شما باید اطمینان حاصل کنید که فقط آدرسهای آیپی خاص مجاز به ارائه درخواست انتقال منطقهای هستند. بیشتر سیستمعاملها بهطور پیشفرض این کار را محدود میکنند. با این حال، لازم است تا همه سرورهای DNS در این ارتباط آزمایش شوند. در اغلب موارد سرورهای اصلی مکانیزمهای امنیتی قدرتمندی دارند، اما سامانههای نام دامنهه ثانویه گاهی اوقات به اشتباه تنظیم میشوند که در نتیجه اجازه انتقال منطقهای را میدهند.

نکته: آزمون CEH انتظار دارد که نحوه کارکرد Nslookup و دریافت اطلاعات توسط این ابزار را درک کرده باشید. مطمئن شوید که میدانید چگونه با Nslookup وارد حالت تعاملی شوید و چگونه میتوانید اطلاعات خاصی را استخراج کنید.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟