حملات کشف شده در 4G LTE

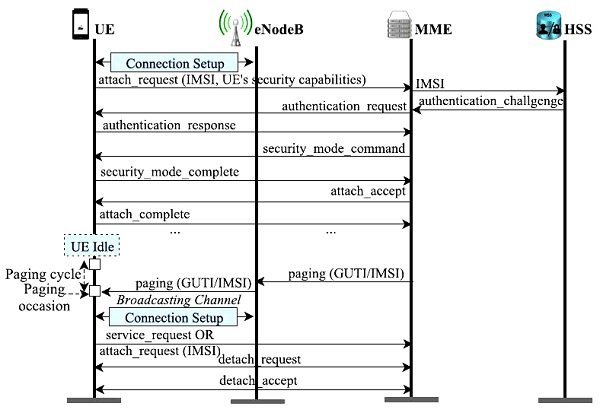

محققان حوزه امنیت، مجموعهای از آسیبپذیریها را در پروتکلهای 4G LTE کشف کردهاند که خطرات بزرگی به دنبال دارد. از جمله: به سرقت بردن تماسها و پیامهای متنی کاربران، ارسال پیام اعلام خطر جعلی و جاسوسی از موقعیت مکانی دستگاه. بر اساس یکی از مقالههایی که به تازگی در دانشگاههای Purdue و Lowa منتشر شده است، جزییات 10 حمله ممکن به ترمینالهای داده و دستگاههای موبایل در شبکههای 4G LTE بررسی شده است. این حملهها ضعفهای طراحی روی سه پروتکل کلیدی را نشان میدهد که به عنوان پیوست کردن(attach)، جدا کردن(detach) و صفحهبندی(paging) شناخته میشوند. attach رویهای است که دستگاه کاربر را به شبکه متصل میکند؛ مثلا زمانی که دستگاه خاموش، روشن میشود. detach زمانی اتفاق میافتد که دستگاه خاموش میشود یا ارتباطش به علت تضعیف سیگنال با شبکه قطع میشود. paging بخشی از ایجاد تماس است؛ دستگاه را مجبور میکند تا اطلاعات سیستمی را دوباره کسب کند و همچنین برای پیغامهای اضطراری بهکار گرفته میشود. جزییات دقیق از این سه رویه را در شکل 1 مشاهده میکنید.

شکل1- رویه attach، detach و paging

UE دستگاه کاربر و eNodB ایستگاه پایه است. MME (سرنام Mobility Management Entity) سه پروسه ذکر شده را در یک منطقه مشخص مدیریت میکند و همچنین تغییر مکان دستگاه در آن منطقه را دنبال میکند. HSS (سرنام Home Subscriber Server) اطلاعات دستگاه کاربر را ذخیره میکند و وظیفه ایجاد کلید نشست و تصدیق هویت را بر عهده دارد.

برخلاف بسیاری از تحقیقات صورت گرفته، این مورد تنها حملهها را به صورت تئوری بیان نکرده است. محققان رویکردهای اصولی بر اساس مدل ارائه کردهاند ابزار ساخته شده را LTEInspector نامیدهاند که قادر است بین 8 تا 10 حمله را در محیط واقعی شبکهای(که در آن از سیمکارت استفاده میشود) شبیهسازی کند. معماری LTEInspector در شکل 2 نشان داده شده است. ابتدا پروتکل LTE از دیدگاه دو عنصر MME و UE مدل میشود.

شکل 2- معماری LTEInspecture

سپس از عملکرد سو حملهکننده مدلی ساخته میشود و چک میشود که قابل اجراست یا خیر. در نهایت حمله در محیط تست، اجرا میشود. حملات شناسایی شده که میتواند در شبکه LTE اجرا شوند، به این صورت هستند:

1.حمله ناتوانی در همگامسازی تصدیق

(Authentication Synchronization Failure)

2.حمله ردیابی (Traceability)

3.حمله (Numb)

4.حمله رله تصدیق (Authentication Relay)

5.حمله جداسازی/ تنزل (Detach/Downgrade)

6.حمله سرقت کانال صفحهبندی (Paging Channel Hijacking)

7.حمله آغاز سرقت (Stealthy Kicking-off)

8.حمله Panic

9.حمله کاهش انرژی (Energy Depletion)

10. حمله قابلیت پیوند (linkability)

در بین حملات بالا، محققان حمله رله تصدیق را ترسناکتر میدانند که به حملهکننده اجازه میدهد با جعل شماره تلفن قربانی، به شبکه LTE وصل شود. جزییات این حمله در شکل 3 نشان داده شده است. با این حمله، هکر نه تنها توانایی خواندن پیامهای ورودی و خروجی قربانی را دارد، بلکه میتواند شخص دیگری را مجرم نشان دهد و شواهد جعلی از خود به جای بگذارد.

شکل 3- حمله رله تصدیق

حمله دیگری که در این گزارش بیشتر روی آنها تأکید شده، linkability است که طی آن حملهکننده قادر به کسب اطلاعات کلی در مورد موقعیت قربانی است. در حمله panic با پخش همگانی پیامهای اضطراری ساختگی و غلط، آشفتگی و بینظمی به وجود میآید. همچنین در حمله detach هکر از حمله DoS استفاده میکند و دستگاه را آفلاین میکند. در قسمتی از مقاله نوشته شده است:«با استفاده از LTEInspector متوجه شدیم که با یک حمله، میتوان کانال paging یک دستگاه موبایلی را سرقت کرد و علاوه بر اینکه اختلالی در اطلاعرسانی(تماس، پیامکها و...) به وجود نمیآید، میتوان پیامهای ساختگی نیز در این بین وارد کرد.» نکته جالب توجه اینجاست که مقابله با این حملهها تنها 1300 تا 3900 دلار هزینه در پی خواهد داشت. 4G و 5G برای بهکارگیری در شهر هوشمند، آماده نیستند.

در گزارشی دیگر، شرکت Positive Technologies خبر از نقصهای امنیتی اساسی در قسمتی از هسته شبکه 4G با نام (EPC(Evolved Packet Core داده است که مربوط به بخش داده و صدا (voice) است. ممکن است اطلاعات دستگاهها جمعآوری شود یا حمله DoS اتفاق افتد.

اگر یک شهر هوشمند را در نظر بگیریم، آسیبپذیریهای کشف شده در بسیاری از بخشها وجود خواهد داشت؛ در چراغهای هوشمند ترافیک، لامپهای خیابانها، علامتهای الکترونیکی در جادهها، نمایشگر اطلاعات در ایستگاههای اتوبوس و بسیاری دیگر از عناصر شهر هوشمند که به شبکههای نسل چهارم متصل هستند. Positive Technologies این نقصها را آشکار کرده و تأکید کرده که در شبکههای نسل پنجم هم وجود خواهند داشت.

به گفته دیمیتری کورباتوف، رئیس بخش امنیتی این شرکت، آسیبپذیریهای موجود بر اساس نقصهایی در پروتکل GTP است. GTP یک پروتکل تونلینگ بر پایه IP است که برای حمل GPRS در شبکههای نسل سوم و چهارم بهکار میرود. به عبارت دیگر، زمانی که دستگاه کاربر در شبکه 4G LTE قرار داشته باشد، نودهای EPC از یک سری پروتکل مانند GTP استفاده میکند. این پروتکل خود مجموعهای از پروتکلهای ارتباطی بر اساس IP است که GPRS یا «سرویس بسته امواج رادیویی» را حمل میکنند. این کار به کاربران اجازه میدهد تا در زمان حرکت هم ارتباطشان حفظ شود.

کورباتوف اظهار داشت که حملهکننده قادر خواهد بود ارتباط تعداد زیادی از کاربران را همزمان قطع کند؛ زیرا ارتباط چند کاربر از طریق یک تونل GTP برقرار میشود. احتمال این خطر آنقدر بالا است که نگرانی در مورد آن کاملا منطقی باشد. برای ایجاد اختلال مهارت بالا و ابزارهای خاص نیاز نیست؛ تنها یک لپتاپ، یک نرمافزار رایگان برای تست نفوذ و مهارتهای پایه برنامهنویسی کافی است. قبل از 4G LTE حملهکننده به تجهیزات و دانشی عمیق از پروتکلها نیاز داشت اما به این دلیل که 4G بر اساس مفهوم یک شبکه تمام IP ساخته شده است، اکنون ابزارهایی برای هک وجود دارند که بسیاری از کارها را خودکار انجام دادهاند و به دانش چندانی در مورد ماهیت حمله نیازی نیست.

پاول نوویکوف، رئیس هیئت تحقیقاتی در Telecom Security میگوید: «بسیاری از شهرها ترافیک جادهها را با استفاده از چراغهای ترافیکی هوشمند بهینه کردهاند که این چراغها اغلب با استفاده از فناوریهای نسل چهارم با یکدیگر در ارتباط هستند. اگر چنین شبکههایی هک شوند یا تعداد کمی از آنها دچار اختلال شوند، علاوه بر ترافیک سنگین، ممکن است شاهد پیامدهای ناگواری از جمله تصادفات جادهای باشیم. پس اپراتورهای موبایل که در شهر هوشمند نقش دارند باید توجه ویژهای به این تهدیدات داشته باشند.»

آسیبپذیریهای ذکر شده در اینترنت اشیا صنعتی (IIoT)، ماشینهای بدون سرنشین و دیگر اشیا IoT متصل به شبکههای سیار وجود دارند. با تحقیقات انجام شده توسط شرکت Erricson، تعداد دستگاههای اینترنت اشیا که به شبکههای سیار متصل هستند تا سال 2022 به 1.5 میلیارد خواهند رسید. حال فرض کنید با حمله به زیرساختها در یک شهر تعداد زیادی از این دستگاهها دچار اختلال شدهاند و این به معنای از دست دادن کنترل یک شهر هوشمند است.

اما تمام بحث در مورد دستگاههای اینترنت اشیا نیست و کاربران شبکههای موبایلی نیز در معرض خطر قرار دارند؛ حملهکننده ممکن است از اطلاعات مشترکین استفاده کند و پیامها و ایمیلهای رمز نشده را به سرقت ببرد. استراق سمع از مکالمات صوتی در LTE، جمعآوری دادههایی مثل موقعیت مکانی و جلوگیری یا قطع ارتباط ترافیک اینترنت و پیامکها که مثلا با حمله DoS انجام میشود و از جمله خطراتی است که کاربران شکههای موبایلی را تهدید میکند. حملهها میتواند توسط کارکنان داخلی یک اپراتور انجام شود یا در برخی موارد توسط خود مشترکین تلفن موبایل. همچنین حملهکنندههای خارجی میتوانند به زیرساخت اپراتور دسترسی پیدا کنند. دسترسی یافتن ممکن است از کوچکترین آسیبپذیری شبکه آغاز شود یا جستجوی فراگیر(Brute-force) برای پیدا کردن رمز بهکار گرفته شود. در حمله Brute-force تمامی حالتهای ممکن تست میشود؛ یعنی با آزمون و خطا تمام عبارات ممکن را تست میکند تا در نهایت رمز صحیح وارد شود و دسترسی پیدا کند.

برای مقابله با این خطرات، Positive Technologies پیشنهاد میدهد تحلیل دقیقی از پارامترهای امنیتی انجام شود و از ارزیابیهای صورت گرفته برای مقابله با دسترسیهای غیرمجاز استفاده شود؛ احتمالا استفاده از رمزنگاری (encryption) در بیشتر مواقع کارساز است. همچنین پیشنهاد میکند که از آخرین ورژن TSL و HTTPS برای اطمینان از عدم رمزگشایی در زمان اتصال به وبسایت استفاده شود. بهکارگیری ابزارهای خاص برای نظارت مداوم، تحلیل و فیلتر کردن پیامها در شبکه باعث افزایش امنیت شبکه و مشترکین خواهد شد. بهعلاوه خود سازمانها نیز باید احتمال هر اتفاقی را در نظر گرفته و بدون توجه به امنیت شبکه، از دستگاهها، اپلیکیشنها و سرویسهایشان در لایه امنیتی خود، محافظت کنند. خطر شبکههای 4G و 5G برای کاربران همانند دیگر شبکههای بیسیم از جمله وایفای است؛ پس کاربر به اپلیکیشنهایی با پروتکلها و کانالهای انتقال امن نیاز دارد.

سخن آخر

ضعف در پیادهسازی 4G LTE و استاندارد آن، ممکن است هر کسی را در هر کجا وسوسه کند تا به دنبال هک کردن یا نظارت و کنترل بیافتد. این در حالی است که بعضی از این افراد دانش تخصصی چندانی ندارند و این نقطهضعف استانداردها را بزرگتر نشان میدهد. با توجه به نزدیک شدن به ارائه 5G توجه به این نقاط ضعف اهمیتی دو چندان پیدا میکند؛ زیرا با فراگیر شدن اینترنت اشیا آسیبهای ناشی از این حفرههای امنیتی همواره بیشتر و بیشتر میشود.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟