برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

فرآیندهای مورد استفاده توسط هکرها

همانگونه که اشاره شد، هکرها از یک روش ثابت پیروی میکنند. به همین دلیل برای مقابله با هکرها لازم است، شبیه به یک هکر فکر کنید. مراحلی که یک هکر برای حمله به یک سامانه بر مبنای آنها کار میکند در شش مرحله انجام شناسایی و ردیابی، اسکن و سرشمارش، بهدست آوردن دسترسی، افزایش امتیاز، حفظ دسترسی و پنهانسازی فعالیتها و ایجاد دربهای پشتی خلاصه می شود. البته دقت کنید که هر یک از مراحل بالا خود شامل زیرمجموعهای از مراحل است که در نهایت باعث میشود یک هکر در پیادهسازی یک حمله موفق شود.

نکته: اگر هکری در حمله خود مبنی بر بهدست آوردن دسترسی به یک سیستم یا شبکه ناکام باشد، ممکن است در مراحل اولیه حمله یک مکانیزم پیادهسازی حمله انکار خدمات (DoS) را با هدف اخاذی پول یا از دست خارج کردن خدمات و سامانهها پیادهسازی کند.

بررسی اجمالی فرآیند جمعآوری اطلاعات در هفت مرحله

نشانهها و ردپاها به جمعآوری اطلاعات در هر دو حالت منفعل و فعال اشاره دارد. بررسی وبسایت یک شرکت مثالی از جمعآوری نشانهها در وضعیت منفعل است، در حالی که برقراری تماس تلفنی و تلاش در جهت بهکارگیری تکنیکهای مهندسی اجتماعی به منظور دسترسی به اطلاعات کاربردی نمونهای از جمعآوری اطلاعات در وضعیت فعال است. فرآیند پویش مستلزم انجام پینگ به دستگاههای مختلف، تعیین دامنه و محدوده شبکه و اسکن پورتهای خاص سیستم است. کارشناسان سازمان EC نحوه جمعآوری اطلاعات که اولین گام در پیادهسازی یک حمله هکری است را به هفت مرحله اساسی زیر تقسیم میکنند:

1. جمعآوری اطلاعات

2. تعیین محدوده شبکه

3. شناسایی دستگاههای فعال

4- یافتن پورتهای باز و اکسسپوینتها

5. پیدا کردن اطلاعاتی کاربردی در خصوص سیستمعامل

6. پیدا کردن اطلاعاتی در خصوص سرویسها و خدمات

7. ترسیم نقشهای از محدوده شبکه با هدف آماده شدن برای حمله

بسیاری از دانشپژوهان در خصوص نحوه اجرای مرحله به مرحله گردآوری اطلاعات سوال میکنند. نکتهای که باید به آن دقت کنید این است که هفت مرحله زیر ترسیمی کلی از کاری است که باید انجام دهید. چگونگی پیادهسازی این مراحل به قوه خلاقیت شما بستگی دارد. درست است که مطالب این دوره آموزشی را به شکل سازمانیافته آماده کردهایم، اما در دنیای واقعی گاهی اوقات شرایط خاص به وجود میآید. زمانی که در فرآیند شناسایی آسیبپذیریها یا حمله به سامانهای قرار بگیرید متوجه خواهید شد که ممکن است جهتگیری شما متفاوت از آن چیزی شود که در دورههای آموزشی یاد گرفتهاید.

جمعآوری اطلاعات

جمعآوری اطلاعات تاثیر بسیار مهمی در پیادهسازی آزمونها دارد، زیرا اگر آزمونها به درستی پیادهسازی نشوند به انتظارات مشتریانت پاسخ نخواهند داد و اعتبار کاری شما به خطر میافتد. امروزه اطلاعات شگفتانگیزی در مورد بیشتر سازمانها و کسبوکارها وجود دارد. این اطلاعات را میتوان در وبسایت سازمان، مقالات تجارتی، شبکههای اجتماعی، بانکهای اطلاعاتی مالی یا حتا کارکنان ناراضی پیدا کرد. یکی از این منابع مهم مستندات سازمانی است.

مستندات

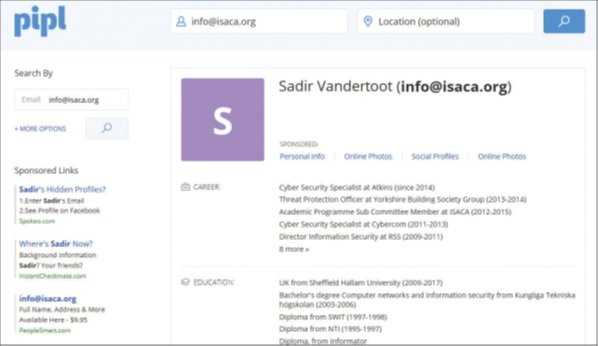

یکی از رویکردهای مهم در زمینه جمعآوری اطلاعات اسناد و مدارک است. بیشتر مردم از کاغذبازی دلخوشی ندارند، اما مورد یاد شده یکی از الزامات مهم است که نمیتوان آنرا نادیده گرفت. بهترین نقطه شروع برای جمعآوری اطلاعات بهکارگیری یک روش منظم برای جمعآوری اطلاعات و ثبت نتایج است. شما در اولین گام باید نام دامنه ثبت شده، آدرس آیپی، سرورهای سامانه نام دامنه، اطلاعات کارمندان، آدرسهای ایمیل، دامنه آدرس آیپی، پورتهای باز و جزییات مربوط به تبلیغات شرکت را جمعآوری کنید. در شکل زیر نمونهای از اطلاعات به دست آمده در فرآیند بررسی مستندات یک شرکت را مشاهده میکنید.

جمعآوری اطلاعات به این شکل به شما کمک میکند ترسیمی کلی از شبکه انجام داده و بهترین روش حمله را برنامهریزی کنید.

وبسایت سازمان

پس از بررسی مستندات اولیه در مرحله بعد باید به سراغ وبسایت سازمان بروید. آدرس اینترنتی شرکت را با گوگل، بینگ، یاهو یا هر موتور دیگری جستوجو کنید. در این مرحله باید به دنبال اطلاعات زیر باشید:

آدرس اینترنتی شرکت: نام دامنه.

آدرسهای اینترنتی داخلی: بهطور مثال نباید تنها به دنبال آدرس Dell.com باشید، بلکه باید در جستوجوی آدرسهای دیگری همچون support.Dell.com باشید.

آدرسهای اینترنتی محدود شده: هر دامنهای که به شکل عمومی در دسترس مردم قرار ندارد.

صفحات داخلی: اخبار شرکت، فرصتهای شغلی، آدرسها و شماره تلفنها.

بهطور کلی، شما باید در فکر پیدا کردن اطلاعات باز باشید، به عبارت دقیقتر اطلاعاتی که بهطور رایگان در اختیار مشتریان یا عموم مردم قرار دارند.

نکته: يكي از ابزارهاي خوب براي پیدا کردن آدرسهای داخلی Netcraft است. ابزار فوق در صفحه اصلی آدرس زیر قرار دارد:

اجازه دهید در یک سناریو فرضی، یک شرکت میزبان وب محلی را بررسی کنیم. بررسی سریع نشان میدهد سایت فوق دارای یک بخش اخبار و بهروزرسانی است. در بخش اخبار سایت چنین آماده است:

ما مفتخریم که به تازگی همه سرورهای خود را به Plesk 10.0.1 بهروز کردهایم. هرکسی که به عنوان سرپرست وارد این سرورهای جدید میشود باید از نام کاربری دامنه، به عنوان مثال، www.xyz.com استفاده کند. گذرواژهها از سرورهای قدیمی منتقل شدهاند، بنابراین نیازی به تنظیم مجدد گذرواژه نیست. ما از گذرواژه مدیر دامنه موجود استفاده کردیم تعامل ما با Extreme Networks این امکان را به ما داده تا فرآیند انتقال از تجهیزات سیسکو را به خوبی به سرانجام برسانیم. این بهروزرسانیها به همراه اضافه کردن یک اتصال سوم به اینترنت به ما این امکان را میدهد تا آستانه تحمل در برابر خرابیها را افزایش دهیم. شما میتوانید از این اطلاعات کاربردی برای بازاریابی و جذب مشتریان بالقوه استفاده کنید.

متاسفانه مشکل بخش اخبار سایتها این است که هر کاربری قادر به مشاهده این اطلاعات است. این اطلاعات به مهاجمان اجازه میدهد تا بدانند که سیستمهای جدید مبتنی بر لینوکس هستند و تجهیزات شبکه همه ساخت Extreme Networks هستند. اگر مهاجمان تصمیم بگیرند یک حمله انکار سرویس را بر علیه این شرکت پیادهسازی کنند، اکنون میدانند که سه راهکار در اختیار آنها قرار دارد. حتا رقبا نیز میتوانند از این اطلاعات سوء استفاده کنند، زیرا شرکت همه چیز را در مورد زیرساختهای خود در این توصیف ارائه کرده است.

در برخی موارد، اطلاعات ممکن است از وبسایت یک شرکت حذف شده باشد. در چنین شرایطی Wayback Machine در آدرس https://archive.org به شما اجازه میدهد به مرور صفحات وب بایگانی شده بروید. صفحاتی که از سال 1996 تا به امروز در این سایت آرشیو شدهاند. این یک ابزار برای مواقعی استفاده میشود که نیازمند جستوجوی اطلاعاتی هستید که درون سایت هدف وجود ندارند.

یکی دیگر از نکات بزرگ در ارتباط با نشت اطلاعات دایرکتوریهای متعلق به شرکتها است. این پوشهها معمولا اطلاعاتی در ارتباط با کارمندان یا بخشهای اصلی شرکت ارائه میکنند تا شناسایی دقیقتر چارت سازمانی بهتر انجام شود. با تلفیق این اطلاعات و کمی مهندسی اجتماعی یک مهاجم میتواند به سراغ اپراتور help desk برود و وانمود کند کارمند یکی از بخشهای کلیدی سازمان است و در نظر دارد گذرواژه حساب کاربری خود را تغییر دهد. او همچنین میتواند از اطلاعات بیوگرافی یک کارمند کلیدی برای پیادهسازی موفقیتآمیز تکنیک مهندسی اجتماعی استفاده کند. کوین میتنیک برای دستیابی به کدهای محدود که عملکرد تلفنهای همراه موتورولا را به تفصیل نشان میداد فقط از این نوع حمله استفاده کرد. به عنوان یک هکر اخلاقمدار باید به دنبال پیدا کردن چنین اطلاعاتی باشید تا به سازمان نشان دهید چه اطلاعاتی ممکن است ناخواسته برای حمله به کار گرفته شوند.

یك روش دیگر به دست آوردن اطلاعات در مورد سرور پست الکترونیکی یک سازمان، ارسال ایمیل برای آدرسی است که وجود ندارد. بهطور مثال، اگر سایت سازمان شبیه به www.xyz.com است، نامهای را به آدرس badaddress@xyz.com ارسال کنید. طبیعی است که نامه بازگشت میخورد و اطلاعاتی در خصوص میلسرور ارائه میکند که از آن جمله میتوان به آدرس آیپی میلسرور و نسخه میلسرور اشاره کرد. یکی دیگر از دلایل عالی برای تندرست یکی دیگر از دلایلی که باعث میشود چنین ایمیلی را ارسال کنیم این است که اطمینان حاصل کنیم آیا سازمان از یک mail scrubber استفاده میکند یا خیر. هر نوع اطلاعاتی که از سرآیندها به دست آورید را کپی کرده و در فایلی یادداشت کنید تا بتوانید در آینده از آن استفاده کنید.

در انتها به این نکته دقت کنید که نباید تنها به دنبال پیدا کردن اطلاعات منطقی باشید. در کنار اطلاعات منطقی باید به دنبال پیدا کردن اطلاعات فیزیکی در مورد شرکت هدف باشید. اطلاعات مکانی برای تعیین موقعیت فیزیکی شرکت مهم است. نقشههای بینگ و گوگل ارث دو ابزاری هستند که میتوان از آنها برای بهدست آوردن اطلاعات فیزیکی استفاده کرد. نقشههای بینگ جالب توجه هستند، زیرا چشمانداز 45 درجهای را ارائه میدهند که نمای کم نظیر از موقعیت مکانی، دوربینهای نظارت تصویری مستقر و.... ارائه میکنند. این نمای 45 درجه به شما کمک میکند تا دربهای ورودی و خروجی به شرکت را شناسایی کنید.

سایتهای کاریابی

اگر خوش شانس باشید شرکت هدف یک صفحه ارسال موقعیت شغلی در سایتهای کاریابی ایجاد کرده است. به این موضوع دقت کنید، زیرا در برخی موارد اطلاعات قرار گرفته در این سایتها شما را شگفتزده میکنند. اگر هیچ فهرست شغلی در وبسایت سازمان قرار ندارد، بهتر است به سراغ سایتهای کاریابی بروید و صفحات اصلی این سایتها را بررسی کنید. از سایتهای معروف در زمینه کاریابی به موارد زیر میتوان اشاره کرد:

■ Careerbuilder.com

■ Monster.com

■ Dice.com

■ Indeed.com

هنگامی که به سراغ یک سایت کاریابی میروید، سعی کنید اطلاعاتی در خصوص موقعیتهای شغلی یک سازمان بهدست آورید. در اینجا به چند نمونه از اطلاعتی که میتوان از سایتهای کاریابی استخراج کرد اشاره میکنیم:

مسئولیتهای اصلی برای موقعیتهای شغلی مدیریتی که فرد باید مسلط به اکتیو دایرکتوری ویندوز سرور 2016 و همچنین MS Exchange 2016، SQL 2016 و Citrix باشد.

افرادی که به منظور ارزیابی مسائل و ارائه راهحلها، بررسی وصلهها و بهروزرسانیهای امنیتی به عنوان سرپرست پشتیبانی فنی به وجود آنها نیاز است.

افرادی که آشنا به اکتیو دایرکتوری، Microsoft Clustering و Network Local Balancing ، MS Exchange، MS SQL serer، Citrix MetaFrame XP یا سایر راهحلهای فنی هستند.

افرادی که باید به عنوان سرپرست شبکههای محلی مبتنی بر ویندوز سرور 7 را پشتیبانی کنند.

همانگونه که مشاهده میکنید سازمانها در زمان انتشار آگهیهای استخدامی مجبور هستند هرگونه اطلاعاتی که برای هکرها ارزشمند است را منتشر کنند. بد نیست به این نکته دقت کنید، سازمانهایی که هنوز از سیستمعامل ویندوز 7 استفاده میکنند اهداف ارزشمندی هستند. یکی از راههای کاهش نشت اطلاعات در زمان ارسال موقعیتهای شغلی، کم کردن میزان اطلاعتات تخصصی در ارتباط با سامانهها یا سایر مشاغل محرمانه شرکت است. سعی کنید در زمان ارسال موقعیتهای شغلی، اطلاعات محرمانه که هویت واقعی شرکت را فاش میکنند را پنهان کنید تا هکرها نتوانند به راحتی از این اطلاعات سوء استفاده کنند.

جستوجو در مورد کارمندان و افراد شاغل در سازمان

امنیت فقط مربوط به کنترلهای فنی و فیزیکی نیست، دپارتمان امنیت باید از کارمندان سازمان نیز محافظت کند. در بسیاری از حملات امروزی این کارمندان سازمانها هستند که هدف هکرها قرار میگیرند. هکرها میخواهند از این نکته مطلع شوند که چه اطلاعاتی در مورد پرسنل کلیدی در دسترس است. در حالی که وبسایتها، دایرکتوری کارمندان و مستندات سازمانی ممکن است به نام کارمندان اشاره کنند، اما فراموش نکنید که سایتهای ثالث نیز ممکن است اطلاعات حساسی در اختیار هکرها قرار دهند تا از این اطلاعات به عنوان اهرمی برای فشار بر کارمندان استفاده کنند. ما میتوانیم این سایتها را به عنوان کارگزاران تجمیعکننده دادهها یا شبکههای اجتماعی طبقهبندی کنیم. تعداد قابل ملاحظهای از سایتهای کارگزار تجمیع اطلاعات در وب وجود دارد. یک هکر با یک جستوجوی ساده آنلاین میتواند اطلاعات مهمی در ارتباط با یک شخص بهدست آورد. این سایتها به مهاجمان اجازه میدهند تا افراد اصلی را پیدا کنند، شماره تلفن خانه را شناسایی کنند و حتی تصویر هوایی خانههای این افراد را بهدست آورند. مهاجمان حتا میتوانند اطراف شرکت یا خانه را از طریق تصاویر ماهوارهای و با کیفیت عالی مشاهده کنند. از جمله این سایتها به موارد زیر میتوان اشاره کرد:

■ Pipl: https://pipl.com/

■ Spokeo: http://www.spokeo.com/

■ BirthdayDatabase.com: http://www.birthdatabase.com/

■ Whitepages: http://www.whitepages.com/

■ People Search Now: http://www.peoplesearchnow.com/

■ Zabasearch: http://www.zabasearch.com/

■ Peoplefinders: http://www.peoplefinders.com/

■ Justia email finder: http://virtualchase.justia.com/content/finding-email-addresses

نکته جالبی که در ارتباط با سایتهای فوق وجود دارد این است که بیشتر آنها اعلام میدارند هر نوع اطلاعاتی در خصوص مردم همچون آدرسهای سکونت قبلی و فعلی، سوابق ازدواج، اعضای خانواده و.... را ارائه میدهند. شکلهای زیر نمونهای از اطلاعاتی که این سایتها ارائه میکنند را نشان میدهند.

شبکههای اجتماعی هدف بزرگ دیگر هکرها هستند. اگرچه رسانههای اجتماعی کانالهای خوبی برای برقراری ارتباط هستند و اهمیت زیادی برای بازاریابان دارند، اما مملو از مشکلات امنیتی بالقوه هستند. شبکههای اجتماعی یکی از بزرگترین تهدیدات امنیتی پیرامون کاربران هستند و ممکن است در آینده مشکلات عدیدهای برای کاربران به وجود آورند. یکی از دلایلی که باعث میشود کاربران همواره از این سایتها استفاده کنند، عدم توجه به مباحث امنیتی است. البته کاربران عمدتا با هدف برقراری ارتباط با کاربران دیگر از این سایتها استفاده میکنند و به همین دلیل اهمیت چندانی به مباحث امنیتی نمیدهند. برخی از سایتهایی که هکرها ممکن است برای دریافت اطلاعات به سراغ آنها بروند به موارد زیر میتوان اشاره کرد:

فیسبوک

توییتر

لینکدین

Google+

اگرچه ممکن است برخی از سازمانها در خصوص مسائل امنیتی محتاط باشند، اما واقعیت این است که نام، آدرس و مکان زندگی کارمندان که از اطلاعات کلیدی هستند به روشهای مختلف در دسترس هکرها قرار گیرند و حتا این احتمال وجود دارد که هکرها اطلاعات شخصی افراد را برای جعل هویت آنها به کار گیرند.

نکته: تنها هکرهای عادی نیستند که به دنبال اطلاعات هویتی افراد هستند، هکرها در برخی موارد برای دسترسی به اطلاعات اشخاص و سازمانها با یکدیگر در رقابت هستند. هکرها میتوانند با استفاده از اطلاعات کارمندان و تجزیه و تحلیل سوابق و مهارتهای آنها اطلاعاتی در ارتباط با محصولات یا خدماتی که یک شرکت ممکن است در آینده ارائه کند استفاده کنند.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟