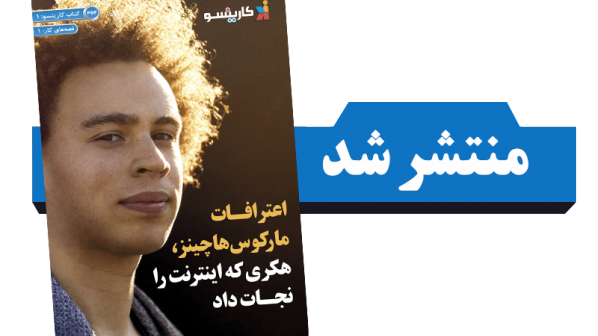

داستان مارکوس هاچینز را به ترتیب بخوانید:

- قسمت اول: دستگیری

- قسمت دوم: زوال

- قسمت سوم: توسعه بدافزار

- قسمت چهارم: همکاری با رابینهود

- قسمت پنجم: واناکرای از راه میرسد

- قسمت ششم: مکافات عمل

- قسمت آخر: قضاوت

توسعه بدافزار

در سال ۲۰۰۹ خانواده هاچینز از مزرعهای که در آن زندگی میکردند به ساختمانی که قبلاً دفتر پست کوچکی بود، نقل مکان کردند. مارکوس اتاقی در بالای پلهها را از آن خود کرد. او هر چند وقت یکبار از رختخوابش بیرون میآمد تا تکهای پیتزا یخزده را داخل مایکروویو بپزد، یا برای شببیداریهایش قهوهای فوری درست کند. به هر اندازه که مارکوس بیشتر به دنیای زیرزمینی هکرها وارد میشد، به همان اندازه خودش را در اتاقش محبوس میکرد تا پدر و مادرش سر از کارهای او در نیاورند.

در همان زمان، انجمن اماساِن که هاچینز گاهوبیگاه به آن سر میزد، از دسترس خارج شد. به همین دلیل هاچینز از انجمن اینترنتی دیگری با نام هکفروم (HackForum) سر درآورد. اعضای این انجمن اینترنتی هکرهای کاربلدی بودند و اصول اخلاقی خاصی را دنبال میکردند. به همین دلیل اعضای تازهوارد برای اینکه سری در بین سرهای هکرهای متخصص این انجمن در بیاورند، باید باتنِت (Botnet) درست میکردند. این باتنت مجموعهای از صدها یا هزاران رایانه آلوده به بدافزار بود. این بدافزار اختیار رایانه را در دستهای هکرها قرار میداد. رایانههایی که از آنها صحبت میکنیم ترافیک ناخواستهای (junk traffic) را روانه سرورهای هکرهای رقیب میکرد. هدایت این حجم از ترافیک به سرورِ مدنظر، کار آن را میساخت. در دنیای هکرها به اینگونه حملهها، دیداس (DDOS) میگویند.

در آن زمان هیچ تداخلی میان زندگی روستایی هاچینز و زندگی سایبِرپانکی (Cyberpunk) مخفی او وجود نداشت. هیچ چیزی جلوی هاچینز را از ورود به دنیای غیراخلاقی هکرها نمیگرفت. به همین دلیل هاچینز که هنوز ۱۵ سال بیشتر نداشت، در انجمن هکرهایی که عضو آن بود ادعا میکرد که باتنتی با بیشتر از ۸ هزار رایانه در اختیار دارد. بیشتر این رایانهها با فایلهای تقلبی که در سایتهای بیتورِنت (BiTorrent) آپلود کرده بود، آلوده شده بودند. هاچینز توانسته بود کاربران این رایانهها برای برای اجرای فایلهای آلوده به بدافزار فریب دهد.

مارکوس گامهای جاهطلبانه دیگری هم برداشته بود. او کار و کاسبی خودش را با اجاره ماهانه سرور و فروش خدمات میزبانی وب به کاربران هکفروم (HackForum) راهاندازی کرد. هاچینز برای کاروکاسبی خود، نام گُستهاستینگ (GhOsthosting) را انتخاب کرد. مارکوس هاچینز با این نام در انجمن هکفروم تبلیغ میکرد. وی در تبلیغات خود تاکید داشت که حتا به سایتهای غیرمجاز هم خدمات عرضه میکند. در یکی از این تبلیغها به خریداران وعده داده بود که سرویسهایی برای میزبانی صفحههای فیشینگ (Phishing) در اختیار آنها قرار میدهد. این سرویسها با هدف جعل صفحههای لاگین و سرقت گذرواژه کاربرانِ قربانی طراحی میشد. یکی از کاربرانِ انجمن هکفروم پرسیده بود که آیا میتواند برای دریافت خدمات جهت میزبانی بازارسیاه نرمافزار (Black Market Software) روی هاچینز حساب باز کند؟ هاچینز نیز پاسخ داده بود که بله، برای هر سایتی به غیر سایتهای مستهجن خدمات ارائه میکند.

هاچینزِ نوجوان بر این باور بود که هنوز چندین قدم با جرائم واقعی اینترنتی فاصله دارد. او میزبانی سرورهای ناشناس، سرقت گذرواژه کاربران فیسبوک و حملههای دیداس را جرمی نمیدانست که توجه نیروهای امنیتی را به وی جلب کند. هاچینز مرتکب کلاهبرداری بانکی یا سرقت پول از افراد بیگناه نشده بود؛ این حرفها چیزی بود که هاچینز به خودش میگفت. او قانون مندرآوردی خودش را داشت. خط قرمز این قانون، کلاهبرداریهای مالی بهحساب میآمد.

مشتریهایی که هاچینز در طول یک سال بهدست آورده بود، دائم برای خدمات به سرش نق میزدند. به همین دلیل یک سال بیشتر طول نکشید که هاچینز از باتنتها و میزبانی سرور خسته شد. در نتیجه این کارهای خستهکننده را کنار گذاشت و مشغول کارِ دلخواهش شد؛ توسعه یک بدافزار بیعیبونقص. طولی نکشید که با روتکیت (RootKit) دسترسی به سیستم چندین هکر را بهدست آورد. روتکیت، بدافزاری است که با تغییر سیستمعامل، بدون اینکه کاربر متوجه شود، اختیار آن را در دست هکر قرار میدهد. او عملکرد دیگر هکرهایی که به سیستم آنها دسترسی پیدا کرده بود را زیر نظر گرفت. بهلطف این روش، آموخت که دیگر هکرها کدهای خود را داخل پردازشهای رایانهای دیگر مخفی میکنند تا فایلهای آنها در شاخه برنامههای سیستمی مخفی شود.

هاچینز قسمتی از کدهایی که نوشته بود را در انجمن هکفروم منتشر کرد تا مهارتهای خود را به رخ دیگران بکشد. یکی از هکرهای این انجمن تحتتاثیر مهارت هاچینز قرار گرفت و به وی برای توسعه قسمتی از یک برنامه پیشنهاد داد. این برنامه قابلیت تشخیص بدافزاری که هکر نوشته بود را توسط یک موتور آنتیویروس مخصوصی، بررسی میکرد. در آن زمان هاچینز برای توسعه این برنامه ۲۰۰ دلار با رمزارز نوپای لیبِرتی رِیزِرو (Liberty Reserve) دریافت کرد. همان مشتری ۸۰۰ دلار دیگر برای توسعه یک فرمگِرَبِر (Formgrabber) به هاچینز پیشنهاد داد. فرمگربر، روتکیتی است که مخفیانه گذرواژه و دیگر اطلاعات کاربران را در فرمهای اینترنتی سرقت میکند و برای هکر میفرستد. هاچینز این پیشنهاد را با خرسندی پذیرفت.

به این ترتیب مارکوس هاچینز بهعنوان هکری ناشناس و بااستعداد برای خودش اسمورسمی فراهم کرد. در آن زمان وی فقط ۱۶ سال داشت. با این حال مشتری سرشناسی با نام مستعار سودونیم وینی (pseudonym Vinny) پیدا کرد. وینی به هاچینز پیشنهاد توسعه روتکیت چندکارهای را داد که بتواند در بازارهای دیگری به غیر از هکفروم (HackForums)، مانند Exploit.in یا DarkOde بهفروش برساند. این بار به هاچینز پیشنهاد شد تا به جای دریافت دستمزد، در نیمی از سود فروش سهیم شود. روتکیت جدیدی که هاچینز توسعه میداد را یوپیاِیاسکیت (UPASKit) نامیدند. وینی با دیگر افراد پرادعایِ جامعه هکرهای زیرزمینی فرق داشت. او فردی حرفهای و رازدار بود. بهرغم اینکه صحبتهای زیادی که میان هاچینز و وینی انجام میشد، وینی و هاچینز تمامی این گفتوگوها را پاک میکردند تا کسی به اسرار آنها پی نبرد. به همین دلیل نیز اطلاعاتی که از شخصی با نام مستعار وینی در دست داریم، توسط هاچینز بازگو شده است.

هاچینز همیشه فعالیتهای آنلاین خود را بهوسیله ارتباط با چندین سرور پروکسی (Proxy Server) و رایانههای هکشده در اروپای شرقی پنهان نگه میداشت تا از این طریق کسی نتواند رد وی را در فضای آنلاین بزند. با این حال به اندازه کافی در حفظ رازهای شخصیاش از وینی محتاط نبود. وی در گفتوگویی با شریک تجاری خود از نبود خوراکیهای خوشمزه در روستای محل زندگی خود گله کرد. وینی در پاسخ ادعا کرد که میتواند خوراکیهای دلخواه هاچینز را برای او پست کند.

ارتباط میان هاچینز و وینی به ۲۰۱۱ باز میگردد. در آن زمان فروشگاههای بدنام اینترنتی که هکرها از آنها خرید میکردند را کاربران معمولی نمیشناختند. حتا هاچینز هم باور نمیکرد که وینی بتواند کالاهای دلخواه او را از فروشگاههای دارکوب (DarkWeb)، خریداری کند و برای او بفرستد. به همین دلیل مدعی شد که وینی حرف مفت میزند و از وی خواست تا این ادعا را اثبات کند. وینی برای ارسال خوراکی و کالاهای موردنیاز هاچینز، آدرس و تاریخ تولد او را پرسید. وینی میخواست برای هایچینز کادوی تولد بفرستد. مارکوس در اقدامی که اکنون از آن با تاسف یاد میکند، آدرس و اطلاعات لازم برای ارسال کالا را در اختیار وینی قرار داد.

در هفدهمین سال تولد هاچینز، بسته پستی به منزل پدرومادر او ارسال شد. داخل این بسته، خوراکیهای موردعلاقه هاچینز و کالاهای دلخواه او قرار داشت. ارسال این بسته توسط شریک تجاری مرموز هاچینز انجام شده بود. در این بسته مقداری مواد غیرقانونی هم وجود داشت.

هاچینز توسعه UPAS، را پس از حدود ۹ ماه بهپایان رساند. در تابستان ۲۰۱۲ این روتکیت در بازارهای زیرزمینی هکرها بهفروش گذاشته شد. هاچینز از وینی سوالی درباره خریدار این روتکیت نپرسید. او خوشحال بود که توانسته سطح خود را از هکری معمولی در هکرفروم (HackerForums) به توسعهدهندهای حرفهای که کارهایش مورد توجه بقیه قرار میگیرد، ارتقاء دهد.

وی پولی چشمگیر برای انجام این کار دریافت کرد. وینی بهعنوان حق کمیسیون هاچینز از فروش روتکیت UPAS، هزاران دلار با بیتکوین به او پرداخت کرد. این مبلغ، اولین پول واقعی بود که هاچینز میتوانست خرج کند. بهلطف این پول، رایانهاش را ارتقاء داد، کنسول بازی اکسباکس و اسپیکر خرید و به تجارت بیتکوین مشغول شد. در آن زمان از مدرسه کاملاً اخراج شده بود. از طرف دیگر بهدنبال بازنشستگی مربی موجسواری، این ورزش را هم کنار گذاشت. هاچینز به والدینش گفته بود که در پروژههای آزاد برنامهنویسی شاغل است. با این بهانه، پدرومادرش هم دست از سر وی برداشتند.

با توجه به موفقیت روتکیت UPAS، وینی به هاچینز گفت که زمان توسعه نسخه ۲.۰ این روتکیت فرا رسیده است. او ویژگیهای جدیدی مانند ثبتکلیدها (Keylogger) برای نسخه دوم روتکیت را در نظر داشت. این ویژگی باعث میشد تا گزارش کاملی از تمامی کلیدهایی که کاربر در رایانه فشار میدهد در اختیار هکرها قرار بگیرد. در نسخه ۲.۰ این روتکیت، هکر میتوانست صفحهنمایش کاربر را بدون اطلاع وی مشاهده کند. وینی ویژگی مهم دیگری را برای نسخه ۲.۰ این روتکیت در نظر گرفته بود. وی به فکر گزینه ورود متن (Field entry) جعلی داخل صفحههای وبسایتی بود که کاربران قربانی از آن بازدید میکردند. این قابلیت در دنیای هکرها با نام وباینجِکت (Web inject) شناخته میشود.

اضافه کردن چنین قابلیتی در نسخه ۲.۰ روتکیت، دلهرهای شدید به جان هاچینز انداخت. در ذهن مارکوس، وباینجکت هدف کاملاً مشخصی داشت؛ این ابزار برای کلاهبرداریهای بانکی ساخته میشد. بیشتر بانکها به مرحله دومی برای اثبات هویت کاربران در حین انتقال وجه نیاز دارند. در این مرحله برای اثبات دوباره هویت کاربر، پیام متنی به گوشی انتقالدهنده وجه ارسال میشود تا دقیقاً همین پیام را در صفحه انتقال پول ثبت کند. وباینجکت به هکرها اجازه میداد تا سازوکار اثبات هویت دومرحلهای بانک را بهراحتی دور بزنند. در این روش هکر فرایند انتقال پول را از حساب بانکی کاربر آغاز میکرد، سپس زمانی که نوبت ثبت کد تاییدیه میشد، هکر پیام جعلی را به صفحه کاربر قربانی وارد میکرد تا مراحل تایید دوباره هویت را با پیامی که در گوشی دریافت کرده ادامه دهد. پس از اینکه کاربر کد دریافت شده در گوشی را وارد کرد، هکر این کد را در صفحه بانک ثبت میکرد تا تایید خروج پول از حساب انجام شود.

گامهایی که هاچینز در عرض چند سال در مسیر تاریک تهبکاری آنلاین برداشته بود، به اندازهای کوچک بود که عبور از خط قرمزها را متوجه نمیشد. با این حال در تبادل نظری که با وینی داشت، متوجه شد که وینی از او درخواست انجام کار بسیار نادرستی را دارد. کمک به سارقین برای سرقت از قربانیان معصوم، چیزی نبود که مارکوس بهراحتی با آن کنار بیاید. از طرف دیگر هاچینز بهخوبی میدانست با شرکت در تبهکاریهای مالی آنلاین، توجه ماموران قانون را بیشتر از همیشه به خود جلب میکند.

تا آن لحظه هاچینز به خودش اجازه داده بود اینگونه تصور کند که توسعه برنامههای او برای کارهای سادهای مانند سرقت دسترسی کاربران به حساب فیسبوک آنها یا ساخت باتنت برای استفاده از رایانه کاربران جهت تولید رمزارز کاربرد دارد. او هرگز نمیدانست واقعاً چه استفادهای از کدهای او میشود. با این حال، اکنون کاملاً مشخص شده که کدهای هاچینز کاربردهای تهبکاری داشته است. این کدها روشی برای سرقت پول از مردم در اختیار تهبکاران اینترنتی قرار میداد. هکرها با کدهایی که هاچینز نوشته بود، پسانداز مردم را به یغما میبردند.

مارکوس در صحبتهای خود مدعی است که به درخواست وینی پاسخ منفی داده. او به یاد میآورد به وینی گفته بود عمراً اگر برای ساخت تروجان بانک (Banking Trojan) با وی همکاری کند. با این حال گوش وینی به این حرفها بدهکار نبود و همچنان اصرار میکرد. وینی به هاچینز یادآوری کرد که از آدرس و اطلاعات هویتی او باخبر است. این یادآوری در واقع از یک طرف شوخی بود و از طرف دیگر تهدیدی برای هاچینز. اگر رابطه کاری آنها خاتمه مییافت، وینی ممکن بود اطلاعات هاچینز را در اختیار افبیآی، قرار دهد.

هاچینز در کنار اینکه حسابی ترسیده بود، از خودش هم عصبانی بود. او با سادهلوحی اطلاعات هویتی خود را در اختیار شریکش قرار داده بود. از قضای روزگار این شریک، تبهکاری بیرحم از آب در آمده بود. با این حال هاچینز اجازه نداد وینی با این تهدید، وی را وادار به انجام خواستههایش بکند. از طرف دیگر وینی نیز بهخوبی میدانست که نیازمند دانش کدنویسی هاچینز است. به همین دلیل از خر شیطان پیاده شد. آنها به توافق رسیدند. هاچیز قرار شد تا نسخه روتکیت UPAS را کاملاً دوباره طراحی کند، اما در آن وباینجکت قرار ندهد.

هاچینز در ماههای بعد مشغول به توسعه نسل جدید روتکیت شد. وی در همین حال درس خواندن را هم دوباره از سر گرفت. هاچینز با یکی از استادهای رایانه رابطه دوستی برقرار کرد. در این شرایط با کمال تعجب متوجه شد که میخواهد تحصیلش را کامل کند و فارغالتحصیل شود. با این حال حجم زیاد درسها و توسعه بدافزار وینی فشار زیادی به او وارد میکرد. صبروحوصله وینی سرآمده بود و میخواست نسخه جدید بدافزار هرچهسریعتر کامل شود.

در نهایت پس از ۹ ماه برنامهنویسی بیوقفه، نسخه دوم روتکیت یوپیایاس آماده شد. پس از اینکه هاچینز کدهای کامل نسخه دوم را در اختیار وینی قرار داد، وینی از راز مهمی پرده برداشت. وینی مدعی شد که در این مدت، برنامهنویس دیگری هم استخدام کرده تا وباینجکت را که هاچینز از ساخت آن سرباز زده بود، برای وی توسعه دهد. به این ترتیب با دانش این دو برنامهنویس، وینی تمامی چیزهای لازم برای ساخت یک تروجان بانک کاربردی را در اختیار داشت.

هاچینز در مقابل عمل انجامشده قرار گرفته بود و به غیر از عصبانیت، حرفی برای گفتن نداشت. وی بهسرعت متوجه شد که در برابر وینی کار خاصی نمیتواند انجام دهد. بیشتر قسمتهای این بدافزار توسط هاچینز توسعه داده شده بود. در آن لحظه، تمامی نگرانیهای اخلاقی، تهدیدها و مجازاتهای که هاچینز سالها از فکر کردن به آنها طفره رفته بود، به ناگاه به فکرش خطور کرد. هاچینز راه نجاتی از این گرفتاری نمیدید. با خودش فکر میکرد دیر یا زود، افبیآی، با نامه بازداشت به سراغش میآید. اعتماد به وینی، دلیل تمامی این گرفتاریها بود.

وینی از او خواست وباینجکت را به بدافزار اضافه کند، سپس روتکیت را آزمایش کند و پس از انتشار نیز بهینهسازیهای را انجام دهد. هاچینز بر اساس غریزه فهمیده بود که باید از این ماجرا خارج شود و هرگز دوباره با وینی تماس برقرار نکند. با این حال وقتی تصمیم خود را با وینی درمیان گذاشت، وینی که از قبل خودش را برای این گفتوگو آماده کرده بود، مشاجرهای را آغاز کرد. او مدعی شد که هاچینز ۹ ماه از عمر خود را برای توسعه این بدافزار اختصاص داده است. وی خواه یا ناخواه روتکیت بانکی آماده برای فروش به مشتریان ساخته بود.

از طرف دیگر، هاچینز هنوز از فروش این بدافزار کمیسیون دریافت میکرد. اگر پای خود را از این ماجرا کنار میکشید، هیچ پولی دست او را نمیگرفت. به همین دلیل بهرغم اینکه تمامی شواهد، از دست داشتن هاچینز در ساخت روتکیت حکایت داشت، در صورت کنارهگیری، از فروش آن سودی نمیگرفت. هاچینز از یک طرف عصبانی بود و از طرف دیگر برای ادامه همکاری با وینی متقاعد شده بود. در نتیجه یک اشتباه دیگر به اشتباههای دوران نوجوانی خود اضافه کرد. او تصمیم گرفت که همچنان به صورت ناشناس بدافزار بانکی وینی را توسعه دهد.

هاچینز دستبهکار شد، وباینجکت را به روتکیت اضافه کرد. سپس برنامهای که توسعه داده بود را قبل از انتشار، آزمایش کرد. وی در این بین متوجه شد که علاقه خود به برنامهنویسی را از دست داده است. او برای مدتی برنامهنویسی را تا جایی که میتوانست به آینده موکول میکرد. به جای اینکه شبها برنامهنویسی کند، روزها مشغول برنامهنویسی میشد. او عذابوجدان و ترسی که داشت را پشت برنامهنویسی پنهان میکرد.

روتکیت در ژوئن ۲۰۱۴ آماده شد. وینی فروش این روتکیت را در بازارهای تبهکاران دیجیتال، مانند Exploit.in و DarkOde، آغاز کرد. مدتی بعد نیز دامنه فروش این بدافزار را به آلفابِی (AlphaBay) کشاند. آلفابی، سایتی در اینترنت دارکوب بود که جایگزینی برای وبسایت غیرقانونی سیلکرُود (SilkRoad) بهحساب میآمد.

وینی پس از مشاجره با بعضی از مشتریان ناراضی، تصمیم گرفت تا نام تجاری یوپیایاس را تغییر دهد. او برای نام جدید این بدافزار سراغ اسطورههای یونانی رفت. وینی نام کرونوس (Kronos) را برای این بدافزار انتخاب کرد. کرونوس در افسانههای یونانی پدر زئوس (Zeus) و دیگر خدایان کوه المپ است.

** قسمت بعدی را بخوانید:

- قسمت چهارم: همکاری با رابینهود

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟