سیمانتک خبر از شناسایی یک کمپین هکری داده است که در آن هکرها با استفاده از بدافزار ویژهای سرورهای MySQL را ربایش میکنند. هکرها در نظر دارند با استفاده از یک باتنت ویژه گونه خاصی از حملات DDos را سازماندهی کرده و سایتهای مختلفی را تحت تأثیر این حمله قرار دهند.

مطلب پیشنهادی: سال رؤیـایی هکرهـا (بزرگترین هکهای انجام شده در ۲۰۱۵)

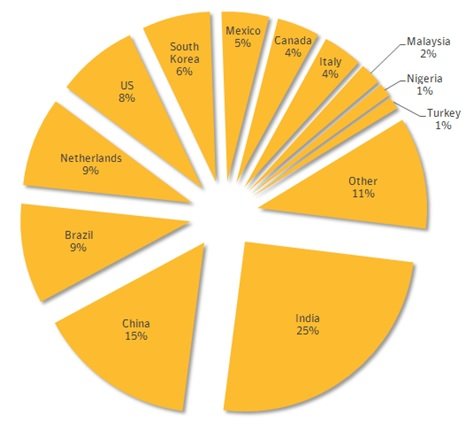

آنگونه که جاوین اوگورمن از مؤسسه سیمانتک اعلام کرده است، هکرها ممکن است با تزریق کدهای SQL از طریق یک فایل UDF (سرنام user defined function) سرورهای MySQL را آلوده ساخته و در ادامه تروجان Downloader.Chikdos را به درون سرورها تزریق کنند. به دلیل این که فایلهای UDF به یک سرور MySQL اجازه مقداردهی اولیه فرآیندهای پیچیده روی سرور را میدهند، در نتیجه دسترسی به دستورات مرسوم SQL نیازی نیست، در نتیجه هکرها اقدام به فراخوانی فایلهای UDF و سپس بارگذاری یک تروجان خطرناکتر به نام Torjan.Chikdos.A میکنند. این تروجان گونهای از بدافزارهایTrojan.Chikdos بوده که بهطور ویژه در حملات DDos مورد استفاده قرار میگیرد. دادههای تلهمتری سیمانتک نشان دادهاند که این اکسپلویت بهطور جدی سرورهای MySQL مستقر در کشورهای هند، چین، هلند، برزیل و ایالات متحده را آلوده ساخته است. کمترین میزان آلودگی به کشورهای ترکیه، نیجریه و مالزی اختصاص دارد. تصویر زیر مقیاس آلودگی Downloader.Chikdos و Trojan.Chikdos را بر اساس مناطق آلوده شده نشان میدهد.

تابع تعریف شده آلوده چگونه کار میکند؟

هکرها با استفاده از تابع تعریفی کاربر UDF (سرنام User Define Function)م Downloader.Chikdos را به درون سرورها تزریق میکنند. UDF تابع دستساز کاربر متشکل از کدهای کامپایل شدهای است که از درون MySQL فراخوانی شده و برای انجام عملیاتی فراتر از مدیریت سیستم بانکاطلاعاتی مورد استفاده قرار میگیرد. UDF به عنوان یک فایل سیستمی روی یک سرور به حیاتش ادامه میدهد.

به کارگیری UDFهای مخرب برای دسترسی به سرورهای MySQL تکنیک جدیدی به شمار نمیرود. متیو زیرمن در سال 2005 میلادی گزارش جامع و کاملی در ارتباط با شیوه بهرهبرداری هکرها از UDF منتشر کرد. در این تکنیک، یک هکر یک فایل UDF را ایجاد میکند. این فایل با هدف پیادهسازی یکسری فعالیتهای مخرب ایجاد میشود. فرآیندهای مخرب میتوانند در ارتباط با ساخت یک remote shell یا دانلود یک بدافزار باشد. هکر در ادامه فایل UDF را از طریق حمله تزریق کد SQL درون سرور MySQL نصب میکند. اگر یک هکر توانایی اجرای دستورات SQL را داشته باشد از پارامتر DUMP برای آپلود مؤثر فایل UDF مخرب به درون سیستم استفاده میکند. در ادامه UDF اجرا شده و کدهای مخرب هکر را اجرا میکند.

تکنیک حمله CHikdos

Chikdos اولین بار در دسامبر سال 2013 میلادی توسط CERT-DL مستندسازی شد. این تهدید در آن روزگار هر دو پلتفرم لینوکس و ویندوز را نشانه رفته بود. در آخرین نسخه شناسایی شده از Chikdos، هکرها از یک اسکنر خودکار یا احتمالا از طریق یک کرم به کشف سرورهای MYSQL و نصب UDF اقدام کردند. با این حال هیچگاه میزان دقیق آلودگی کشف نشد. زمانیکه سرورها آلوده میشوند، UDF یک ابزار DDos را دانلود میکند. این ابزار گونهای از تروجان Trojan.Chikdos.A است.

Dowloader.Chikdos

گونههای مختلف Downloader.Chikdos اغلب با نامهای تصادفی و با فرمت فایلی .dll ظاهر میشوند. فایلهای آلوده عمدتا در زیرپوشه نصب MySQL قرار میگیرند. وب مسترهایی که تمایل دارند بدانند آیا به این بدافزار آلوده شدهاند یا خیر باید نام فایلهای تصادفی Dll که در پوشههای زیر قرار دارند را مورد بررسی قرار دهند.

\Lib

Lib\Plugin

Bin\

زمانیکه دانلود کننده از طریق MySQL اجرا میشود، ابتدا تعدادی از موجودیتهای درون رجیستری که در ارتباط با Terminal Services قرار دارند را دستکاری کرده تا Terminal Services فعال شود. Terminal Services به یک کاربر اجازه میدهد، یک کامپیوتر یا سرور را از راه دور کنترل کند. بر همین اساس لازم است موجودیتهای زیر را در رجیستری مورد بررسی قرار دهید:

•HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\netcache\“Enabled” = “0”

•HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Installer\“EnableAdminTSRemote” = “1”

•HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermDD\“Start” = “2”

•HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\TermService\“Start” = “2”

•HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\“TSEnabled” = “1”

•HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\“fDenyTSConnections” = “0”

زمانیکه هکرها کنترل مربوطه را به دست آوردند، فایلهای بدافزاری خود را از طریق URLهایی که شناسایی کدهای آنها مشکل است دانلود میکنند.

چرا MySQL انتخاب شده است؟

این کمپین تاکنون قربانیان زیادی در کشورهای ایالات متحده و چین داشته است. عاملی که باعث میشود، سرورهای MySQL به عنوان هدف مورد علاقه هکرها شناخته شود به ارتباط آنها و گسترده بودن آنها باز میگردد. تاکنون طیف گستردهای از آسیبپذیریهای MySQL توسط محققان امنیتی شناسایی شده است. در کنار آسیبپذیریها شناسایی شده، وجود ابزارهای ویژهای با هدف بهرهبرداری از آسیبپذیریهای موجود در سرورهای MySQL طراحی شدهاند. این ابزارها به وفور در اختیار هکرها قرار دارد. نکته سومی که باعث علاقهمندی هکرها به سرورهای MySQL میشود به حجم بالای تراکنشها و دادههایی که توسط آنها در زیرساختهای صنعتی و مابین سرورها مبادله میشوند باز میگردد. همه این عوامل باعث میشوند تا این سرورها از پهنای باند بالایی برخوردار باشند. همین موضوع عامل بالقوهای برای پیادهسازی حملات DDOs با استفاده از این سرورها میشود. بهطوری که در مقایسه با وبسرورها، کامپیوترهای خانگی یا حتا دستگاههای IoT، سرورهای MySQL یک ظرف عسل اغواکننده برای هکرها به شمار میروند. در نهایت چهارمین دلیل قربانی شدن MySQL به محبوبیت آن باز میگردد. MySQL دومین سیستم مدیریت بانکهای اطلاعاتی در جهان به شمار میرود. همین موضوع این بانکاطلاعاتی را در رده اهداف اصلی هکرها قرار میدهد.

چه کنیم تا میزان خطر را کاهش دهیم؟

برای محافظت در برابر انواع مختلف حملات، سرورهای SQL نباید تا حد امکان با مجوزهای مدیریتی اجرا شوند. برنامههایی که از سرور SQL استفاده میکنند باید بهطور منظم وصلههای لازم را دریافت کرده و همچنین، برنامههای نوشته شده از اصول درست برنامهنویسی تبعیت کرده باشند تا میزان خطر کاهش پیدا کرده و امکان تزریق کد SQL به آسانی امکانپذیر نباشد. همچنین حسابهای کاربری که به تازگی ایجاد شدهاند، باید مورد بررسی قرار گرفته و اطمینان حاصل شود، سرویسهای از راه دور به درستی پیکربندی شده باشند.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟