برای مطالعه قسمت قبل آموزش رایگان دوره CEH اینجا کلیک کنید.

GPS Mapping

ایده مستتر در پسزمینه GPS Mapping این است که مهاجم نقشهای از برنامههای شناخته شده و مکان آنها ایجاد میکند. ابزارهای خاصی برای این منظور طراحی شدهاند، با این حال تعدادی وبسایت نیز وجود دارند که به هکرها در این زمینه کمک میکنند که از آن جمله میتوان به WiFi Finder برای اندروید اشاره کرد. ابزار فوق در آدرس زیر قرار دارد.

https://play.google.com/store/apps/details?id=com.jiwire.android.finder&hl=en.

همچنین، وبسایتهایی مانند WiGLE برای جستوجو و ترسیم نقشهای دقیقی از شبکههای در دسترس قرار دارند که از آن جمله میتوان به https://wigle.net/ اشاره کرد.

تحلیل ترافیک بیسیم

تحلیل ترافیک بیسیم برای این منظور انجام میشود تا مشخص شود چه نوع ترافیکی در یک شبکه بیسیم انتقال پیدا میکند و از چه مکانیزمهای امنیتی استفاده شده است. شنود بستهها برای تحلیل ترافیک بیسیم استفاده میشود و میتواند برای یافتن SSIDها، شناسایی اکسسپوینتها، بازیابی SSIDهای مخفی و تعیین روشهای احراز هویت استفاده شود. برخی از ابزارهای شنود ترافیک در این زمینه به شرح زیر هستند:

■ Wireshark with AirPcap adaptor

■ SteelCentral Packet Analyzer

■ Omnipeek

■ CommView for WiFi

حمله به شبکههای بیسیم

پس از کشف و تجزیه و تحلیل زمان حمله فرا میرسد. اینکار ممکن است شامل آشکارسازی SSIDهای مخفی، حملات منقطع، جعل مکآدرس، حملات DoS ، حملات مرد میانی یا حتا دوقلو شرور باشد. ابزارهای رایجی برای پیادهسازی یک چنین حملاتی استفاده میشوند که برخی از آنها به شرح زیر هستند:

■ Aircrack-ng Suite: مجموعهای از ابزارها برای ممیزی شبکههای بیسیم است که شامل Airodump-ng (یک برنامه ضبط بسته 802.11)، Aireplay-ng (یک برنامه تزریق بسته 802.11)، Aircrack-ng ( یک ابزار شکستن کلیدهای رمزنگاری WEP و WPA-PSK) و Airdecap-ng (رمزگشایی فایلهای ضبط شده WEP / WPA) است. ابزار فوق مجموعه جدیدی از ابزارهای کارآمد در اختیار هکرها قرار میدهد که میتواند کلیدهای WEP را به سرعت کرک کند. مجموعه فوق به مراتب بهتر از ابزارهای قدیمی است.

■ Airsnarf: یک برنامه ساده برای نصب و راهاندازی اکسسپوینتهای جعلی است که چگونگی سرقت نامهای کاربری و کلمات عبور را توسط اکسسپوینتهای بیسیم عمومی نشان میدهد. Airsnarf برای نشان دادن آسیبپذیری ذاتی اکسسپوینتهای 802.11b عمومی توسعه داده شد.

■ Void11: یک ابزار نفوذ به شبکههای بیسیم قدیمی است که حملات DoS را علیه پروتکل 802.11 اجرا میکند. ابزار فوق میتواند برای سرعت بخشیدن به روند شکستن گذرواژههای WEP استفاده شود.

شکستن و نفوذ به شبکههای وایفای

در این مرحله مهاجم میتواند روش رمزگذاری مورد استفاده را شناسایی کرده و تلاش کند تا آنرا کرک کند. شکستن الگوی WEP در یک حمله واقعی کار سادهای است که به راحتی قابل اجرا است. بلافاصله پس از انتشار WEP، مشکلات آن توسط کارشناسان امنیتی کشف شد که در نهایت این الگوریتم امنیتی را بی اعتبار کرد. اگرچه نواقص WEP با پروتکل WPA اصلاح شد، اما هنوز هم برخی از اکسسپوینتها از الگوریتم یادشده استفاده میکنند. از جمله ابزارهایی که برای شکستن رمزگذاری در دسترس قرار دارند به موارد زیر میتوان اشاره کرد:

■ AirSnort: یک ابزار مبتنی بر لینوکس برای شکستن الگوریتم WEP پیادهسازی شده در شبکههای محلی بیسیم و بازیابی کلیدهای رمزگذاری است. AirSnort با نظارت منفعلانه بر انتقالها زمانی که بستههای کافی از یک برنامه کاربردی به دست آورد فرآیند محاسبه کلید رمزگذاری را آغاز میکند.

■ coWPAtty: برای بازیابی کلیدهای رمزگذاری WPA استفاده میشود.

■ Cain and Abel: برای بازیابی کلیدهای رمزنگاری WEP و WPA با یک آداپتور AirPcap استفاده میشود.

■ Kismet: یک سیستم آشکارساز شبکه بیسیم 802.11 مبتنی بر لینوکس است که به عنوان یک شنودکننده و سامانه تشخیص نفوذ نیز استفاده میشود. Kismet برای شناسایی شبکهها اقدام به جمعآوری بستهها کرده و میتواند نامهای استاندارد شبکهها و نامهای پنهان در پشت ماسکها را تشخیص دهد. فرآیند ضبط ترافیک دادهای اجازه میدهد حتا شبکههایی که به ظاهر غیرقابل تشخیص هستند شناسایی شوند.

■ AirTraf: یک ابزار رمزگشایی بستهها است که روی شبکههای بیسیم 802.11b عملکرد خولی دارد. این ابزار لینوکسی بستههای دادهها را جمعآوری و تحلیل کرده و با محاسبه پهنای باند و اطلاعات قدرت سیگنال، اطلاعاتی در ارتباط با گرههای بیسیم در اختیار هکر قرار میدهد.

■ Elcomsoft Wireless Security Auditor: برای شکستن رمزگذاری WPA استفاده میشود.

ایمنسازی شبکههای بیسیم

امنیت یکی از مباحث چالشبرانگیز شبکههای بیسیم است، اما غیر ممکن نیست. دقت کنید سیگنالهای بیسیم در پشت دیوارهای یک اتاق یا پنجره محصور نمیشوند و همواره این احتمال وجود دارد افرادی که درون یک سازمان یا شرکت قرار ندارند به سیگنالهای بیسیم دسترسی داشته باشند. در ادامه به برخی از ابزارها و تکنیکهای خاص برای ایمنسازی شبکههای بیسیم اشاره میکنیم، اما اصول کلی همان مواردی است که در شبکههای سیمی به آن اشاره کردیم. اصل مهم دفاع در عمق است.

دفاع در عمق

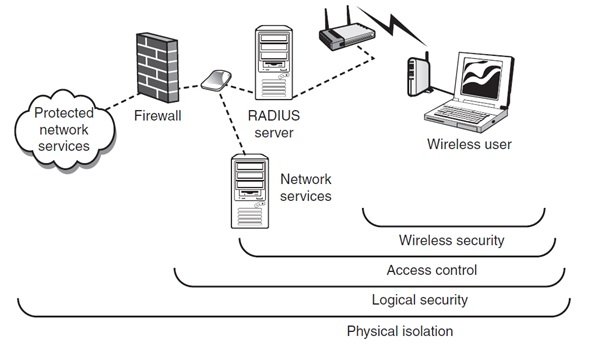

مفهوم عمق در دفاع به معنای پیادهسازی لایههای محافظتی مختلف است که موارد زیر را شامل میشود:

■ رمزگذاری دادهها باید به گونهای انجام شود که افراد غیرمجاز قادر به تحلیل دادهها نباشند.

■ محدود کردن دسترسی بر اساس حداقل امتیاز

■ تأمین حفاظت فیزیکی و امنیت سختافزاری

■ استفاده از احراز هویت قوی برای تأیید هویت کاربرانی که به شبکه دسترسی دارند.

■ بهکارگیری لایههای کنترلی برای به حداقل رساندن خسارات و محدود کردن مخاطرات در یک لایه.

بهکارگیری لایههای امنیتی متعدد، عبور از مکانیسمهای امنیتی ترکیبی را برای مهاجمین دشوارتر میکند. شکل زیر نمونهای از یک استراتژی دفاع در عمق را نشان میدهد.

در یک شبکه واقعی لازم است لایههای امنیتی مختلفی استفاده شوند. ورود تک حالته به سامانه بر مبنای راهکارهایی شبیه به Kerberos یا تأیید هویت متمرکز مانند RADIUS میتواند راهگشا باشند. به عنوان مثال، سرور RADIUS در صورت امکان باید در پشت دیوارآتش در شبکه محلی محافظت شود. همچنین به ترافیک بیسیم باید به دید ترافیک اینترنتی نگاه کرد و نباید به عنوان یک ترافیک قابل اعتماد آنرا در نظر گرفت.

تغییر مقدار پیشفرض SSID اولین کاری است که باید انجام دهید. SSID میتواند در یکی از دو حالت کار کند. بهطور پیشفرض، اکسسپوینت بیسیم SSID خود را در فواصل دورهای پخش میکند. یک هکر به راحتی میتواند این مقدار را کشف و تلاش کند تا به AP متصل شود. با پیکربندی AP به منظور عدم انتشار پخشی SSID، تنها دستگاههای بیسیم که SSID مربوط به AP را میشناسند قادر هستند به آن متصل شوند. اگر SSID ناشناخته باشد، AP فریمهای مدیریتی را رد میکند و هیچ ارتباطی به وجود نمیآید.

چند مورد از SSID پیشفرض ساخته شده توسط برندهای مختلف در شکل زیر نشان داده شده است. شما میتوانید فهرست کاملی از SSIDهای ساخته شده توسط دستگاههای بیسیم را در آدرس https://cirt.net پیدا کنید. همانگونه که مشاهده میکنید، SSIDها به راحتی در اینترنت در دسترس هستند، به همین دلیل شناسایی آنها کار چندان سختی نیست، بهترین کاری که باید انجام دهید این است که مکایزنم پخشی SSID را خاموش کنید.

یکی دیگر از اقدامات امنیتی بالقوه محدود کردن دسترسی به شبکه بیسیم بر مبنای آداپتورهای شبکه است. برخی از سوئیچها و اکسسپوینتهای بیسیم قابلیت فیلتر کنترل مکآدرس را دارند. سرپرستان شبکه میتوانند از مکآدرس برای فعال یا مسدود کردن دسترسی به شبکه استفاده کنند. یکی از سادهترین راههای افزایش امنیت شبکه، عدم بهکارگیری الگوریتم WEP است. مهم نیست که کلید تا چه اندازه بزرگ باشد، در نهایت WEP آسیبپذیر است. به همین دلیل باید به سراغ قویترین الگوهای رمزگذاری ممکن بروید.

احراز هویت بیسیم کارآمد

802.1x کنترل دسترسی مبتنی بر پورت را فراهم میکند. هنگامی که از پروتکل احراز هویت توسعهپذیر (EAP) سرنام Extensible Authentication Protocol استفاده میشود، میتوان از آن برای تأیید اعتبار دستگاههایی که سعی در اتصال به یک درگاه شبکه محلی خاص دارند استفاده کرد. اگرچه EAP برای شبکههای سیمی طراحی شده، اما در تعامل با WPA میتواند به عنوان ابزاری برای برقراری ارتباط و ارسال اطلاعات احراز هویت و کلیدهای رمزنگاری میان کلاینت یا درخواستکننده و یک سرور کنترل دسترسی مانند RADIUS به کار گرفته شود. عملکرد پروتکل احراز هویت توسعهپذیر فوق در شبکههای بیسیم به شرح زیر است:

1. اکسسپوینت بیسیم اطلاعات احراز هویت را از کلاینت درخواست میکند.

2. کاربر اطلاعات احراز هویت درخواستی را تهیه میکند.

3. اکسسپوینت اطلاعات احراز هویت کلاینت را برای تأیید اعتبار و صدور مجوز به سرور استاندارد RADIUS ارسال میکند.

4- کلاینت پس از دریافت مجوز از سرور RADIUS میتواند به شبکه متصل شده و اقدام به تبادل دادهها کند.

بسته به کاربرد آن، EAP را میتوان به روشهای دیگر استفاده کرد. گذرواژهها، گواهینامههای دیجیتال و کارتهای توکن رایجترین شکل تأیید اعتبار هستند. EAP همچنین میتوان به عنوان EAP-MD5 ، پروتکل LEAP ارائه شده از سوی سیسکو، همراه با پروتکل امنیتی لایه انتقال (EAP-TLS)، کلید عمومی (PEAP) یا همراه با TLS در قالب EAP-TTLS مستقر کرد. شکل زیر نمای کلی از انواع مختلف حالات ارائه شده را نشان میدهد.

تشخیص سوء استفاده

سامانههای تشخیص نفوذ (IDS) سابقه طولانی در شبکههای سیمی در جهت تشخیص سوء استفاده یا حملات احتمالی دارند. به دلیل افزایش تعداد شبکههای بیسیم، گزینه های بیشتری برای تشخیص نفوذ بیسیم به این سامانهها افزوده شده است. یک IDS بیسیم عملکردی شبیه به نمونه تشخیص نفوذ سیمی دارد، زیرا کار اصلی آن مانیتور ترافیک شبکه است و میتواند در صورت مشاهده ترافیکی که با الگوی استفاده عادی مطابقت ندارد مغایرت دارد یا وقتی ترافیک با الگوی از پیش تعریف شده حمله تطابق دارد به سرپرست شبکه هشدار دهد. IDS بیسیم میتواند متمرکز یا غیرمتمرکز باشد و باید ترکیبی از سنسورها را برای جمعآوری دادههای به کار گیرد. حملات بیسیم برخلاف حملات سیمی هستند که در آن هکر اغلب از نظر فیزیکی در نزدیکی محلی قرار دارد. برخی از سامانههای تشخیص نفوذ بیسیم میتوانند تخمین کلی از موقعیت مکانی هکرها ارائه دهند. بنابراین، اگر دادههای هشداردهنده به سرعت آماده و ارسال شوند، متخصصان امنیتی میتوانند هکرها را هنگام اجرای حمله به دام بیاندازند. از جمله محصولات IDS بیسیم تجاری میتوان به Airdefense RogueWatch، Security Systems RealSecure Server Sensor و Wireless Scanner اشاره کرد. برای افرادی که بودجه لازم برای خرید یک محصول تجاری را ندارند، تعدادی راهحل منبع باز شبیه به AirSnare و Kismet نیز وجود دارد.

■ AirSnare: به سرپرستان شبکه در ارتباط با آدرسهای مک ناشناس در شبکه هشدار میدهد و همچنین در ارتباط با درخواستهای DHCP هشدار برای سرپرستان شبکه ارسال میکند. اگر AirSnare یک آدرس مک ناشناس را تشخیص داد، این گزینه را دارید با فراخوانی Wireshark اقدام به ردیابی آدرس آیپی و پورتی کنید.

■ Kimset: ابزار فوق برای جستوجو و تحلیل ترافیک بیسیم طراحی شده است.

جمعبندی بحث

تا این بخش از آموزش CEH با فناوریهای بیسیم، امنیت دستگاههای همراه و حملات پیرامون آنها شدید. تاریخچه فناوریهای بیسیم را مورد بررسی قرار دادیم و اطلاعاتی در مورد آسیبپذیریهای پیرامون سامانههای بیسیم همچون تلفنهای بیسیم، تلفنهای هوشمند، تبلتها، تلویزیونهای ماهوارهای، بلوتوث و شبکههای بیسیم به دست آوردیم. واقعیت این است که فناوری بیسیم هیچگاه از میان نخواهد رفت. بیسیم آینده شبکهسازی است و فناوریهای جدید مانند ارتباطات حوزه نزدیک و تکنیکهایی که برای پرداخت با دستگاه هوشمند استفاده میشود، همچنان به تغییر و پیشرفت ادامه خواهند داد. شبکه بیسیم موجودیتی است که یک هکر اخلاقی باید در طول آزمایش تست نفوذ به دقت آنرا ارزیابی کند. شبکههای محلی بیسیم میتوانند در معرض استراق سمع، شکستن رمزگذاری، حملات مرد میانی و حتا حملات DoS قرار بگیرند. همه اینها تهدیدی برای شبکه محسوب میشوند و هنگام تهیه سازوکارهای محافظتی باید مدنظر قرار گیرند. محافظت از سیستمهای بیسیم از هر نوعی نیاز به عمق در دفاع دارد. بدافزارهای همراه و برنامههای مخرب به سرعت روبه افزایش هستند. این بدان معنی است که دفاع در عمق و لایهبندی سطوح دسترسی به شبکه نقش مهمی در مقابله با تهدیدات بازی میکنند.

اقدامات متقابل و محافظتی شامل فیلتر کردن مکآدرس، پیادهسازی الگوی امنیتی WPA2 یا WPA3، بهکارگیری احراز هویت قوی، غیرفعال کردن SSID، ایمنسازی ساختمان، نصب شناسههای بیسیم و انجام آزمایشهای مستمر امنیتی میشوند. با استفاده از این نوع اقدامات متقابل، میتوان از شبکههای بی سیم و دستگاههای تحت شبکه به شکل خوبی محافظت کرد.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه رایگان تمام بخشهای دوره CEH روی لینک زیر کلیک کنید:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟