برای مطالعه بخش قبل روی این آدرس کلیک کنید.

گزارشگیری خط پایه (Baseline Reporting)

گزارشگیری پایه شامل تعیین یک خط مبنا برای یک سیستم یا مجموعهای از سیستمها در شرایط کاری عادی است. به بیان دقیقتر، خط پایه نشان میدهد سامانهها در شرایط عادی چگونه به نظر میرسند و کار میکنند. در ادامه این خط پایه با دادههای عملکردی که از سیستمها دریافت میشود مورد بررسی قرار میگیرد. گزارش پایه معمولاً در هنگام بروز حملههای امنیتی مثل حمله انکار سرویس یا حملههای بدافزاری مورد استفاده قرار میگیرد که در آن سیستم همانند شرایط عادی کار نمیکند.

در هنگام ارزیابی سیستم، باید به عملکرد فعلی سیستم نگاه کنید و آنرا با خط پایه مقایسه کنید تا مشخص شود مشکل کجا است. به عنوان مثال، ممکن است یک روز متوجه شوید سرور کند است و وقتی به دادههای عملکردی در ابزاری مانند نمایشگر عملکرد نگاه میکنید، مشاهده کنید که پردازنده مرکزی با حداکثر سرعت کاری یعنی 89 درصد در حال کار است، در حالی که سیستم هیچ کار خاصی انجام نمیدهد. در این حالت، باید عملکرد پردازنده را با خط پایه و زمانی که میزان استفاده از پردازنده مرکزی برابر با 29 درصد بود مقایسه کنید. این تکنیک به شما میگوید چه عاملی باعث استفاده بیش از اندازه از پردازنده مرکزی و کندی سیستم شده است. در این مثال، میتوانید از یک نمایشگر عملکرد برای ردیابی نرمافزاری که از تمام چرخههای CPU استفاده میکند بهره ببرید.

بررسی کدها (Code Review)

از آنجایی که آشنایی با کدنویسی و برنامهنویسی یکی از مهارتهای موردنیاز بیشتر متخصصان فناوری اطلاعات است، باید دانش خود در ارتباط با این مهارت را ارتقا دهید. آمارها نشان میدهند بیشتر مشکلات امنیتی ناشی از طراحی برنامههای کاربردی است که به روش غیر امن توسط توسعهدهندگان توسعه پیدا کردهاند. یکی از مهمترین قوانین پیرامون دنیای برنامهنویسی این است که اطمینان حاصل کنید دادههای ارسال شده به برنامه تستهای سنجش و ارزیابی را پشت سر گذاشتهاند، زیرا اگر اینکار را نکنید، یک هکر میتواند یک حمله تزریق SQL یا یک حمله سرریز بافر را انجام دهد.

به همین دلیل ضروری است هنگامی که فرآیند توسعه کدها به پایان رسید، مکانیزمهای ارزیابی کدها را اجرا کنید تا مطمئن شوید همه جوانب امنیتی کدها را به دقت رعایت کردهاید. برای اطمینان بیشتر میتوانید از یک تستر امنیتی درخواست کنید تمام کدهای برنامهای را که توسعهدهندگان نوشتهاند را بررسی کند و به دنبال اشتباهاتی در کدها باشد که میتواند باعث بروز مشکل امنیتی شود.

برای آزمون سکیوریتی پلاس به یاد داشته باشید که سطح حمله (attack surface) اشاره به نرمافزارها و سرویسهایی دارد که روی یک سیستم اجرا میشوند.

تعیین سطح حمله (Determining the Attack Surface)

تکنیک دیگر برای ارزیابی امنیت، تعیین سطح حمله به یک سیستم است. سطح حمله اشاره به همه نرمافزارهای نصب شده و سرویسهایی دارد که روی سیستم در حال اجرا هستند. به عنوان یک متخصص امنیتی که امنیت یک سیستم را ارزیابی میکند، بسیار مهم است که به سازمانها کمک کنید با توصیه به حذف نرمافزارها و خدمات غیر ضروری از سیستمها سطح حمله به سیستمها را کاهش دهند.

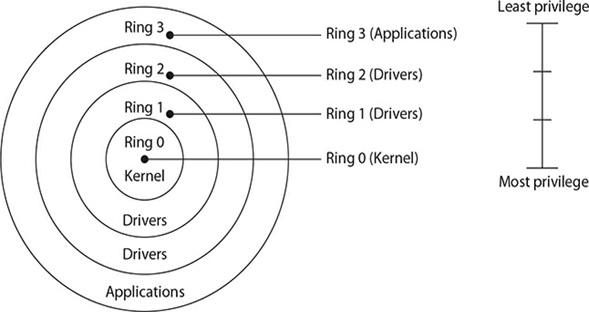

معماری حلقه (Ring Architecture)

تکنیک دیگری که برای ارزیابی امنیت یک سیستم یا شبکه استفاده میشود، بررسی معماری سیستم است. به عنوان مثال، پردازندههای کامپیوتر از معماری حلقه برای اجرای نرمافزار استفاده میکنند. نرمافزاری که در حلقههای پایین اجرا میشود (حلقه 0 پایینترین است) نسبت به نرمافزارهایی که در حلقههای بالاتر اجرا میشوند دارای امتیازات بیشتری هستند. بخشی از معماری حلقه این است که نرمافزارهای در حال اجرا در یک حلقه میتوانند به منابع موجود در آن حلقه یا بالاتر دسترسی داشته باشند. بنابراین، کد سیستم عامل اصلی که در حلقه 0 اجرا میشود میتواند به هر چیزی در حلقه های 1، 2 و 3 دسترسی داشته باشد. با این حال، برنامههای کاربردی در حال اجرا بر روی سیستم که در حلقه 3 اجرا میشوند، نمیتوانند به کد اصلی سیستم عامل دسترسی پیدا کنند و در نتیجه نمیتوانند آنها را خراب کنند.

راهکار دیگری که میتوانید برای ارزیابی امنیت از آن استفاده کنید، انجام بررسیهای قبل و بعد از پیادهسازی یک راهحل است. همچنین، شناسایی چالشهای امنیتی یک سیستم از همان ابتدا بسیار مهم است تا بتوانید وضعیت طراحی ایمن را به دقت ارزیابی کنید (به این معنی که امنیت از ابتدا تا انتهای طراحی مورد توجه قرار گیرد). پس از تکمیل راهحل، چه برنامه کاربردی باشد یا یک راهحل شبکه، فرآیند ارزیابی طراحی را انجام دهید و اطمینان حاصل کنید که آنچه به عنوان راهحل درخواست شده است در واقع همان چیزی است که پیادهسازی شده است.

انجام یک ارزیابی امنیتی

این بخش به شما یک نمای کلی از مراحلی ارائه میدهد که باید برای انجام یک تست نفوذ خوب در مورد آنها بدانید. مطمئن شوید که هر مرحله را به دقت دنبال میکنید تا بتوانید یک تست نفوذ قدرتمند را انجام دهید. بدون تردید شما نمیخواهید شرکت یا سازمان به شما مراجعه کند و بیان کند که شما به دلیل انجام یک تست نفوذ ضعیف یا هماهنگ نشده اخراج شدهاید.

هنگام انجام یک ارزیابی امنیتی، اطمینان حاصل کنید وقت کافی برای برنامهریزی مراحل اختصاص دادهاید و ارزیابیها منطبق با یک متدولوژی استاندارد خواهند بود. متدولوژی ممکن است متعلق به خودتان باشد یا میتوانید از روشهای استاندارد صنعتی پیروی کنید که توصیه میشود، اینکار را انجام دهید. در زیر چند روش استاندارد وجود دارد که باید به عنوان یک متخصص امنیتی از آنها آگاه باشید:

■ OVAL سرنام Open Vulnerability and Assessment Language : استانداردی بینالمللی برای ارزیابی آسیبپذیریهای یک سیستم است. OVAL دارای سه مرحله برای ارزیابی است: نمایش اطلاعات سیستم، ارزیابی آسیبپذیریها و گزارش در مورد آسیبپذیریها. برای اطلاعات بیشتر در ارتباط با OVAL به آدرس http://oval.mitre.org/about/index.html مراجعه کنید.

■ OCTAVE سرنام Operationally Critical Threat, Asset, and Vulnerability Evaluation: یک روش ارزیابی امنیتی خودگردان است. خودراهبری (Self-directed) به این معنی است که یک سازمان از بین کارکنان خود تیمی را برای انجام ارزیابی امنیتی انتخاب میکند. OCTAVE دارای چهار مرحله است: (1) معیارهای مدیریت ریسک منطبق با اهداف کسب و کار، (2) ایجاد نمایهای برای هر دارایی اطلاعاتی که الزامات امنیتی را مشخص میکند، (3) شناسایی تهدیدات برای هر یک از آن داراییها و (4) ) شناسایی و تجزیه و تحلیل خطرات و به کارگیری خطمشیهایی که مخاطرات را کاهش میدهند. برای اطلاعات بیشتر در ارتباط با این تکنیک به آدرس www.cert.org/octave/ مراجعه کنید.

■ OWASP سرنام Open Web Application Security Project : پروژهای است که رویههای تست امنیت برنامه وب را استاندارد میکند. برای اطلاعات بیشتر به آدرس www.owasp.org مراجعه کنید. OWASP دستورالعملهای بسیار خوبی در مورد نحوه آزمایش برنامههای کاربردی وب و بررسی کدها در اختیارتان قرار میدهد.

شکار تهدید (Threat Hunting)

شکار تهدید اصطلاحی است که برای توصیف اقدامات شناسایی تهدیدات پیرامون داراییهای شرکت قبل از حمله و در هنگام حمله استفاده میشود. شکارچیان تهدید فعالیت شبکه و سیستم را برای کشف تهدیدات و آسیبپذیریهای جدید بالقوهای که ممکن است در محیط آنها وجود داشته باشد زیر نظر میگیرند. یک شکارچی تهدید ممکن است از ابزارهای مختلفی به شرح زیر استفاده کند:

■ تلفیق اطلاعاتی (Intelligence fusion): تلفیق اطلاعاتی، گردآوری جریانهای منفرد «اطلاعات» یا دادههای نظارتی و ترکیب این دادهها با هم برای دریافت تصویری کامل از وضعیت فعلی است. به عنوان مثال، در دنیای امنیت فناوری اطلاعات، میتوانید دادههای آنتیویروس، دادههای حسگرهای شبکه، گزارشهای سرور و اطلاعات اتصال فایروال را با هم ترکیب کنید تا نشان دهید حمله رخ داده و شدت حمله را نشان دهید.

■ فیدهای تهدید (Threat feeds): فیدهای تهدید فهرستی از شاخصهای یک تهدید هستند که از طریق وبسایتها منتشر و توزیع میشوند تا بهطور خودکار اشتراکگذاری شاخصهای یک تهدید را انجام دهند. پایگاه داده فید تهدید ممکن است حاوی اطلاعاتی مانند آدرسهای IP مخرب یا فرستندههای ایمیل مخرب باشد. مزیت روش فوق این است که هر کسی که در فید مشترک شده است، از این اطلاعات کاملا بهروز اطلاع دارد.

■ مشاورهها و بولتنها (Advisories and bulletins): مشاورهها و بولتنهای امنیتی میتوانند برای اطلاع عموم از تهدیدات امنیتی جدید ارسال شوند.

■ برگزاری مانور (Maneuvering): مانور یک حرکت استراتژیک با هدف دستیابی به یک مزیت رقابتی در برابر هکرها است. با مدیریت تهدیدات باید سعی کنید استراتژیهای خود برای کشف تهدیدهای جدید را بهروز کنید. به عنوان مثال، قرار دادن هانیپاتها در مناطق خاصی از شبکه برای شناسایی تهدیدها از جمله این موارد است.

اسکن آسیبپذیریها

هنگام انجام ارزیابی آسیبپذیری، میتوانید از اسکن آسیبپذیری به عنوان تکنیکی برای خودکار کردن فرآیند شناسایی آسیبپذیریها در محیط استفاده کنید. این بخش به بررسی ملاحظاتی میپردازیم که باید هنگام اسکن آسیبپذیری و روشهای مختلف شناسایی آسیبپذیریها به آنها دقت کنید.

ملاحظات مربوط به اسکن آسیبپذیری (Considerations with Vulnerability Scans)

هنگام استفاده از اسکنر آسیبپذیری برای خودکار کردن فرآیند شناسایی آسیبپذیریها، باید نکات کلیدی زیر را در نظر داشته باشید:

■ نفوذی در مقابل غیر نفوذی (Intrusive vs. nonintrusive): مهم است که بدانید اسکن آسیبپذیری یک اسکن غیرتجاوزی است، زیرا شما در واقع سعی در هک کردن سیستم یا سوء استفاده از آن ندارید (تست نفوذ سعی میکند از سیستم سوء استفاده کند).

■ معتبر در مقابل غیرمعتبر (Credentialed vs noncredentialed): هنگام انجام اسکن آسیبپذیری، باید مطمئن شوید که آنرا به عنوان یک کاربر تأیید نشده (بدون اعتبار) انجام میدهید تا متوجه شوید چه اطلاعاتی در معرض دید افراد ناشناس در شبکه قرار دارد. در ادامه باید اسکنی با استفاده از یک حساب مدیریتی را انجام دهید تا بتوانید تا حد امکان اطلاعات مربوط به سیستم را جمعآوری کنید.

■ مثبتهای کاذب (False negatives): همانند هر نوع اسکن، مهم است که به دنبال موارد مثبت کاذب باشید، چیزی که به عنوان آسیبپذیری گزارش میشود همیشه آسیبپذیری نیست.

■ منفیهای کاذب (False negatives): منفیهای کاذب را میتوان بدتر از مثبت کاذب دانست، زیرا آنها رویدادهایی هستند که توسط سیستم شناسایی نشدهاند. منفی کاذب اشاره به آسیبپذیری دارد که وجود دارد، اما توسط اسکنر آسیبپذیری شناسایی نشده است.

انواع بررسی

همانطور که قبلا در بحث شد، اسکنرهای آسیبپذیری میتوانند انواع مختلفی از بررسیها را بر روی سیستم انجام دهند:

■ بررسی پیکربندی (Configuration review): اسکنر آسیبپذیری میتواند پیکربندی یک سیستم را بررسی کند و تنظیمات آسیبپذیری را که باید تغییر کند به شما گزارش میدهد.

■ بازبینی گزارش (Log reviews): اسکنر آسیبپذیری ممکن است فایلهای گزارش روی سیستم را بررسی کند تا رویدادهایی را که ممکن است مشکوک تلقی شوند شناسایی کند.

■ برنامه (Application): اسکنر آسیبپذیری ممکن است بررسی آسیبپذیریها را روی برنامهها انجام دهد و به دنبال نقص در طراحی برنامه باشد.

■ برنامه وب (Web application): اسکنرهای آسیبپذیری خاص وبی مثل Nikto وجود دارند که به دنبال آسیبپذیریهای رایجی است که ممکن است در یک وبسایت وجود داشته باشد.

■ شبکه (Network): یک اسکنر آسیبپذیری ممکن است توانایی اسکن چند سیستم متصل به شبکه و اسکن دستگاههای شبکه مانند سوئیچها، روترها و چاپگرها را داشته باشد.

درک CVE و CVSS

CVE سرنام Common Vulnerabilities and Exposures فهرستی از آسیبپذیریهای افشا شده عمومی برای سیستمهای عامل و محصولات مختلف است. این فهرست از آسیبپذیریهای شناخته شده توسط موسسه MITER در وبسایت https://cve.mitre.org/cve مدیریت میشود. به هر آسیبپذیری یک شناسه CVE، یک توضیح، تاریخ و هرگونه اطلاعات مرتبط برای آسیبپذیری اختصاص داده میشود. میتوانید CVE را به صورت دستی جستجو کنید یا از اسکنرهای آسیبپذیری برای جستجوی آسیبپذیری خاصی همراه با مستندات ارائه شده برای آن استفاده کنید.

در ارتباط با آسیبپذیریها یک سیستم امتیازدهی وجود دارد که (CVSS) نام میشود. یک سیستم امتیازدهی استاندارد است که برای گزارش سطح شدت یک آسیبپذیری استفاده میشود. به عنوان مثال، آسیبپذیری با نمره CVSS 1 یا 2 شدید در نظر گرفته نمیشود، اما نمره CVSS 9 آسیبپذیری شدیدی در نظر گرفته میشود که باید فوراً رفع یا اصلاح شود.

هنگامی که امتیازی به یک آسیبپذیری تخصیص داده میشود در ادامه به این نکته اشاره میشود که آیا هکرها میتوانند از راه دور به سوء استفاده از آسیبپذیری بپردازند یا آسیبپذیری محدود به سیستمهای محلی است. CVSS به اطلاعات مفید دیگری نیز اشاره دارد. به طور مثال، آسیبپذیری کدامیک از اصول محرمانگی، یکپارچگی یا دسترسپذیری را تحتالشعاع قرار میدهد.

برای آزمون سکیوریتی پلاس، حتما بدانید که CVSS برای شناسایی شدت آسیبپذیریها استفاده میشود. همچنین، بدانید که CVE یک لیست عمومی از تمام آسیبپذیریهای شناخته شده است که معمولاً توسط اسکنرهای آسیبپذیری مورد استفاده قرار گرفته یا به آن ارجاع داده میشود تا کارشناسان امنیت جزئیات بیشتری در ارتباط با یک آسیبپذیری به دست آورند.

انجام تست نفوذ

هنگام انجام تست نفوذ، شما حملات واقعی را شبیهسازی میکنید که ممکن است سازمان از طریق آنها خساراتی را دریافت کند. به بیان دقیقتر، شما باید یک جعبه ابزار از ابزارهای رایج تست نفوذ داشته باشید تا برنامههایی که توسط مهاجمان برای به خطر انداختن سیستمها، شکستن رمزگذارها یا ضربه به ارتباطات استفاده میشوند را زیر نظر بگیرید.

ملاحظات و تکنیکهای مورد استفاده در تست نفوذ

قبل از ورود به دنیای سرگرمکننده و جذاب تست نفوذ که پیرامون کار با ابزارهای مورد استفاده در ارتباط با تست نفوذ است، باید شناخت دقیقی در ارتباط با برخی از ملاحظات و تکنیکها داشته باشید. در این بخش برخی از اصطلاحات مهم تست نفوذ که باید در مورد آنها اطلاع داشته باشید و سکیوریتی پلاس تاکید خاصی روی آنها دارد را بررسی خواهیم کرد.

انواع تست

هنگام انجام تست امنیتی و به طور خاص تست نفوذ، درک کنید که انواع مختلفی از آزمایشها وجود دارد. شما میتوانید از تکنیکهایی که به نام تست جعبه سیاه، تست جعبه سفید یا تست جعبه خاکستری شناخته میشد به کار ببرید. تفاوتهای هر یک از این تستها به شرح زیر است:

■ تست محیط ناشناخته (Unknown environment test): این تکنیک به عنوان آزمایش جعبه سیاه (black box test) معروف است. هنگامی که یک تست محیط ناشناخته در حال انجام است، یا یک پنتستر (تستر نفوذ) برای انجام آزمایش استخدام میشود، فرد مزبور هیچ اطلاعاتی در مورد سازمان یا پیکربندی شبکه ندارد. تستر باید به عنوان یک هکر عمل کند و جزئیات سازمان و پیکربندی آنرا به تنهایی کشف کند و سپس حملات را شبیهسازی کند. این نوع آزمایش زمانبر است، زیرا آزمایشکننده باید قبل از تلاش برای به خطر انداختن سامانهها یا کانالهای ارتباطی، مشخص کند که سازمان چه داراییهایی دارد.

■ تست محیط شناخته شده (Known environment test): به نام آزمایش جعبه سفید شناخته میشود. در این آزمایش، شما تمام جزئیات مربوط به داراییها و پیکربندی سازمان را در اختیار تستر یا افرادی که برای انجام آزمایش استخدام کردهاید، قرار میدهید. در این نوع تست، هدف این است که ببینیم آیا سیستمها میتوانند به خطر بیفتند یا خیر. این نوع تست سریعتر از تست محیط ناشناخته است، اما در حالت کلی، سعی میشود یکسری اطلاعات کلی در اختیار کارشناس امنیتی قرار بگیرد.

■ آزمایش محیطی تا حدی شناخته شده (Partially known environment): این آزمایش به نام جعبه خاکستری شناخته میشود. یک تست محیطی تا حدی شناخته شده در میانه دو تست دیگر قرار دارد. در این مدل، آزمایشگر جزئیاتی در مورد سازمان و پیکربندی آن دریافت میکند، اما فقط جزئیات محدودی را دریافت میکند. برای مثال، آزمایشکننده ممکن است فهرستی از آدرسهای آیپی مورد استفاده توسط سازمان را دریافت کند و در ادامه باید بفهمد چه حملههای روی آن آدرسهای آیپی قابل اجرا است و سپس یک حمله را شبیهسازی کند.

نکته: آزمون سکیوریتی پلاس از عبارات تستهای محیطی شناخته شده، ناشناخته و تا حدی شناخته شده استفاده میکند، اما در برخی آزمونها از عبارتهای معادل تست جعبه سیاه، جعبه سفید و جعبه خاکستری نیز استفاده میشود. به همین دلیل، هر دو مجموعه اصطلاحات را برای آزمون حفظ کنید. به یاد داشته باشید که تست جعبه سیاه زمانی است که به تستر جزئیاتی در مورد تنظیمات شبکه داده نشده است، در حالی که با تست جعبه سفید، تمام جزئیات محیط به تستر داده میشود.

مفاهیم تست نفوذ

هنگامی که در حال انجام تست نفوذ هستید، مفاهیم اصلی وجود دارد که باید با آنها آشنا باشید. لیست زیر اشاره به مهمترین نکاتی دارد که برای آزمون سکیوریتی پلاس باید در مورد آنها اطلاع داشته باشید. برای اطلاعات بیشتر در ارتباط با مفاهیم تخصصیتر باید به سراغ مدرک PenTest+ بروید.

■ قوانین تعاملی (Rules of engagement): قوانین تعاملی باید در مراحل اولیه آزمایش نفوذ تنظیم شود. آنها قوانین مربوط به تست نفوذ هستند، مانند اینکه چه چیزی باید آزمایش شود، چه زمانی آزمایش باید انجام شود و چه کسی مجاز است با تیم پنتست ارتباط برقرار کند.

■ پاداش اشکال (Bug bounty): اشاره به پرداخت پاداش به فردی دارد که اشکالی در یک نرمافزار را شناسایی کرده و آن اشکال را به فروشنده نرمافزار گزارش میدهد.

■ حرکت جانبی (Lateral movement): به استفاده از یک سیستم در معرض خطر برای به خطر انداختن سیستم دیگری در شبکه اشاره دارد. به عنوان مثال، پس از گرفتن هش رمز عبور در یک سرور، pentester ممکن است سعی کند با استفاده از هش رمز عبور و از طریق تکنیکی که pass-the-hash نام دارد به سیستمی متصل شود که آسیبپذیر نیست.

■ چرخش (Pivoting): زمانی است که آزمایشکننده سروری مانند وب سرور را در معرض خطر قرار میدهد و سپس از آن سیستم برای دسترسی به سایر سیستمهای متصل به شبکه استفاده میکند. توجه به این نکته مهم است که تست نفوذ یک فرآیند طولانی مانند هک کردن است.

شناسایی غیرفعال و فعال (Passive and Active Reconnaissance)

هنگام انجام تست نفوذ، باید شناسایی غیرفعال و فعال انجام دهید که کشف اطلاعات یا از طریق عدم ارتباط با سیستمهای هدف (غیرفعال) و یا با اسکن سیستمهای هدف (فعال) است. از تکنیکهای مورد استفاده برای کشف داراییها در طول تست نفوذ به موارد زیر باید اشاره کرد:

■ پهپادها (Drones): میتوانید از هواپیماهای بدون سرنشین برای پرواز بر فراز یک تأسیسات استفاده کنید و از چیدمان زمین و ساختمان فیلم بگیرید. این میتواند به شما در درک نقاط ضعف کنترلهای امنیتی فیزیکی مانند نردهها، محافظها و خروجیها کمک کند.

■ War Drive: یک تکنیک حمله به شبکههای بیسیم است که در آن مهاجم با استفاده از یک اسکنر بیسیم مانند Kismet برای کشف شبکههای بیسیم و ویژگیهای آنها، مانند کانال عملیاتی، فرکانس و پروتکلهای امنیتی پیکربندیشده، حرکت میکند.

■ War flying: در این تکنیک حمله از هواپیماهای خصوصی سبک برای اسکن مناطقی که شبکههای بیسیم دارند استفاده میشود. با استفاده از یک اسکنر بیسیم مانند Kismet، مهاجمان در ارتفاع 1500 فوتی پرواز میکنند تا شبکههای بیسیم را کشف کنند.

■ Footprinting : ردپا اصطلاح دیگری در ارتباط با شناسایی است که اشاره به کشف اطلاعات در مورد هدف دارد. میتوانید از منابع اینترنتی برای کشف غیرفعال اطلاعات در مورد یک شرکت استفاده کنید، یا میتوانید از ابزارهای اسکن برای کشف فعال و دستیابی به اطلاعاتی در مورد سیستمهای در حال اجرا در شبکه هدف استفاده کنید.

■ OSINT: میتوانید اطلاعات زیادی درباره یک شرکت در اینترنت پیدا کنید، مانند آدرسهای ایمیل و سرورها یا دستگاههای متصل به اینترنت. با استفاده از ابزارهای Open Source Intelligence، میتوانید به راحتی اطلاعات یک شرکت را که به صورت عمومی در دسترس است، بازیابی کنید. Maltego نمونهای از ابزار OSINT است که میتواند آدرسهای ایمیل، فایلها، شماره تلفن، رکوردهای DNS، آدرسهای IP و مکانهای جغرافیایی که داراییهای یک شرکت در آن قرار دارد را استخراج کند.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟