برای مطالعه بخش قبل روی این آدرس کلیک کنید.

حالتهای عملکردی

رمزهای بلوکی در حالتهای مختلفی مانند کتاب کد الکترونیکی (ECB) سرنام Electronic Code Book، زنجیره بلوک رمزی (CBC) سرنام Cipher Block Chaining، حالت شمارنده Counter mode و بازخورد خروجی (OFB) سرنام Output Feedback استفاده میشوند. جدول زیر برخی از حالتهای رمزگذاری بلوکی در دسترس را فهرست میکند. برای آنکه شما با این اصطلاحات به خوبی آشنا شوید، در جدول زیر مطالب را با زبان اصلی قرار دادهایم.

احراز هویت در مقابل احراز هویت نشده

یکی از مشکلات عمده برخی از فناوریهای رمزگذاری، مانند بسیاری از الگوریتمهای رمزگذاری متقارن، این واقعیت است که آنها فقط رمزگذاری و رمزگشایی دادهها را انجام میدهند و درخواست برای انجام رمزگذاری یا رمزگشایی را تأیید نمیکنند (این به عنوان رمزگذاری احراز هویت نشده شناخته میشود). این میتواند منجر به ضعف در طرح رمزگذاری شود و به مهاجم اجازه میدهد پیام متنی رمزی را رهگیری کند و آنرا تغییر دهد که اساساً پس از رمزگشایی دادهها توسط گیرنده، بخشی از متن ساده را تغییر میدهد. به عنوان یک راهحل، میتوانید از پروتکلهای رمزگذاری احراز هویت شده استفاده کنید که صحت و یکپارچگی دادههای رمزگذاری شده را تضمین میکنند. برای مثال، میتوانید از کد احراز هویت پیام (MAC) استفاده کنید که یک مقدار تجمیعکننده رمزنگاری است که بر اساس دادههای رمزگذاریشده عمل میکند و میتواند برای تشخیص دادههای رمزگذاریشده تغییر داده شده استفاده شود.

لایهگذاری (Padding)

وقتی دادهها رمزگذاری میشوند، پیامهای متنی ساده معمولا تعداد بلوکهای زوج را اشغال نمیکنند. بسیاری از اوقات باید لایهگذاری به آخرین بلوک اضافه شود تا جریان داده کامل شود.

دادههای اضافه شده میتوانند همگی شامل یکها، صفرها یا ترکیبی از 1 و 0 باشند. الگوریتم رمزگذاری استفاده شده مسئول تعیین لایهای است که اعمال میشود. بسته به اجرای الگوریتم، تکنیکهای مختلف padding در دسترس هستند.

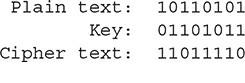

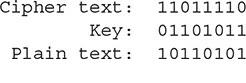

XOR

OR انحصاری (XOR) یک عملیات ریاضی است که در رمزنگاری رایج است. با یک عملیات XOR، اگر یک و تنها یکی از دو بیتی که با هم مقایسه میشوند دارای مقدار 1 باشد، نتیجه آن بیت محاسبه شده 1 خواهد بود، اما اگر هر دو بیتی که با هم مقایسه میشوند مقدار 1 داشته باشند یا هیچ کدام دارای ارزش 1 باشند، پاسخ آن بیت حاصل 0 است.

در زیر فرمول توابع XOR را هنگامی که دو بیت در مقابل یکدیگر XOR میشوند، مشاهده میکنید:

0+0=0

0+1=1

1+0=1

1+1=0

برای رمزگذاری، متن ساده با کلید XOR برای ساخت متن رمزگذاری شده به مثال زیر توجه کنید:

پس از اینکه متن ساده رمزگذاری شد تا متن رمزگذاری شده تحویل دهد، در ادامه میتوانید برای رمزگشایی اطلاعات از تابع XORing برای رمزگشایی متن استفاده کنید:

اکنون که اصطلاحات اساسی رمزنگاری را درک کردید، بیایید نگاهی به انواع مختلف رمزگذاری بیندازیم. (دقت کنید برای آزمون سکیوریتی پلاس باید با اصطلاحات work factor، OTP و XOR آشنا باشید.

Salt، VI و Nonce

بیشتر الگوریتمهای پیادهسازیهای رمزگذاری از یک کلید استفاده میکنند، اما بسیاری از آنها از مقادیر salt، بردارهای اولیه و مقادیر nonce برای تقویت عملکرد رمزگذاری یا هش استفاده میکنند.

Salt یک مقدار تصادفی است که قبل از هش شدن دادهها تولید و با دادهها ترکیب میشود. این تکنیکی است که به عنوان salting شناخته میشود و برای اطمینان از اینکه همان ورودی داده (معمولاً یک رمز عبور) هنگام ایجاد هش رمز عبور، مقادیر هش متفاوتی ایجاد میکند استفاده میشود.

مشابه مفهوم Salt، بردار اولیه یا IV سرنام initialization vector، یک مقدار تصادفی تولید شده است که با کلید رمزگذاری برای رمزگذاری دادهها استفاده میشود. هدف از اتصال IV با کلید این است که اطمینان حاصل شود که اگر یک هکر به دادههای رمزگذاری شده دسترسی پیدا کند، نمیتواند قسمتهای مختلف دادههای رمزگذاری شده را برای تعیین مقدار کلید مقایسه کند. در اینجا IV به هر بخش از دادههایی که با کلید یکسانی رمزگذاری شدهاند به شکل تصادفی تخصیص داده میشود.

Nonce عددی است که بهطور تصادفی تولید میشود، تنها یک بار استفاده میشود و معمولاً برای ترافیک احراز هویت اعمال می شود. بهطور معمول nonce در ابتدای فرآیند احراز هویت انجام میشود. کلاینت درخواستی را برای یک مقدار nonce به سرور ارسال میکند. سرور یک عدد تصادفی را برای کلاینت ارسال میکند، سپس از آن عدد برای هش رمز عبور (با یک الگوریتم هش) استفاده میکند و اطلاعات احراز هویت هششده را از طریق شبکه برای سرور ارسال میکند. علاوه بر این، یک nonce میتواند با رمزگذاری به عنوان راهی برای اطمینان از منحصر به فرد بودن جریان کلید با هر پیام ارسال شده استفاده شود. در این مورد، کلید رمزگذاری + مقدار nonce برای رمزگذاری دادههای ارسال شده (پیام) استفاده میشود. از آنجایی که هر پیام از یک nonce منحصر به فرد استفاده میکند، هر پیام از نظر فنی با یک کلید متفاوت رمزگذاری میشود.

الگوریتمهای ضعیف/منسوخ (Weak/Deprecated Algorithms)

همیشه مطمئن شوید که ایمنترین الگوریتم را برای انجام کار انتخاب میکنید. کمی تحقیق کنید تا بدانید کدام الگوریتمها ضعیفتر از بقیه هستند و منسوخ شدهاند. به عنوان مثال، 3DES سالها یک الگوریتم رمزگذاری متقارن محبوب بود، اما AES جایگزین آن شده است.

Diffusion, Confusion و Obfuscation

رمزنگاری پیرامون مخفی نگه داشتن اطلاعات است و سه اصل که رمزهای قوی برای اطمینان از رازداری از آنها پیروی میکنند، گمراهکنندگی (Confusion)، پراکندگی (Diffusion) و مبهمسازی (Obfuscation) است.

گمراهکنندگی اصل حصول اطمینان از این است که رابطه بین کلید رمزگذاری و دادهها پس از رمزگذاری تا حد ممکن پیچیده است، بنابراین تشخیص آن دشوار است. جایگزینی (Substitution) نمونهای از ویژگی رمزنگاری است که گمراهکنندگی را پیادهسازی میکند.

پراکندگی تضمین میکند که تکرار کاراکترها در متن ساده به کسی کمک نمیکند تا متن رمز را رمزگشایی کند. جابجایی (Transposition) ویژگی کاربردی است که دسترسی به پراکندگی را فراهم میکند.

مبهمسازی مفهوم پیچیده ساختن چیزی به عمد است تا درک آنرا دشوار کند. به عنوان مثال، برای پنهان کردن جزئیات اجرای رمزنگاری یک محصول، میتوانید مطمئن شوید که مستندات مربوط به آن محصول به سختی قابل درک است.

تولید اعداد تصادفی/شبه تصادفی (Random/Pseudo-Random Number Generation)

همانطور که پیشتر اشاره کردیم، تکنیک تولید اعداد تصادفی یا تولید اعداد شبه تصادفی توسط الگوریتمها استفاده میشود تا اطمینان حاصل شود که چندین جریان داده رمزگذاری شده یا هش شده با یک کلید، متن رمز یا مقدار هش یکسانی را ایجاد نمیکند. با رمزگذاری، مقدار تصادفی قبل از رمزگذاری به کلید اضافه میشود، در حالی که با هش کردن، مقدار تصادفی قبل از هش شدن به دادهها اضافه میشود.

پیادهسازی و انتخاب الگوریتم

در بحث پیادهسازی راهحلهای رمزنگاری، ارائهدهنده خدمات رمزنگاری (CSP) کتابخانهای از کد به منظور رمزگذاری و رمزگشایی دادهها در اختیارتان قرار میدهد. ارائهدهنده خدمات کریپتو الگوریتمهای رمزگذاری و هش متفاوتی را ارائه میکند که میتوان از آنها در نرمافزار استفاده کرد.

برنامههای نرمافزاری میتوانند ویژگیهای رمزنگاری مختلف را با بارگذاری ماژولهای رمزنگاری که نرمافزار، سختافزار یا اجزای سفتافزاری هستند که به سیستم اضافه میشوند تسهیل کنند تا عملکردهای رمزنگاری مانند رمزگذاری، رمزگشایی، درهمسازی و احراز هویت به شکل کارآمدتری پیادهسازی شوند.

هنگام مشاهده راهحلهای رمزنگاری، حتماً الگوریتمهای رمزگذاری و هش قدرتمندی را انتخاب کنید که بالاترین کیفیت را دارند و در طول زمان کارایی خود را به اثبات رساندهاند.

زنجیره بلوکی (Blockchain)

زنجیره بلوکی اصطلاح رایجی است که امروزه به دلیل ارزهای دیجیتال میشنویم. بلاکچین یک پایگاه داده یا فهرستی از تراکنشهایی است که در قالب جدول یا دفتر کل ذخیره میشوند. بلاکچین برای ردیابی داراییهایی مانند پول استفاده میشود. بلاکچین نام خود را به این دلیل دریافت کرده که دادهها را در سطح بلوکهایی ذخیره میکند، جایی که هر بلوک به بلوک قبلی مرتبط است.

بلاکچین از یک سیستم دفتر کل عمومی استفاده میکند که تراکنشها را ردیابی میکند و در عین حال هویت فرد را ایمن و ناشناس نگه میدارد. تراکنشهای دفاتر عمومی زنجیره دارای یک رابطه هستند، به این صورت که هر بلوکی که تراکنشها را نگه میدارد حاوی هش بلوک معاملات قبلی است. این بدان معناست که هنگامی که یک بلوک (و تراکنش های حاوی آن) ثبت میشود، نمیتوان آنرا تغییر داد، زیرا زنجیره شکسته میشود. دفتر کل عمومی به گونهای استفاده میشود که نسخههای متعددی از دفتر کل در سراسر اینترنت وجود داشته باشد و تراکنشها توسط افرادی که دادهها را استخراج میکنند تأیید شوند. توجه داشته باشید که عمل استخراج، اعتبار بخشی به زنجیره است.

رمزگذاری متقارن (Symmetric Encryption)

دو نوع اصلی رمزگذاری بهنامهای رمزگذاری متقارن و رمزگذاری نامتقارن وجود دارد که هر یک مزایا و معایب خاص خود را دارند.

مفاهیم رمزگذاری متقارن

رمزگذاری متقارن یک روش رمزگذاری رایج است که شامل استفاده از کلید یکسانی برای رمزگذاری و رمزگشایی پیام است. مثالی که قبلاً در مورد تکرار کلید "Bad" در طول مدت پیام به آن اشاره کردیم، نوعی رمزگذاری متقارن است، زیرا شما از کلید یکسانی برای رمزگذاری و رمزگشایی پیام استفاده میکنید.

مثال دیگری از رمزگذاری متقارن، رمزگذاری شبکه بیسیم است. هنگامی که مکانیزمهای امنیت را روی یک روتر بیسیم پیکربندی میکنید، کلید یا عبارت عبور را روی روتر مشخص میکنید و سپس باید همان عبارت عبور را در اختیار هر کلاینتی قرار میدهید که مایل به اتصال به شبکه بیسیم است.

رمزگذاری متقارن نامهای دیگری نیز دارد، مانند موارد زیر:

■ کلید مشترک یا از پیش به اشتراک گذاشته شده (Shared or preshared key): این نام از این واقعیت ناشی میشود که باید کلید را با شخصی که میخواهد اطلاعات را رمزگشایی کند به اشتراک بگذارید. این اصطلاحی است که برای توصیف کلید متقارن استفاده می شود.

■ کلید مخفی (Secret key): این نام به این دلیل است که شما باید کلید را از هر کسی که نباید اطلاعات را رمزگشایی کند مخفی نگه دارید. این اصطلاح دیگری است که برای توصیف کلید متقارن استفاده میشود.

■ الگوریتم مخفی (Secret algorithm): این الگوریتم متقارن است که رمزگذاری را انجام میدهد. اصطلاح مخفی اغلب با متقارن جایگزین میشود، زیرا از این واقعیت ناشی میشود که کلید باید از کسانی که نباید پیام را رمزگشایی کنند مخفی نگه داشته شود. به خاطر داشته باشید که الگوریتمها مخفی نیستند. آنها الگوریتمهای اثبات شده عمومی هستند.

■ کلید جلسه (Session key): این نام از این واقعیت ناشی میشود که بسیاری از پیادهسازیهای رمزگذاری متقارن از یک کلید تصادفی، معروف به کلید جلسه، برای انجام رمزگذاری/رمزگشایی استفاده میکنند.

■ کلید خصوصی (Private key): این نام از این واقعیت ناشی میشود که باید کلید را فقط برای طرفهایی که میخواهند اطلاعات را رمزگشایی کنند، خصوصی نگه دارید. در غیر این صورت، اصل محرمانهبودن را از دست میدهید.

** به این نکته مهم دقت کنید که برای آزمون سکیوریتی پلاس باید در مورد مفاهیم الگوریتمهای رمزنگاری متقارن و غیر متقارن اطلاعات کافی داشته باشید.

مزیت رمزگذاری متقارن

- مزیت رمزگذاری متقارن این است که سریعتر از رمزگذاری نامتقارن است. اگر قصد دارید حجم زیادی از اطلاعات را رمزگذاری کنید، با استفاده از رمزگذاری متقارن به جای رمزگذاری نامتقارن به مزایای مختلف دستی پیدا میکنید.

معایب رمزگذاری متقارن

استفاده از رمزگذاری متقارن دو عیب عمده دارد. اول، چگونه کلید را با طرفی که نیاز به رمزگشایی پیام دارد، بهاشتراک قرار میدهید؟ باید اطمینان حاصل کنید که به هر طریقی که کلید را ارسال میکنید، به روشی امن ارسال شود.

دومین نقطه ضعف رمزگذاری متقارن، تعداد کلیدهای مورد نیاز برای اطمینان از محرمانه بودن ارتباط بین طرفین است. این بدان معناست که برای اینکه سه نفر پیامها را برای یکدیگر رمزگذاری کنند، باید برای هر فرد سه کلید متقارن مختلف برای ارتباطات ایمن داشته باشید. با افزایش تعداد افرادی که نیاز به برقراری ارتباط دارند، تعداد کلیدها بهطرز چشمگیری افزایش مییابد. برای محاسبه تعداد کلیدهای متقارن مورد نیاز از فرمول زیر استفاده میشود:

Number of keys= people * (people -1) /2

همانطور که اشاره شد، اگر سه نفر نیاز به برقراری ارتباط داشته باشند، به 3* (3 – 1) /2 نیاز دارید که برابر با 3 کلید است. اگر شش نفر هستند این فرمول تبدیل به 6* (6-1)/2 میشود که نشان میهد به 15 کلید نیاز دارید. در سازمانی با دهها کارمند، تعداد کلیدهایی که باید با رمزگذاری متقارن مدیریت کنید، فرآیند رمزگذاری پیچیده میشود.

الگوریتمهای رمزگذاری متقارن

برای رمزگذاری اطلاعات با استفاده از رمزگذاری متقارن، باید از الگوریتمهای ارائه شده برای این مدل استفاده کنید. به جای ایجاد الگوریتم رمزگذاری متقارن خود، میتوانید از بین تعدادی الگوریتم صنعتی که سالها قبل طراحی شدهاند استفاده کنید. الگوریتمهای رمزگذاری متقارن رایج به شرح زیر هستند:

■ Data Encryption Standard: مخفف DES رمز بلوکی است که در دهه 1970 به عنوان استاندارد دولتی آمریکا انتخاب شد. این یک الگوریتم رمزگذاری 56 بیتی است. طبق استانداردهای امروزی امن تلقی نمیشود.

■ Blowfish: این یک الگوریتم رمز بلوکی است که توسط بروس اشنایر برای جایگزینی الگوریتم DES ایجاد شده است. نرخهای رمزگذاری متغیر، از رمزگذاری 1 تا 448 بیتی را ارائه میدهد.

■ Twofish: توسط بروس اشنایر نوشته شده است، Twofish بعد از Blowfish ایجاد شد و رمزگذاری 128 بیتی ارائه میدهد.

■ Triple DES: مخفف 3DES نسخه پیشرفتهتر DES است که اطلاعات را از طریق سه عملیات ریاضی با استفاده از سه کلید 56 بیتی مختلف برای ایجاد رمزگذاری 168 بیتی اجرا میکند. مانند DES، الگوریتم 3DES یک رمزارز بلوکی است.

■ Rivest Cipher (RC4/RC5): مخفف RC5 یک رمز بلوکی است که توسط Ronald Rivest ایجاد شده است. نسخههای مختلفی از الگوریتم RC وجود دارد، مانند RC4 که یک رمز جریانی است که در SSL و WEP (برای امنیت بیسیم) استفاده میشود.

■ Advanced Encryption Standard: مخفف AES جایگزین 3DES به عنوان استاندارد جدید الگوریتمهای رمزگذاری متقارن شده است. AES یک رمزگذاری بلوکی است که از رمزگذاری 128 بیتی، 192 بیتی و 256 بیتی پشتیبانی میکند.

■ AES256: اگر از AES برای رمزگذاری دادهها با رمزگذاری ۲۵۶ بیتی استفاده میشود، بهجای AES به آن AES256 یا AES-256 میگویند.

حقایقی جالب در مورد رمزگذاری متقارن

- آزمون سکیوریتی پلاس از شما انتظار دارد که بتوانید الگوریتمهای رمزگذاری متقارن مختلف مانند DES، 3DES، RC4 و AES را شناسایی کنید. به یاد داشته باشید که 3DES رمزگذاری 168 بیتی را انجام میدهد و AES میتواند رمزگذاری 128، 192 یا 256 بیتی را انجام دهد. AES256 اصطلاحی است که برای رمزگذاری AES 256 بیتی استفاده میشود.

- این الگوریتمهای رمزگذاری در فناوریهایی که هر روز استفاده میکنید استفاده میشوند. بهعنوان مثال، RC4 الگوریتم رمزگذاری است که برای رمزگذاری ترافیک بی سیم با استفاده از رمزگذاری WEP استفاده میشود و AES الگوریتمی است که توسط رمزگذاری بیسیم WPA2 استفاده میشود.

- برای آزمون و دنیای واقعی به یاد داشته باشید که هر چه تعداد بیتها بیشتر باشد، رمزگذاری قویتر است! برای مثال، هنگام استفاده از استاندارد رمزگذاری یکسان، رمزگذاری 128 بیتی بهتر از رمزگذاری 64 بیتی است.

- برای آنکه دانشتان در این ارتباط افزایش پیدا کند، پیشنهاد میکنم از ابزار CrypTools برای رمزنگاری یک پیام با استفاده از الگوریتم AES استفاده کنید.

رمزگذاری نامتقارن (Asymmetric Encryption)

اکنون که رمزگذاری متقارن را درک کردید، اجازه دهید به سراغ نوع دیگری از روش رمزگذاری برویم که رمزگذاری نامتقارن نام دارد. رمزگذاری نامتقارن شامل استفاده از دو کلید مرتبط ریاضی برای انجام فرآیند رمزگذاری و رمزگشایی است. دو نکته اصلی در مورد رمزگذاری نامتقارن وجود دارد:

■ هر کاری که یک کلید در جفت انجام میدهد، کلید دیگر آن عملیات را لغو میکند.

■ این دو کلید به هم مرتبط هستند، اما نمیتوانید از یک کلید برای استخراج اطلاعات کلید دیگر استفاده کنید.

کلیدهای عمومی و خصوصی (Public and Private Keys)

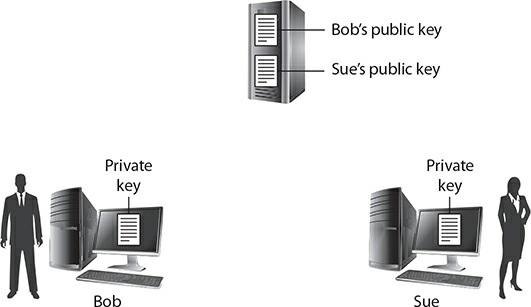

با رمزگذاری نامتقارن، دو کلید تولید شده به عنوان کلید عمومی و کلید خصوصی شناخته میشوند. کلیدها نام خود را از کاری که قرار است با آنها انجام دهید به دست میآورند. به عنوان مثال، اگر تصمیم دارید از رمزگذاری نامتقارن استفاده کنید تا به باب اجازه دهید یک ایمیل رمزگذاری شده برای Su ارسال کند، ابتدا باید جفت کلید را برای Bob ایجاد کنید و سپس مجموعه را برای Sue ایجاد کنید. شکل زیر یک نمایش بصری از نحوه ارتباط کلیدها را نشان میدهد (توجه داشته باشید که کلید خصوصی سو هرگز نمیتواند با کلید خصوصی باب اشتباه گرفته شود، زیرا با کلید عمومی باب مطابقت ندارد).

وقتی جفت کلید را برای باب ایجاد میکنید، کلید عمومی به هر کسی که میخواهد بهطور امن با باب ارتباط برقرار کند (در این مورد سو) داده میشود. در اکثر محیطها، کلید عمومی بر روی یک سرور مرکزی قرار میگیرد تا همه به آن دسترسی داشته باشند. به یاد داشته باشید که همه به کلید عمومی باب دسترسی دارند.

سپس کلید خصوصی باب به باب داده میشود، و شما به او میگویید که این کلید خصوصی اوست که باید آن را دسترس دیگران دور نگه دارد. به باب توضیح دهید که کلید خصوصی او را در شبکه شناسایی میکند و اگر شخص دیگری این کلید را دریافت کند، میتواند هویت او را جعل کند که اتفاق خوبی نیست.

بعد، همین کار را با سو انجام دهید. جفت کلید Sue را ایجاد کنید و سپس کلید عمومی را در مکانی قرار دهید که همه کارکنان بتوانند به آن دسترسی داشته باشند. کلید خصوصی سو را به او بدهید و از او بخواهید مطمئن شود که کلید خصوصی را به شخص دیگری نمیدهد.

تنظیمات ما در شکل زیر نشان داده شده است. هنگامیکه کلیدهای عمومی را در مکانی قرار دادید که همه کارمندان بتوانند به آنها دسترسی داشته باشند و برنامههایی را که باب و سو با کلیدهای خصوصی خود به آنها دسترسی خواهند داشت پیکربندی کردید، آماده استفاده از کلیدها هستید.

آزمون سکیوریتی پلاس انتظار دارد که بدانید از کدام کلید برای انجام عملیات رمزنگاری مختلف استفاده میشود. به عنوان مثال، زمانیکه باب میخواهد پیامی را رمزگذاری کند و برای Su ارسال کند، از کدام کلید استفاده میشود؟ (به یاد داشته باشید که سو این عمل را با کلید مربوطه در جفت کلید لغو یا رمزگشایی میکند.) کدام یک از موارد زیر کلید صحیح است؟

■ کلید خصوصی باب (نه) . اگر باب پیام را با کلید خصوصی خود رمزگذاری کرده باشد، از کلید عمومی او برای رمزگشایی اطلاعات استفاده میشود. اگرچه سو به کلید عمومی باب دسترسی دارد، اما بقیه نیز به آن دسترسی دارند. بنابراین، اگر از کلید خصوصی باب استفاده شود، محرمانگی وجود نخواهد داشت زیرا همه میتوانند پیام را رمزگشایی کنند.

■ کلید عمومی باب (نه). اگر از کلید عمومی باب برای رمزگذاری پیام استفاده میشد، از کلید خصوصی او برای رمزگشایی پیام استفاده میشد و سو به کلید خصوصی باب دسترسی ندارد. بنابراین، او قادر نخواهد بود پیامی را که برای او تعیین شده است رمزگشایی کند.

■ شماره کلید خصوصی سو (نه). باب به کلید خصوصی سو دسترسی ندارد، بنابراین هرگز نمیتواند پیامی را با کلید خصوصی سو رمزگذاری کند.

■ کلید عمومی سو (بله). در یک محیط رمزگذاری نامتقارن، یک پیام همیشه با کلید عمومی گیرنده رمزگذاری میشود. باب به کلید عمومی سو دسترسی دارد و سو تنها فردی است که کلید ریاضی مرتبط را دارد، بنابراین او تنها کسی است که میتواند پیام را رمزگشایی کند.

برای آزمون سکیوریتی پلاس به یاد داشته باشید که هنگام استفاده از رمزگذاری نامتقارن، پیام (یا دادهها) با کلید عمومی گیرنده رمزگذاری میشود. همچنین به یاد داشته باشید که برای اطمینان از عدم انکار، پیام با استفاده از کلید خصوصی فرستنده امضا میشود.

اگر باب میخواست پیام را امضا کند تا سو بداند که پیام کاملاً از طرف او آمده است، باب پیام را به صورت دیجیتالی با کلید خصوصی خود امضا میکرد و سپس پیام را برای سو ارسال میکرد. هنگامی که سو پیام را دریافت کرد، کلید را با تمام کلیدهای عمومی مقایسه میکرد و متوجه میشد که کلید ریاضی مرتبط، کلید عمومی باب است. به این صورت است که تکنیک عدم انکار (nonrepudiation) اجرا میشود. باب هرگز نمیتواند بگوید که او پیام را ارسال نکرده است، زیرا سیستم او پیام را با کلید خصوصی خود امضا می کند.

برای مطالعه بخش بعد اینجا کلیک کنید.

برای مطالعه تمام قسمتهای آموزش سکیوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

تهران: آموزشگاه عصر رایان شبکه

مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟