این شرکت به عنوان اصلیترین مولفههای تشکیلدهنده راهحلهای مجازیسازی VMware vSphere شناخته میشود.

شبکه بخش حیاتی هر مرکز دادهای منجمله مراکز داده مجازی است. اگر برای مرکز داده مجازی خود به شبکههای بزرگ و پیکربندیهای پیچیده شبکه نیاز دارید، بهترین گزینه شبکهسازی نرمافزار محور (SDN) است که قابلیتهای مختلفی ارائه میکند. شبکه نرمافزار محور معماری خاصی است که چابکی و انعطافپذیری شبکهها را بیشتر میکند. شبکه نرمافزارمحور از طریق بهینهسازی کنترل شبکه به سازمانها و خدماتدهندگان اجازه میدهد با سرعت بیشتری به الزامات تغییرات کسبوکار پاسخ دهند. شرکت VMware با ارائه راهحل VMware NSX این فرصت را در اختیار مشتريان خود قرار میدهد تا شبکههای نرمافزار محور خود را ایجاد کنند.

VMware NSX چیست و چگونه میتوان از آن استفاده کرد؟

VMware NSX یک راهحل مجازیسازی شبکه است که این امکان را میدهد تا در مراکز داده مجازی شبکههای نرمافزارمحور ایجاد کنید. همانگونه که ماشینهای مجازی از سختافزار سرور فیزیکی تشکیل میشوند، شبکههای مجازی شامل سوئیچها، پورتها، روترها، دیوارهای آتش و ملزومات دیگری هستند که در فضای مجازی ساخته میشوند. البته دقت کنید که شبکههای مجازی، مستقل از سختافزار اصلی پیادهسازی و مدیریت میشوند. ماشینهای مجازی به درگاههای مجازی سوئیچهای مجازی متصل میشوند. ارتباط بین شبکههای مجازی از طریق روترهای مجازی انجام میشود و خطمشیهای دسترسی روی دیوارهای آتش مجازی اعمال میشوند. همچنین، قابلیتهایی در ارتباط با توازن بار شبکه در اختیار سرپرستان شبکه قرار میگیرد. در زمان بهکارگیری VMware NSX به این نکته دقت کنید که راهحل فوق جایگزینی برای VMware vCloud Networking & Security (vCNS) و Nicira NVP است.

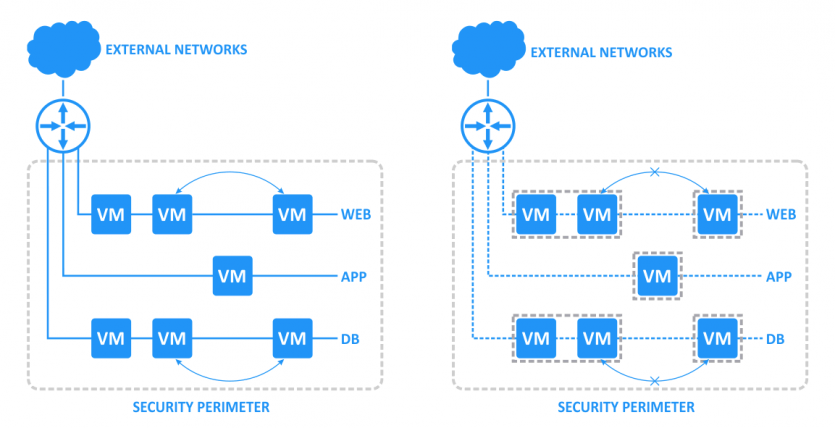

Micro segmentation

وقتی از یک روش سنتی برای پیکربندی دسترسی بین چند شبکه در یک محیط مجازی استفاده میشود یک روتر فیزیکی یا یک گیتوی لبه روی یک ماشين مجازی اجرا میشود که به اندازه کافی سریع و راحت نیست. VMware مفهوم تقسیمبندی خرد (micro segmentation) را در NSX با استفاده از یک دیوارآتش توزیعی که در هسته هایپروایزر تعبیه شده پیادهسازی کرده است. خطمشیهای امنیتی، نحوه تعامل با شبکه بر مبنای آدرسهای آیپی، مکآدرسها، ماشینهای مجازی، برنامههای کاربردی و سایر مولفهها همگی در این دیوارآتش توزیعی تنظیم میشوند. دیوارآتش توزیعی به شما امکان میدهد بخشهایی از مرکز داده مجازی نظیر ماشینهای مجازی را تقسیمبندی کنید. دیوارآتش لبه اجازه میدهد تا نیازهای اولیه امنیتی نظیر ساخت DMZها بر پایه ساختار IP/VLAN، شبکههای خصوصی مجازی، Network Address Translation (NAT) و شبکههای خصوصی مجازی SSL را متناسب با درخواست کاربر پیکربندی کنید (شکل 1).

شکل 1

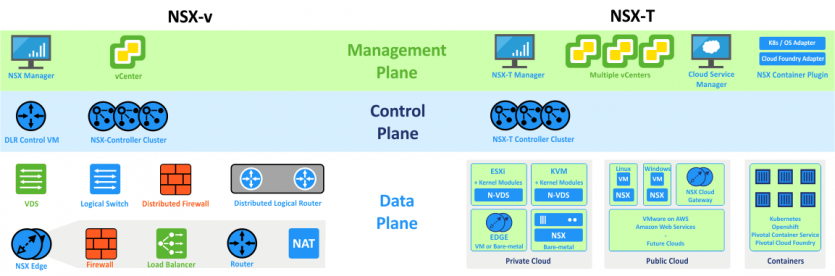

- اگر یک ماشين مجازی از یک میزبان به میزبان دیگر (از یک زیرشبکه به زیرشبکه دیگر) منتقل شود ضروری است تا خطمشیهای دسترسی و ضوابط امنیتی مطابق با مکان جدید تغییر کنند. با اینحال، اگر یک سرور پایگاه داده روی ماشین مجازی انتقال داده شده اجرا شود، این امکان وجود دارد تا بدون تغییر در خطمشیهای تنظیم شده همچنان از پایگاه داده استفاده کرد. موارد مذکور انعطافپذیری و خودکارسازی بهتری در هنگام استفاده از VMware NSX در اختیار سازمانها قرار میدهد. NSX به ویژه میتواند برای خدماتدهندگان ابری و زیرساختهای مجازی بزرگ مفید باشد. VMware دو نوع زیرساخت شبکهسازی نرمافزارمحور مبتنی بر NSX را بهنامهای NSX-v و NSX-T ارائه کرده که لازم است با تفاوتهای هر یک از این دو زیرساخت آشنا باشید.

- NSX برای vSphere یا NSX-v بهطور کامل با VMware vSphere یکپارچه شده و برای استفاده از آن باید VMware vCenter را پیادهسازی کنید. VMware NSX-v مختص محیطهای vSphere hypervisor آماده شده و قبل از NSX-T توسعه پیدا کرده است. NSX-Transformers یا به اختصار NSX-T برای زیرساختهای مجازیسازی مختلف و محیطهای چند هایپروایزری طراحی شده و میتوان آنرا در مواردی که NSX-v قابل استفاده نیست به کار گرفت. NSX-T از مجازیسازی شبکه در تعامل با کوبرنتیس، داکر، KVM و OpenStack پشتیبانی میکند. VMware NSX-T را میتوان بدون یک سرور vCenter پیادهسازی کرد و آنرا برای سامانههای محاسباتی ناهمگن به کار گرفت.

مولفههای NSX

- از مهمترین مولفههای تشکیلدهنده VMware NSX میتوان به کنترلرهای NSX، NSX Manager و گیتویهای NSX Edge اشاره کرد.

- کنترلر NSX یک سامانه مدیریت توزیعی است که میتوان برای پیادهسازی تونلهای انتقال دادهها و کنترل شبکههای مجازی استفاده کرد. همچنین، امکان استقرار آن به عنوان یک ماشين مجازی روی ESXi یا هایپروایزرهای KVM فراهم است.

- NSX Manager مولفه مرکزی NSX است که برای مدیریت شبکهها استفاده میشود. NSX Manager را میتوان به عنوان یک ماشين مجازی روی یکی از سرورهای ESXi مدیریت شده توسط vCenter مستقر کرد. در مواردی که از NSX-v استفاده میکنید، NSX Manager تنها میتواند با یک سرور vCenter کار کند، در حالی که با NSX-T میتوان NSX Manager را به عنوان یک ESXi VM یا KVM VM مستقر کرد و همزمان با چند سرور vCenter از آن استفاده کرد.

- NSX Edge یک سرویس گیتوی است که دسترسی به شبکههای فیزیکی و مجازی را برای ماشینهای مجازی فراهم میکند. NSX Edge را میتوان به عنوان یک روتر مجازی یا یک سرویس گیتوی نصب کرد (شکل2).

شکل 2

شبکهسازی لایه 2

- گرههای انتقالی و سوئیچهای مجازی از مولفههای اصلی انتقال دادهها در NSX هستند که از آنها برای پیادهسازی شبکههای لایه 2 مجازی برای NSX-v و NSX-T استفاده میشود.

- گره انتقال (Transport Node) یک دستگاه سازگار با NSX است که برای انتقال ترافیک و شبکهسازی با NSX استفاده میشود. یک گره باید شامل یک سوئیچ میزبان باشد تا بتواند عملکرد وظیفه یک گره نقل و انتقال را انجام دهد.

- NSX-v به یک سوئیچ مجازی توزیعی vSphere (VDS) نیاز دارد، زیرا سوئیچهای مجازی استاندارد را نمیتوان برای NSX-v به کار گرفت. همچنین، در حالت پیشفرض شما برای NSX-T به یک سویئچ مجازی توزیعی NSX-T (N-VDS) نیاز دارید. Open vSwitche برای میزبانهای KVM استفاده میشود، در حالیکه از VMware vSwitcheها برای میزبانهای ESXi استفاده میشود.

- N-VDS (سوئیچ توزیعی مجازی که قبلا تحت عنوان سوئیچ میزبان شناخته میشد) یک مولفه نرمافزاری NSX در گره نقل و انتقال است که وظیفه انتقال ترافیک را دارد. N-VDS اولین بخش از گرههای نقل و انتقال است که ترافیک را به جلو هدایت میکند و حداقل یک کنترلر رابط شبکه فیزیکی (NIC) دارد. سوئیچهای NSX مستقل عمل میکنند، اما میتوان با اختصاص اسامی یکسان آنها را برای مدیریت متمرکز گروهبندی کرد.

- نواحی نقل و انتقال (Transport zones) برای NSX-v و NSX-T در دسترس هستند. این نواحی محدوده توزیع شبکههای منطقی را تعریف میکنند. هر ناحیه نقل و انتقال به سویئچ NSX مختص به خود متصل میشود، اما نواحی نقلوانتقال مربوط به NSX-T به خوشهها متصل نمیشوند.

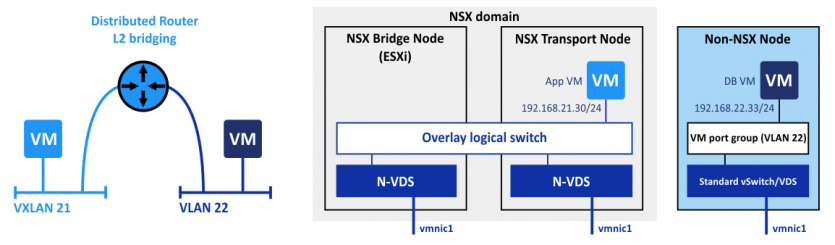

پلسازی لایه 2 در NSX

از پلسازی لایه 2 برای جابجایی بارهای کاری از شبکههای همپوشانی به شبکههای محلی مجازی یا برای تقسیم زیرشبکهها بین بارهای کاری مجازی و فیزیکی استفاده میشود.

- NSX-v: ویژگی فوق در سطح کرنل هایپروایزر که در آن یک کنترل ماشین مجازی در حال اجرا است کار میکند.

- NSX-T: یک گره NSX-bridge جداگانهای است که برای پلسازی در لایه 2 در NSX ساخته میشود. گرههای NSX-bridge را میتوان به صورت خوشهای آماده کرد تا درصد خطا کاهش پیدا کند.

در کنترل ماشین مجازی NSX-v، این امکان فراهم است تا از طریق الگوی دسترسپذیری بالا (HA) سرنام High Availability افزونگی موردنیاز را پیادهسازی کرد. در این حالت یک کپی از ماشین مجازی فعال است، در حالی که کپی دوم ماشین مجازی در حالت آماده به کار قرار دارد تا اگر ماشین مجازی فعال با مشکل مواجه شد، جایگزین آن شود. در گذشته، فرآیند انتقال زمانبر بود. در معماری جدید NSX-T از خوشه بهجای ساختار فعال/آماده استفاده میکند تا وقفهای در زمان انتقال از ماشین فعال به پشتیبان به وجود نیاید (شکل 3).

شکل 3

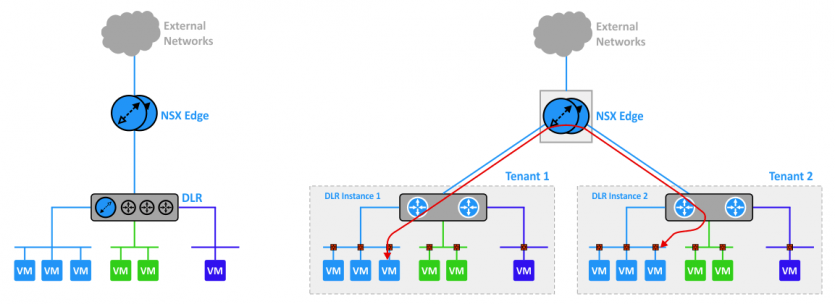

مسیریابی در NSX-v

NSX در vSphere از روتر منطقی توزیعی (DLR) سرنام Distributed Logical Router و مسیریابی متمرکز استفاده میکند. در هر هایپروایزر یک ماژول هسته مسیریابی وجود دارد که مسیریابی را میان رابطهای منطقی در روتر توزیعی انجام میدهد. بهطور مثال، فرض کنید مجموعهای از سه بخش متشکل از ماشینهای مجازی دارید که شامل ماشینهای مجازی هستند که بانکهای اطلاعاتی را اجرا میکنند، ماشینهای مجازی که سرورهای برنامههای کاربردی را اجرا میکنند و ماشینهای مجازی که سرورهای وب را اجرا میکنند که همگی تحت یک ساختار مسیریابی معمولی NSX-v فعال هستند. ماشینهای مجازی این بخشها (آبی روشن، سبز، آبی تیره) به یک روتر منطقی توزیعی متصل میشوند که به نوبه خود از طریق درگاههای لبه (NSX Edge) به شبکههای خارجی متصل میشوند. گیتوی NSX Edge با فراهمسازی سرویسهایی نظیر مسیریابی پویا، شبکه خصوصی مجازی، NAT، DHCP و متعادلسازی بار شبکههای ایزوله شده را به شبکههای اشتراکی متصل میکند. اگر بخواهید ترافیک را از یک ماشین مجازی مستقر در بخش A (آبی) از اولین واحد به بخش A از واحد دوم منتقل کنید ترافیک باید از طریق گیتوی NSX Edge عبور کند. در چنین مواردی مسیریابی توزیعی در دسترس نیست (شکل 4). در معماری NSX-T این مشکل برطرف شده است.

شکل 4

مسیریابی در NSX-T

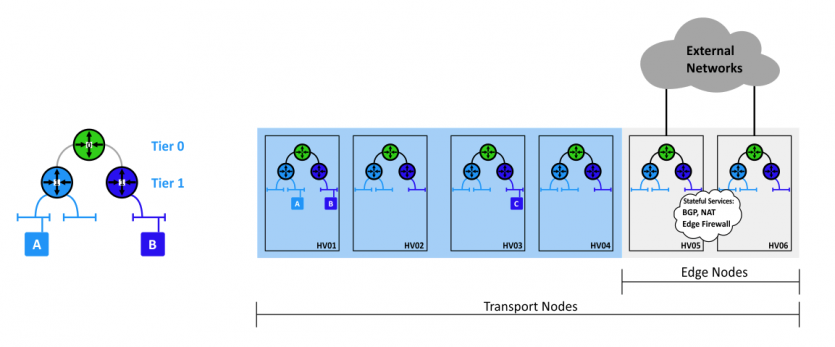

NSX-T از دو مدل مسیریابی توزیعی برای رفع مشکلات معماری قبلی استفاده میکند. هر دو مدل Tier0 و Tier1 روی گرههای نقل و انتقال ساخته میشود. هر چند وجود مدل دوم ضروری نیست، اما از آن برای بهبود گسترشپذیری استفاده میشود. از آنجایی که مسیریابی روی هایپروایزور KVM یا ESXi اجرا میشود، ترافیک با استفاده از بهینهترین مسیر منتقل میشود. تنها موردی که در آن باید از یک نقطه ثابت مسیریابی استفاده شود زمان اتصال به شبکه خارجی است. همچنین، روی سرورهایی که هایپروایزورها را اجرا میکنند گرههای لبه جداگانه مستقر میشوند (شکل 5).

شکل 5

سرویسهای اضافی از جمله دیوارآتش لبه، پروتکل BGP و NAT را میتوان روی گرههای لبه فعال کرد. همچنین، NSX-T امکان شناسایی سریعتر خطا را فراهم میکند. به بیان ساده، بهترین شیوه برای مسیریابی توزیعی مسیریابی درون زیرساخت مجازی است.

امنیت

دیوارهای آتش توزیعی سطح کرنل را میتوان برای NSX-v و NSX-T پیکربندی کرد و از آنها روی یک ماشین مجازی در سطح تطبیقدهنده مجازی (adapter level) استفاده کرد. گزینههای امنیتی سوئیچ برای هر دو نوع معماری NSX در دسترس هستند، اما گزینه Rate-limit Broadcast & Multicast traffic تنها برای NSX-T در دسترس است. NSX-T به شما اجازه میدهد تا قواعد را با جزئیات بیشتری پیکربندی و اعمال کنید که باعث میشود تا گرههای نقل و انتقال به شکل منطقیتری استفاده شوند. بهطور مثال، میتوانید خطمشیها را مطابق با سوییچ منطقی، پورت منطقی و NSGroup آماده کرد. از این ویژگی میتوان برای کاهش تنظیمات پیکربندی سوئیچ و پورت منطقی و دستیابی به سطوح بالاتر کارایی و بهینهسازی بهره برد. فرآیند ساخت و اعمال این خطمشیها برای هر دو معماری NSX-v و NSX-T تقریبا یکسان است. تنها تفاوتی که وجود دارد این است که خطمشیهای ایجاد شده برای NSX-T به تمام کنترلرها در مکانی که خطمشیها به آدرسهای آیپی تبدیل شدهاند ارسال میشود، در حالی که در NSX-v خطمشیها به سرعت به vShield Firewall Daemon منتقل میشود.

جمعبندی

VMware NSX یک زیرساخت مجازیسازی شبکه قدرتمند است که میتواند در ارتباط با معماریهایی نظیر زیرساخت به عنوان سرویس (IaaS) توسط فراهمکنندگان خدمات ابری استفاده شود. اگر تنها از یک محیط vSphere استفاده میکنید، NSX-v بهینهترین راهحل در دسترس است، اما NSX-T را علاوه بر vSphere برای زیرساختهای مجازیسازی، داکر، کوبرنتیس، KVM و OpenStack هم میتوان استفاده کرد. همچنین، به این نکته دقت کنید که وجود NSX-T به معنای آن نیست که عملکرد بهتری نسبت به NSX-V دارد. شما باید بر مبنای سازمان و نوع فعالیتهای تجاری گزینه مناسب را انتخاب کنید. هر یک از معماریهای فوق قابلیتهای مختلفی در اختیار کسبوکارها قرار میدهند، در نتیجه برای انتخاب گزینه مناسب باید به الزامات کسبوکار خود دقت کنید. شما میتوانید با استفاده از راهحل NSX شرکت VMware مرکز داده نرمافزارمحور اختصاصی خود را ایجاد کنید. VMware با ارائه قابلیتهای خوشهبندی این اطمینان خاطر را فراهم میکند که عملیات شما با حداکثر دسترسی تداوم داشته باشد.

ماهنامه شبکه را از کجا تهیه کنیم؟

ماهنامه شبکه را میتوانید از کتابخانههای عمومی سراسر کشور و نیز از دکههای روزنامهفروشی تهیه نمائید.

ثبت اشتراک نسخه کاغذی ماهنامه شبکه

ثبت اشتراک نسخه آنلاین

کتاب الکترونیک +Network راهنمای شبکهها

- برای دانلود تنها کتاب کامل ترجمه فارسی +Network اینجا کلیک کنید.

کتاب الکترونیک دوره مقدماتی آموزش پایتون

- اگر قصد یادگیری برنامهنویسی را دارید ولی هیچ پیشزمینهای ندارید اینجا کلیک کنید.

نظر شما چیست؟