بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

حمله دوقلوی شیطانی (Evil Twin) چیست و چگونه با آن مقابله کنیم؟

حمله دوقلوی شیطانی (Evil Twin)، یکی از حملات رایج پیرامون شبکههای بیسیم است که در آن، مهاجم با ساخت یک شبکه بیسیم جعلی، کاربران را به اتصال به آن شبکه تشویق میکند و اطلاعات آنها را برای دسترسی به سیستمهایشان بهدست میآورد. در این حمله، شبکه جعلی با نام و شناسه (SSID)...

04/03/1403 - 13:50

تفاوت بین دادهکاوی، یادگیری ماشین، هوش مصنوعی و یادگیری عمیق

پریسا جعفری

شاهراه اطلاعات, هوش مصنوعی

دادهکاوی و یادگیری ماشین حوزههایی هستند که از یکدیگر الهام گرفتهاند؛ اگرچه این دو وجوه مشترک زیادی دارند، اما اهداف متفاوتی را دنبال میکنند. دادهکاوی توسط انسان بر روی مجموعهدادههای خاصی با هدف کشف الگوهای جالب بین آیتمهای یک مجموعهداده انجام میشود. دادهکاوی از...

آموزش رایگان سکیوریتی پلاس؛ پیادهسازی فایروالها و HIDS مبتنی بر میزبان

حمیدرضا تائبی

امنیت

بخش بزرگی از آمادهسازی یک محیط امن این است که اطمینان حاصل شود هر سیستم بهطور ایمن پیکربندی شده است. به بیان دقیقتر، ایمنسازی دسکتاپها، سرورها، روترها، تلفنهای همراه تحت شبکه و به خصوص لپتاپهایی که توسط به شبکههای مختلف متصل میشوند نقش مهمی در پیادهسازی یک محیط امن...

شبکههای بیسیم مبتنی بر استاندارد IEEE 802.11 چگونه اطلاعات را ارسال میکنند؟

حمیدرضا تائبی

فناوری شبکه

IEEE مشخصات یک شبکه محلی بی سیم را IEEE 802.11 نامگذاری کرده که در تعامل با لایههای فیزیکی و پیوند داده است. این استاندارد اوقات اترنت بیسیم نامیده میشود. در برخی از کشورها، از جمله ایالات متحده، عموم مردم از اصطلاح WiFi به معنای بیسیم وفادار (wireless fidelity) استفاده می...

سمینار تخصصی نسل جدید مراکز داده و ارتباطات راه دور

گزارش آگهی

شرکت هامون در راستای رسالت خود جهت ارتقای سطح تخصصی فناوری اطلاعات کشور همچون سالهای گذشته اقدام به برگزاری سمینار تخصصی با عنوان نسل جدید مراکز داده و ارتباطات راه دور و با هدف معرفی آخرین فناوریهای روز دنیا در زمینه راهاندازی مراکز داده مجازی و ارتقای امنیت آنها نمود. این...

یک دهه پس از استیو جابز، اپل چه موفقیتها و شکستهایی تجربه کرده است؟

مهسا قنبری

عصرشبکه

پس از گذشت یک دهه از فوت استیو جابز، زمان مناسبی است که بدون هیچگونه قضاوت عجولانه به بررسی عملکرد شرکت اپل بپردازیم که اکنون ارزشمندترین شرکت جهان محسوب میشود. تیم کوک بیش از یک پنجم تاریخ این شرکت، مدیر عامل اپل بوده است. مقایسه اپل تحت سرپرستی تیم کوک با میراث استیو جابز...

آموزش رایگان سکیوریتی پلاس؛ پیادهسازی امنیت مبتنی بر میزبان چیست؟

حمیدرضا تائبی

امنیت

تمرکز اصلی آزمون سکیوریتی پلاس روی درک مخاطرات سامانهها و نحوه کاهش آنها است. بهعنوان مثال، یک شرکت ممکن است نگران لو رفتن یا سرقت اطلاعات حساس شرکت باشد و به دنبال راهحلی برای کاهش این خطر باشد. در این مورد، توصیه میشود، پورتهای USB را در رایانهها غیرفعال کنید تا...

«فناوری اطلاعات در سایه چیست» و چه تهدیدات امنیتی را برای سازمانها ایجاد میکند؟

حمیدرضا تائبی

امنیت

در قلب زیرساخت فناوری اطلاعات هر سازمانی، یک نیروی خطرناک پنهان قرار دارد که میتواند شبیه به بدافزاری، گسترش پیدا کرده و به تمامی بخشهای کسبوکار نفوذ کند. این پدیده که از اصطلاح «فناوری اطلاعات در سایه» برای توصیف آن استفاده میشود، در ظاهر بیخطر به نظر برسد، اما با گسترش و...

دیتاستهای رایگان برای توسعه سامانههای تشخیص گفتار

مهدی صنعتجو

اخبار, دانش کامپیوتر, هوش مصنوعی

کنسرسیوم غیرانتفاعی MLCommons با عرضه عمومی دو سری داده صوتی بسیار جامع، این فرصت را در اختیار همه توسعهدهندگان سامانههای تشخیص گفتار مبتنی بر یادگیری عمیق قرار داده است تا به دیتاستهای مفصلی دسترسی داشته باشند. با این اقدام، به نوعی انحصار شرکتهای بزرگ در این حوزه شکسته می...

متاورس میتواند پایانی بر گوشیها و تبلتهای هوشمند باشد؟

حمیدرضا تائبی

موبایل

در چند سال آینده متاورس دنیای فناوری را به سمت دیگری هدایت خواهد کرد. بهطوری که برخی احتمال دادند ممکن است در آینده جایگزین گوشیهای هوشمند شود. اکنون پردهها یکی پس از دیگری فرو میافتد، متوجه میشوید که فلسفه ساخت فناوریهایی مثل تلویزیونها شفاف، گوشیهای تاشو و.... چه بوده...

چگونه منوی کلیک راست (Context Menu) قدیمی را به ویندوز 11 بیاوریم؟

حمید نیکروش

ترفند, ترفند کامپیوتر

اگر شما هم از ویندوز 11 استفاده میکنید و اصلا علاقهای به Context Menu جدید به کار گرفته شده در ویندوز 11 ندارید حتما این مطلب را تا انتها بخوانید تا مجددا آن را به نسخه ویندوز 10 برگردانید.

آموزش رایگان سکیوریتی پلاس؛ چگونه سرورها را ایمن کنیم؟

حمیدرضا تائبی

امنیت

یکی دیگر از نکات مهمی که بهعنوان یک کارشناس امنیتی باید به آن دقت کنید نحوه مدیریت وضعیت امنیتی سیستم و انواع روشهای گزارشدهی مورد استفاده توسط اپلیکیشنها برای ارسال اعلانهای امنیتی است.

چگونه مانع هک شدن دوربینهای مداربسته شویم؟

حمیدرضا تائبی

امنیت

دوربینهای مداربسته به یکی از ملزومات مهم دنیای امروز تبدیل شدهاند و تقریبا در هر مکانی یک یا چند دوربین مداربسته را مشاهده میکنید. دوربینهایی که ممکن است آنالوگ یا دیجیتال باشند و برای نظارت بر محیط یا کارمندان نصب شده باشند. یکی از مهمترین عواملی که باعث استفاده گسترده...

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

10 محصول برجسته شبکه در انتهای سال ۹۶

فناوری شبکه

در سال ۹۶ محصولات شبکه معرفی شده حول محور استاندارد جدید 802.11ax، فناوری نسل دوم مش وایفای و روترهای ترکیبی، شبکههای 10 گیگابیت خانگی و دوربینهای امنیتی 4K بود. با هم 10محصول برتر حوزه شبکه در سال 96 را مرور میکنیم. در این بررسی عمدتا محصولاتی معرفی شده اند که در نمایشگاه...

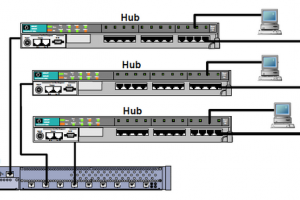

تفاوت بین هاب و سوییچ در چیست؟

محسن آقاجانی

ترفند شبکه, فناوری شبکه

یک دستگاه شبکه که از آن برای متصل کردن قطعات تشکیل دهنده یک شبکه با یک دیگر استفاده میشود سویچ نام دارد. معمولا سویچها در لایه دیتا لینک (لایه 2 از مدل OSI) برای پردازش و هدایت داده استفاده میشوند. سویچهای چند لایه (Multilayer switch) نوعی از سویچ هستند که داده را در لايه...

مزایای SD-WAN به عنوان راهکاری برای شبکههای چند کلاودی

محسن آقاجانی

فناوری شبکه

اگر قبلا متوجه آن نشدهاید، فضای کاری امروز بسیار متفاوتتر از 20 سال گذشته شده است. کامپیوترهای دسکتاپ به لپتاپها تبدیل شدند و بعد از آن گرایشات به سمت تلفنهای هوشمند و تبلت تغییر مسیر داد. ذخیره دادهها به طور فزایندهای در مکانهای راه دور و کلاود انجام میشود و حالا مردم...

تفاوت بین آدرس آیپی و آدرس مک در چیست؟

محسن آقاجانی

فناوری شبکه

هر دو آدرس آیپی و آدرس مک وظیفه اختصاص دادن یک شناسه منحصر به فرد به میزبان در یک شبکه را برعهده دارند، اما بسته به وضعیت و عملکرد، این دو تفاوتهای زیادی نیز با یک دیگر دارند. وقتی موضوع بر سر عملکرد لایه آدرس دهی است، آدرس مک در لايه دیتا لینک و آدرس آیپی در لايه شبکه عمل می...

5 مزیت بهینه سازی شبکه گسترده نرم افزار محور

محسن آقاجانی

فناوری شبکه

SD-WAN به سرعت در حال پذیرش توسط شرکتهای بزرگ و سازمانها است. طبق تحقيقات انجام گرفته مشخص شده است که در حدود یک سوم شرکتهای بزرگ در حال آزمايش یا استفاده از این فناوری هستند. ارائه کنندگان خدمات بعد از به کارگیری SD-WAN متوجه میشوند که این فناوری یک ابزار همه کاره برای طیف...

آیا ویندوز سرور میتواند سهمی از بازار زیرساخت هایپرکانورجنس داشته باشد؟

حمیدرضا مازندرانی

فناوری شبکه

زمانی که صحبت از زیرساخت هایپرکانورجنس (HCI) میشود، بحث به سوی تعداد محدودی استارتآپهای فعال در این حوزه کشیده میشود، یا سخن از چندین کمپانی بزرگ ساخت سختافزار به میان میآید که وعدههای بزرگی در خصوص HCI دادهاند. اما HCI در اصل یک موضوع نرمافزاری و نه سختافزاری است. در...

حل بزرگترین چالش ارتباطات بیسیم با رادیوی شناختی (بخش اول)

فرشاد رضایی

فناوری شبکه

در این مقاله، یکی از بزرگترین موانع گسترش ارتباطات بیسیم و راه حل آن را بررسی میکنیم. استفاده از دستگاههای بیسیم بهلطف فناوریهای پیشرفته افزایش داشته است و در آینده نزدیک نیز با اوج گرفتن اینترنت اشیا افزایش بیشتری را شاهد خواهیم بود. رشد تعداد دستگاهها و ترافیک داده...

آشنایی با سوییچهای دی-لینک

فناوری شبکه

سوئیچهای سری DGS-1210 دی-لینک ترکیبی از قابلیتهای پیشرفته مدیریتی و امنیتی با بالاترین مقیاسپذیری و عملکرد را ارائه میدهند. برخی از این ویژگیها شامل SNMP، مدیریت از طریق وب و ابزار دستیار شبکه دی-لینک هستند. سوئیچ DGS-1210-10P با هشت پورت گیگابایت و دو پورت SFP گیگابایت...

8 تغییر بزرگ صنعت ذخیرهسازی مراکز داده در سال 2018

میثاق محمدیزاده

فناوری شبکه

صنعت ذخیرهسازی در سال ۲۰۱۷ بیشتر به غربالگری مشغول بود. بهتدریج استفاده از سیستمهای SAN سنتی کاهش یافت و راهکارهای اینترپرایس با رویکردهایی مانند زیرساختهای فوقالعاده همگرا (hyperconverged infrastructure)، راهکارهای مبتنی بر نرمافزار و درایوهای SSD جایگزین شدند. ما به طور...

پردازش در لبه شبکه موبایل، جایگزین یا مکمل رایانش ابری؟

حمیدرضا مازندرانی

فناوری شبکه

در یک دهه گذشته، اوجگیری پردازش ابری (Cloud Computing) را بهعنوان یک پارادایم نوین در صنعت فناوری اطلاعات نظارهگر بودیم. در پردازش ابری، پیچیدگیهای مرتبط با پردازش و ذخیرهسازی اطلاعات و پیکربندی شبکه در دل مراکز داده پنهان میشود. در واقع، به همین دلیل نام آن را ابر گذاشته...

تفاوت اکسس پوینت و روتر

محسن آقاجانی

فناوری شبکه

بدون درک کامل تفاوت بین یک اکسس پوینت و روتر، نمیتوان اهمیت هر کدام از آنها را درک کرد. یک اکسس پوینت دستگاهی است که سایر دستگاههای وایفای به آن متصل میشوند. و روتر یک دستگاه شبکه است که بستههای داده را درون یک شبکه هدایت میکند. بنابراین در حالت کلی، یک اکسس پوینت دستگاه...

چگونه کامپیوتر خانگی خود را به یک سرور وب تبدیل کنیم

محسن آقاجانی

ترفند شبکه, فناوری شبکه, کارگاه

این روزها همه ما به شکلهای مختلف از اینترنت استفاده میکنیم. از جستجوی یک موضوع تا گشت گذار در سایتهای مختلف و تماشای رسانه، و برای انجام چنین کارهایی ما به برخی از انواع سرورها وابسته هستیم که به درخواستهای ما را بر اساس محتوایی كه در خود ذخیره کردهاند پاسخ میدهند. روشها...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

فایل php.ini چیست و چگونه آن را ویرایش کنیم؟

php.ini یک فایل پیکربندی است که در سرورهای وب استفاده میشود تا تنظیمات مربوط به PHP را کنترل کند. این فایل شامل تنظیماتی است که برای اجرای صحیح اسکریپتها و برنامههای نوشته شده با زبان برنامهنویسی PHP لازم است.

حمیدرضا تائبی

03/03/1403 - 12:35