بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هاست چیست؟ راهنمای جامع انتخاب بهترین هاست پارس پک برای وب سایت شما

خرید هاست Web hosting مناسب برای وبسایت شما میتواند تفاوت بزرگی در موفقیت آنلاین شما ایجاد کند. چه بهدنبال راهاندازی یک فروشگاه آنلاین باشید یا قصد داشته باشید خدمات خود را به مخاطبان گستردهتری معرفی کنید، اولین قدم شما باید ایجاد یک وبسایت باشد. در این مسیر، انتخاب یک...

05/02/1403 - 20:25

چگونه در اندروید به Developer Options دسترسی پیدا کنیم

ترفند اندروید

در این مطلب در 5 مرحله آموزش میدهیم که چگونه در اندروید به Developer Options دسترسی پیدا کنید.

راهنمای خرید بهترین تلفنهای VoIP مخصوص کسب و کارهای کوچک

محسن آقاجانی

فناوری شبکه, راهنمای خرید, پرونده ویژه

تلفن تحت شبکه VoIP سرنام (Voice over internet protocol) به معنای انتقال همزمان مکالمات تلفنی روی شبکه دیتا است و امکان استفاده از اینترنت برای مکالمات تلفنی را فراهم میکند. پیدا کردن بهترین سیستم تلفن VoIP برای کسبوکارهای کوچک و نوپا به ویژه اگر با محدودیت بودجه روبرو باشند...

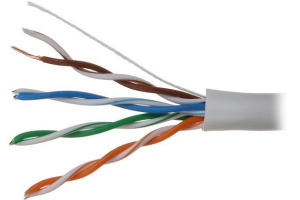

آشنایی با کابل زوج به هم تابیده (Twisted-Pair)

حمیدرضا تائبی

فناوری شبکه

کابل زوج به هم تابیده (Twisted-Pair) شامل جفت سیمهای رنگی به تابیده شدهای هستند که هر کدام قطر 0.4 تا 0.8 میلیمتر دارند. در این مقاله به بررسی انواع کابل زوج به هم تابیده (STP و UTP)، مقایسه آنها و انواع استانداردهای کابلهای Twisted-Pair پرداختیم.

آشنایی با معماری چهار مرحلهای یک سامانه مبتنی بر اینترنت اشیا

حمیدرضا تائبی

فناوری شبکه, اینترنت اشیا

معماری چهار مرحلهای در ارتباط با زیرساختهای اینترنت اشیا و پردازش دادهها اجازه میدهد تجهیزات هوشمند به شکل دقیقتر و هدفمندتری در یک سازمان یا واحد تولید به کار گرفته شوند. برای انجام اینکار به سطح جدیدی از جداسازی و طبقهبندی مراحل نیاز است. در این مطلب بهطور اجمالی با هر...

آموزش CEH (هکر کلاه سفید): آشنایی با مراحل فنی پیادهسازی یک حمله سایبری

حمیدرضا تائبی

امنیت

مهاجمان از یک روش ثابت برای نفوذ به سامانهها استفاده میکنند. به همین دلیل برای مغلوب کردن هکرها باید همانند یک هکر فکر کنید. مراحلی که یک هکر برای حمله به سامانه یا شبکهای بر مبنای آن کار میکند به شش مرحله شناسایی و ردیابی، پویش و سرشماری، به دست آوردن دسترسی/ حفظ دسترسی،...

کاشتنیها در آستانه ورود به مغز با هدف بازیابی خاطرات

حمیدرضا تائبی

شاهراه اطلاعات

اگر به تحولات چند ساله اخیر دنیای پزشکی به ویژه در حوزه علوم اعصاب نگاهی داشته باشید، به خوبی مشاهده میکنید که دانشمندان پیشرفتهای قابل ملاحظهای در رابطه با مغز داشتهاند. بهطوری که اکنون دانشمندان به دنبال بهکارگیری کاشتنیهایی در مغز هستند که به افراد اجازه میدهد بر...

نگاهی اجمالی به گوشی گلکسی A51

موبایل

افرادی که به دنبال یک گوشی میان رده خوب سامسونگی هستند نباید از گلکسی A 51 غافل شوند. یک گوشی خوشساخت که به تازگی به بازار وارد شده و قابلیتهای کاربردی فراوانی نسبت به A50 در اختیار کاربران قرار میدهد. در این مطلب بهطور اجمالی با برخی از قابلیتهای این گوشی قدرتمند آشنا می...

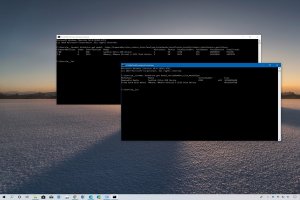

15 فرمان رایج مورد استفاده توسط مدیران امنیتی و هکرها

محسن آقاجانی

ترفند

خط فرمان یا CMD یکی از پرکاربردترین ابزار گنجانده شده در سیستم عامل ویندوز است که از آن برای اجرای طیف گستردهای از وظایف استفاده میشود. هر چند ابزار خط فرمان برای مقاصد مفید در نظر گرفته شده است، اما هکرها هم از آن برای اهداف مخرب خود استفاده میکنند. همچنین میتوان از این...

ماهنامه شبکه 225 با پرونده ویژه: "طراحی، نگهداری و آینده مراکز داده" منتشر شد

اخبار ایران

در سرمقاله ماهنامه شبکه 225 در ادامه سلسله مقالات "ده مهارت مهم دنیای 2020" با موانع خلاقیت آشنا شده و متوجه میشوید که گاهی خلاقیت قرضی است! هوش مصنوعی در شاهراه اطلاعات مربی هنرمندان میشود و در فصل فناوری شبکه به دنبال دستیابی به حداکثر ظرفیت شبکههاست، در فصل عصر...

آموزش CEH (هکر کلاه سفید): مراحل انجام هک اخلاقی چیست؟

حمیدرضا تائبی

امنیت

ارزیابیهای امنیتی که یک هکر اخلاقمدار بر مبنای آنها کار میکند از سه مرحله پیشبرد پروژه که اهداف و دستورالعملهایی تدوین میشوند، انجام ارزیابی و آزمایشهای نفوذ و سرانجام ارائه گزارشی در ارتباط با فعالیتها تشکیل شده است.

اینترنت اشیا، زنجیره بلوکی و 5G چه ارتباطی با یکدیگر دارند؟

حمیدرضا تائبی

اینترنت اشیا, پرونده ویژه

هر ساله کارشناسان حوزه فناوریاطلاعات درباره مزیتها و دستاوردهای بزرگ اینترنت اشیا وعدههای جالبی به کاربران و شرکتها میدهند. با این حال، دو مانع اصلی ظرفیت و امنیت مانع از آن شدهاند تا اینترنت اشیا به شکل فراگیر و گسترده در تمامی صنایع، شرکتها و خانهها استفاده شود...

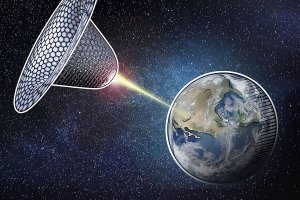

نیروگاههای خورشیدی به فضا میروند

علی حسینی

عصرشبکه

با کمک نیروگاههای خورشیدی فضایی میتوان به نقاط دورافتاده زمین، خودروهای برقی و حتی به فضاپیمایی در سیارهای دیگر برقرسانی کرد. ایدهای جالب و هزینهبر که تحقق آن انقلابی در حوزه انرژی رقم میزند. نیروگاههای خورشیدی بهرغم مزیتهایشان محدودیتهایی دارند. از مهمترین محدودیت...

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

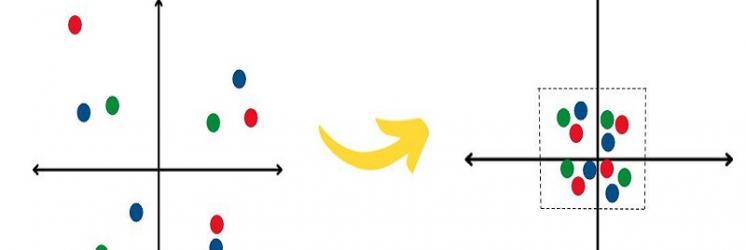

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40