بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

فرآیند استخراج، بارگذاری و تبدیل (Transform، Load، Extract) چیست؟

ELT به معنای تبدیل، بارگذاری و استخراج است. ELT یک روش کارآمد برای پردازش حجم زیادی از دادهها است که قرار است در زمینه تحلیل مورد استفاده قرار گیرند. این روش مراحلی را در بر میگیرد که دادهها از منابع مختلفی استخراج شده، سپس تبدیل و پاکسازی میشوند و در نهایت به سیستم مقصد یا...

حمیدرضا تائبی

28/02/1403 - 03:45

حملات گستردهی DDoS در یک هفتهی گذشته؛ زامبیها علیه کسبوکارهای آنلاین ایرانی

گزارش آگهی

در روزهای اخیر برخی کسبوکارهای آنلاین با حملات منع سرویس توزیعشده یا (DDoS) و بهدنبال آن باجخواهی هکرها روبهرو شدند. از آن جمله حملات و باجخواهی از دو وبسایت زرین پال و علی بابا رسانهای شدند که از این بین، زرین پال با انتقال به سامانههای امنیت ابری آروان توانست با این...

شرایط فروش نقدی فوری سایپا اسفند 97

خودرو

گروه خودروسازی سایپا شرایط فروش نقدی فوری برخی از محصولات خود را ویژه اواخر بهمن و اسفندماه 97 اعلام کرد. برای اطلاع از شرایط فروش فوری سایپا ادامه مطلب را مطالعه کنید.

شرایط فروش فوری ایرانخودرو اسفند 97

خودرو, شرایط فروش نقدی ایران خودرو

گروه خودروسازی ایران خودرو شرایط فروش فوری برخی از محصولات خود را ویژه اسفندماه 97 اعلام کرد. برای اطلاع از شرایط فروش فوری ایرانخودرو ادامه مطلب را مطالعه کنید.

آموزش رایگان دوره نتورکپلاس (+Network) آشنایی با سامانه نام دامنه (بخش 20 )

حمیدرضا تائبی

فناوری شبکه

در شماره گذشته آموزش نتورکپلاس با پروتکل IPv6، نحوه پیکربندی این پروتکل، سوکتها و پورتها آشنا شدیم. در این شماره قصد داریم با سامانه نام دامنه و مفاهیم مرتبط با این موجودیت آشنا شویم.

چگونه کیلاگرهای پنهان شده روی کامپیوتر را حذف کنیم

محسن آقاجانی

امنیت

کیلاگر (keylogger ) به نرمافزارهایی گفته میشود که کلیدهای فشردهشده بر روی صفحه کلید را ذخیره میکنند، به صورتی که میتوان از این طریق اطلاعات تایپ شده توسط کاربران از قبیل رمزهای عبور آنها را سرقت کرد. کیلاگرها یکی از متداولترین روشهای استفاده شده توسط هکرها برای...

۱۰ مزیتی که دِواپس برای کسبوکارها به وجود میآورد

حمیدرضا تائبی

پرونده ویژه

تحولات رخ داده در چند سال گذشته در حوزه استراتژیهای سازمانی، نشان میدهند که سازمانها در حال تدوین خطمشیهای جدیدی هستند که این خطمشیها بهطور مستقیم فرهنگ سازمانی را نشانه رفتهاند. این فرهنگ سازمانی جدید که بهطور مستقیم بخشهای توسعه نرمافزار و تیمهای عملیاتی را...

برای راهاندازی یک استارتآپ موفق، حتما نباید طرح از پیش ساخته کسبوکار داشته باشید

حمید نیکروش

عصرشبکه, موفقیت و کارآفرینی, استارتآپ

داشتن یک طرح کسبوکار دقیق با عنوان «بوم تجاری» برای موفقیت هر استارتآپی لازم است. اما «کت لِبلانک» بهعنوان یک کارآفرین، شرکتش را بدون اینکه طرح مشخصی برای کسبوکارش داشته باشد، پایهگذاری کرد. او معتقد است برای بسیاری از مردم این شیوه بهترین راه است. البته اگر برای راه...

انواع برندهای کابل شبکه

گزارش آگهی

نوع کابلهای شبکه ای که در زیرساختهای شبکه مورد استفاده قرار میگیرد یکی از مهمترین موارد شبکه محسوب میشود که این مورد با معرفی فناوریهای جدیدتر مانند سرورهای تیغهای، مجازیسازی، ذخیرهسازهای شبکه و ... به موردی مهم و بحرانی تبدیل شده است. خدماتی که در یک شبکه ارائه میشود...

آموزش رایگان پایتون (python)- آشنایی با دستور مرکب if…else

حمیدرضا تائبی

برنامه نویسی

در شماره گذشته آموزش پایتون با نحوه دریافت ورودی از کاربر و اتخاذ تصمیمات آشنا شده و به شکل کلی دستور if را بررسی کردیم. در این قسمت با جزییات بیشتر این فرمان آشنا خواهیم شد.

اچتیسی اگزودوس، یک گوشی مناسب برای علاقهمندان به ارزهای دیجیتال و دادههای شخصی

حمیدرضا تائبی

فناوری شبکه, امنیت, موبایل

در چند سال گذشته تنها فناوریهای معدودی بودند که این شانس را پیدا کردند تا طیف گستردهای از مردم را به سمت خود جذب کنند. فناوری زنجیره بلوکی یکی از این فناوریها بوده که به واسطه ارائه زیرساختی ایمن برای سایر فناوریها توانست مردم را به شکل دیوانهواری به سمت سایر فناوریها...

معرفی سرویس اعتبارسنجی

گزارش آگهی

وب سرویس پیامک کاوه نگار با ارائه API پیامک این امکان را در اختیار برنامهنویسان قرار میدهد که بسیار راحت و سریع از هر پلتفرمی برای ارسال و دریافت پیامک با استفاده از SDK ها و نمونه کدهای موجود در گیت هاب، پیامک و تماس صوتی را دریافت و ارسال کنند.

با گوشی iPhone XS Max بیشتر آشنا شوید

گزارش آگهی

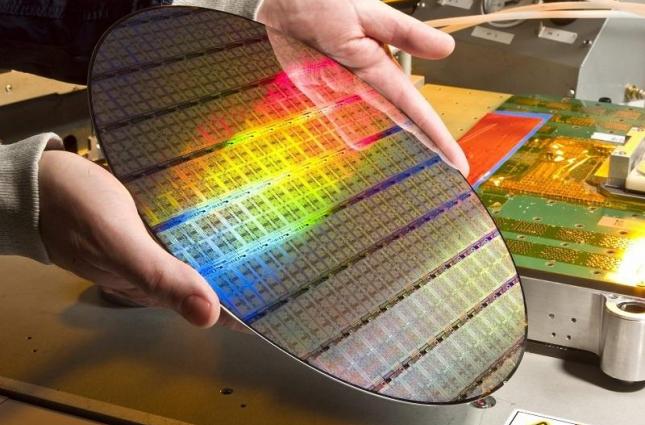

این روزها اپل با ساخت مدلهای مختلف آیفون توجه بسیاری از خریداران بازار موبایل را به سمت خود جلب کرده است. محصولات اپل از گذشته تاکنون همواره کیفیت و عملکرد بالایی را برای کاربران خود فراهم کردهاند که این امر به دلیل اسمبل کردن بسیار حرفهای و مهندسی شده و استفاده از مواد با...

صفحهها

Apache یا Nginx،کدام وبسرو بهتر است؟

وبسرور (Web Server)، نرمافزاری است که بر روی یک سرور اجرا میشود و وظیفه پاسخگویی به درخواستهای HTTP ارسالشده توسط کلاینتها را دارد. با استفاده از وبسرور، صفحات وب و محتواهای دیگری که در یک وبسایت قرار دارند، برای کاربرانی که از اینترنت استفاده میکنند، در دسترس قرار می...

22/02/1403 - 03:55

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

فرآیند استخراج، بارگذاری و تبدیل (Transform، Load، Extract) چیست؟

ELT به معنای تبدیل، بارگذاری و استخراج است. ELT یک روش کارآمد برای پردازش حجم زیادی از دادهها است که قرار است در زمینه تحلیل مورد استفاده قرار گیرند. این روش مراحلی را در بر میگیرد که دادهها از منابع مختلفی استخراج شده، سپس تبدیل و پاکسازی میشوند و در نهایت به سیستم مقصد یا...

حمیدرضا تائبی

28/02/1403 - 03:45