بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

گزارش نهایی از حمله به دیتاسنتر IR-THR-AT1 و اقدامات رو به آیندهی ابر آروان

گزارش آگهی

روز سهشنبه 26 اسفند 1399، زیرساخت رایانش ابری آروان (یکی از ده محصول این شرکت) در دیتاسنتر IR-THR-AT1 با حملات سایبری مواجه شد که هدف از آنها تخریب و حذف اطلاعات مشتریان بود. این حمله در حدود 16 درصد از مشتریان غیررایگان ابر آروان را متاثر کرد.

MPLS چیست و چرا با SD-WAN مقایسه میشود؟

حمیدرضا تائبی

فناوری شبکه, پرونده ویژه

اگر وبسایتها و مقالههایی که دو فناوری تعویض برچسبگذاری چند پروتکلی (MPLS) را با شبکه گسترده نرمافزارمحور (SD-WAN) مقایسه کردهاند را مطالعه کنید به خوبی نبود توضیحات کافی در ارتباط با پروتکل MPLS را احساس میکنید. به عبارت دقیقتر، خواننده با مطالعه این مقالهها تنها با...

تعرفه اینترنت پر سرعت ADSL مخابرات- سال 1401

الناز قنبری

راهنمای خرید, تعرفه اینترنت

شرکت مخابرات ایران، اینترنت پرسرعت ثابت را در دو نوع ADSL و فیبر نوری در اختیار مشترکان خود قرار میدهد. بسته های اینترنت ADSL مخابرات به صورت بستههای استاندارد ارائه میکند. در این بستهها، ترافیک بینالملل معادل یک دوم ترافیک یا حجم ماهانه در نظر گرفته شده است. در این مطلب به...

پایتون در چه زمینههایی استفاده میشود؟

حمیدرضا تائبی

برنامه نویسی

پایتون یک زبان برنامهنویسی همه منظوره، پویای سطح بالا و تفسیر شده است که از رویکرد برنامهنویسی شیگرا برای توسعه برنامهها پشتیبانی میکند. یادگیری آن ساده و آسان است و بسیاری از ساختارهای سطح بالای دادهای را ارائه میکند. یادگیری زبان برنامهنویسی پایتون ساده بوده اما در...

چگونه لینوکس نصب شده را به هارددیسک دیگری منتقل کنیم؟

کارگاه

اگر از لینوکس استفاده میکنید و در نظر دارید اطلاعات خود را از هارددیسکی به هارددیسک دیگری انتقال دهید به ابزاری قدرتمند نیاز دارید که علاوه بر ویرایش چیدمان قبلی هارد، این توانایی را در اختیارتان قرار دهد تا از هر پارتیشنی که در نظر دارید روی هاردهای دیگر کلون بسازید. Gparted...

آشنایی با معماری و مولفههای زیرساخت ارتباطی قدرتمند Cisco SD-WAN

حمیدرضا تائبی

پرونده ویژه

شبکههای گسترده سنتی برای اتصال فیزیکی شعب، مراکز داده و دفتر اصلی یک سازمان طراحی شدند. متاسفانه فناوری فوق نتوانست بهطور کامل با پیشرفتها و تغییرات مداوم شبکههای مدرن امروزی هماهنگ شود و با چالشهای متعددی روبرو شد. از جمله این چالشها میتوان به رفت و برگشت ترافیک به مرکز...

Node.JS چیست و چرا نقش مهمی در دنیای توسعه وب دارد؟

حمیدرضا تائبی

برنامه نویسی, پرونده ویژه

امروزه، در هر پروژه بزرگی ردپایی از جاوااسکریپت وجود دارد، زیرا این زبان اسکریپتنویسی قابلیتهای زیادی در اختیار توسعهدهندگان قرار میدهد تا بتوانند کارهای مختلفی انجام دهند. بهطور سنتی، جاوااسکریپت، سیاساس و اچتیامال به عنوان هسته وب شناخته میشوند، اما جاوااسکریپت یک...

توسعهدهنده فرانتاند، بکاند یا فولاستک، کدامیک آینده شغلی بهتری دارند؟

برنامه نویسی, پرونده ویژه

افرادی که قصد انتخاب مسیر شغلی روشنی در زمینه برنامهنویسی وب را دارند، اغلب این پرسش را مطرح میکنند که توسعهدهنده فرانتاند، توسعهدهنده بکاند یا توسعهدهنده فولاستک، کدامیک آینده شغلی درخشانی دارند، هر یک از مشاغل یاد شده روزانه چه کارهایی انجام میدهند، چه مهارتهایی...

این هشت اشتباه مهلک باعث میشوند شغل خود به عنوان یک توسعهدهنده را از دست بدهید

برنامه نویسی, پرونده ویژه

توسعهدهندگان وب با چالشهای کاری مختلفی روبرو هستند. اصلیترین چالشی که هر توسعهدهنده وب با آن روبرو است، عدم اجرای آزمایش نهایی، بی توجهی نسبت به پیکربندی تنظیمات، ساختار ضعیف پروژه و عدم بهکارگیری ابزارهایی برای ارزیابی کدها است. مسائل این چنینی باعث میشوند برنامهای با...

لیست بستههای اینترنت شبانه ایرانسل- سال 1401

الناز قنبری

تعرفه اینترنت

در این مطلب تمام بستههای اینترنت شبانه ایرانسل در زمستان 1401 را معرفی میکنیم. همچنین در انتهای مطلب میتوانید به معرفی و راهنمای خرید تمامی بستههای اینترنت ایرانسل دسترسی پیدا کنید.

لیست بهترین بستههای اینترنت ماهانه ایرانسل سال 1401 + قیمت

الناز قنبری

تعرفه اینترنت

در این مطلب تمام بستههای اینترنت ماهانه ایرانسل در زمستان 1401 را معرفی میکنیم. همچنین میتوانید آموزش نحوه فعالسازی بسته اینترنت ایرانسل به وسیله کد دستوری را یاد بگیرید.

لیست بستههای اینترنت هفتگی ایرانسل سال 1401 + قیمت

الناز قنبری

تعرفه اینترنت

در این مطلب تمام بستههای اینترنت هفتگی ایرانسل در بهار 1401 را معرفی میکنیم. همچنین در انتهای مطلب میتوانید به معرفی و راهنمای خرید تمامی بستههای اینترنت ایرانسل دسترسی پیدا کنید.

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

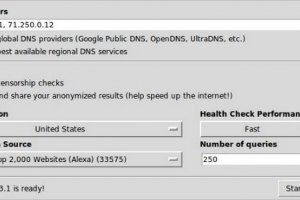

آیا سرورهای DNS تاثیری روی سرعت دانلود اینترنت دارند؟

حسین آقاجانی

فناوری شبکه

اگر فقط یک چیز باشد که همه ما روی آن اتفاق نظر داشته باشیم، آن چیز این است که سرعت کم دانلود واقعا اعصاب خردکن است. برای رسیدن به سرعت بیشتر دانلود، آیا تغییر سرورهای DNS تاثیری دارد؟ مقالههای زیادی درباره دستکاری DNS برای افزایش سرعت اینترنت وجود دارد ولی واقعا تاثیرگذار است...

راهکار نوین مدیریت شبکههای بیسیم

فناوری شبکه

شبکه های امروز باید در برآورده سازی انتظارات سازمان مطبوع در هر مقیاسی با هر توپولوژی و در هرمکان و زمانی، قدرتمند و مؤثر باشند. بدیهی است یک چنین ساختار گستردهای، حجم فعالیت زیادی را بر عهده مجریان پیاده سازی شبکه و قسمت مدیریت آیتی آن سازمان در رصد اطلاعات، نگهداری و به...

راهنمای تنظیمات شبکه در ویندوز 10

محسن آقاجانی

ترفند شبکه, فناوری شبکه

در کنار تغییرات قابل توجه در ویندوز 10 مثل منوی استارت جدید و تعامل بهتر بین محیط دسکتاپ و رابطهای اپلیکیشنها، قابلیتها و تغییرات جدیدی نیز در رابطه با شبکهسازی در این سیستمعامل به وجود آمده است. اگرچه فرآیند پیکربندی و اتصال به شبکه تقریبا تغییری نکرده است، اما برخی قابلیت...

تشخیص بار زیاد روی کابلیهای برق با گازهای سمی

محمد رضا مظاهری

فناوری شبکه

آتشسوزی به طور معمول توسط کابلهای برق اتفاق میافتد. وقتی میزان بار اعمالی بر روی کابلها بالا میرود پلاستیک محافظ اطراف کابلها آب شده و عامل ایجاد آتشسوزی میشوند. استفاده از سنسورهای هوشمند میتواند این اتفاق را در مراحل اولیه گزارش کرده تا از آتشسوزی بتوان جلوگیری کرد.

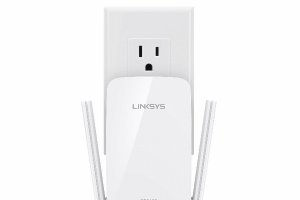

روترهای توسعهدهنده دیواری جدید لینکسیس در رده AC

فناوری شبکه

شرکت لینکسیس نیز تصمیم گرفت که روترهای توسعهدهنده شبکههای بیسیم خود را افزایش دهد و به همین منظور دو روتر جدید در رده AC معرفی کرد. RE6400 و RE6300 روترهای جدید لینکسیس هستند که به ترتیب در ردههای AC1200 و AC750 فعالیت میکنند.

روتری در رده AC1900 با صفحهنمایش لمسی

فناوری شبکه

روترهای بیسیم مجهز به صفحهنمایش لمسی، نسل نوظهوری از این محصولات هستند که ویژگیهای بکر و نابی در اختیار کاربران قرار میدهند. با استفاده از این صفحهنمایش لمسی، میتوان برخی از اطلاعات شبکه را مشاهده کرد یا برخی تنظیمات اولیه شبکه بیسیم را سریعتر انجام داد؛ در واقع، افزوده...

شبکههای WAN آینده: مجازیسازی، SDN و WAN ترکیبی

میثاق محمدیزاده

فناوری شبکه

همه میدانیم؛ شبکههای کامپیوتری امروزی، سالهای حرکت از یک فناوری و معماری به فناوری و معماری دیگر را تجربه میکنند و باید در نحوه کار آنها، تغییراتی ایجاد شود. دنیای موبایل و ویدیو، نیازمند پهنایباند بیشتر و پاسخگویی سریعتر با کمترین تاخیر هستند. این امر شرکتهای گسترده را...

ذخیرهسازهای جدید نتگیر در بازارهای خانگی و اداری کوچک

فناوری شبکه

شرکت نتگیر دو NAS قدرتمند جدید، یکی برای بازار کاربران خانگی و دیگری برای بازار SOHO یا همان اداری کوچک، معرفی کرد. ذخیرهساز دو کشویی ReadyNAS 212 برای کاربران خانگی و چهار کشویی ReadyNAS 214 برای کاربران اداری کوچک معرفی شدهاند.

یک روتر مدعی؛ محصول همکاری گوگل و ایسوس

فناوری شبکه

هنوز دو ماهی از معرفی اولین روتر بیسیم گوگل به نام OnHub با همکاری شرکت تیپیلینک نگذشته بود که این شرکت با همکاری شرکت ایسوس، دومین روتر بیسیم خود را معرفی و روانه بازار کرد. ASUS SRT-AC1900 OnHub همانند مدل قبلی به شکل سیلندر طراحی شده است تا بتواند در تمام جهتها، آنتیدهی...

آغاز فروش اولین روتر AC1900 سینولوژی

فناوری شبکه

در بازار، شبکه شرکت سینولوژی را بیشتر با محصولات NAS خانگی و اداری میشناسند. چند ماه پیش، این شرکت برای کامل کردن سبد محصولات خود به سراغ تولید روتر وایفای رفت و از عرضه یک روتر پر قدرت در ردههای بالای سری AC خبر داد. اکنون این روتر آماده شده است و کمکم وارد بازار خواهد شد.

12 گجتی که خانه را هوشمندتر میکنند

محمدرضا مظاهری

فناوری شبکه

امروزه وسایل و تجهیزات هوشمند بسیاری تولید شده که زندگی در منزل را از جهات متفاوتی، متحول کرده است. تمام وسایل از جمله، ترموستاتهای هوشمند، سیستمهای امنیتی و حتی ماشین لباسشویی به صورت خودکار و با هم کار میکنند تا زندگی ما را بیش از پیش به سمت دیجیتالی شدن پیش ببرند. در...

روترهای توسعهدهنده پرسرعت جدید تیپیلینک

فناوری شبکه

در سالهای اخیر، روترهای بیسیم توسعهدهنده یا اصطلاحاً Extender رواج بیشتری یافتهاند و برخی اوقات شاهد هستیم که شرکتهای سازنده سختافزار شبکه محصولاتی پرسرعت و پر قدرت به عنوان توسعهدهنده به بازار معرفی میکنند. شرکت تیپیلینک، به پیروی از این قاعده مُد شده، دو توسعهدهنده...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

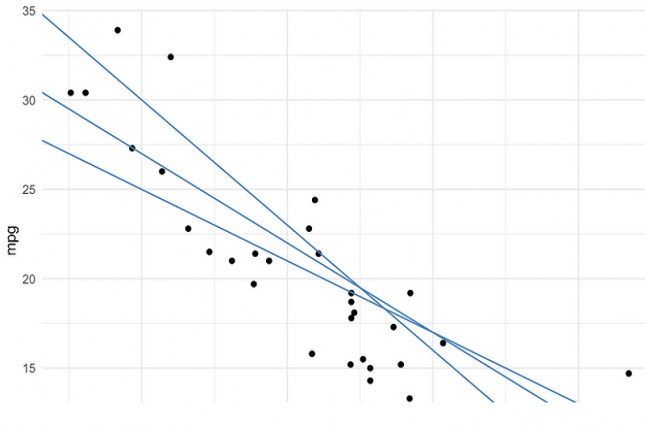

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40