بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

فایروال سنتی و فایروال نسل بعد چه تفاوتهایی دارند؟

حمیدرضا تائبی

امنیت

فایروال (Firewall) یک سیستم امنیتی است که برای محافظت از شبکهها در برابر هرگونه تهدید و نفوذ استفاده میشود. فایروال در دنیای فناوری اطلاعات و ارتباطات، به معنای یک سیستم نرمافزاری یا سختافزاری است که نقش محافظ را برای شبکههای ارتباطی باز میکند.

باتریهای آلومینیومی، ظرفیت بالا، شارژدهی سریع و قیمت پایین

شاهراه اطلاعات

انرژیهای تجدیدپذیر عالی هستند، اما همیشه نمیتوان به آنها دسترسی داشت. علاوه بر این، باتریهای لیتیوم-یونی قیمت زیادی دارند و با خطر آتشسوزی روبهرو هستند. در همین ارتباط، دانشمندان موفق به ساخت باتری جدیدی شدهاند که میتواند با هزینهای کم با ظرفیت بالایی انرژی را ذخیره...

امنیت فناوری عملیاتی چیست و چرا نباید بهسادگی از کنار آن عبور کرد؟

امنیت

امنیت فناوری عملیاتی (Operational Technology Security)، به مجموعه روشها، تکنیکها، و فناوریهایی گفته میشود که برای حفاظت از سیستمهای عملیاتی صنعتی مانند سیستمهای اتوماسیون صنعتی، شبکههای انتقال و توزیع انرژی، سامانههای حفاظت از محیط زیست و سیستمهای امنیتی و نظارتی...

چتجیپیتی در چه حوزههایی کاربرد خواهد داشت؟

پرونده ویژه

چتجیپیتی (ChatGPT) پلتفرم هوشمند مبتنی بر پردازش زبان طبیعی است که به کاربران اجازه میدهد مکالماتی شبهانسانی با آن داشته باشند. این مدل زبانی با هدف پاسخگویی به پرسشهای کاربران طراحی شده و در انجام کارهایی مثل نوشتن ایمیل، مقالهنویسی، کدنویسی و بهینهسازی آنها و تبدیل...

آشنایی با اصول مهم و زیربنایی رمزنگاری کوانتومی

امنیت

به احتمال زیاد در مورد تهدیدات فاجعهبار و غیرقابل انکاری که محاسبات کوانتومی برای صنعت امنیت بهوجود خواهند آورد، مطالبی را خوانده یا شنیدهاید. تهدیداتی که باعث میشوند طیف گستردهای از الگوریتمهای رمزگذاری که مورد استفاده قرار میگیرند، منسوخ شده و غیرقابل استفاده شوند. با...

دانشمندان به دنبال ساخت زیسترایانهها با کمک سلولهای انسانی هستند

شاهراه اطلاعات

عملکرد مغز انسان نسبت به مدرنترین رایانهها بینظیر است و هیچ رایانهای نمیتواند شبیه مغز انسان عمل کند. همین مسئله باعث شده تا دانشمندان به سراغ فرضیه ساخت کامپیوترهایی بروند که قابلیت استفاده از نورونهای مغز انسانها را داشته باشند. سامانههای محاسباتی پیشرفتهای که به آن...

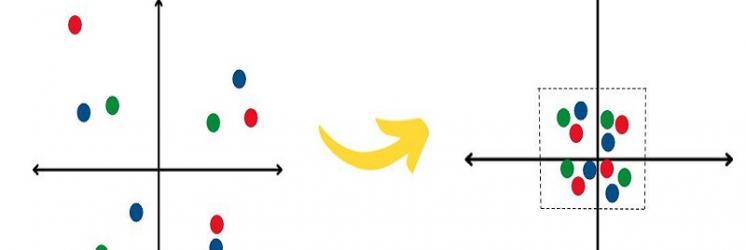

یادگیری ترکیبی در یادگیری ماشین چیست و چگونه پیاده سازی می شود؟

حمیدرضا تائبی

هوش مصنوعی, کارگاه

یادگیری ترکیبی روشی است که از ترکیب چند روش یادگیری برای بهبود کارایی و دقت در مسائل یادگیری ماشین مورد استفاده قرار میگیرد. در این روش، چند الگوریتم یادگیری ماشین مختلف به صورت همزمان یا متوالی استفاده میشوند تا از قدرت هر الگوریتم استفاده شود و هر یک نقاط ضعف دیگری را برطرف...

شماره 272 ماهنامه شبکه با پرونده ویژه یادگیری ماشین، منتشر شد

اخبار ایران

در سرمقاله شماره 272 ماهنامه شبکه اینبار هوشمصنوعی به اعماق میرود، در اولین فصل ماهنامه هوش مصنوعی باعث شفافیت در امور مالی غیرمتمرکز میشود، در فصل فناوری شبکه بررسی میکنیم که کارشناسان شبکه چگونه فرآیند مدیریت ترافیک در شبکههای بزرگ را انجام میدهند، در فصل عصر شبکه...

دریای دیجیتال و هوش مصنوعی

هرمز پوررستمی

دیدگاه و یاداشت

در شماره قبل ماهنامه شبکه، به مبحث «جنگل دیجیتال»۱ اشاراتی داشتم. گفتم که در جنگل دیجیتال هر گیاه یا حیوان میتواند از طریق تگها و حسگرها و... با شبکه مدیریت کل جنگل در ارتباط باشد. تصویری از جنگلی ارائه کردم که عناصر آن از طریق فناوریهای هوش مصنوعی و اینترنت اشیاء با هم در...

چتجیپیتی چه دستاوردهایی برای دنیای علم خواهد داشت؟

پرونده ویژه

در شرایطی که بسیاری از پژوهشگران در مورد آخرین پیشرفتهای هوش مصنوعی و ابزار چت جیپیتی هیجانزده شدهاند و کاربران زیادی برای انجام کارهای خود به سراغ آن رفتهاند، اما در مقابل برخی دیگر نگران هستند. در شهریور ماه سال 2022 میلادی، زیستشناسان محاسباتی، کیسی گرین و میلتون...

چتجیپیتی (ChatGPT) چیست و چگونه کار میکند؟

حمیدرضا تائبی

پرونده ویژه

در شرایطی که شرکتها انواع مختلفی از فناوریها را توسعه میدهند که برخی از آنها تخصصی هستند و برای گروه خاصی از کاربران یا شرکتها توسعه پیدا کردهاند، اما برخی دیگر روی ساخت ابزارهای جدیدی متمرکز هستند تا مردم بتوانند بهشکل سادهای وظایف روزانه را انجام دهند. چتبات هوش...

10 زبان برنامهنویسی پردرآمد که باید یاد بگیریم

برنامه نویسی

زبانهای برنامهنویسی پایه و اساس تمامی فعالیتهای تجاری را شکل میدهند و یکی از مهمترین ابزارهای فناوری اطلاعات و علم دادهها بهشمار میروند. توسعهدهندگان نرمافزار و دانشمندان علم دادهها از زبانهای برنامهنویسی مختلف برای ساخت برنامههای کاربردی و الگوریتمهای هوش مصنوعی...

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

یک روتر خوب چه ویژگیهایی باید داشته باشد؟

حمیدرضا تائبی

فناوری شبکه

به طور معمول، روترهای خوب به مجموعه گستردهای از قابلیتهای کاربردی تجهیز شدهاند و مناسب برای انجام کارهای حرفهای هستند. این روترها طیف گستردهای از قابلیتهای کاربردی را ارائه میکنند و بدون مشکل توانایی پشتیبانی از طیف گستردهای از کلاینتهای تحت شبکه را دارند. به طور معمول...

آشنایی با بهترین و قدرتمندترین سرورهای موجود بازار

حمیدرضا تائبی

فناوری شبکه

شرایط اقتصادی و نوسانات موجود در بازار تجهیزات شبکه باعث شده تا شرکتهایی که به دنبال خرید سرورها هستند، نسبت به سالهای گذشته با گزینههای محدودتری روبهرو شوند. گزارشی که موسسه گارتنر منتشر کرده، نشان میدهد در حال حاضر، آیبیام، اچپیئی و دل سه بازیگر اصلی این حوزه هستند...

سیستمهای سانترال تحت شبکه IP PBX چه قابلیتهایی در اختیار شرکتها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه

سامانههای سانترال تحت شبکه IP PBX نه تنها میتوانند ویژگیهای اصلی و سنتی PBX (نگه داشتن مکالمه، هدایت مکالمه، انتظار مکالمه، تماس ویدیویی و موارد مشابه) را ارائه کند، بلکه ویژگیهای پیشرفتهتری نظیر ایمیل صوتی، پخش موزیک انتظار، همراهی خودکار و قابلیتهای این چنینی را ارائه...

چگونه یک مودم همراه خوب خریداری کنیم؟

حمیدرضا تائبی

فناوری شبکه

شبکههای ارتباطی سیار باعث شدهاند بسیاری از کاربران، اینترنت ADSL را به عنوان یک راهحل پشتیبان در نظر بگیرند و به سراغ اینترنت همراه بروند. اینترنتی که در شرایط ایدهآل سرعت بیشتری نسبت به اینترنت ثابت ADSL دارد. برای آنکه بتوانید از اینترنت همراه به بهترین شکل استفاده کنید...

Cisco FabricPath چیست و چگونه به یاری کارشناسان شبکه میآید؟

حمیدرضا تائبی

فناوری شبکه

با گسترش روزافزون سرویسهای ابری و نیاز به تحرکپذیری، پروتکل درخت پوشا (STP) نمیتواند پاسخگوی نیازهای مراکز داده امروزی باشد. کارشناسان شبکه برای حل این مشکل، استاندارد ارتباط متقابل شفاف مبتنی بر تعداد زیادی پیوند TRILL سرنام Transparent Interconnection of Lots of Links...

سیستم های مشوایفای چه قابلیتهایی در اختیار شرکتها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه

سیستمهای مشوایفای سازمانی راهحل جامعی در اختیار موسسات، شرکتها، مجتمعها، هتلها و مراکزی قرار میدهند که به دنبال دسترسی بدون سیم و کابل به اینترنت هستند. سامانههای مش وایفای به شکل همزمان روی دو باند 2.4 و 5 گیگاهرتز دستیابی به سرعتهای بالا مثل 1167 مگابیت بر ثانیه را...

مراکز داده سنتی چگونه کار میکنند و چه تفاوتی با نمونههای ابرمحور دارند؟

حمیدرضا تائبی

فناوری شبکه

تقریبا تمامی صنایع مهم امروزی و شرکتهایی که فعالیتهای آنلاین انجام میدهند، برای تعامل با مشتریان، ذخیرهسازی اطلاعات، حسابداری و کارهای روزمره به سامانهها و شبکههای کامپیوتری متکی هستند. سامانهها و شبکههایی که دسترسی ایمن به منابع را ارائه میدهند و تضمین میکنند هیچ...

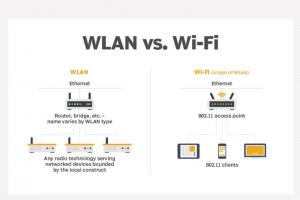

در این مقاله با تفاوتهای میان WLAN و Wi-Fi آشنا میشوید

حمیدرضا تائبی

فناوری شبکه

WLAN یک شبکه محلی است که از فناوری رادیویی به جای سیمکشی برای اتصال گرههای شبکه استفاده میکند. برای بررسی ساختار شبکه محلی بیسیم عمومی، ابتدا باید معنی شبکه محلی را بررسی کنیم. شبکه محلی عموما شبکهای است که داخل یک ساختمان یا محوطه دانشگاهی قرار دارد و محدوده جغرافیایی...

Failover در دنیای شبکه به چه راهحلها و تکنیکهایی اشاره دارد؟

فناوری شبکه

یکی از مشکلات بزرگی که تجهیزات شبکه با آن روبهرو هستند، خرابی است. تقریبا تمامی مولفههای سختافزاری و نرمافزاری شبکه مستعد خرابی هستند، بر همین اساس، مهندسان شبکه برای غلبه بر این مشکل به سراغ تکنیکهای مختلفی مثل افزونگی و Failover میروند. Failover به توانایی تغییر خودکار و...

چگونه نظارت دقیقی بر عملکرد سرور اعمال کنیم؟

فناوری شبکه

در شبکههای اینترانت یا اینترنت، دسترسی غیرمجاز به سرورهای کلیدی یک اتفاق رایج است، اما این مسئله به قیمت نشت اطلاعات محرمانه تجاری، کنترل از راه دور سرورها، هک پایگاه دادههای مهم و موارد دیگر تمام میشود. بر اساس گزارش Global Statcounter، در میان سیستمعاملهای مختلفی که برای...

چگونه امنیت ویندوز سرور را تامین کنیم؟

حمیدرضا تائبی

فناوری شبکه

هر زمان سازمانی تصمیم به پیادهسازی یک شبکه محلی میگیرد، مجبور به استقرار تجهیزات مختلفی است که یکی از آنها سرور است. سرورها ستون فقرات شبکههای سازمانی هستند و به کارمندان کمک میکنند تا دادهها را بهاشتراک بگذارند و فعالیتهای روزمره خود را انجام دهند. سرورها چه در یک شرکت...

مخابرات فیبر نوری و FTTX چیست؟

حمیدرضا تائبی

فناوری شبکه

این روزها درباره فیبرنوری و مخابرات فیبر نوری زیاد صحبت میشود. یک فناوری قدرتمند که پهنای باند بسیار بالایی در اختیار کاربران قرار میدهد و سرعت دانلود و بارگذاری فایلها را به میزان قابل توجهی کاهش میدهد. فیبرنوری به دلیل مزایای متعددی که دارد از سوی بسیاری از شرکتها و...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

بازگشت بستههای اینترنتی بلندمدت ایرانسل - 27 مرداد

اخبار ایران, تعرفه اینترنت

اپراتور ایرانسل پس از ۱.۵ ماه بستههای کاربردی و بلند مدت خود را برگرداند.

راهنمای دریافت شارژ بانوان همراه اول - 30 درصد شارژ بیشتر

تعرفه اینترنت

اپراتور همراه اول برای بانوان 30 درصد شارژ بیشتر در هر بار شارژ در نظر گرفته است و بانوانی که "سیم کارت همراه اول اعتباری" دارند با خرید هر بار شارژ می توانند "سیم کارت همراه اول" خود را تا 30 درصد بیشتر شارژ کنند . در واقع سیم کارت همراه اول اعتباری که به...

خرید بسته اینترنت همراه اول برای دیگران

الناز قنبری

راهنمای خرید, تعرفه اینترنت

در دورهای زندگی میکنیم که افزایش سطح دسترسی مردم به اینترنت و البته گسترش استفاده از تلفنهای همراه هوشمند و تبلتها باعث شده تا در هر زمان و مکانی بتوانیم به اینترنت دسترسی داشته باشیم. در این چنین شرایطی مشخصاً یکی از دغدغههای عمومی نحوه خرید و تهیه بسته اینترنت موبایل است...

مقایسه قیمت طرحهای اینترنت همراه ایرانسل، همراه اول و رایتل

الناز قنبری

راهنمای خرید, تعرفه اینترنت, موبایل

درحال حاضر با توجه به ارائه متنوع بستههای اینترنتی زمانی و حجمی توسط سه اپراتور اصلی (همراه اول، ایرانسل و رایتل ) و همچنین تعدد سیم کارتهای مورد استفاده توسط بخش زیادی از هموطنان، قطعا مقایسه بستههای خدمات اینترنتی ارائهشده توسط اپراتورها میتواند در بسیاری از موارد کارگشا و...

لیست بسته های اینترنت ماهانه رایتل سال 1401 + قیمت

الناز قنبری

تعرفه اینترنت

بسته های اینترنت رایتل با زمان ها و حجم های متنوع، جهت پاسخ گویی به طیف گسترده مشترکین طراحی شده است. شما می توانید با فعالسازی بسته مناسب خود، علاوه بر مدیریت هزینه ، از شبکه پرسرعت اینترنت رایتل بهره مند شوید. در ادمه مطلب با بسته های اینترنت ماهانه (سیم کارت های دائمی/اعتباری...

معرفی بسته های اینترنت همراه اول سال 1401 + قیمت - راهنمای خرید

الناز قنبری

تعرفه اینترنت

باتوجه به تعداد بالای بستههای اینترنت همراه اول گاهی اوقات انتخاب بسته اینترنت مناسب کار سختی است. ما در این مطلب تمام بستههای اینترنت همراه اول در زمستان سال 1401 را گردآوری کردیم. امیدواریم با تحلیل کوتاهی که از هر جدول اینترنت داشتیم، این مطلب راهنمایی باشد برای انتخاب...

بسته های اینترنت ماهانه همراه اول سال 1401 + قیمت

الناز قنبری

تعرفه اینترنت

بسته های اینترنت همراه اول با زمان ها و حجم های متنوع، جهت پاسخ گویی به طیف گسترده مشترکین طراحی شده است. شما می توانید با فعالسازی بسته مناسب خود، علاوه بر مدیریت هزینه ، از شبکه پرسرعت اینترنت همراه اول بهره مند شوید. در ادامه مطلب با بسته اینترنت همراه اول یکماهه وکد دستوری...

معرفی بسته های اینترنت ایرانسل سال 1401 + قیمت و راهنمای خرید

الناز قنبری

تعرفه اینترنت

باتوجه به تعداد بالای بستههای اینترنت ایرانسل گاهی اوقات انتخاب بسته اینترنت مناسب کار سختی است. ما در این مطلب تمام بستههای اینترنت ایرانسل در پاییز 1401 را گردآوری کردیم. امیدواریم با تحلیل کوتاهی که از هر جدول اینترنت داشتیم، این مطلب راهنمایی باشد برای انتخاب بهترین بسته...

لیست بستههای اینترنت ماهانه ایرانسل سال 1400 + قیمت

الناز قنبری

تعرفه اینترنت

در این مطلب تمام بستههای اینترنت ماهانه ایرانسل در بهار 1400 را معرفی میکنیم. همچنین میتوانید آموزش نحوه فعالسازی بسته اینترنت ایرانسل به وسیله کد دستوری را یاد بگیرید.

راهنمای خرید بستههای تابستان اینترنت ایرانسل + قیمت و کد دستوری

شایان حدادی

ترفند اینترنت و وایفای, تعرفه اینترنت

باتوجه به تعداد بالای بستههای اینترنت ایرانسل گاهی اوقات انتخاب بسته اینترنت مناسب کار سختی است. ما در این مطلب تمام بستههای اینترنت ایرانسل در تابستان سال 98 را گردآوری کردیم. امیدواریم با تحلیل کوتاهی که از هر جدول اینترنت داشتیم، این مطلب راهنمایی باشد برای انتخاب بهترین...

ارزانترین سرویس اینترنت ماهانه را کدام شرکت ارایه میدهد؟ - خرداد 98

تعرفه اینترنت

اگر قصد خرید سرویس اینترنت ثابت را دارید و نمیدانید کدام شرکت ارائه دهنده اینترنت را انتخاب کنید و اگر قیمت بستههای اینترنتی برایتان مهم است و میخواهید نسبت به مبلغ پرداختی بیشترین حجم اینترنت را دریافت کنید، ما در جدول ادامه مطلب بستههای اینترنتی ۹ شرکت اینترنتی کشور را از...

معرفی و راهنمای خرید بسته های اینترنت ایرانسل سال 1401 + قیمت

شایان حدادی

راهنمای خرید, تعرفه اینترنت

باتوجه به تعداد بالای بستههای اینترنت ایرانسل گاهی اوقات انتخاب بسته اینترنت مناسب کار سختی است. ما در این مطلب تمام بستههای اینترنت ایرانسل در بهار 1401 را گردآوری کردیم. امیدواریم با تحلیل کوتاهی که از هر جدول اینترنت داشتیم، این مطلب راهنمایی باشد برای انتخاب بهترین بسته...

صفحهها

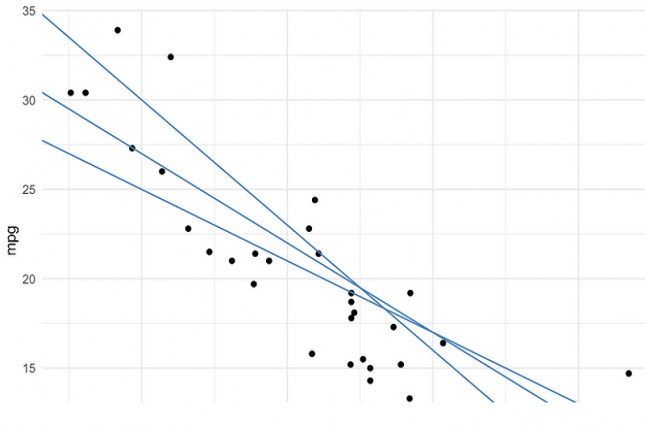

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40

بازار کار کدام زبان برنامهنویسی داغتر میشود؟

محمد کاملان

برنامه نویسی

در اینکه برنامهنویسی بازار پررونقی دارد هیچ شکی نیست؛ با این حال شما باید زبان برنامهنویسیای را فرا بگیرید که آینده پررونقتری در پیشرو داشته باشید. باید اعتراف کرد انتخاب زبان برنامهنویسیای که در سالهای ۲۰۲۵ تا ۲۰۳۰ بازار پررونقتری دارد، کار چندان سادهای نیست. به همین...

چگونه برنامهنویسی به بدترین گزینه من برای انتخاب شغل تبدیل شد

برنامه نویسی

من یک برنامهنویس کامپیوتر هستم و اخیراً بهخاطر انتخاب این شغل خاص، به حماقت و بدشانسی خودم لعنت میفرستم. برنامهنویسی دستمزد کمی دارد، رو به زوال است و تمام وقت آزاد شما را میگیرد تا صرفاً در این بازی جلوتر بمانید؛ نه اینکه شغل جدیدی هم پیدا کنید.

آیا به «پایان دوران کدنویسی» نزدیک میشویم؟

برنامه نویسی

شاید روزی برسد که دیگر نیازی به کدنویسی نباشد. من تحقیقات گستردهای در این زمینه انجام دادهام و وقتش رسیده تا نظر خودم را در اینباره با دیگران بهاشتراک بگذارم. پس این مطلب را تا انتها مطالعه کنید. من در حال توسعه وب بودم که این سوال به ذهنم خطور کرد:«چرا زمان زیادی برای...

تحلیل الگوریتمی و روش اعتبارسنجی چرا نقش مهمی در بهبود کیفیت نرمافزارها دارند؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

مبحث تحلیل الگوریتمها به تعیین میزان منابعی که برای اجرای هر الگوریتم نیاز است اشاره دارد. در این زمینه منابع ارزشمندی مثل زمان، حافظه، پهنای باند ارتباطی یا سختافزار مورد بحث قرار میگیرند. بخش عمدهای از الگوریتمهای طراحی برای کار با ورودیهای با طول اختیاری طراحی میشوند....

آیا سرمایهگذاری روی یادگیری زبان برنامهنویسی جاوا (java) ارزشمند است؟

کارگاه, برنامه نویسی

در پنج سال گذشته، برخی زبانهای برنامهنویسی با اقبال بهتری از سوی توسعهدهندگان روبرو شدهاند. بهطور سنتی، دو زبان برنامهنویسی سیپلاسپلاس و جاوا در حوزههای مختلف و در سطح وسیعی مورد استفاده برنامهنویسان قرار دارد، اما با ظهور زبانهای دیگری مثل پایتون، جاوااسکریپت،...

اگر به دنبال یادگیری برنامهنویسی PHP هستید این مطلب برای شما است (بخش پایانی)

حمیدرضا تائبی

کارگاه, برنامه نویسی

PHP یکی از پرکاربردترین زبانهای برنامهنویسی وب است که برای ساخت برنامههای وبمحور و سایتها از آن استفاده میشود و به توسعهدهندگان اجازه میدهد ایدههای خلاقانه خود را به بهترین شکل متجلی کنند. در شماره گذشته، با مفاهیم اولیه این زبان برنامهنویسی آشنا شدیم. اکنون قصد داریم...

اگر به دنبال یادگیری برنامهنویسی PHP هستید این مطلب را بخوانید

حمیدرضا تائبی

کارگاه, برنامه نویسی

PHP یکی از پرکاربردترین زبانهای برنامهنویسی وب است که برای ساخت برنامههای وبمحور و سایتها از آن استفاده میشود و به توسعهدهندگان اجازه میدهد ایدههای خلاقانه خود را به بهترین شکل متجلی کنند. بدون شک نام این زبان را در گذشته شنیدهاید و میدانید یکی از زبانهای برنامه...

چرا سرمایهگذاری روی یادگیری کاتلین (Kotlin) انتخاب درستی است؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

در شماره 194 مجله شبکه پیشبینی کردیم که زبان برنامهنویسی کاتلین این ظرفیت را دارد تا اکوسیستم اندروید را متحول کند و قابلیتهای کاربردی که توسعهدهندگان به آنها نیاز دارند را به دور از پیچیدگیها رایج زبان برنامهنویسی جاوا در اختیارشان قرار دهد.

چارچوب بوتاسترپ چیست و چرا یادگیری آن ارزشمند است؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

برنامهنویسی وب در مقایسه با دیگر پارادایمهای برنامهنویسی محبوبیت بیشتری نزد توسعهدهندگان دارد، زیرا پولساز است و تمامی صنایع و کسبوکارها برای معرفی محصولات خود به ویترین آنلاینی نیاز دارند تا خدمات و محصولات خود را از طریق آن معرفی کنند. بنابراین بازار کار توسعهدهندگان وب...

اگر از Jupyter Notebook استفاده میکنید از این ترفندها غافل نشوید

حمیدرضا تائبی

ترفند, برنامه نویسی

Jupyter یک محیط توسعه قدرتمند است با استفاده از کرنل IPythonقابلیتهای زیادی در اختیار توسعهدهندگان قرار میدهد. با اینحال، برای آنکه بتوانید از این محیط به بهترین شکل استفاده کنید باید با ترفندهای کاربردی پیرامون این محیط آشنا باشید. ترفندهایی که اجازه میدهند از این محیط...

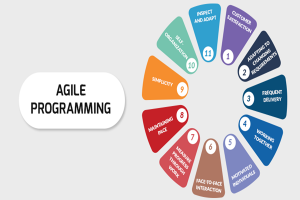

چگونه از برنامه نویسی چابک در خانواده استفاده کنیم؟

حمیدرضا تائبی

عصرشبکه, برنامه نویسی

هنگامی که درباره سبکهای برنامهنویسی صحبت میکنیم، ناخودآگاه به یاد تیمهای برنامهنویسی و برنامهنویسانی میافتیم که محصولات نرمافزاری را بر مبنای پارادایمهای برنامهنویسی تولید میکنند، اما واقعیت این است که برخی از مفاهیم دنیای تخصصی را میتوان به راحتی در زندگی روزمره به...

کدام زبانهای برنامهنویسی برای ساخت بازیها عملکرد بهتری دارند؟

حمیدرضا تائبی

برنامه نویسی, پرونده ویژه

بیشتر کاربران فضای مجازی و حتا متخصصان فناوری اطلاعات دوست دارند به دنیای ساخت بازیهای کامپیوتری وارد شوند و پروژههای بزرگی در مقیاس جهانی را به ثبت برسانند، با اینحال به درستی نمیدانند که بهترین زبان برنامهنویسی برای ساخت بازیهای کامپیوتری چیست. بازیهای کامپیوتری به زبان...