بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

راهنمای ثبت نام و دریافت اینترنت رایگان معلمان- اسفند 99

اخبار ایران

آذری جهرمی، وزیر ارتباطات و فناوری اطلاعات از تمدید بستههای اینترنتی یارانه آموزش مجازی برای معلمان خبر داد.سایت ثبتنام از معلمان بازمانده برای دریافت بستههای هدیه اینترنت آموزش مجازی از هم اکنون در دسترس قرار گرفته است. در ادامه به مهلت ثبت نام و زمان فعالسازی 60 گیگابایت...

هوش هیجانی: پایان افسانه قلب یا مغز

هرمز پوررستمی

دیدگاه و یاداشت

در قسمت اول مبحث هوش هیجانی، نگاهی داشتم به تاریخچه و تعریف هوش هیجانی و در عین حال به دو مولفه مهم آن یعنی خودآگاهی و نظم اشاره کردم. در تعریف هوش هیجانی، تعریف دانیل گلمن را پایه کار خود قرار دادم که هوش هیجانی را مجموعهای از تواناییها و مهارتهایی میداند که از طریق آنها،...

معرفی بهترین روترهای گیمینگ

آرمین عزیزی

فناوری شبکه, راهنمای خرید, سختافزار

امروزه یک گیمر حرفه ای علاوه بر داشتن یک کامپیوتر قوی نیاز به یک روتر به منظور برقراری ارتباط با دستگاه های مختلف دارد. در این مقاله قصد داریم بهترین روترهای گیمینگ را معرفی و بررسی کنیم.

هوش هیجانی چیست و چرا مهم است؟

هرمز پوررستمی

دیدگاه و یاداشت

هوش هیجانی یا EI (Emotional Intelligence) از جمله مباحثی است که در دو سه دهه اخیر کاربردهای فراوانی یافته و کمتر مقاله کتاب یا سخنرانی در حوزههای روانشناسی، مدیریت، بازاریابی و منابع انسانی را میبینید که به نوعی به این مبحث اشارهای نکرده باشد. در عین حال، همچنان که کاربرد این...

قیمت دوربین های عکاسی کانن در بازار - اسفند 99

راهنمای خرید

با توجه به تنوع مدلهای مختلف دوربین عکاسی کانن، انتخاب بهترین دوربین امری دشوار به نظر میرسد. در این مطلب به شما کمک میکنیم تا بتوانید با توجه به بودجه و کاربرد مدنظر خود، بهترین دوربین عکاسی و فیلمبرداری بازار را در ردههای قیمتی مختلف انتخاب نمایید.

خاطرهبازی عمیق؛ استفاده از یادگیری عمیق برای جانبخشی عکسهای قدیمی

مهدی صنعتجو

اخبار, اخبار جهان, هوش مصنوعی

با کمک Deep Nostalgia میتوانید عکسهای خاطرهانگیز درگذشتگان فامیل را جانبخشی کنید. این بار یادگیری عمیق، ابزاری برای خاطرهبازی در اختیار ما قرار داده است.

نگاهی به راهکار LabsLand و نسل جدید کلاسهای عملی دانشگاهی

مهدی صنعتجو

شاهراه اطلاعات

یکی از آثار منفی شیوع کووید 19، تعطیل شدن کلاسهای عملی دانشگاهها است. در بسیاری از رشتهها بویژه رشتههای مهندسی، گذراندن واحدهای عملی نقش تعیینکنندهای در افزایش سطح دانش و مهارت دانشجویان دارد. حالا کووید۱۹ برگزاری کلاسهای عملی را به چالش کشیده و میان واحدهای نظری و عملی...

در زمان خرید اکسسپوینت باید به چه نکاتی دقت کنیم؟

فناوری شبکه, راهنمای خرید, پرونده ویژه

اکسسپوینت بیسیم (Wireless access point) که برخی منابع به آن نقطه دسترسی بیسیم میگویند، یکی از تجهیزات شبکههای بیسیم است که به دستگاههای الکترونیکی هوشمند اجازه میدهد از طریق وایفای یا سایر پروتکلهای ارتباطی به شبکه محلی بیسیم متصل شوند و با سایر دستگاهها و شبکهها...

الگوی معماری مدل، نما و کنترلکننده (MVC) چیست و چه کاربردی در دنیای نرمافزار دارد؟

حمیدرضا تائبی

کارگاه

تعامل با کاربران باعث شده تا صفحات وب امروزی شباهت کمی به صفحاتی داشته باشند که ده یا بیست سال گذشته شاهد آنها بودهایم. آمارها نشان میدهند که صفحات وبی که به شکل ایستا بارگذاری میشوند دیگر آن کارایی سابق را ندارند، زیرا خبری از پویایی در ارتباط با آنها نیست. به همین دلیل...

نحوه تشخیص شارژر اصلی و تقلبی سامسونگ

آرمین عزیزی

ترفند

گوشیها هنگام خرید دارای یک شارژ اصلی هستند که معمولا طول عمر بالایی دارند و مناسب با باتری آن گوشی و ولتاژ ورودی متناسب ساخته شدهاند. اما اگر شارژ اصلی خراب شود چگونه شارژر جدید بخریم و نحوه تشخیص شارژر اصلی و فیک چگونه است. در ادامه به مطلب نحوه تشخیص شارژر اصلی و تقلبی...

پرداخت خسارت بیمه خودرو به صورت آنلاین با بیمیتو

اخبار ایران

در پی اعلام بیمیتو، وبسایت فروش آنلاین خدمات بیمه، از این پس مردم میتوانند خسارتهای مربوط به خودرو را به صورت آنلاین دریافت کنند و نیازی به مراجعه حضوری به شعب بیمه ندارند.

چرا تا پنج سال آینده بازاریابی عصبی مدل غالب دنیای تبلیغات میشود؟

حمیدرضا تائبی

پرونده ویژه

بازاریابی یکی از قدیمیترین اصطلاحات عجین شده با دنیای کسبوکار است. این مفهوم در گذر زمان و همسو با تحولات اقتصادی تغییرات زیادی کرده و دائما در حال پیشرفت است. بهطور مثال، در شرایطی که شرکتهای خصوصی و برخی دولتها در بازههای زمانی مختلف گوگل را به انحصارطلبی در دنیای متن...

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

نخستین سوییچ اوپن اترنت جهان با سرعت 100 گیگابیت

فناوری شبکه

با شتاب گرفتن حرکت به سوی معماریهای شبکههای اترنت 25، 50 و 100 گیگابیتی، باید منتظر ورود نسل جدیدی از محصولات باشیم. شرکت Mellanox Technologies نیز با درک این نیاز بازار، نخستین سوییچ Open Ethernet دنیا را با سرعتهای 25 و 100 گیگابیت معرفی کرد. استاندارد Open Ethernet اجازه...

بررسی اختصاصی روتر دوبانده بیسيم EnGenius ESR1750

میثاق محمدیزاده

فناوری شبکه

EnGenius از برندهاي خوشنام و صاحبسبك دنياي شبكههاي بيسيم است. محصولات اين شركت در بازار ايران يافت نميشد و امكان بررسي عيني آنها مقدور نبود. خوشبختانه طي چند ماه گذشته متوجه شديم که محصولات اين شركت، در همه ردهها، وارد ويترين فروشگاهها شده است؛ بهخصوص روترهاي AC كه سال...

اعترافات يك تازهوارد به دنیای شبكههای اترنت 10 گيگابیتی (بخش پایانی)

دنيس وود

فناوری شبکه

دنيس وود، مديرعامل و مدير فناوري شركت سينويت (Cinevate)، چگونگي راهاندازي عملي يك شبكه 10 گيگابيتي در محيطهاي پردازش و ويرايش ويديو را براي ما روايت ميكند. در دو بخش قبلي اين مقاله، ابتدا مباني شبكههاي 10 گيگابيتي و نیز شیوه ساخت جعبهابزار نرمافزاري محكزني اين شبكهها...

ذخیرهساز جدید سینولوژی با ظرفیت هزار ترابایت

فناوری شبکه

شرکت غول دنیای ذخیرهسازی دو محصول NAS جدید مناسب برای رکها به نامهای +RS18016xs و RX1216sas معرفی کرد. این ذخیرهسازها علاوه بر طیف وسیعی از ویژگیها و امکانات، یک رکورد جدید در حوزه فضای ذخیرهسازی ثبت میکنند؛ زیرا میتوانند نزدیک به یک پتابایت (هزار ترابایت) اطلاعات ذخیره...

حدود يکسوم مراکز داده زامبی هستند

پاتريک تيبودو

فناوری شبکه

يکی از بررسیهای جديد نشان میدهد 30 درصد همه سرورهای فيزيکی مراکز داده جهان در اغما هستند؛ يعنی با اينکه برق مصرف میکنند، ولی هيچ اطلاعات مفيدی ارائه نمیدهند. آنچه جالب توجه است اينکه درصد فوق از سال 2008 به اين سو تغييری نکرده است و مطالعه ديگری که در آن زمان صورت...

بررسی اختصاصی روتر بیسيم LevelOne WAP-6101

میثاق محمدیزاده

فناوری شبکه

روترهاي بيسيم مخصوص اماكن عمومي در مقایسه با روترهاي بيسيم خانگي يا اداري كوچك ویژگیهای متفاوتی دارند. مثلاً از تعداد شبكه بيسيم بيشتري پشتيباني میکنند و امكان تعريف چندين SSID روي آنها فراهم میشود. همچنين، بايد امنيت و كارايي بهتري از خود بروز دهند. يكي از مهمترين...

بررسی اختصاصی روتر بیسيم D-Link DIR-810L

میثاق محمدیزاده

فناوری شبکه

در شماره 156 ماهنامه شبكه قدرتمندترين محصول خانواده AC شركت ديلينك، روتر DIR-868L، را با آن طراحي استوانهاي معروفش، بررسي كرديم. سرعت اين روتر 1750 مگابيت بر ثانیه است و يكي از سريعترين روترهاي دو بانده AC1750 به شمار میرود. در اين شماره ميخواهيم پايينترين محصول اين رده،...

جدال آینده بر سر زمان تماس وایفای

تیم هیگینز

فناوری شبکه

از اطلاعیههای شرکتهای سازنده تجهیزات شبکه اینگونه بر میآید که مسیریابهای کلاس AC2350 و AC3200 بهزودی به بازار عرضه خواهند شد. (ایسوس از RTAC87U خود، با عنوان AC2300 یاد میکند، اما گمان میرود بهزودی آن را به AC2350 تغییر دهد.) پس از برگزاری نشستهای...

اعترافات يك تازهوارد به دنیای شبكههاي 10گيگابیتی (بخش دوم)

دنيس وود

فناوری شبکه

سینویت (Cinevate) يك شركت كانادايي توليدكننده و ارائهدهنده راهكارهاي تجهيزات ويديويي و فيلمسازي است. بسياري از توليدات اين شركت خلاقانه و نوآورانهاند و در صنعت فيلمسازي پيشرو شناخته ميشوند. به دلیل ماهيت كاري اين شركت كه كار با حجم زياد اطلاعات مالتيمديا و ويرايش فيلم است...

بررسی اختصاصی روتر بیسيم پرسرعت Asus RT-AC52U

میثاق محمدیزاده

فناوری شبکه

معمولاً محصولات جديدي كه شركتها رونمايي ميكنند، ارتقايافتهتر و پيشرفتهتر از قبليها است و سرعت، امكانات و ويژگيهاي جديدتري دارند. اما، اين قاعده شناخته شده براي روتر بيسيم RT-AC52U كه ايسوس ژانويه امسال معرفي كرد، رعايت نشد و ما يك محصول در رده AC750 با مشخصات متوسط شبكه...

اعترافات يك تازهوارد به دنیای شبكههاي 10 گيگابیتی (بخش اول)

دنيس وود

فناوری شبکه

ممكن است درباره شبكههاي 10 گيگابيت بر ثانيه (10GbE) يا شبكههاي 40 گيگابيت بر ثانيه (40GbE) مقالات زيادي خوانده باشيم و با استانداردها، كانكتورها، مشكلات و موانع پيشرويشان آشنا باشيم. اما بعيد است خودمان دست به كارشده و يك شبكه 10 گيگابيت عملي براي ويرايش عكس و فيلم، آن هم در...

Beamforming چند کاربری در شبکههای وایفای

جان برادکین

فناوری شبکه

نزدیک به دو سال است که تجهیزات وایفای مبتنیبر استاندارد 802.11ac (که آنها را وایفای گیگابیتی نیز مینامند) به بازار آمدهاند. این محصولات در مقایسه با تجهیزات مبتنیبر استاندارد قدیمیتر 802.11ac، به پهنای باند بیشتر و تغییراتی بهمنظور بهینهسازی نیاز دارند، اما...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

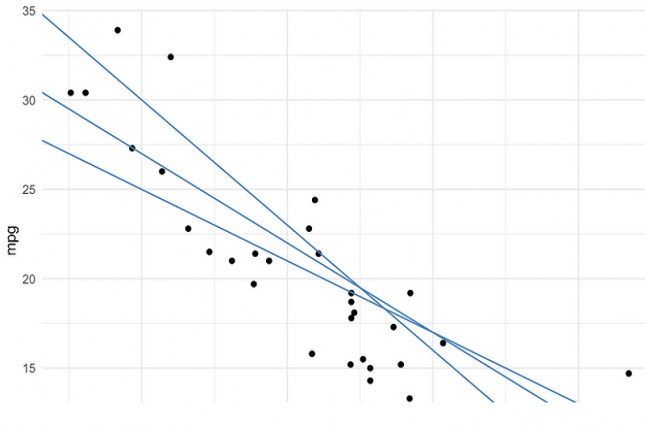

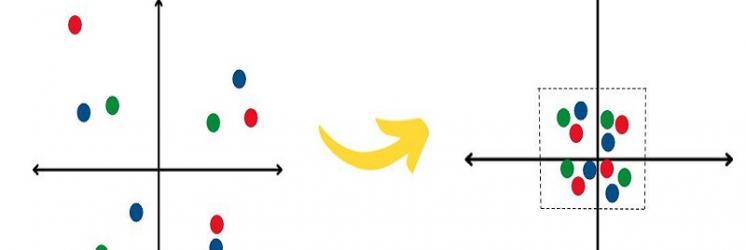

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40