بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

ترفندهای افزایش سرعت ویندوز

آرمین عزیزی

ترفند, ترفند کامپیوتر, ترفند ویندوز 10

بعد از مدتی کارکردن با ویندوز شاهد افت سرعت و عملکرد آن خواهیمبود و این افت سرعت برای اکثر کاربران اتفاق میافتد.

کاربرانی که بیشتر اوقات با کامپیوتر و لپتاپ کار میکنند از افت سرعت سیستم خود بسیار عصبی میشوند و یکی از راهکارهای اصلی آنها عوض کردن ویندوز است، اما با عوض...

16 ابزار تحلیل عملکرد که توسعهدهندگان فرانتاند و بکاند به آن نیاز دارند

محسن آقاجانی

کارگاه, برنامه نویسی

ممکن است بهترین و جذابترین وبسایت جهان را داشته باشید، اما اگر وبسایت به سرعت بارگذاری نشود، کاربران رغبت نمیکنند دومرتبه به آن مراجعه کنند. استقبال از یک وبسایت به فاکتورهای مختلفی بستگی دارد، اما در نهایت همه چیز به زمان بارگذاری ختم میشود. با توجه به اهمیت طراحی درست و...

چگونه در فایرفاکس تبلیغات و پاپآپ را بلاک کنیم

حمید نیکروش

ترفند, ترفند کامپیوتر, ترفند مرورگرها

اگر بازاریابها تلاش نمیکردند تا تبلیغات خود را به هر شکل ممکن به مخاطبان خود معرفی کنند، شاید تبلیغات مشکل چندانی نبودند. اما مسئله آن است که کاربران اینترنت دائما مورد هجوم انواع و اقسام بنرهای فلش، تبلیغات تمام صفحه، ویدیوهای گوناگون و شکلهای مختلفی از پاپآپها قرار می...

ابر لبه (edge cloud) چیست و چه تفاوتی با خدمات ابر سنتی دارد؟

محسن آقاجانی

فناوری شبکه

لبه یک شبکه همانگونه که از نامش مشخص است، انتهاییترین نقطه دسترسی به آن شبکه است. بستر ابری نوع خاصی از شبکههای همپوشان (network overlay) است که چند مکان شبکه را به بخشی از یک دامنه شبکه واحد تبدیل میکند. بر مبنای این تعریف یک ابر لبه (edge cloud) میتواند یک شبکه منطقی و...

دامنه برخورد (Collision Domain) در شبکه چیست و عملکرد هاب، بریج و سوئیچ در خصوص آن چگونه است؟

علی حسینی

فناوری شبکه

برخورد یا تصادم (Collision) زمانی رخ میدهد که دو یا چند گره شبکه همزمان دادهای بفرستند. دامنه برخورد (Collision Domain) نیز محدودهای است که در آن برخورد روی میدهد. در ادامه علت بروز برخورد یا تصادم (collision) در شبکه بررسی میشود. همچنین توضیح داده خواهدشد که دامنه برخورد...

8 اپلیکیشن برتر سال 2020 از دید گوگل

آرمین عزیزی

اخبار, اپلیکیشن

گوگل هرساله لیستی از بهترین برنامهها، بازیها را از نگاه گوگل و کاربران منتشر میکند.

در این لیست تعدادی از بهترین اپلیکیشنهای سال 2020 را به شما معرفی خواهیمکرد و درمورد کاربرد و قابلیتهای این اپلیکیشنها توضیحاتی را به شما خواهیم داد.

بهترین گوشیهای گیمینگ ارزان قیمت

آرمین عزیزی

راهنمای خرید, موبایل

در طی دوسال گذشته با توجه به پیشرفت بازیهای موبایل تعداد موبایل گیمرها روز به روز در حال افزایش است و بازیهای موبایل طرفداران بیش از حدی پیدا کردهاست.

اما با توجه به بروزرسانی بازیهای موبایل پرطرفدار و افزایش کیفیت آنها دیگر گوشیهای متوسط و میانرده توانایی پردازش کامل...

بیل گیتس: واکسن کووید 19 ساخته میشود، اما پایانی بر همهگیری نیست

حمیدرضا تائبی

عصرشبکه

بنیانگذار مایکروسافت و رئیس بنیاد بیل و ملیندا گیتس بخش قابل توجهی از سرمایه خود را صرف پیدا کردن راهحلی برای مشکلات رایج جهان، مقابله با بیماریهای همهگیر و مبارزه با فقر کرده است. با اینحال، جهان با شیوع یک اپیدمی به شدت مسری روبرو شده که مشابه آن در یک قرن گذشته دیده نشده...

ماهنامه شبکه 236 با پرونده ویژه: شبکههای گسترده نرمافزارمحور منتشر شد

اخبار ایران

ماهنامه شبکه 236 با سرمقاله «مهارت هماهنگی با دیگران که در ادامه سلسله مقالات «نگاهی به 10 مهارت مهم شناختی» است آغاز میشود. در شاهراه اطلاعات از تأثير شيوع کوويد19 بر فراگير شدن اينترنت اشيا و RTLS در بيمارستانها میخوانید، در فصل فناوری شبکه یاد میگیرید چگونه يک برنامه...

چگونه جزئیات مربوط به آداپتور شبکه را در ویندوز 10 مشاهده کنیم

محسن آقاجانی

ترفند شبکه

اگر شما مدیر شبکه یا یک کاربر حرفهای هستید احتمالا چند کارت شبکه در کامپیوتر خود دارید. در چنین شرایطی اگر بخواهید جزئیات آداپتور شبکه را در تمام کارتهای شبکهای که نصب کردهاید مشاهده کنید، احتمالا در ظاهر با کار دشواری روبرو خواهید بود، اما در واقع این کار چندان هم دردسر ساز...

چگونه مرورگر Chromium را در ویندوز 10 دانلود و نصب کنیم

مهسا قنبری

ترفند ویندوز 10, ترفند مرورگرها

شاید ندانید، اما Chromium پایه و اساس بسیاری از مرورگرهای محبوب امروزی از جمله گوگل کروم (Google Chrome)، کروم (Chrome)، اپرا (Opera) و جدیدترین نسخه مایکروسافت اج (Microsoft Edge) میباشد. کرومیوم به تنهایی یک مرورگر منبع باز است که توسعهدهندگانی که مایل به ساخت مرورگرهای خود...

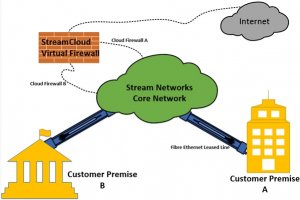

دیوارهای آتش ابرمحور چه مزایایی در اختیار سازمانها قرار میدهند؟

حمیدرضا تائبی

فناوری شبکه, امنیت

دیوارهای آتش ابری نرمافزارمحور، دستگاههای شبکهای نصب شده در فضای ابری هستند که برای پیشگیری یا به حداقل رساندن دسترسی به شبکههای خصوصی استفاده میشوند. دیوارهای آتش ابرمحور برای پاسخگویی به نیازهای روبهرشد کسبوکارها طراحی شدهاند و در بستر آنلاین میزبانی میشوند.

صفحهها

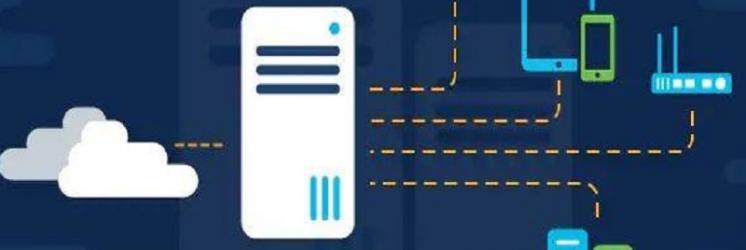

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

اكسسپوینتهایی برای میانه بازار

فناوری شبکه

شركت نتگیر نمونههای جدیدی از اكسسپوینت، NAS و فایروال خود را معرفی كرد. در میان این نورسیدهها، دو اكسسپوینت مجهز به پردازندههای پرقدرت برای میانه بازار خودنمایی میكنند.

سوییچی برای کنترل مصرف انرژی

فناوری شبکه

شرکت ترندنت یک محصول بهنام THA-101 معرفی کرد که همزمان تقویتکننده شبکههای بیسیم وایفای با استاندارد N و کنترلکننده مصرف انرژی دستگاههای الکتریکی است.

ذخیرهساز هشتکشویی برای حرفهایها

فناوری شبکه

شرکت سینولوژی در ادامه رونمایی محصولات سال جدید، یک NAS هشتکشویی را با درگاه شبکه اترنت پرسرعت 10 گیگابیت و پردازنده چهارهستهای شرکت ARM معرفی کرد.

یورش لینکسیس به بازار با دو روتر شاخص

فناوری شبکه

شرکت لینکسیس با معرفی دو روتر بیسیم پرقدرت جدید که از پردازنده کوانتنا با پشتیبانی از چهار استریم و فناوری Broadcom XStream استفاده میکنند، یورش دوبارهای به سوی بازار روترهای بیسیم کرده است و میخواهد از شرکتهایی مانند ایسوس و نتگیر عقب نماند.

خودنمایی سیسکو با سرورهای جدید UCS

فناوری شبکه

ماهنامه شبکه - شرکت سیسکو خط تولید سرورهای سری UCS را برای استفاده در محیطهای بسیار گسترده و مقیاسپذیر تازهسازی و چندین سرور جدید معرفی کرد.

موجهای دوربرد

میثاق محمدیزاده

فناوری شبکه

در این شماره میخواهیم پایینترین محصول این رده، یعنی روتر بیسیم DIR-810L را معرفی و بررسی کنیم که جزء خانواده AC750 تقسیمبندی میشود و تجربه استفاده از شبکههای AC و فعال بودن دو شبکه بیسیم همزمان را به کاربرانش هدیه میدهد.

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

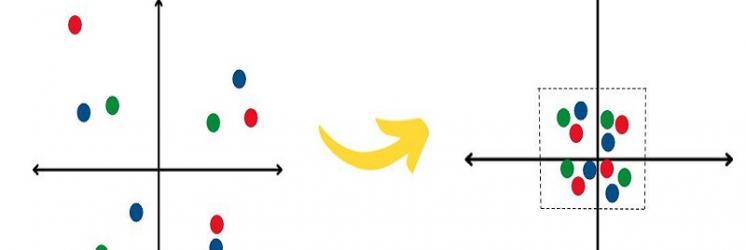

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

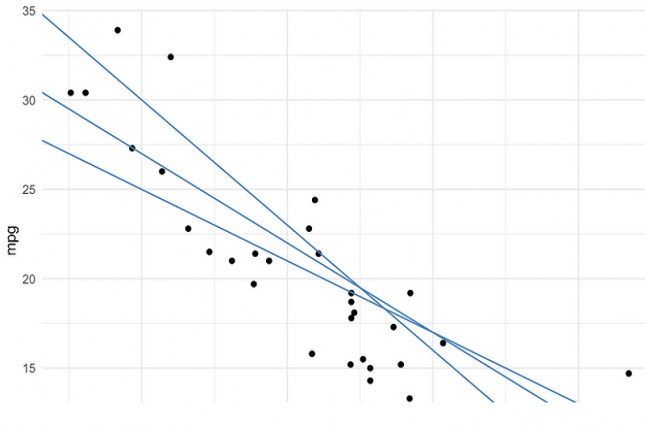

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40