بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

اگر میخواهید به سراغ SD-WAN بروید، به این نکات توجه کنید

فناوری شبکه, پرونده ویژه

به منظور بهرهمندی از دستاوردهای دنیای فناوری، سازمانها به شکل فزایندهای در حال جایگزینی تجهیزات سختافزاری با راهحلهای نرمافزارمحور هستند. راهحل SD-WAN با تشخیص خودکار برنامههای مهم کسبوکار، هدایت ترافیک به سمت برنامههایی که نیازمند پهنای زیادی هستند، بهینهسازی مسیر...

دادهکاوی چیست و چه کاربردی در دنیای امروز دارد؟

کارگاه

همگام با پیشرفت سریع فناوریاطلاعات، شاهد رشد انفجاری تولید دادهها، افزایش ظرفیت تجهیزات ذخیرهساز اطلاعات و ابداع روشهای مختلفی برای پردازش اطلاعات هستیم. در دنیای کسبوکار، بانکهای اطلاعاتی برای پاسخگویی به تراکنشهای تجاری پدید آمدند که توسط بزرگان دنیای نرمافزار ساخته...

زبان برنامهنویسی کاتلین چیست و چرا باید یادگیری آنرا جدی گرفت؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

کاتلین یک زبان برنامهنویسی چندسکویی و همه منظوره است که ویژگی statically typed دارد و از پارادایمهای برنامهنویسی مختلفی نظیر برنامهنویسی تابعی، برنامهنویسی شیگرایی، همزمانی و غیر پشتیبانی میکند. کاتلین یک زبان برنامهنویسی متنباز است که تحت مجوز آپاچی 2.0 منتشر شده است....

معرفی بهترین گوشیهای با دوربین قدرتمند و مناسب برای عکاسی

آرمین عزیزی

راهنمای خرید, موبایل

برخی ویژگیها مانند، کیفیت دوربین از همان ابتدا برای خریداران گوشی حائز اهمیت بود و توجه ویژهای به آن داشتند. فرقی نمیکند شما گوشی میان رده بخرید یا بالا رده، در هر صورت میتوانید با کمی گشت و گذار بهترین گوشیها از نظر دوربین و مناسب برای عکاسی (در محدوده بودجه خود) حال حاضر...

SD-WAN چیست و چرا مورد استقبال شرکتها قرار گرفته است؟

پرونده ویژه

در سالهای اخیر رایانش ابری به یکی از فناوریهای مهم دنیای شبکه تبدیل شده است. سازمانها برای آنکه بتوانند از مزایای بالقوه رایانش ابری استفاده کنند و مدلهای نوین را جایگزین مدلهای سنتی کنند مجبور هستند با زیرساختهای قدیمی شبکه خداحافظی کنند. به همین دلیل است که تقاضا برای...

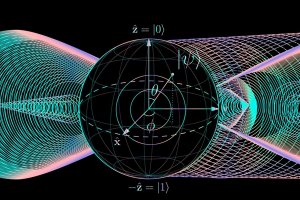

آشنایی با الگوریتمهای کوانتومی و پساکوانتومی به زبان ساده

عصرشبکه

رمزنگاری پساکوانتوم به الگوریتمهای رمزنگاری اشاره دارد (معمولاً الگوریتمهای رمزنگاری کلید عمومی) که حدس شده شده در مقابل حملهای توسط رایانه کوانتومی امن خواهند بود. مشکل الگوریتمهای محبوب فعلی این هست که به یکی از سه مسأله انپی سخت ریاضیات وابسته هستند: تجزیه اعداد طبیعی،...

آشنایی با یادگیری ماشین آنلاین و یادگیری تقویتی عمیق

هوش مصنوعی, عصرشبکه

یادگیری ماشین آنلاین حوزهای از یادگیری ماشین است که شامل یک خانواده مهم از تکنیکهای یادگیری است که برای یادگیری مدلها بر روی دادههای لحظه ای طراحی شدهاست. یادگیری ماشین آنلاین، نقاط ضعف یادگیری ماشین را برطرف میکند که در آن پارامترهای یادگیری مدل میتواند فوراً و بهطور...

چگونه خلاقتر شویم؟

هرمز پوررستمی

ترفند خلاقیت, موفقیت و کارآفرینی, دیدگاه و یاداشت

در یادداشت شماره 223 ماهنامه شبکه با «عنوان خلاقیت چیست و چرا مهم است؟» ضمن نگاهی به تعاریف خلاقیت، گفتم که بسیاری از اندیشمندان این حوزه، خلاقیت را «فرآیند ایجاد چیزی جدید و باارزش» میدانند. همچنین اشاره کردم که از دید دانیل پینک، عصر مفهومی، یعنی عصری که ما در آن به سر می...

چگونه یک مرکز عملیات امنیت کارآمد با اسپلانک راهاندازی کنیم؟

حمیدرضا تائبی

امنیت

سازمانها و مراکز متوسط و بزرگ دولتی و خصوصی با نسل جدیدی از تهدیدها روبرو هستند که بخش عمدهای از آنها رفتاری هوشمندانه دارند. به عبارت دقیقتر، اگر در گذشته همه چیز در نصب یک بسته امنیتی کامل خلاصه میشد، امروزه دیگر اینگونه نیست و بستههای امنیتی تنها یکی از مولفههای...

سازمان خودگردان غیر متمرکز (DAO) چیست و چه مزایا و معایبی دارد؟

حمید نیکروش

عصرشبکه

ماشین فروشی را تصور کنید که در ازای دریافت پول کالایی به شما میدهد و در مقابل خریدی که انجام دادهاید به شما پاداش میدهد. این ماشین بر مبنای وظایفی که برایش تعریف شده خدماتی به مشتریان ارائه میکند. این ماشین هیچ مدیری ندارد و تمامی فرآیندها در آن کدنویسی شدهاند. سازمانهای...

ماهنامه شبکه 238 با پرونده ویژه لینوکس 2021 منتشر شد

اخبار ایران

ماهنامه شبکه 238 با سرمقاله مهارت تصمیمگیری از سری مقالات مهارتهای مهم شناختی آغاز میشود. در فصل شاهراه اطلاعات مقالهای جذاب با موضوع رباتهای نرمافزاری و بحران اینفودمی در دوران کرونا میخوانید، در فناوری شبکه با نسل بعدی زیرساختهای فراهمگرا برای بهرمندی از خدمات ابر...

چگونه از برنامهنویسی اندروید برای انتشار تبلیغات و کسب درآمد استفاده کنیم؟

حمیدرضا تائبی

برنامه نویسی, پرونده ویژه

اگر به فروشگاههای اندرویدی همچون گوگلپلی یا کافهبازار مراجعه کنید با حجم گستردهای از برنامههای اندرویدی روبرو میشوید که همگی بهطور کامل در دسترس کاربران قرار دارند. گزارش سایت statista نشان میدهد تا سه ماهه سوم سال 2020 میلادی بیش از 2.7 میلیون برنامه اندرویدی در گوگل...

صفحهها

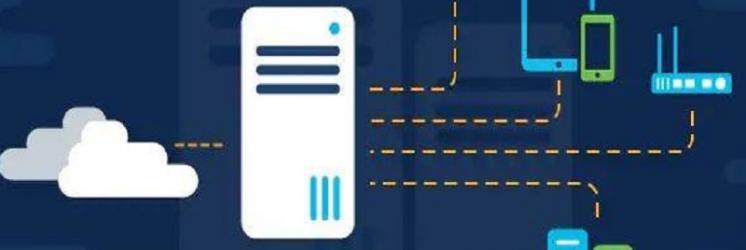

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

نتگیر مودم روتر کابلی در رده AC1900 معرفی کرد

فناوری شبکه

دستگاههای مودم روتر کابلی بیشتر روی ویژگیهای ارتباط با اینترنت ADSL متکی هستند و اگر از شبکههای وایفای پشتیبانی کنند، بسیار ضعیف ظاهر میشوند. اما شرکت نتگیر در یک اقدام تعجببرانگیز و البته جسورانه یک مودم روتر کابلی با وایفای رده محبوب و پرسرعت AC1900 معرفی کرد.

رده جدیدی از سرورهای پاورایج دل معرفی شد

فناوری شبکه

شرکت دل رده جدیدی از سرورهای PowerEdge خود را برای استفاده در ابررایانههای HPC معرفی کرد. PowerEdge C6320 در اندازه 2U طراحی شده و از پردازندههای Xeon E5 -2600 v3 استفاده میکنند که در هر سوکت بیشتر از 18 هسته محاسباتی گنجانده شده است و در نتیجه حدود 144 هسته در یک سرور کنار...

روباتها و دورحضوری

جان برودکین

فناوری شبکه

در ساحل شرقی امریکا پشت کامپیوتر دفتر کارم نشستهام و در حال کنترل کردن روباتی واقع در پالوآلتو ایالت کالیفرنیا هستم. دستورهای یکی از کارمندان شرکت Suitable Technologies سازنده روبات دورحضور Beam را اجرا میکنم: «کلید جهتنمای بالا را فشار بدهید و بهدنبال من بیایید» روبات 45...

بررسی اختصاصی سوئیچ D-Link DGS-3000-26TC

میثاق محمدیزاده

فناوری شبکه

خانواده سوئیچهاي مديريتي لايه دو DGS-3000 شركت ديلينك مرز ميان شبكههاي يك گيگابيتي و 10 گيگابيتي هستند و ميتوانند شبكههاي كابلي را با هزينههاي معقول گسترش دهند. اين خانواده سه عضو به نامهاي 24TC ، 10TC و 26TC دارد. اين اعداد نشانگر تعداد درگاههاي ارتباطي سوئیچ هستند؛...

7 نوآوری در SDN

فناوری شبکه

شبکه نرمافزارمحور (SDN) در قبال شبکه رويکردی کاملاً جديد اتخاذ ميكند و از اين رو به تمامی نوآورانه است؛ کناره گرفتن از واسط خط فرمان (CLI) و ورود به حيطه برنامهنويسی! شبکه نرمافزارمحور با جداسازی دادهها و سطوح کنترلی که نگاهش به سمت چابکسازی و منعطفسازی شبکه معطوف است...

بررسی اختصاصی روتر دو بانده بیسیم Asus RT-AC87U AC2400

میثاق محمدیزاده

فناوری شبکه

ایسوس نخستین بار در نمایشگاه CES 2014 سریعترین روتر بیسیم دنیا را معرفی كرد. اما شش ماه بعد و در نمایشگاه كامپیوتكس این اعجوبه را بهطور رسمی عرضه كرد. تا پیش از روتر RT-AC87U، نهایت سرعت مجموع دو فركانس شبكههای وایفای1900 مگابیت بر ثانیه بود و تعداد بیشترین سیگنال استریم...

ذخیرهساز جدید چهار کشویی دیلینک برای بازار SMB

فناوری شبکه

شرکت دیلینک با وجود حضور قدرتمند در بازار محصولات شبکه، در حوزه ذخیرهسازی یک برند مجهز به راهکارهای گسترده و حرفهای نیست. این شرکت سعی میکند سبد محصولات خود را تکمیل کند و برای مشتریان رده متوسط و کوچک خود نیز راهکارهایی داشته باشد. جدیدترین نمونه این تیپ محصولات، عرضه یک...

دوربین نظارتی شرکت نست برای اینترنت اشیا

فناوری شبکه

همان طور که از چند ماه پیش خبرهایی مبنی بر معرفی نخستین دوربین مبتنی بر IP شرکت نست منتشر شده بود، این شرکت در کنفرانس خبری معرفی محصولات جدید خود از دوربین نست رونمایی کرد. این دوربین با دقت تصویر 1080p HD یا 1920 در 1080 پیکسل و طراحی بدنه جدید انعطافپذیری، استریم امن و دید...

ورود Amped Wireless به بازار توسعهدهندههای وایفای AC1750

فناوری شبکه

دستگاههای توسعهدهنده وایفای (Range Extender/Bridge) میتوانند راهکار بسیار مناسبی برای گسترش یا تقویت یک شبکه بیسیم قدیمی باشند. به همین دلیل، شاهد ورود تعداد زیادی از این دستگاهها با مشخصات مختلف به بازار هستیم. شرکت Amped wireless یک مدل جدید از این دستگاهها را بهنام...

اکسسپوینتهای مناسب نصب در دیوار بیمارستانها

فناوری شبکه

شرکت EnGenius دو اکسسپوینت سری N برای دسترسی راحت به اینترنت و شبکههای وایفای در بیمارستانها معرفی کرد. اکسسپوینت EWS500AP در رده N300 (سرعت 300 مگابیت) روی فرکانس 2.4 گیگاهرتز و اکسسپوینت دو بانده EWS510AP در رده N600 (روی هر فرکانس سرعت 300 مگابیت) بهطور استاندارد...

ذخیرهساز مجهز به درگاه تاندربولت 2 برای مصارف 4K

فناوری شبکه

شرکت کیونپ از ارائه یک دستگاه بهنام TVS-871T در آیندهای نزدیک خبر داده است که نخستین راهکار DAS/NAS/iSCSI SAN مبتنی بر درگاه تاندربولت 2 برای ویرایش ویدیوهای 4K و نمایش شبیهسازیهای حجیم گرافیکی برای سرعتهای بسیار بالا در جهان محسوب میشود.

آیا TCP/IP بازنشسته میشود؟

پاتریکنلسون

فناوری شبکه

در آینده نزدیک، پروتکل قدیمی TCP/IP به شکل امروزی مورد استفاده قرار نخواهد گرفت؛ زیرا گروهی از محققانی که رمزنگاری شبکه را توسعه میدهند، برای ارتباط و انتقال دادهها، روشهای پیشنهادی خود را دارند. اگر فقط یک پروتکل وجود داشت که استفاده روزانه از آن، اگر نگوییم لحظهای، از سوی...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

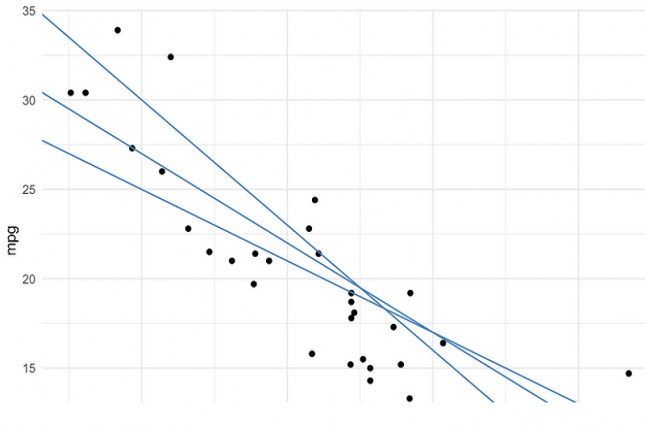

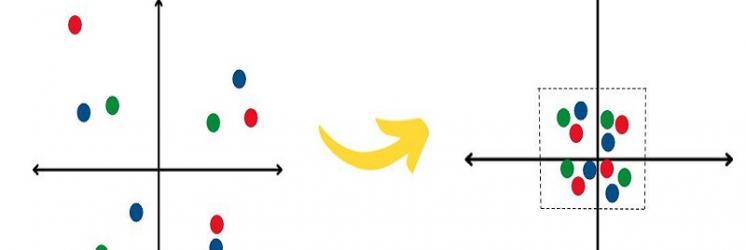

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40