بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

بزرگترین شکستهای دنیای فناوری در سال 2022

عصرشبکه

با آغاز سال 2022 میلادی و کمرنگ شدن سایه شوم ویروس کرونا، شرکتها بهتدریج به دنیای پساکرونا وارد شدند تا همچون گذشته در مسیر موفقیت گام بردارند. بهطوریکه ارزش سهام شرکتهای فعال در حوزه فناوری اطلاعات بهشکل کمسابقهای افزایش پیدا کرد. جالب آنکه حجم زیادی از نقدینگی...

گوگل میت چیست و چگونه از آن استفاده کنیم؟

حمیدرضا تائبی

کارگاه

گوگل میت (Google Meet) یک سرویس ویدئو کنفرانس و تماس تصویری آنلاین است که توسط شرکت گوگل ارائه شده است. با استفاده از گوگل میت میتوانید با دوستان، همکاران و خانواده خود در هر نقطهای از جهان به صورت آنلاین تماس بگیرید و با آنها صحبت کنید. این سرویس برای کاربران سرویس جیمیل (...

چگونه بدافزارها را در گوشیهای هوشمند شناسایی و حذف کنیم؟

امنیت

امروزه، دستگاههای دیجیتال به یکی از ملزومات مهم زندگی ما تبدیل شدهاند، بهطوریکه انجام برخی کارهای روزمره بدون وجود این دستگاهها امکانپذیر نیست. ایمیلیهایی که ارسال میکنیم، فعالیتهایی که در شبکههای اجتماعی داریم و تصاویری که با گوشیهای هوشمند خود ضبط کرده و آنها را...

آیا امکان استفاده از زبان سیپلاسپلاس در حوزه هوش مصنوعی وجود دارد؟

حمیدرضا تائبی

کارگاه

سیپلاسپلاس (++C) یک زبان برنامهنویسی کامپیوتری شیگرا و سطح بالا است. به طور کلی به آن یک زبان سطح میانی میگویند، زیرا قابلیتهای یک زبان سطح بالا و سطح پایین را دارد. این زبان توسط لابراتوار Bell یا همان Bell Labs بهعنوان نسخه جدیدی از زبان برنامهنویسی سی (C) طراحی و...

دلخوشی از جنس بهار؛ هدیه آسیاتک تا پایان خرداد

گزارش آگهی

به گزارش روابطعمومی آسیاتک؛ خرید سرویس ADSL کمپین «دلخوشی از جنس بهار» تا پایان خرداد ادامه دارد و علاقهمندان میتوانند بستههای سه ماهه تا یک ساله را با تخفیف ویژه خریداری کنند.

اقتصاد گیگ چگونه تغییر بزرگی در مدل کار سنتی بهوجود آورد؟

عصرشبکه

اقتصاد گیگ به مدلی از اقتصاد اشاره دارد که در آن کارفرمایان و کارجویان بهشکل موقت و پروژهای با یکدیگر همکاری دارند. همین مسئله باعث شده تا مشاغل گیگ در مقایسه با مشاغل تماموقت انعطافپذیرتر باشند. در این حالت، شرکتها بهجای استخدام کارمندان بهشکل تماموقت با پیمانکاران...

ChatGPT، چتباتی که میتواند تاریخساز شود

کارگاه

اگر اخبار دنیای فناوری را بهشکل جدی دنبال کرده باشید، بهخوبی از این نکته اطلاع دارید که سیر تکامل هوش مصنوعی واقعا خیرهکننده است و هرچند وقت یکبار شاهد توسعه محصولات جذابی هستیم که هوش مصنوعی در قلب آنها قرار دارد. اکنون، جدیدترین دستاورد این حوزه، چتبات (ChatGPT) است که...

شبکه محلی دفاتر کوچک و خانگی (SOHO) چیست؟

حمیدرضا تائبی

پرونده ویژه

سوهو (SOHO) سرنام Small Office Home Office، بهمعنای شبکه اداری خانگی و اداری کوچک است و به نوع خاصی از شبکههای محلی سیمی یا بیسیم اشاره دارد که تعداد کاربران کمی دارند (بهطور معمول کمتر از 10 نفر) و تجهیزاتی که پایه و اساس این شبکهها را شکل میدهند، در گروه محصولات اقتصادی...

لینوکس چیست و در چه مواردی استفاده میشود؟

حمیدرضا تائبی

کارگاه

لینوکس را باید شبیه به یک ابزار همهکارهای که توصیف کنیم که در حوزههای مختلف استفاده میشود. جالب آنکه نهتنها شرکتهای کوچک و بزرگ، بلکه توسعهدهندگان نیز روی خوشی به این سیستمعامل نشان دادهند. در واقع، در 30 سالی که از آغاز به کار این سیستمعامل میگذرد، لینوکس فراتر از حد...

محیط زمان اجرای جاوا (Java Runtime Environment) چیست؟

حمیدرضا تائبی

کارگاه

محیط زمان اجرای جاوا (JRE) سرنام Java Runtime Environment نرمافزاری است که برنامههای جاوا برای اجرای صحیح به آن نیاز دارند. جاوا یک زبان برنامه نویسی کامپیوتری است که بسیاری از برنامههای فعلی وب، سازمانی و موبایل با استفاده از آن نوشته شدهاند. JRE فناوری اساسی است که بین...

جاوااسکریپت چیست؟ - از صفر تا صد

ترفند

جاوااسکریپت (JavaScript) یک زبان برنامهنویسی است که توسعهدهندگان از آن برای ساخت صفحات وب تعاملی استفاده میکنند. از تازهسازی فیدهای رسانههای اجتماعی گرفته تا نمایش انیمیشنها و نقشههای تعاملی، توابع جاوااسکریپت میتوانند تجربه کاربری یک وبسایت را بهبود بخشند. بهعنوان یک...

آشنایی با 7 پروتکل مهم و پرکاربرد ذخیرهسازی در شبکه

حمیدرضا تائبی

ترفند

هنگامی که صحبت از پروتکلهای شبکه به میان میآید، با طیف گستردهای از پروتکلها روبرو هستیم که هریک برای کاربردهای خاصی در نظر گرفته شدهاند. با اینحال، در بحث ذخیرهسازی اطلاعات، برخی از پروتکلها اهمیت بیشتری نسبت به نمونههای مشابه دارند که در این مقاله با برخی از...

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

چگونه یک بستر مبتنی بر فناوری VoIP را به شکل رایگان پیادهسازی کنیم؟

محسن آقاجانی

فناوری شبکه

ارسال صدا از طریق پروتکل اینترنت (VoIP) یک فناوری متشکل از سختافزار و نرمافزار است که به کاربر کمک میکند با استفاده از اینترنت شبیه به یک تلفن معمولی با دیگران مکالمه برقرار کند. نرمافزار VoIP این امکان را در اختیار شما قرار میدهد تا یک سامانه کامپیوتری را به یک ابزار...

مقایسه پروتکلهای کنترل جریان داده: ایست و انتظار (Stop-and-wait) و پنجره لغزان (Sliding window)

علی حسینی

فناوری شبکه

در شبکههای ارتباطی وقتی فرستندهای برای گیرنده داده میفرستد، سرعت ارسال و دریافت داده باید متناسب باشد تا گیرنده بتواند آن را دریافت و پردازش کند، وگرنه ممکن است دادهها به مقصد نرسند و بین راه گم شوند. مدیریت ارسال و دریافت داده بین گرههای شبکه را کنترل جریان داده میگویند...

آموزش نصب وبسرور IIS در ویندوز 10 و ویندوز سرور 2019

علی حسینی

فناوری شبکه

بسته نرمافزاری IIS (مخفف Internet Information Services)، وبسروری است که مایکروسافت آن را برای سیستمعامل ویندوز سرور طراحی کرده است و البته در نسخههای عادی ویندوز نیز نصب میشود. این بسته نرمافزاری، جزئی از سیستمعامل ویندوز است اما بهطور پیشفرض فعال نیست و کاربران خود...

شبکه محلی نوری غیر فعال (POL) چه مزایایی ارائه میکند؟

حمیدرضا تائبی

فناوری شبکه

سازمانهایی که معماری شبکه آنها بر مبنای زیرساختهای مبتنی بر کابلهای مسی است و با مشکل کمبود پهنای باند در انتقال دادهها روبرو هستند باید به سراغ راهکارهای جایگزین قدرتمندتری بروند. یک راهحل کاربردی و قدرتمند پیادهسازی زیرساخت فیبر نوری برای شبکه ارتباطی است. پیشرفتهای...

آشنایی با سه رویکرد محبوب در زمینه مسیریابی و انتقال اطلاعات در شبکه

حمیدرضا تائبی

فناوری شبکه

چالش ارسال بستههای اطلاعاتی از مبدا به مقصد با کمترین میزان هدر رفت دادهها و دریافت اطلاعات در کوتاهترین زمان ممکن دغدغه بسیاری از کارشناسان شبکه است. کارشناسان شبکه همواره سعی میکنند از کارآمدترین روشها برای انتقال بستههای اطلاعاتی به مقصد استفاده کنند، با اینحال وجود...

شبکه توکنرینگ (Token-ring) چیست و چگونه کار میکند؟

علی حسینی

فناوری شبکه

توکنرینگ (Token Ring) نیز مانند اترنت، نوعی فناوری برای ایجاد شبکههای محلی (LAN) است. اولین نسخه توکنرینگ را شرکت آیبیام در اواسط دهه 1980 معرفی کرد. نسخه اولیه توکنرینگ با همبندی یا اصطلاحا توپولوژی فیزیکی حلقوی (Ring) پیادهسازی میشد. در اواخر دهه 1980 انجمن مهندسان...

تفاوت همبندی (توپولوژی) فیزیکی و منطقی شبکه چیست؟

علی حسینی

فناوری شبکه

در شبکههای رایانهای، همبندیها یا توپولوژیها را میتوان به دو نوع «همبندی یا توپولوژی فیزیکی» و «همبندی یا توپولوژی منطقی» تقسیم کرد. همبندی فیزیکی، ساختار فیزیکی اتصالات بین گرههای شبکه را نشان میدهد. اما همبندی منطقی، مکانیسم ارتباطی بین تجهیزات متصل به هم را...

سوئیچینگ چندلایه چیست و چه کاربردی دارد؟

حمیدرضا تائبی

فناوری شبکه

سوئیچ شبکه، یک دستگاه تحت شبکه است که نقطههای شبکه یا دستگاههای شبکه را به یکدیگر وصل مینماید. این واژه معمولاً به دستگاه چند پورتی گفته میشود که پردازش و انتقال داده را در لایه دوم مدل OSI انجام میدهد. سوئیچهایی که معمولاً در لایه سوم یا بالاتر پردازش را انجام میدهند،...

آشنایی با مفهوم کنترل ازدحام در شبکههای کامپیوتری

حمیدرضا تائبی

فناوری شبکه

ازدحام یکی از بزرگترین مشکلات پیرامون شبکه اینترنت و شبکههای محلی است. مشکلی که اگر برای آن راهکاری در نظر گرفته نشده باشد باعث میشود، روترها به یکباره با حجم انبوهی از ترافیک روبرو شوند و نتوانند به درستی به درخواستهاپ پاسخ دهند. این مشکل ممکن است به شکل پاسخدهی کند یا در...

14 نکته مهمی که در زمان کار با شبکههای کامپیوتری باید به آنها دقت کنید

حمیدرضا تائبی

فناوری شبکه

مدیریت شبکههای کامپیوتری یک فرآیند زمانبر و گاهی اوقات مشکل است، با اینحال اگر بدانید که باید چه کاری انجام دهید و ابزارهای مربوطه را داشته باشید به راحتی قادر به مدیریت شبکههای مختلف هستید. البته داشتن تجربه، پیادهسازی درست شبکهها و آشنایی با محیط عملیاتی کمک زیادی در این...

آشنایی با اپراتورهای اینترنت ثابت و سیار کشور

فناوری شبکه

سازمان مقررات و ارتباطات رادیویی طی گزارش وضعیت کیفیت اینترنت ایران در 6 ماه اول سال 1399که برای 6 ماه نخست سال میباشد به معرفی اپراتورهای ثابت و سیار پرداخته است. در ادامه با نام و حوزه فعالیت اپراتورهای ارائه دهنده سرویس اینترنت ثابت و سیار آشنا میشوید.

تعداد مشترکین اینترنت هر استان چقدر است و محبوبترین سرویس اینترنت هر استان کدام است؟

فناوری شبکه

گزارش سازمان تنظیم مقررات و ارتباطات رادیویی از وضعیت کیفیت اینترنت و تعداد اشتراک اینترنت و ضریب نفوذ در 31 استان کشور در شش ماه اول سال 99 منتشر شد. با نگاهی به آمار و ارقام مندرج در این گزارش، وضعیت اینترنت ثابت و سیار، تعداد اشتراک اینترنت و ضریب نفوذ در 31 استان کشور بر...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

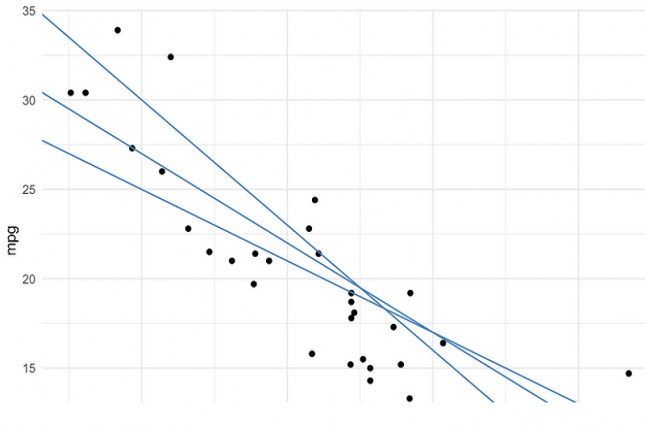

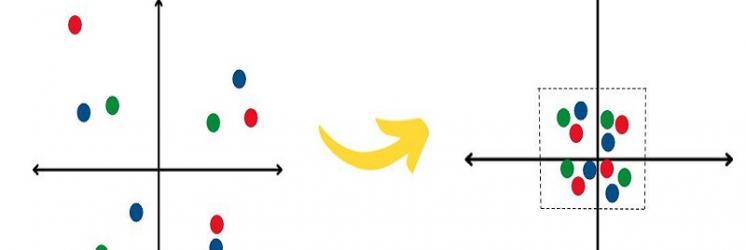

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40

چرا مدل آبشاری هنوز جزو برترین متدولوژیهای دنیای نرمافزار است؟

حمیدرضا تائبی

برنامه نویسی, پرونده ویژه

دنیای نرمافزار با طیف گستردهای از متدولوژیهای نرمافزاری احاطهشده که برخی از این مدلها بنیادین بوده و در حقیقت زیربنایی برای مدلهای پس از خود شدهاند. زمانیکه صحبت از متدلوژیهای نرمافزاری به میان میآید، کمتر منبعی را پیدا میکنید که اشارهای به مدل آبشاری نداشته باشد....

اسکرام چیست و چگونه آن را استفاده کنیم؟

میثاق محمدیزاده

برنامه نویسی, پرونده ویژه

در دهه حاضر، شرکتهای تجاری و کسبوکارها، بدون نرمافزارهای مدیریت پروژه نمیتوانند از پس کارها و جزئیات زیاد تولید یک محصول، ارائه یک سرویس و اتمام یک پروژه برآیند. هریک از این امور نیازمند همکاری و هماهنگی چندین کارمند یا تیمهای کاری، کنترل و مدیریت انبوهی از کارهای ریزودرشت...

بایدها و نبایدهای بهکارگیری مدل V در ارتباط با توسعه نرمافزارها

حمیدرضا تائبی

دانش کامپیوتر, برنامه نویسی, پرونده ویژه

مدل V یکی دیگر از مدلهایی است که در زمینه ساخت نرمافزارها و در صنایع حساسی همچون هواپیمایی از آن استفاده میشود. البته از این مدل در ارتباط با ساخت تجهیزات سختافزاری نیز میتوان استفاده کرد. مدل V را میتوان یک مدل توسعهیافته از مدل آبشاری در نظر گرفت. در این مدل بهجای آن...

اگر برنامهنویس هستید این سایتها مهارتهای شما را به چالش میکشند

حمیدرضا تائبی

برنامه نویسی

برای آنکه در زمینه برنامهنویسی به مهارت بالایی دست پیدا کنید به تمرین زیاد نیاز دارید. به عبارت دیگر یادگیری برنامهنویسی همانند رانندگی است. شما تنها با خواندن آییننامهها و قوانین نمیتوانید در رانندگی مهارت پیدا کنید، بلکه از طریق پشت سر گذاشتن جلسات متعدد رانندگی است که...

چرا برنامههای نوشته شده بسیار کند اجرا میشوند

محسن آقاجانی

کارگاه, برنامه نویسی

اگربعد از پشت سر گذاشتن زحمات فراوان برای توسعه نرمافزار دوستداشتنی خود با معضل سرعت کم اجرای آن مواجه شدید، باید بدانید که پنج دلیل عمده وجود دارد که باعث میشود برنامه نوشته شده شما در محصول نهایی و عمل با شکست مواجه شود. اگر یک برنامهنویس هستید و دوست ندارید برنامه نوشته...

دانلود کنید: کتاب مدیریت بانکهای اطلاعاتی

برنامه نویسی, دانلود

طراحی، پیادهسازی، برنامهنویسی و مدیریت بانکهای اطلاعاتی جزو مشاغلی نیستند که شما بهسادگی بتوانید از طریق گذراندن چند ساعت کلاسی درسی یا واحد آموزشی در آنها تبحر پیدا کنید. برای تسلط بر هر یک از این عناوین شغلی، بهصرف زمان زیاد و کسب تجربه فراوان نیاز دارید.

یک ابزار ساده اما کاربردی برای جستجوی متن در فایلهای باینری

محسن آقاجانی

برنامه نویسی

در مواقع مختلف همه ما نیاز داریم تا یک کلمه یا عبارت خاص را در یک فایل متنی پیدا کنیم و با ابزارهای مختلفی که در این زمینه وجود دارد این کار به راحتی قابل انجام است. اما اگر متن مورد نظر ما برای جستجو در یک فایل باینری باشد چه باید کرد؟ اگر چه انجام چنین کاری معمولا به ندرت...

نام کتاب: کدنویسی و توسعه وب ویژه افراد تازهکار

شاهراه اطلاعات, برنامه نویسی

اگر شما یک توسعهدهنده وب هستید یا در نظر دارید به دنیای برنامهنویسی وب وارد شوید، در ابتدا باید اطلاعات فنی در ارتباط با رابطهای کاربری، بانکهای اطلاعاتی و دیگر ویژگیهایی که امروزه سایتهای مدرن وب و برنامههای موبایل بر پایه آنها به تعامل با کاربران میپردازند، به دست...

چرا یادگیری زبان اسکالا و برنامهنویسی تابعی مهم است

حمیدرضا تائبی

کارگاه, برنامه نویسی

تقریبا اکثر قریب به اتفاق برنامهنویسان به این حقیقت اذعان دارند که اسکالا یکی از رقبای اصلی و جدی زبان جاوا است. اسکالا زبانی است که به یک برگ برنده مهم که همانا چندپارادایمی است، تجهیز شده است. چندپارادایمی یکی از فاکتورهای مهمی است که باعث میشود برنامهنویسان جذب یک زبان...

چگونه برنامههای اندرویدی را بدون کدنویسی و به شیوه آنلاین ایجاد کنیم؟

حمیدرضا تائبی

موبایل, کارگاه, برنامه نویسی

هر یک از ما دوست داریم در زمان کار با اندروید برنامهای متناسب با نیازهای خود ایجاد کنیم. حتا به عنوان مدیرعامل یک کسبوکار نیز ممکن است تمایل داشته باشید برنامهای متناسب با حرفه خود ایجاد کنید. برنامههای کاربردی نه تنها برای پیشرفت کسبوکار شما مفید هستند بلکه به شما اجازه می...

آیا میتوان ظرف یک ماه زبان برنامه نویسی پایتون را یاد گرفت؟

محسن آقاجانی

برنامه نویسی

دلایل متعددی برای انتخاب زبان برنامه نویسی پایتون به عنوان یک حرفه وجود دارد. پایتون یک زبان برنامهنویسی سطح بالا است که برای برنامه نویسی عمومی مورد استفاده قرار میگیرد و یادگیری آن ساده و قابل فهم است. پایتون چند سالی است که در بین زبانهای برنامهنویسی مطرح و سطح بالا رتبه...

چگونه با WebAssembly اپلیکیشنهای باینری با عملکرد بالا را به مرورگر وارد کنیم

محسن آقاجانی

کارگاه, برنامه نویسی

دو دهه است که ما تنها یک زبان برنامهنویسی برای استفاده در مرورگرهای وب در اختیار داشتهایم: جاوا اسکریپت. مرگ تدریجی پلاگینهای باینری ثالث زبانهای دیگری مثل جاوا و اکشناسکریپت، فلش را به عنوان یک عامل تجملاتی در توسعه وب به وجود آورد. سایر زبانهای تحت وب مثل کافی اسکریپت...