بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

ترافیکی 40 ترابایتی برای دانلود و بهروزرسانی ویندوز 10 مهیا است!

حمیدرضا تائبی

اخبار جهان

در هر شرکت بزرگی یک روز از سال روز طلایی آن شرکت است و امروز 29 جولای روز طلایی مایکروسافت است. ویندوز 10 چند ساعت پیش رسما در اختیار مصرفکنندگان اروپا و زودتر از آن آسیا قرار گرفته است. ما انتظار داریم نه تنها اطلاعیههای مختلفی را از سوی ردموندیها دریافت کنیم، بلکه انتظار...

ورود بیسروصدای فایلهای نصب ویندوز 10 روی کامپیوتر کاربران

حمیدرضا تائبی

اخبار جهان

بهروزرسانی ویژه کاربران ویندوز 7 و ویندوز 8.1 از صبح چهارشنبه آغاز میشود. بعضی از کاربران گزارش دادهاند فایلهای نصب از قبل روی سیستم شخصی آنها قرار گرفته است.

آموزش کدنویسی به کودکان

فهمیده رشید

کارگاه

من یک برنامهنویس هستم و قصد دارم که به فرزندانم (قبل از آنکه آنها به گرایشی روی بیاورند) بیاموزم که چگونه کدنویسی کنند. مشکل اینجا است که من نمیخواهم منتظر بمانم تا آنها به اندازه کافی بزرگ شوند و بعد به آنها آموزش دهم.

بیشتر کتابهای برنامهنویسی، کلاسهای کدنویسی، حتی...

اعترافات يك تازهوارد به دنیای شبكههاي 10 گيگابیتی (بخش اول)

دنيس وود

فناوری شبکه

ممكن است درباره شبكههاي 10 گيگابيت بر ثانيه (10GbE) يا شبكههاي 40 گيگابيت بر ثانيه (40GbE) مقالات زيادي خوانده باشيم و با استانداردها، كانكتورها، مشكلات و موانع پيشرويشان آشنا باشيم. اما بعيد است خودمان دست به كارشده و يك شبكه 10 گيگابيت عملي براي ويرايش عكس و فيلم، آن هم در...

نمایشگرهای جدید سامسونگ اسمارتفون شما را بیسیم شارژ میکنند!

حسین آقاجانی

شاهراه اطلاعات

تعداد و تنوع دستگاههایی که به صورت بیسیم شارژ میشوند هر روز در حال اضافه شدن است. حالا نوبت به تنوع در شارژهای بیسیم است که پایشان به مانیتورهای جدید سامسونگ باز شده است.

اچتیسی یک گوشی رده متوسط با فضای ذخیرهسازی دیوانهکننده معرفی کرد

حسین آقاجانی

شاهراه اطلاعات

HTC گوشی Desire 626 را معرفی کرد. این تلفن میان رده ساخته شده تا جایگزین Desire 620 در جیب شما شود. مهمترین ویژگی این گوشی پشتیبانی از یک فضای ذخیرهسازی شگفتانگیز 512 گیگابایتی است.

لینوکس روی این ده دستگاه نصب میشود!

محسن آقاجانی

شاهراه اطلاعات

شاید بتوان گفت لینوکس انعطافپذیرترین سیستمعامل حال حاضر دنیا است. همین قابلیت تطبیقپذیری بالا این امکان را به وجود آورده تا بتوان آن را روی دستگاههای گوناگون نصب کرد. از این سیستمعامل منبعباز برای مصارف مختلف استفاده شده است، از اجرا در خودروهای خودران و وبسرورها گرفته تا...

پروژه هولولنز مایکروسافت (اینفوگرافی)

جسی همپل

عصرشبکه

واقعیت افزوده مایکروسافت میتواند دنیای فیزیکی را با واقعیت مجازی درهم آمیزد. این دستگاه میتواند با استفاده از دستورات حرکتی، نگاه کردن و دستورات صوتی کنترل شود.

وب فردا

باری کالینز

شاهراه اطلاعات

دنیای وب به سرعت در حال تغییر دادن محیط پیرامون ما است. تنها چند سال قبل بود که فناوریهایی مثل فلش ادوبی و سیلورلایت مایکروسافت، استانداردهای ساخت و نمایش ویدیو و انیمیشنهای آنلاین بودند و به نظر میرسید به این زودی برتری خود را از دست نخواهند داد. اما هر دوی آنها به تدریج و...

6 ابزار کاربردی ویندوز که شناخته شده نیستند!

حسین آقاجانی

شاهراه اطلاعات

یکی بزرگترین نقاط قوت ویندوز این است که کاربر میتواند صدها برنامه را روی آن نصب کند و میزان سرسامآوری کار را به انجام برساند. اما مایکروسافت همزمان با بهبود دادن و گسترس این پلتفورم، ابزارهای جدید بسیاری را نیز به آن افزوده است. در این مقاله به چند ابزاری خواهیم پرداخت که...

Beamforming چند کاربری در شبکههای وایفای

جان برادکین

فناوری شبکه

نزدیک به دو سال است که تجهیزات وایفای مبتنیبر استاندارد 802.11ac (که آنها را وایفای گیگابیتی نیز مینامند) به بازار آمدهاند. این محصولات در مقایسه با تجهیزات مبتنیبر استاندارد قدیمیتر 802.11ac، به پهنای باند بیشتر و تغییراتی بهمنظور بهینهسازی نیاز دارند، اما...

آیا سرانجام خودروهای خودران از راه خواهند رسید؟ (بخش پایانی)

بورکهارت بیلگر

پرونده ویژه

در دهه 1980 یک مهندس آلمانی با نام ارنست دیکمانس در دانشگاه باندسور در مونیخ یک ون مرسدس را به دوربینهای ویدیویی و تعدادی پردازنده مجهز کرد تا بتواند بهطور خودکار آن را در مسیر جاده نگه دارد.

صفحهها

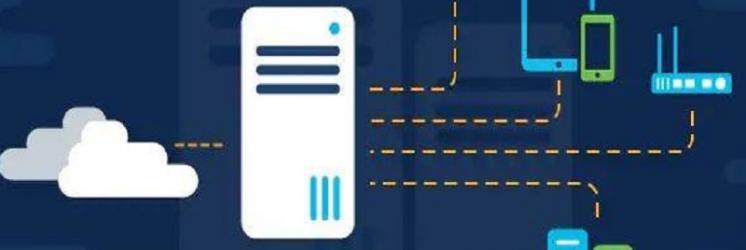

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

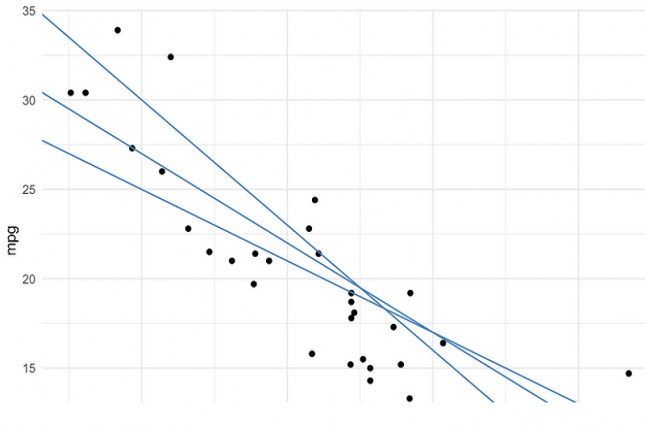

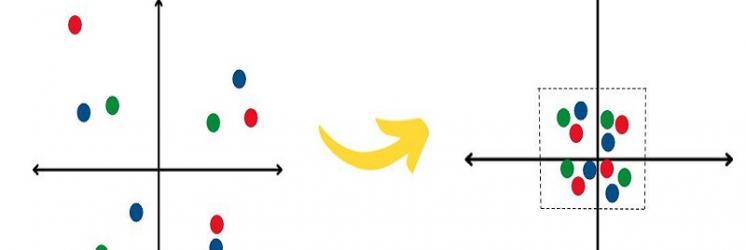

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40