بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هاست چیست؟ راهنمای جامع انتخاب بهترین هاست پارس پک برای وب سایت شما

خرید هاست Web hosting مناسب برای وبسایت شما میتواند تفاوت بزرگی در موفقیت آنلاین شما ایجاد کند. چه بهدنبال راهاندازی یک فروشگاه آنلاین باشید یا قصد داشته باشید خدمات خود را به مخاطبان گستردهتری معرفی کنید، اولین قدم شما باید ایجاد یک وبسایت باشد. در این مسیر، انتخاب یک...

05/02/1403 - 20:25

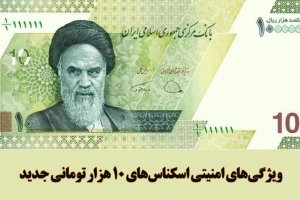

ویژگیهای امنیتی اسکناسهای 10 هزار تومانی جدید

اخبار ایران

بانک مرکزی از نسل جدید اسکناس 10هزار تومانی با هدف افزایش امنیت و تسهیل مبادلات خبر داد که در روزهای آینده منتشر و توزیع خواهد شد.

واریز عیدی بازنشستگان و مستمری بگیران سازمان تأمین اجتماعی- 16 بهمن

راهنمای خرید

واریز عیدی بازنشستگان و مستمری بگیران تحت پوشش سازمان تأمین اجتماعی در 16 بهمن 99 از ساعاتی پیش آغاز شده است

ترجمه آدرس شبکه یا NAT چیست، چه انواعی و چه مزایا و معایبی دارد؟

علی حسینی

فناوری شبکه

به گرههای یک شبکه محلی فقط میتوان آدرس آیپی خصوصی اختصاص داد. این گرهها اگر بخواهند به اینترنت متصل شوند، باید آدرس آیپی عمومی منحصربهفردی بگیرند. از سوی دیگر، امروزه تعداد تجهیزات متصل به اینترنت بیش از تعداد آدرسهای آیپی عمومی IPv4 است. برای رفع دو مشکل فوق، راهکاری...

چرا با تلفن سازمانی نکسفون هیچ تماسی از دست نخواهد رفت؟

گزارش آگهی

در دنیای رقابتی امروز پاسخگویی سریع به مشتریان، یکی از عوامل برتری یک کسبوکار در مقایسه با سایرین است. امروزه مشتریان از کسبوکارها انتظار دارند که در هرساعت از شبانهروز با استفاده از هر کانال ارتباطی پاسخگوی مشکلات و خواستههای آنها باشند. به همین منظور کسبوکارها همواره به...

ویژگیهای امنیتی ایرانچکهای 100 هزار تومانی جدید- بهمن 99

اخبار ایران

بانک مرکزی ایران از انتشار و توزیع نسل جدید ایران چک 100 هزار تومانی با هدف افزایش امنیت و تسهیل مبادلات خبر داد. در ادامه مطلب به مشخصات و ویژگی های نسل جدید ایران چک 100 هزار تومانی اشاره شده است.

معرفی و دانلود بهترین اپلیکیشنهای مسیریاب اندروید و آیفون

آرمین عزیزی

اپلیکیشن

یکی از مشکلاتی که هنگام سفر یا جابجایی در شهرهای بزرگ مانند تهران بوجود میآید، سردرگمی در جاده و مسیرهای شهری است. در طی چند سال اخیر اپلیکیشن های مختلفی برای راحت پیدا کردن مسیر مورد نظر افراد معرفی شده است. با وجود اپلیکیشنهای مسیریاب، مسیریابی برای افراد و رانندگان بسیار...

بینایی ماشین و بینایی کامپیوتر چه تفاوتی با یکدیگر دارند؟

عصرشبکه

دنیای هوش مصنوعی مملو از اصطلاح و زیرشاخههای مختلفی است که بسیاری از آنها در ظاهر شبیه به یکدیگر هستند، در حالی که در عمل هر یک تعاریف خاص خود را را دارند و برای مقاصد مختلفی استفاده میشوند. از جمله اصطلاحاتی که برخی اوقات به اشتباه به جای یکدیگر استفاده میشوند بینایی ماشین...

عیبیابی شبکه چیست؟ مراحل و ابزارهای نرمافزاری و سختافزاری

علی حسینی

فناوری شبکه

عیبیابی (troubleshooting) شبکه فرآیندی دقیق و تکرارپذیر است که طی آن، مشکلات شبکه شناسایی و سپس با استفاده از روشهای قابل آزمایش، حل میشوند. عیبیابی کارآمدتر از آزمایشهای تصادفی است زیرا بهکمک آن میتوان هر جزء شبکه را مستقلا هدف گرفت و عملکرد هر یک را سنجید. ضمنا چون عیب...

نحوه تشخیص گوشی اصل از کپی و روش های آن

آرمین عزیزی

ترفند, راهنمای خرید, موبایل

قبل از خرید هر محصولی سوالی که در ذهن ما بوجو میآید این است که آیا محصول موردنظر ما اصل یا کپی است، خرید تشخیص گوشی اصل از کپی مشکل است و باید دقت کرد. اگر به هنگام خرید گوشی متوجه اصل بودن آن نشوید در کنار ضرر مالی ممکن است گوشی موردنظر سرقتی باشد و دچار مشکل شوید. در ادامه...

خرید بسته اینترنت ثابت TD-LTE ایرانسل (قیمت + راهنمای خرید)

الناز قنبری

راهنمای خرید, تعرفه اینترنت

اگر به تازگی مودم ایرانسل خریداری و نحوهی تهیه شارژ سیم کارت و بسته اینترنت برای مودم خود را نمی دانید، در این مطلب به تهیه شارژ مودم ثابت TD-LTE ایرانسل از نظر شارژ مجدد سیم کارت و شارژ بسته اینترنت و دیگر نکات و مسائل مربوط به مودم ثابت ایرانسل اشاره شده است.

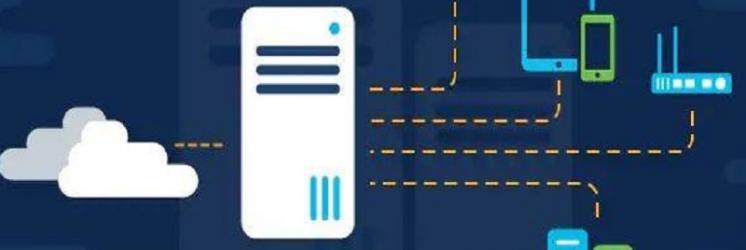

هاست چیست و چه کاربردی دارد؟

گزارش آگهی

هاست یا وب هاستینگ (Web hosting) به معنی میزبانی وب می باشد. اطلاعاتی چون: مقالات، عکس ها، ویدئو ها و... در فضایی اختصاصی با منابع و امکانات مشخص قرار داده شده و به این ترتیب سایت برای ارائه خدمات در دسترس بازدید کنندگان قرار می گیرد. این فضا یک بخش یا کل فضای سرور می باشد که...

خرید شارژ اینترنت مودم همراه ایرانسل (قیمت + راهنمای خرید)

الناز قنبری

راهنمای خرید, تعرفه اینترنت

اگر به تازگی مودم ایرانسل خریداری و نحوهی تهیه شارژ سیم کارت و بسته اینترنت برای مودم خود را نمی دانید، در این مطلب به تهیه شارژ مودم همراه ایرانسل از نظر شارژ مجدد سیم کارت و شارژ بسته اینترنت و دیگر نکات و مسائل مربوط به مودم ایرانسل اشاره شده است.

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

پردازنده 14 نانومتری برادول برای سیستمهای حرفهای

فناوری شبکه

شرکت اینتل پردازنده Xeon D را معرفی کرد که یک تراشه میان دو پردازنده Xeon E3 و پردازندههای اتم است و برای سرورهای کممصرف بسیار مناسب خواهد بود.

اکسسپوینت صنعتی Wave 2 با سرعت 2600 مگابیت

فناوری شبکه

شرکت Ruckus Wireless نخستین اکسسپوینت MU-MIMO 4×4 مبتنی بر استاندارد 802.11ac را عرضه کرد. ZoneFlex R710 از نسل دوم فناوری شبکههای بیسیم Wave محسوب و در رده AC2600 طبقهبندی میشود.

یک محصول ذخیرهسازی با UPS جاسازی شده

فناوری شبکه

شرکت دِکاس یک NAS پنج کشویی جدید معرفی کرد، اما نکته مهم درباره این محصول، جاسازی یک USP مبتنی بر باتری درون این دستگاه است.

مادربورد سرور با پردازنده AppliedMicro

فناوری شبکه

شرکت گیگابایت سرور، یک مادربورد مناسب کامپیوترهای سرور با معماری آرم و پردازندههای شرکت AppliedMicro معرفی کرد.

اولین روتر پرسرعت واقعی MU-MIMO وارد بازار شد

فناوری شبکه

شرکت لینکسیس بهتازگی پیشسفارشهای روتر جدید خود را آغاز کرده است، روتر پرسروصدایی که در نمایشگاه CES امسال رونمایی کرد و به نام EA8500 شناخته میشود. این روتر اولین محصول واقعی است که از فناوری MU-MIMO استفاده و چهار کانال برای استریم همزمان اطلاعات فراهم میکند.

با این گجت HDMI بیسیم را تجربه کنید

حسین آقاجانی

فناوری شبکه

دیگر کمکم باید دور سیم و سیمکشی را خط کشید. در این مقاله Air3C و Air3C-Pro از شرکت DVDO را به شما معرفی میکنیم. دو ابزار که HDMI بیسیم را به صورت خیلی ساده و بیمشکل در اختیارتان میگذارند.

دنیای دیوانه شبکههای موبایل آینده

حمیدرضا تائبی

فناوری شبکه

نسل بعدی شبکههای بیسیم وعده ماشینهای خودران و فیلمهایی که در یک چشم به هم زدن از اینترنت دانلود میشوند را داده است. 5G خبرسازترین موضوع کنگره جهانی موبایل امسال (MWC 2015) بود. اما تا سال 2020 منتظر آن نباشید.

امنیـت در مـرز DNS

فناوری شبکه, امنیت

بسیاری از کاربران و نه تمام آنها با مفاهیم امنیت نرمافزار آشنا هستند، اما راههای پایهای بیشتری برای محافظت از کاربر در مقابل حملاتی چون فیشینگ، باتنتها، تبلیغات ناخواسته و مواردی از این دست وجود دارد. یکی از مؤثرترین آنها سرویسهای DNS است. استفاده از تنها یکی از این...

ذخیرهسازهای جدید ASUSTOR با پردازنده سلرون

فناوری شبکه

شرکت ASUSTOR در زمینه معرفی محصولات ذخیرهسازی بسیار فعال است و هر ماه چند سری از محصولات خود را گسترش میدهد و مدلهای NAS جدیدی معرفی میکند. تازهترین محصولات معرفی شده این شرکت، ذخیرهسازهای هشت و ده کشویی با پردازنده اینتل سلرون هستند.

ذخیرهسازهای جدید کیونپ با پردازنده ARM

فناوری شبکه

شرکت کیونپ دو NAS با پردازنده دوهستهای ARM Cortex-A15 و فرکانس 4/1 گیگاهرتزی برای بازار شرکتهای کوچک و اداری معرفی کرد.

سوییچهایی هوشمند برای میانه بازار

فناوری شبکه

شرکت دیلینک دو سوییچ هوشمند با درگاههای گیگابیتی معرفی کرد. این سوییچها DGS-1210-52MP و DGS-1210-10 نام دارند و از قابلیتهایی مانند درگاههای +PoE بهره میگیرند.

ذخیرهسازی برای ویدیوهای 4K و سرعت 10 گیگابیت بر ثانیه

فناوری شبکه

شرکت کیونپ نسل جدیدی از ذخیرهسازهای NAS را برای ویدیوهای 4K UHD و شبکههای با سرعت 10 گیگابیت بر ثانیه معرفی کرد.

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

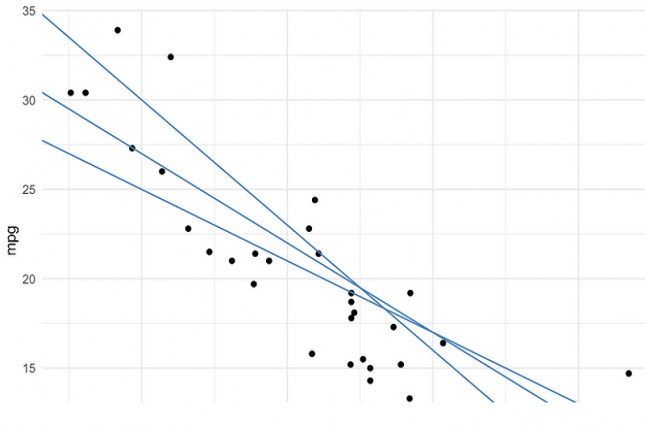

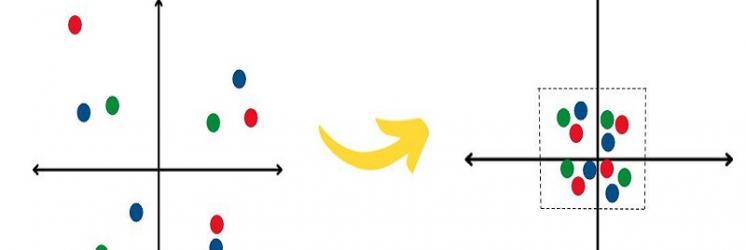

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40