بررسی و مقایسه محصولات شبکه

همه

رک

روتر

سوئیچ

آخرین مطالب

همه

فناوری شبکه

تعرفه اینترنت

برنامه نویسی

هوش مصنوعی چه دستاوردهای مهمی برای حوزه پزشکی به ارمغان آورده و خواهد آورد؟

هوش مصنوعی بهعنوان یک فناوری نوین و پیشرو در رابطه با درک محاسباتی از آنچه رفتار هوشمند نامیده میشود، تعریف میشود و با الگوبرداری از رفتارهایی مشابه انسانها، سعی میکند روند انجام کارها را سادهتر کند و باعث بهبود کیفیت و سطح رفاه زندگی انسانها شود. یکی از کاربردهای مهم و...

18/01/1403 - 14:00

اوپناستک (OpenStack) چیست و چرا رایانش ابری را متحول خواهد ساخت؟

فناوری شبکه

اوپناستک محبوبترین پلتفرم منبعباز فضای ابری است و در چند سال اخیر بهشکل قابل توجهی مورد توجه سازمانها قرار گرفته است. گزارشی که موسسه Statista در سال 2021 میلادی منتشر کرد، نشان داد نزدیک به 30 درصد شرکتها و سازمانها در جهان از اوپناستک در زیرساخت فناوری اطلاعات خود...

انسیبل (Ansible) چیست و چگونه باید از آن استفاده کنیم؟

کارگاه

اگر در حوزه فناوری اطلاعات و توسعه نرمافزارهای کاربردی به فعالیت اشتغال دارید، به احتمال زیاد نام انسیبل (Ansible) را شنیدهاید. مدیران ارشد فناوری اطلاعات، این فناوری را گزینه مورد علاقه توسعهدهندگان دوآپس توصیف میکنند که نقش مهمی در خودکارسازی نرمافزارهای کاربردی دارد. به...

برترین ابزارهای مشاهدهپذیری سال 1402 مخصوص کارشناسان شبکه

فناوری شبکه

امروزه، بیشتر کارشناسان شبکه و تیمهای توسعه نرمافزار از یک معماری میکروسرویس استفاده میکنند که آنها را قادر میسازد تا برنامههای خود را در محیطهای توزیعشده مستقر کنند. اگرچه این موضوع فرآیند ساخت، ارائه و مقیاسبندی برنامهها را آسانتر میکند، اما میتواند پیگیری و عیب...

فرسودگی یا دلزدگی شغلی چیست و چه راهکاری برای غلبه بر آن وجود دارد؟

عصرشبکه

با شیوع ویروس کرونا و همهگیری آن، شکل انجام کارها دستخوش تغییراتی شد و اثرات آن هنوز هم پابرجا است که از مهمترین آنها باید به کار کردن تا دیروقت در خانه اشاره کرد. این تغییر و تحولات باعث شد تا نگاه روانشناسان معطوف به معضلی شود که بسیاری از افراد با آن روبهرو هستند. این...

میزبانی اختصاصی وب چه مزایا و معایبی برای سازمانها بههمراه دارد؟

حمیدرضا تائبی

فناوری شبکه

میلیاردها وبسایت در اینترنت وجود دارند و خدمات متنوعی به کاربران ارائه میدهند. هر یک از این وبسایتها بسته به خدماتی که ارائه میکنند، نیازمند نوع خاصی از میزبانی (Hosting) هستند. یافتن بهترین نوع میزبانی وب برای ارائه خدمات مطلوب به کاربران، یکی از موضوعات چالشبرانگیزی است...

10 الگوریتم برتر یادگیری ماشین که باید آنها را یاد بگیریم

حمیدرضا تائبی

کارگاه

در دنیایی که تقریبا تمام کارها بهشیوه خودکار انجام میشوند، روند انجام کارها بهشیوه دستی بهسرعت در حال حذف شدن است. امروزه، انواع مختلفی از الگوریتمهای یادگیری ماشین وجود دارند که برخی از آنها میتوانند به رایانهها در بازی شطرنج، به پزشکان در جراحیهای از راه دور، به خرده...

دادهکاوی، شغل آیندهداری که بازار کار خوبی دارد

دانش کامپیوتر

ارزیابی دقیق و درست دادهها به سازمانها اجازه میدهد تصمیمگیریهای استراتژیک را بهدرستی اتخاذ کنند و درک دقیقی از بازار و دنیای تجارت داشته باشند. فرآیند ارزیابی دادهها، دادهکاوی نامیده میشود که یک مهارت کلیدی و ارزشمند است که دستیابی به آن مستلزم داشتن تفکر انتقادی است....

چرا شرکتها به دنبال مدل اعتماد صفر هستند؟

حمیدرضا تائبی

امنیت

در چند سال گذشته، رویکرد اعتماد صفر (Zero Trust)، بهعنوان راهکاری برای حفاظت از شبکهها و ارتقای سطح امنیت مورد توجه تمامی سازمانهای بزرگ قرار گرفته است. محبوبیت این مدل تا حد زیادی بهدلیل ماهیت ترکیبی آن است که محیطی ایمن را برای انجام فعالیتهای تجاری پدید آورده است. در راه...

لیست نهایی ائتلاف سرآمد برای انتخاب سازمان نظام صنفی رایانهای کشور منتشر شد.

گزارش آگهی

هفتمین دوره انتخابات هیات مدیره سازمان نظام صنفی رایانه ای استان تهران در روزهای آتی برگزار خواهد شد. حوزه فناوری اطلاعات مانند حوزههای دیگر رو به رشد است و به فضایی نیاز دارد تا در بستر آن بتواند به سازماندهی برسد. حوزههای مختلف، دارای نظام صنفی هستند که فناوری اطلاعات نیز از...

چگونه یک پلتفرم تحلیل امنیتی یکپارچه را انتخاب کنیم؟

امنیت

کارشناسان حوزه امنیت و شبکه، از نرمافزارها و ابزارهای مختلف برای گردآوری اطلاعات کاربردی و لحظهای (Realtime) درباره اتفاقات شبکه و فعالیتهای مشکوک استفاده میکنند تا بتوانند راهکارهای پیشگیرانهای برای مقابله با حملات سایبری متنوع و پیشرفته اتخاذ کنند. یکی از ابزارهای...

شماره 271 ماهنامه شبکه با پرونده ویژه DataPipeLine، منتشر شد

اخبار ایران

در سرمقاله شماره 271 ماهنامه شبکه هوش مصنوعی در دریای دیجتال جولان میدهد، در فصل هوش مصنوعی بررسی میکنیم که چرا یادگیری نظارتشده محبوب است، در فصل فناوری شبکه بهترین معماری برای پیادهسازی یک شبکه سازمانی بزرگ معرفی میشود، در فصل امنیت هکرها به شبکه محلی مجازی حمله میکنند،...

برجستهترین و پردرآمدترین مشاغل صنعت بازی در سال 1402

هنر و سرگرمی

صنعت بازیسازی یکی از پولسازترین صنایع حال حاضر است و تقریبا افراد شاغل در این حوزه دستمزدهای خوبی برای کاری که انجام میدهند، دریافت میکنند. به بیان دقیقتر، افرادی که برنامهریزی بلندمدتی برای ورود به این صنعت انجام دهند به سودآوری خوبی دست پیدا میکنند، با اینحال، نکته...

صفحهها

زیرساخت دسکتاپ مجازی (VDI) چیست؟

زیرساخت دسکتاپ مجازی VDI (مخفف Virtual Desktop Infrastructure) فناوری است که به شما امکان میدهد دسکتاپها و سیستمعاملهای کامپیوتری را در سرورهای مرکزی مجازیسازی کنید و به کاربران از طریق شبکه اجازه دسترسی به آن را بدهید. در این مدل، سیستمعامل و برنامههای کاربردی در سرورهای...

حمیدرضا تائبی

22/12/1402 - 13:30

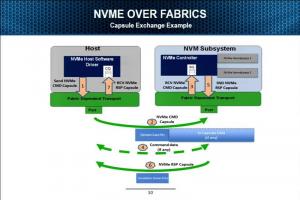

فناوری NVMe over Fabrics چیست و چه کاربردی در دنیای شبکههای کامپیوتری دارد؟

حمیدرضا تائبی

فناوری شبکه

NVMe-oF سرنام NVMe over Fabrics که به نام حافظه غیرفرار روی بافت شناخته میشود، پروتکلی است که برای اتصال میزبانها به فضای ذخیرهسازی در بافت شبکه با استفاده از پروتکل NVMe مورد استفاده قرار میگیرد. این پروتکل مکانیزم انتقال دادهها بین میزبان و سیستم ذخیرهسازی را با...

ذخیرهسازی ابرمحور چه مزایا و معایبی دارد؟

حمیدرضا تائبی

فناوری شبکه

سازمانها و شرکتهای کوچک و بزرگ تلاش میکنند از طریق بهکارگیری راهحلهای هوشمند ذخیرهسازی اطلاعات و امنیت سایبری، بهشکل کارآمدتری از اطلاعات خود محافظت کنند، کیفیت دسترسی به فضای ذخیرهسازی ابرمحور را بهبود بخشند، به اصل افزونگی فضای ذخیرهسازی دست پیدا کنند و راهکاری...

شبکه بهعنوان سرویس (Network as a Service) چیست؟

حمیدرضا تائبی

فناوری شبکه

فناوریهایی همچون مجازیسازی، داکر، کوبرنتیس و محاسبات ابری به اندازهای مورد توجه شرکتها و کاربران قرار گرفتند که متخصصان فناوری اطلاعات را بهفکر مجازیسازی مولفههای مختلف شبکه انداختند. بهطوری که شرکتها بتوانند به سهولت و با کمترین پیچیدگی ممکن به تجهیزات و فناوریهای مهم...

آشنایی با مفهوم هایپروایزر و معروفترین هایپروایزر در دسترس

حمیدرضا تائبی

فناوری شبکه

هایپروایزر (Hypervisor) که برخی منابع آنرا ناظر ماشین مجازی (virtual machine monitor) توصیف میکنند، نوعی برنامه کامپیوتری است که اجازه ساخت و اجرای ماشینهای مجازی را میدهد.

چگونه اکسسپوینتهای بیسیم Meraki Cisco را نصب کنیم؟

فناوری شبکه

محصولات شبکه سیسکو در ایران مورد استقبال کاربران خانگی و تجاری قرار دارند و تقریبا در هر سازمان بزرگی شاهد بهکارگیری روترها، سوئیچها و اکسسپوینتهای این شرکت هستیم. محصولات سیسکو بهدلیل کیفیت بالا، قابلیتهای کاربردی گسترده و امنیت خوبی که ارائه میکنند و بهطور مستمر سفت...

شبکه محلی مجازی و زیرشبکه در شبکههای کامپیوتری چه تفاوتهایی دارند؟

حمیدرضا تائبی

فناوری شبکه

چند دهه قبل، شبکههای کامپیوتری معماری سادهای داشتند. بهطوری که، بیشتر شرکتها به شبکهای با یک دامنه پخشی واحد (VLAN) و یک شبکه بزرگ لایه 3 نیاز داشتند. با گذشت زمان و بزرگتر شدن شبکهها، این معماری دیگر قابل استفاده نبود و بهدلیل ماهیت تکپخشی که داشت با مشکلات زیادی روبه...

یک سازمان به چه تعداد سرور نیاز دارد؟

حمیدرضا تائبی

فناوری شبکه, راهنمای خرید

هنگامی که قصد تاسیس شرکت یا سازمانی را دارید، یکی از مهمترین پرسشهایی که قبل از پیادهسازی شبکه یا خرید تجهیزات زیربنایی مثل سرورها باید به آن پاسخ دهید این است که شرکت به چه تعداد سرور نیاز دارد؟ پاسخ، به تعداد کاربران، حوزه فعالیت سازمان و نیازهای آتی بستگی دارد. علاوه بر...

ساختار اینترنت و پروتکلهای مسیریابی تکبخشی در قلب آن

حمیدرضا تائبی

فناوری شبکه

پروتکلهای مسیریابی تکپخشی (Unicast) نقش مهمی در ساختار اینترنت دارند. این پروتکلها با ارائه یک مکانیزم بهینه ارسال و دریافت بستهها، نرخ ازدسترفتن دادهها را بهحداقل میرسانند. پروتکلها با تعریف دامنه عملیاتی مخصوص به خود، توانایی مدیریت پیامها و برقراری ارتباط روترها با...

با تین کلاینت و زیروکلاینت هزینههای شبکه را کاهش دهید

فناوری شبکه

شرکتهایی که تمایل دارند هزینه خرید تجهیزات را کاهش دهند، اما بهرهوری کارمندان را حفظ کنند بهسراغ معماری کلاینت و سرور میروند. در معماری فوق، یک سرور مرکزی قدرتمند خریداری میشود که برای پاسخگویی به نیازهای کارمندان در قلب شبکه ارتباطی مستقر میشود، اما در ادامه خبری از...

محاسبات لبه چیست و چه تفاوتهایی با محاسبات ابر و مه دارد؟

فناوری شبکه

امروزه کسبوکارها با اقیانوسی از دادهها روبهرو هستند. دادههایی که بهطور معمول توسط حسگرها و دستگاههای اینترنت اشیاء مستقر در مکانهای مختلف بهدست میآیند. حسگرهایی که حجم زیادی از دادهها را تولید میکنند و شرکتها باید بهطور دائم این دادهها را پردازش کنند. این حجم...

بزرگ داده بهعنوان سرویس (BDaaS) چیست؟

حمیدرضا تائبی

دانش کامپیوتر, فناوری شبکه

ذخیرهسازی ابری به سازمانها اجازه میدهد حجم گستردهای از دادهها را ذخیرهسازی کرده و در صورت لزوم به آنها دسترسی داشته باشند. رویکرد فوق به شرکتها اجازه میدهد تا مالکیت معنوی خود بر اطلاعات را حذف کنند. سرمایهگذاری اولیه در فضای ذخیرهسازی برای مدیریت حجم زیادی از دادهها...

ابر بومی چیست و چگونه دنیای توسعه نرمافزار را متحول خواهد کرد؟

حمیدرضا تائبی

فناوری شبکه

ابر بومی (Cloud-Native) یکی از داغترین مباحث مرتبط با توسعه نرمافزار است. برخی توسعهدهندگان ابر بومی را تب زودگذری توصیف میکنند که پس از مدتی ناپدید خواهد شد، اما برخی دیگر آنرا آینده توسعه نرمافزار میدانند. در حال حاضر، ابر بومی یکی از بزرگترین روندها در صنعت نرمافزار...

صفحهها

معرفی و خرید آنلاین بسته اینترنت همراه یک ماهه شاتل موبایل

بستههای اینترنت شاتل موبایل با زمانها و حجمهای متنوع، جهت پاسخگویی به طیف گسترده مشترکین طراحی شده است. شما میتوانید با فعالسازی بسته مناسب شاتل موبایل خود، علاوه بر مدیریت هزینه، از شبکه پرسرعت اینترنت شاتل موبایل بهرهمند شوید. در این مطلب، علاوه بر آشنایی با بستههای...

الناز قنبری

10/04/1401 - 03:40

شرایط ویژه خرید بستههای ترافیک شاتل

مصطفا پورمحمدی

اخبار, اخبار ایران, راهنمای خرید, تعرفه اینترنت

تنها تا 21 اردیبهشت وقت دارید برای خرید بستههای ترافیکی ارزان شاتل اقدام کنید.

اینترنت با سرعت 20 مگابیت برای 80 درصد خانوارها

تعرفه اینترنت

رئیس سازمان تنظیم مقررات و ارتباطات رادیوئی گفت: اینترنت با سرعت 20 مگابیت برای 80 درصد خانوارها تا پایان برنامه ششم فراهم می شود.

پیشنهاد ویژه شاتل برای خرید سرویسهای پرسرعت

شایان حدادی

تعرفه اینترنت

شاتل پیشنهاد ویژه زمستانه خود را برای مشترکانی که به سرعت اینترنت بالا و قیمت مناسب نیاز دارند ارائه داد.

اینترنت ارزان در جشنواره نیمه زمستانه پیشگامان

اخبار ایران, تعرفه اینترنت

شرکت پیشگامان در ارتباط با خریداری سرویسهای جشنواره نیمهزمستانه پیشگامان اطلاعیهای صادر کرد. توجه شما را به این اطلاعیه جلب میکنیم.

راهنمای خرید: ارزانترین اینترنت ماهانه را انتخاب کنید! - بهمن 96

مصطفا پورمحمدی

راهنمای خرید, تعرفه اینترنت

پس از تغییراتی که در نظام اینترنت خانگی به وجود آمده است؛ هر کدام از شرکتها قصد دارد با ارائه بهترین و مقرون به صرفهترین طرح اینترنتی، کاربران بیشتری را به سمت خود جذب کند. این فرصت خوبی برای افرادی است که در اندیشه تغییر شرکت سرویسدهنده اینترنت خود هستند.

پیشنهاد ویژه برای رایتلیها

مصطفا پورمحمدی

راهنمای خرید, تعرفه اینترنت, موبایل

تعرفه مکالمه اذیتتان نمیکند؟ مرا که حسابی کلافه کرده! اگر شما هم مثل من هستید و اگر قصد دارید ارزانترین تعرفه مکالمه را داشته باشید، برایتان یک پیشنهاد داریم. با ما همراه باشید تا ببینید که رایتل برای شما چه چیزی تدارک دیده است.

فن آوا ، دومین شرکت ارائه دهنده بسته اینترنت غیرحجمی ترابایتی ماهانه

مصطفا پورمحمدی

اخبار, اخبار ایران, راهنمای خرید, تعرفه اینترنت

بازار داغ اینترنت غیر حجمی باعث بالا گرفتن رقابت بین شرکتهای ارائه دهنده خدمات شده است. این مسئله به نفع مصرفکنندگان است؛ زیرا تمام شرکتها برای از دست ندادن بازارشان، مجبور به ارائه طرح و تعرفههای بهتری هستند.

ارزانترین سرویس اینترنت ماهانه را کدام شرکت ارایه میدهد؟

مصطفا پورمحمدی

راهنمای خرید, تعرفه اینترنت

با به راه افتادن موج تغییرات در دوره وزارت آقای آذر جهرمی، یکی از تحولاتی که صورت گرفته است، تغییر در نظام ارائه خدمات اینترنتی بوده است. این تغییرات موافقان و مخالفان خود را داشتهاند. شرکتهای ارایههنده خدمات اینترنتی سرویسهای تازه خود را ارایه کردهاند، در حالی که برای...

تعرفههای جدید اینترنت منصفانه پیشگامان - 3 ترابایت حجم در یک ماه!

مصطفا پورمحمدی

اخبار, اخبار ایران, تعرفه اینترنت

اگر با اینترنت منصفانه، یا همان اینترنت غیر حجمی آشنا باشید، میدانید که مدت زیادی از معرفی آن نمیگذرد. در همین مدت کوتاه، شرکتهای مختلف با ارائه طرحهای گوناگون سعی داشتهاند در این زمینه بیشترین حجم را با کمترین قیمت ارائه دهند.

تعرفههای جدید اینترنت پرسرعت مخابرات ایران اعلام شد + جدول

اخبار ایران, تعرفه اینترنت

محمدرضا بیدخام از اعمال تعرفههای جدید اینترنت پرسرعت این شرکت براساس اصول سرعتمحوری، کاهش هزینه مشتریان، تفکیک ترافیک داخلی و بین الملل همراه رعایت مصرف منصفانه خبر داد.

مقایسهی قیمت طرحهای اینترنت همراه سه اپراتور اصلی ایران

مصطفا پورمحمدی

راهنمای خرید, تعرفه اینترنت, موبایل

با توجه به نیاز رو به افزایش مردم به خدمات و محتوای اینترنتی، ما بر آن شدیم که در این مقاله به مقایسه قیمت طرحهای اینترنتی ارائه شده توسط همراه اول، ایرانسل و رایتل پرداختهایم تا ببینیم در هر رده قیمتی، صرفه با استفاده کدام اپراتور است.

پیشنهاد ویژه طرح پاییزی شاتل تا 30 آبانماه

فناوری شبکه, تعرفه اینترنت

پیشنهاد ویژه پاییزی شاتل از تاریخ تا 30 آبان با بستههای متنوع برای خرید سرویسهای اینترنت پرسرعت شاتل در اختیار متقاضیان در سراسر کشور خواهد بود.

صفحهها

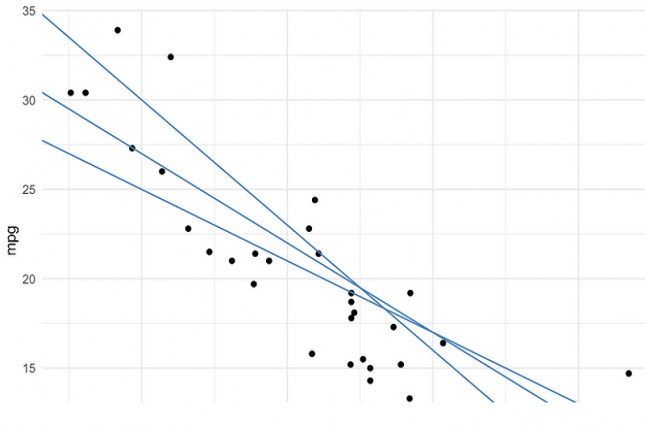

مقیاسبندی ویژگی در پایتون چیست و چگونه آنرا انجام دهیم؟

مقیاسبندی ویژگی (Feature Scaling) یا نرمالسازی ویژگیها به معنای تبدیل ویژگیهای عددی در دادهها به یک مقیاس مشخص است. این کار در بسیاری از الگوریتمهای یادگیری ماشین مانند رگرسیون خطی، شبکههای عصبی و دستهبندی استفاده میشود. هدف اصلی مقیاسبندی ویژگی، حذف تفاوتهای احتمالی...

حمیدرضا تائبی

14/01/1403 - 13:40

آرایه (Array) در برنامهنویسی چیست و انواع آن کدام است؟

حمیدرضا تائبی

برنامه نویسی

آرایهها یکی از ابتداییترین نوعهای دادهای در زبانهای برنامهنویسی هستند که برای نگهداری گروهی از دادهها استفاده میشوند. این نوعهای دادهای در مقایسه با نمونههای دیگر مثل صف، پشته، لغتنامه و.... پیچیدگی کمتری دارند. با اینحال نباید از این نکته غافل شویم که هرچه تعداد...

چه ابزارهایی فرآیند تحلیل بزرگ دادهها در پایتون را تسهیل میکنند؟

حمیدرضا تائبی

کارگاه, برنامه نویسی

متخصصان دنیای هوش مصنوعی با واژگانی مثل علم دادهها، علم تجزیه و تحلیل دادهها، گذرگاه انتقال دادهها، یادگیری ماشین، بزرگ دادهها و موارد مشابه آشنا هستند. تمامی اصطلاحات مذکور در زیرمجموعه مفهومی بهنام علوم کامپیوتر طبقهبندی میشوند و همگی به پیشرفتهای فناوری در آینده...

آشنایی با نامآوران دنیای مهندسی نرمافزار

عصرشبکه, برنامه نویسی

میلیونها مهندس نرمافزار در سراسر جهان مشغول به کار هستند و هر یک بسته به تواناییها و مهارتهایی که دارند کارهای مختلفی را انجام میدهند. با اینحال، برخی از آنها شهرتی فراگیر به دست آوردهاند که این شهرت آنها مدیون تلاشهای مستمری است که در جهت پیشبرد علوم و ارائه ایدههای...

۷ زبان برنامهنویسی قدرتمند مناسب برای شروع کدنویسی

حمیدرضا تائبی

برنامه نویسی

جهان پیرامون ما به شکل غیر قابل تصوری به سمت دیجیتالی شدن در حال حرکت است، به طوری که هر جنبه از زندگی ما متاثر از فناوریهای دیجیتالی است. به همین دلیل تقاضا برای کارشناسان کامپیوتر روز به روز بیشتر میشود. بنابراین دانش کافی در مورد زبانهای برنامهنویسی برای هر حرفهای حائز...

اصول زیربنایی مهمی که در ارتباط با برنامهنویسی پایتون باید بدانید

حمیدرضا تائبی

برنامه نویسی

تقریبا تمامی برنامهنویسان و سایتهای آموزشی بر این باور هستند که پایتون زبان برنامهنویسی سادهای است، زیرا یادگیری ترکیب نحوی آن ساده بود و مبتدیان پس از گذشت چند ماه قادر به استفاده از مفاهیمی هستند که یاد گرفتهاند. با اینحال بهتر است در ارتباط با مفاهیم کاربردی مهمی که هم...

چه زبانهای برنامهنویسی برای ساخت برنامههای اندرویدی مناسب هستند؟

حمیدرضا تائبی

برنامه نویسی

بیش از یک دهه است که اندروید به شکل گسترده در تجهیزات مختلف استفاده میشود و توسعهدهندگان مختلفی بر مبنای این اکوسیستم کسب درآمد میکنند. با اینحال، هیچگاه برای یادگیری برنامههای اندرویدی و iOS دیر نیست. به بیان دقیقتر، اکنون بهترین زمان برای یادگیری برنامههای اندرویدی است...

پردرآمدترین شغلهای دنیای نرمافزار در سال 1400

حمید نیکروش

برنامه نویسی

فناوری اطلاعات به یکی از ارکان مهم جوامع بشری تبدیل شده و انجام برخی کارهای روزمره را ساده کرده است. آیا میدانید چه افرادی فناوریها و خدمات کاربردی مختلف را طراحی میکنند تا بتوانیم به شکل سادهای از آنها استفاده کنیم؟ این قهرمانان ناآشنا توسعهدهندگان نرمافزارهای کاربردی...

7 ابزار جادویی که روند توسعه برنامههای جاوا اسکریپت را بهبود میبخشد

برنامه نویسی

نسل جدیدی از ابزارهای مدیریت وابستگی، ساخت و باندلرها روند توسعه برنامههای جاوااسکریپت را سادهتر، راحتتر و سریعتر کردهاند. با این حال برخی از این ابزارها کارکرد بهتری نسبت به سایرین دارند که در این مقاله با هفت مورد از آنها آشنا میشویم.

نقشه راهی که شما را به یک مهندس نرمافزار مجرب تبدیل میکند

برنامه نویسی

پیشرفتهای مستمر فناوریاطلاعات و جهان دیجیتال باعث پدید آمدن مشاغل مختلفی شده که فقدان هر یک از آنها باعث میشود روند انجام برخی کارها سخت یا غیرممکن شود. مهمترین چالشی که افراد جوان در ابتدای مسیر کاری با آن روبرو هستند انتخاب شغلی است که چشمانداز روشنی داشته باشد. زمانی که...

چگونه میتوان به یک توسعهدهنده هدوپ (Apache Hadoop) تبدیل شد

محسن آقاجانی

برنامه نویسی

امروزه با رشد روزافزون فناوریها و زیرساختهایی نظیر شبکههای اجتماعی و ظهور مفاهیمی همچون وب معنایی، حجم دادهها و پردازشها در سیستمهای بزرگ بهطور شگفتانگیزی افزایش یافته است. بهطور مثال، یک موتور جستوجو در کسری از ثانیه نتایج مرتبط با محاورههای وارد شده توسط کاربر را...

نقشه نرمافزار (Software map) و محیط توسعه نرمافزار چه مفاهیمی هستند؟

برنامه نویسی

یکی از مهمترین موضوعاتی که مهندسان نرمافزار و به ویژه برنامهنویسان باید با آن آشنا باشند و متاسفانه در دانشگاه به درستی به آن پرداخته نمیشود مفهوم نقشه نرمافزار و محیط توسعه نرمافزار است. برنامهنویسانی کمی را پیدا میکنید که در ارتباط با نقشه نرمافزار اطلاعات کافی داشته...

یک مهندس یادگیری ماشین باید به فکر یادگیری چه کتابخانههای مرتبط با پایتون باشد؟

هوش مصنوعی, برنامه نویسی

افرادی که تصمیم میگیرند به دنیای هوش مصنوعی و به ویژه یادگیری ماشین وارد شوند، در اولین گام زبان برنامهنویسی پایتون، آر، سیپلاسپلاس یا جاوا را یاد میگیرند، هرچند بیشتر متخصصان پایتون را ترجیح میدهند. در کنار یادگیری زبان برنامهنویسی پایتون، در مرحله بعد باید با کتابخانه...